Přiřazení rolí prostředků Azure v Privileged Identity Management

Pomocí Microsoft Entra Privileged Identity Management (PIM) můžete spravovat předdefinované role prostředků Azure a vlastní role, včetně (mimo jiné):

- Vlastník

- Správce uživatelských přístupů

- Přispěvatel

- Správce zabezpečení

- Správce zabezpečení

Poznámka

Uživatelé nebo členové skupiny přiřazené k rolím předplatného Vlastník nebo Správce uživatelských přístupů a Microsoft Entra Globální správci, kteří umožňují správu předplatného ve Microsoft Entra ID, mají ve výchozím nastavení oprávnění správce prostředků. Tito správci můžou přiřazovat role, konfigurovat nastavení rolí a kontrolovat přístup pomocí Privileged Identity Management pro prostředky Azure. Uživatel nemůže spravovat Privileged Identity Management pro prostředky bez oprávnění správce prostředků. Prohlédněte si seznam předdefinovaných rolí Azure.

Privileged Identity Management podporují předdefinované i vlastní role Azure. Další informace o vlastních rolích Azure najdete v tématu Vlastní role Azure.

Podmínky přiřazení role

Pomocí řízení přístupu na základě atributů Azure (Azure ABAC) můžete přidat podmínky pro oprávněná přiřazení rolí pomocí Microsoft Entra PIM pro prostředky Azure. S Microsoft Entra PIM musí koncoví uživatelé aktivovat oprávněné přiřazení role, aby získali oprávnění k provádění určitých akcí. Použití podmínek v Microsoft Entra PIM umožňuje nejen omezit oprávnění role uživatele na prostředek pomocí jemně odstupňovaných podmínek, ale také použít Microsoft Entra PIM k zabezpečení přiřazení role s časově vázaným nastavením, pracovním postupem schválení, záznamem pro audit atd.

Poznámka

Když je role přiřazená, přiřazení:

- Nelze je přiřadit na dobu kratší než pět minut.

- Nelze odebrat do pěti minut od přiřazení.

V současné době je možné přidat podmínky pro následující předdefinované role:

- Přispěvatel dat v objektech blob služby Storage

- Vlastník dat v objektech blob služby Storage

- Čtenář dat v objektech blob služby Storage

Další informace najdete v tématu Co je řízení přístupu na základě atributů Azure (Azure ABAC)?

Přiřazení role

Následujícím postupem nastavíte uživatele, který má nárok na roli prostředku Azure.

Přihlaste se k centru pro správu Microsoft Entra jako alespoň správce uživatelských přístupů.

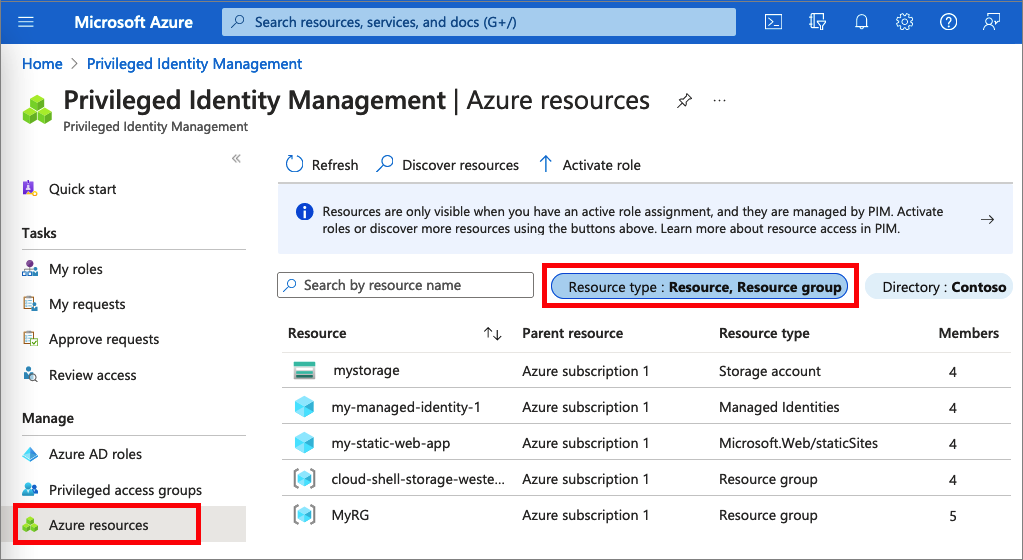

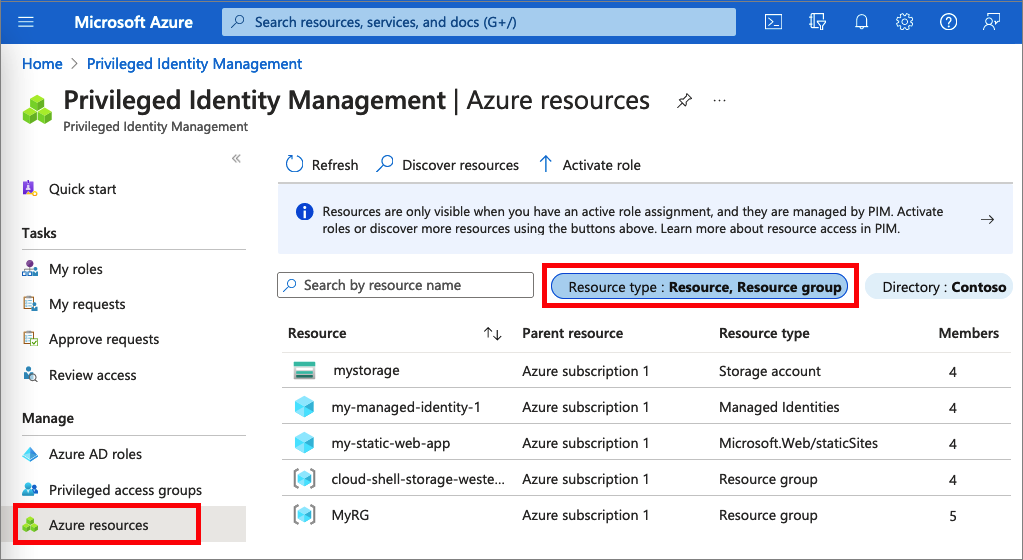

Přejděte do části Zásady správného řízení> identit Privileged Identity Management>Prostředky Azure.

Vyberte typ prostředku , který chcete spravovat. Například Prostředek nebo Skupina prostředků. Pak vyberte prostředek, který chcete spravovat, a otevřete jeho stránku přehledu.

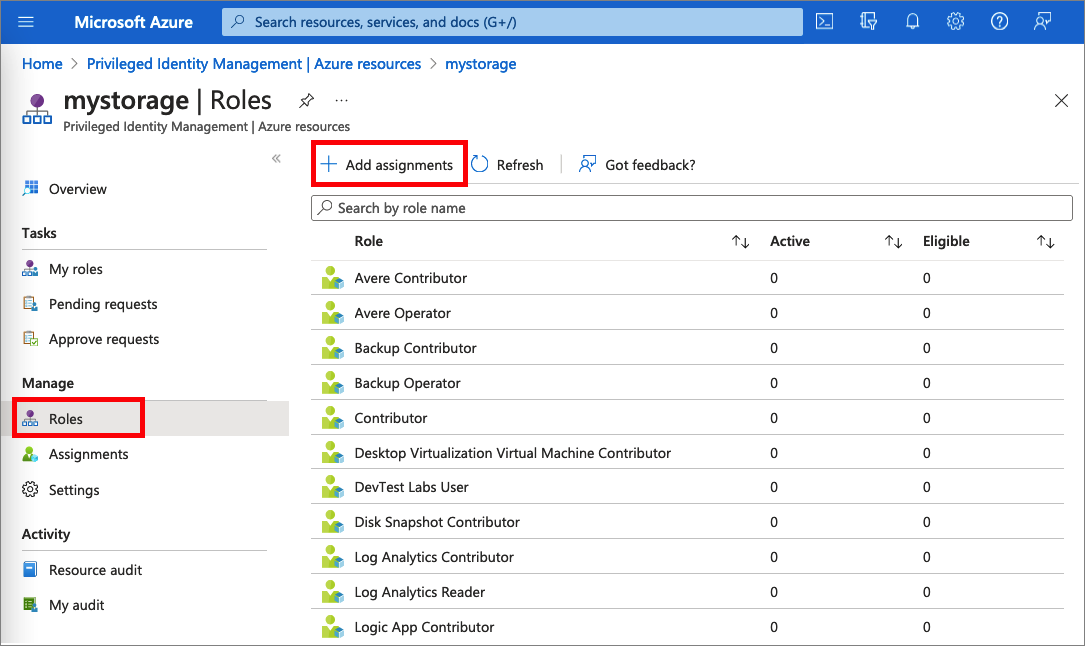

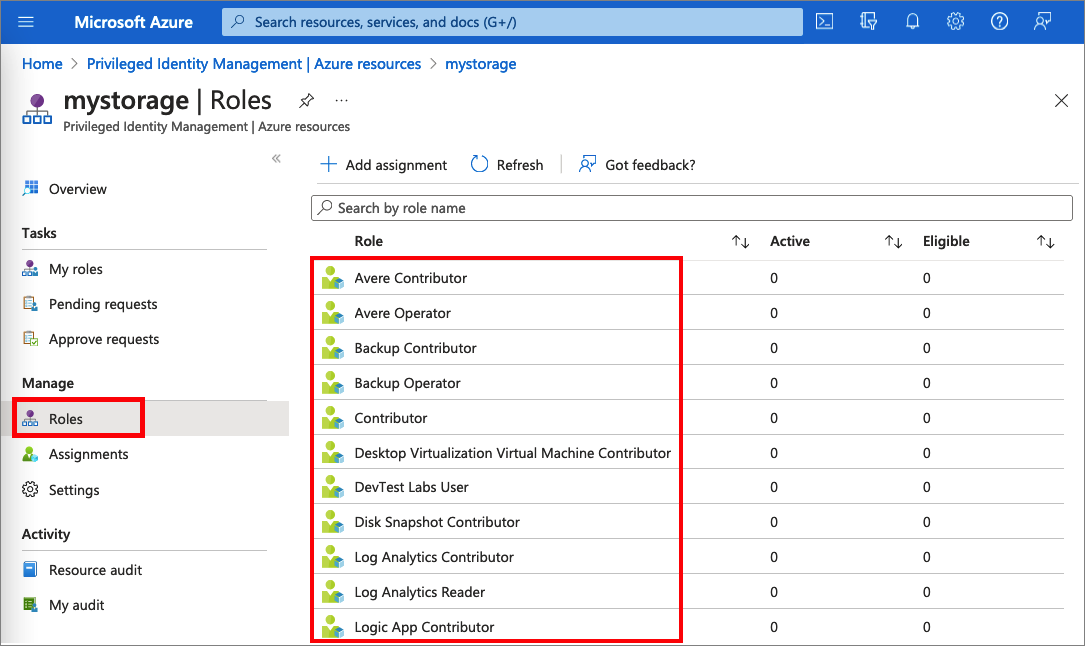

V části Spravovat vyberte Role a zobrazte seznam rolí pro prostředky Azure.

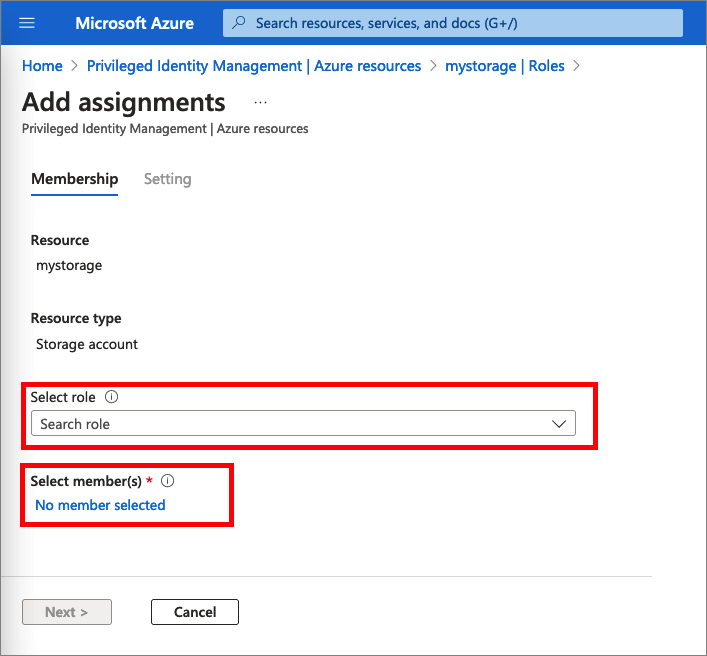

Výběrem možnosti Přidat zadání otevřete podokno Přidat zadání .

Vyberte roli , kterou chcete přiřadit.

Výběrem odkazu Není vybrán žádný člen otevřete podokno Vybrat člena nebo skupinu .

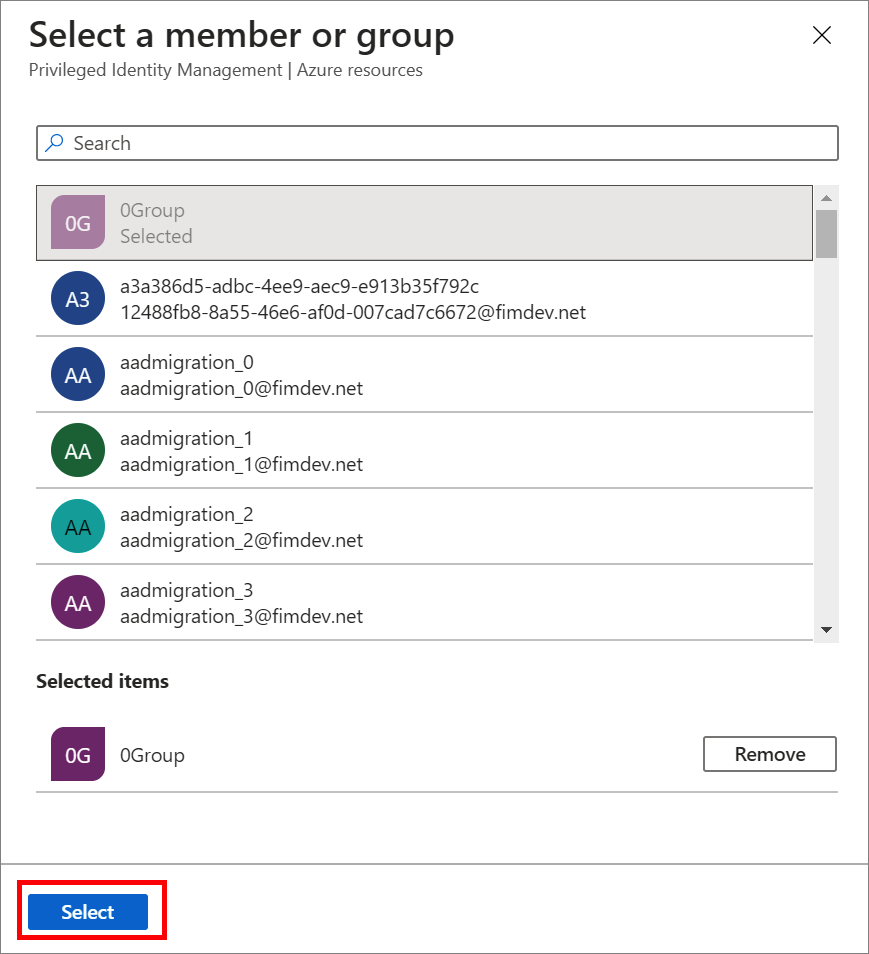

Vyberte člena nebo skupinu, které chcete přiřadit k roli, a pak zvolte Vybrat.

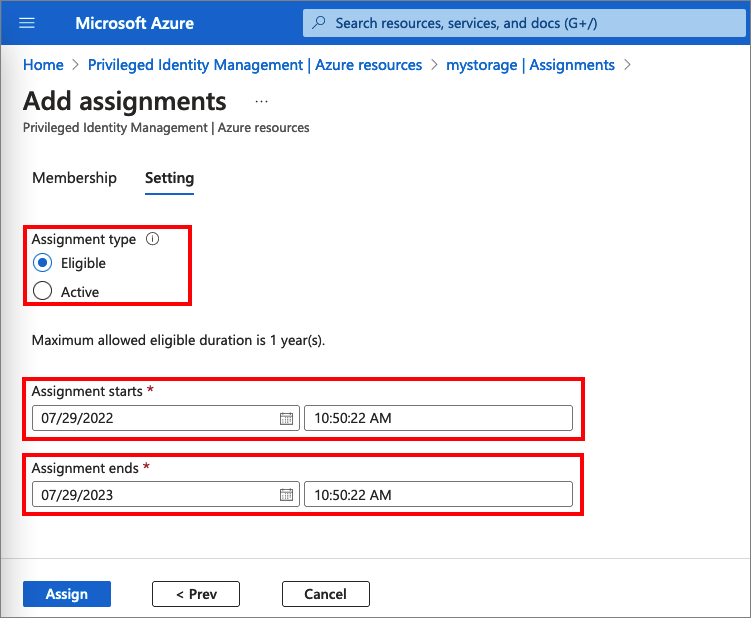

Na kartě Nastavení vyberte v seznamu Typ zadánímožnost Opravňující nebo Aktivní.

Microsoft Entra PIM pro prostředky Azure poskytuje dva různé typy přiřazení:

Způsobilá přiřazení vyžadují, aby člen roli před použitím aktivoval. Správce může vyžadovat, aby člen role před aktivací role provedl určité akce, mezi které může patřit provedení kontroly vícefaktorového ověřování (MFA), poskytnutí obchodního odůvodnění nebo vyžádání schválení od určených schvalovatelů.

Aktivní přiřazení nevyžadují, aby člen před použitím roli aktivoval. Členové přiřazení jako aktivní mají přiřazená oprávnění připravená k použití. Tento typ přiřazení je k dispozici také zákazníkům, kteří nepoužívají Microsoft Entra PIM.

Pokud chcete zadat určitou dobu trvání přiřazení, změňte počáteční a koncové datum a čas.

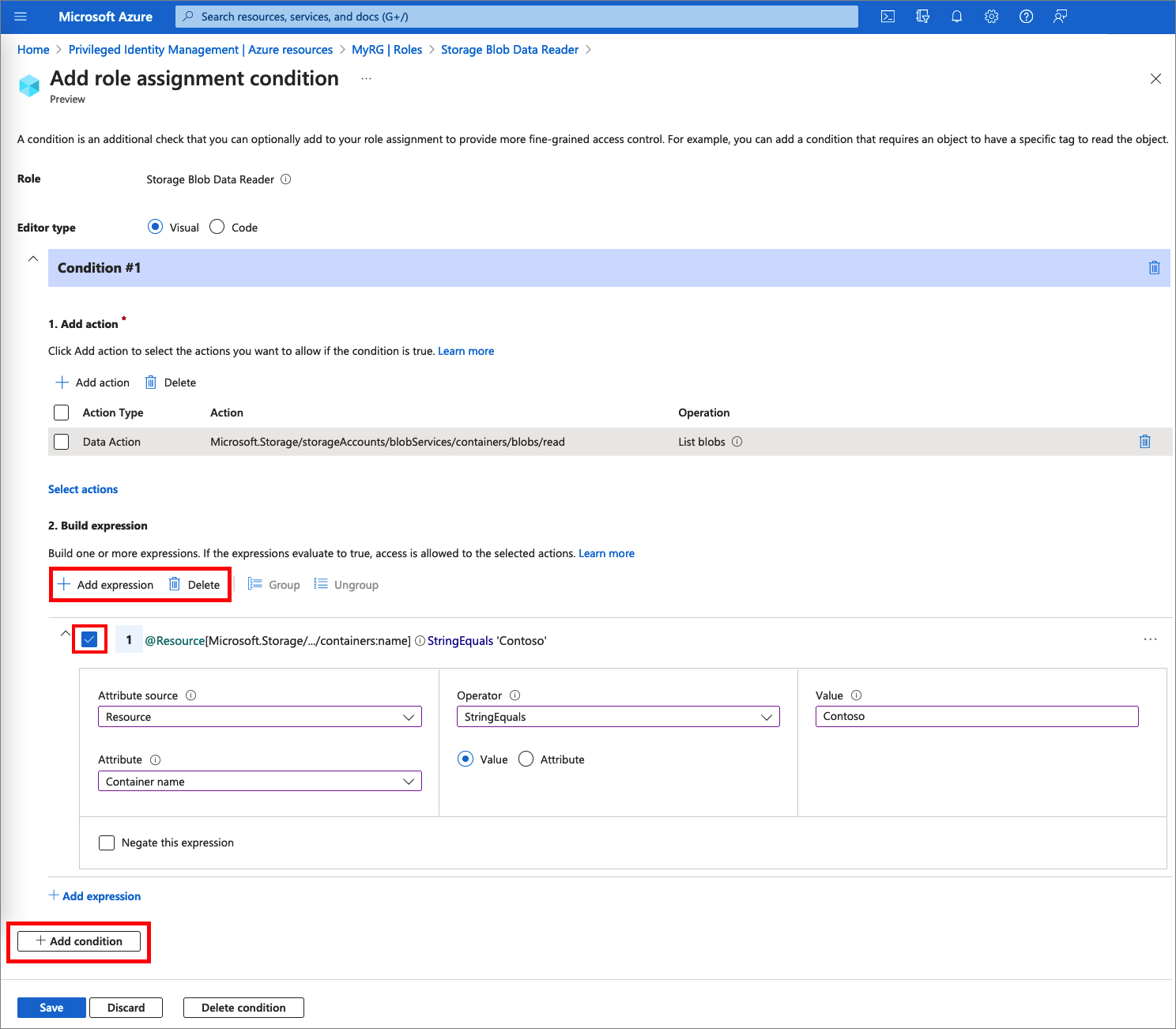

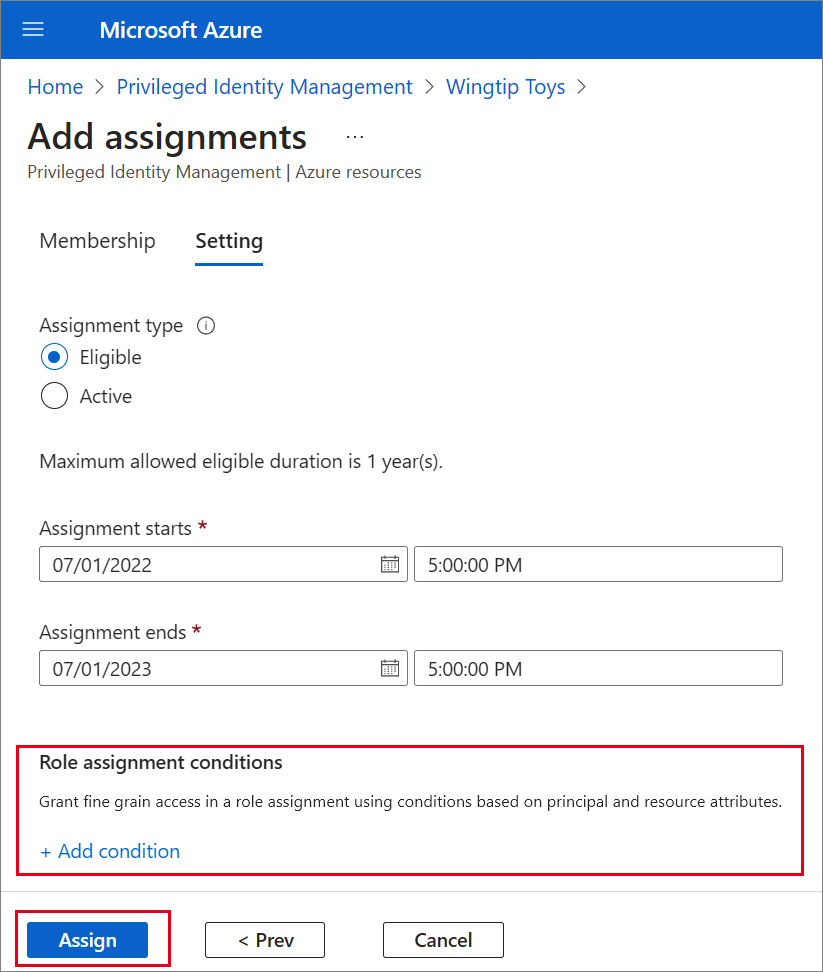

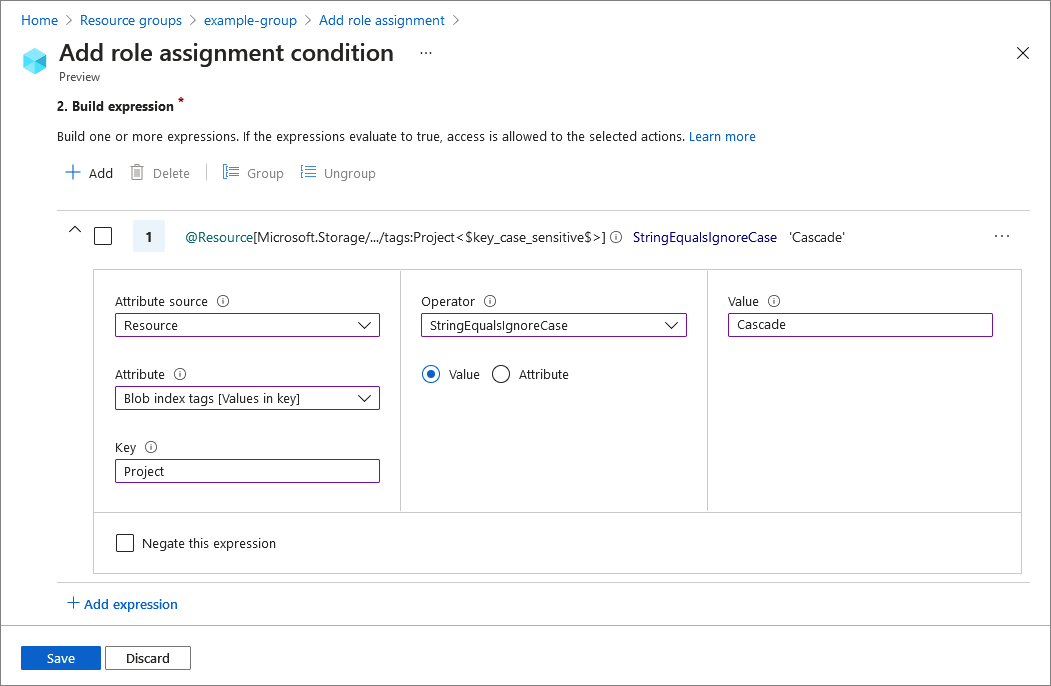

Pokud byla role definována s akcemi, které umožňují přiřazení k této roli s podmínkami, můžete vybrat Přidat podmínku a přidat podmínku na základě atributů hlavního uživatele a prostředku, které jsou součástí přiřazení.

Podmínky lze zadat v tvůrci výrazů.

Po dokončení vyberte Přiřadit.

Po vytvoření nového přiřazení role se zobrazí oznámení o stavu.

Přiřazení role pomocí rozhraní ARM API

Privileged Identity Management podporuje příkazy rozhraní API azure Resource Manager (ARM) pro správu rolí prostředků Azure, jak je uvedeno v referenčních informacích k rozhraní PIM ARM API. Informace o oprávněních potřebných k použití rozhraní PIM API najdete v tématu Vysvětlení Privileged Identity Management rozhraní API.

Následující příklad je ukázkový požadavek HTTP na vytvoření oprávněného přiřazení pro roli Azure.

Žádost

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Text požadavku

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Odpověď

Stavový kód: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Aktualizace nebo odebrání existujícího přiřazení role

Pokud chcete aktualizovat nebo odebrat existující přiřazení role, postupujte podle těchto kroků.

Otevřete Microsoft Entra Privileged Identity Management.

Vyberte Prostředky Azure.

Vyberte typ prostředku , který chcete spravovat. Například Prostředek nebo Skupina prostředků. Pak vyberte prostředek, který chcete spravovat, a otevřete jeho stránku přehledu.

V části Spravovat vyberte Role a vypište role pro prostředky Azure. Následující snímek obrazovky obsahuje seznam rolí účtu služby Azure Storage. Vyberte roli, kterou chcete aktualizovat nebo odebrat.

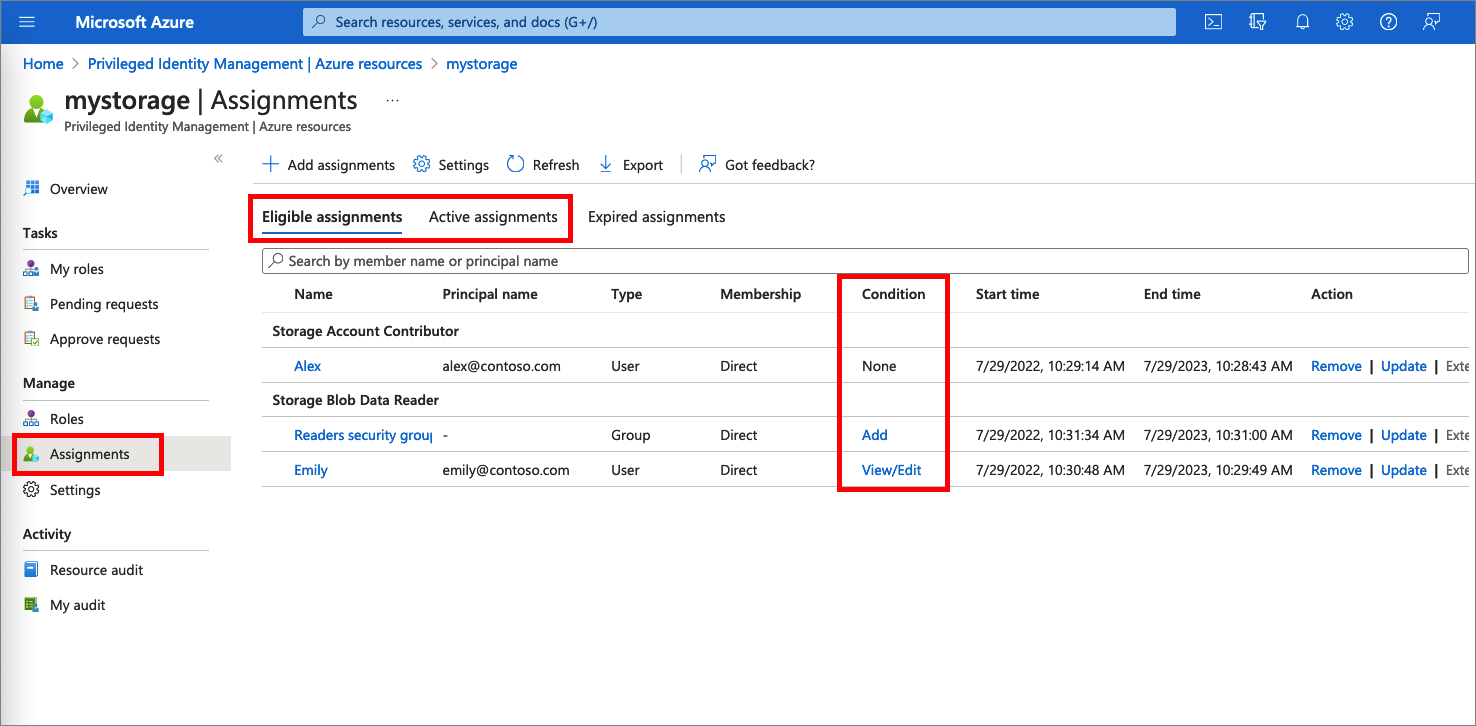

Najděte přiřazení role na kartách Oprávněné role nebo Aktivní role .

Pokud chcete přidat nebo aktualizovat podmínku pro upřesnění přístupu k prostředkům Azure, vyberte u přiřazení role ve sloupci Podmínkamožnost Přidat nebo Zobrazit/Upravit. V současné době jsou jedinými rolemi, u kterých je možné přidat podmínky, role Vlastník dat v objektech blob služby Storage, Čtenář dat v objektech blob služby Storage a Přispěvatel dat v objektech blob služby Storage v Microsoft Entra PIM.

Vyberte Přidat výraz nebo Odstranit a aktualizujte výraz. Můžete také vybrat Přidat podmínku a přidat k roli novou podmínku.

Informace o rozšíření přiřazení role najdete v tématu Rozšíření nebo obnovení rolí prostředků Azure v Privileged Identity Management.