Translator encryption of data at rest

Translator automaticky šifruje nahraná data, když jsou trvale uložená v cloudu, což pomáhá splnit cíle zabezpečení a dodržování předpisů vaší organizace.

Šifrování služeb Azure AI

Data se šifrují a dešifrují pomocí 256bitového šifrování AES vyhovující standardu FIPS 140-2. Šifrování a dešifrování jsou transparentní, což znamená, že šifrování a přístup se spravují za vás. Vaše data jsou zabezpečená ve výchozím nastavení, a abyste mohli využívat šifrování, nemusíte upravovat kód ani aplikace.

Správa šifrovacích klíčů

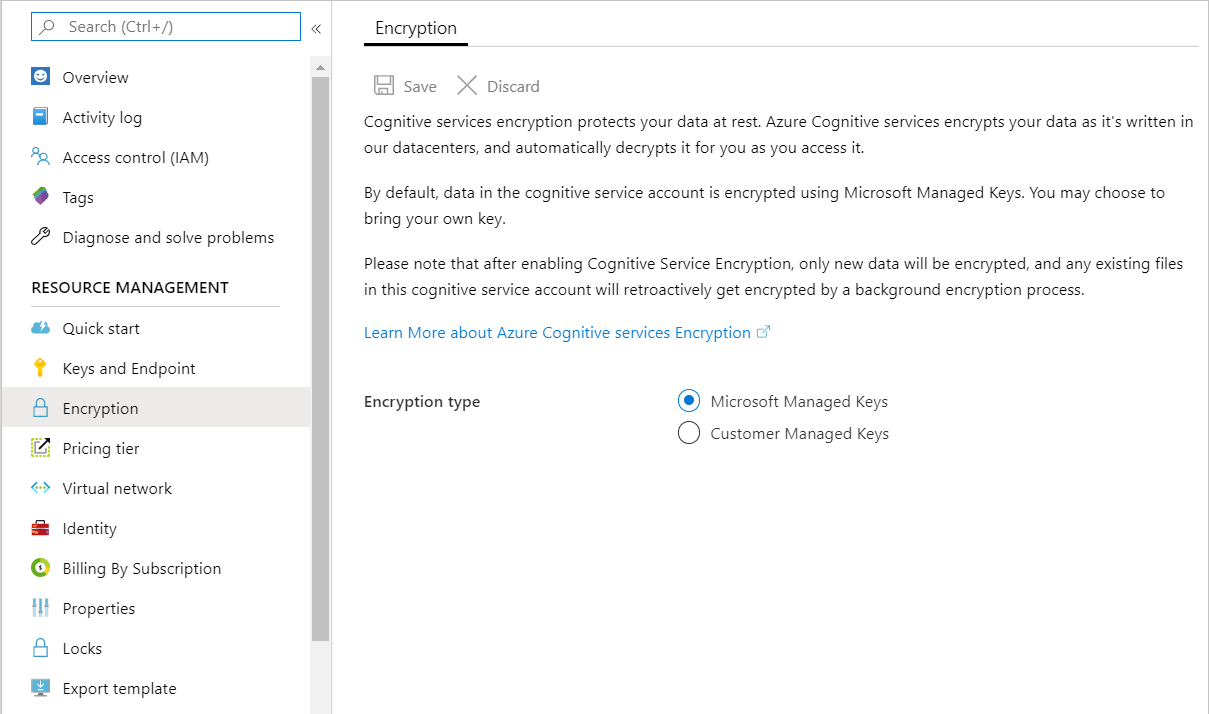

Vaše předplatné ve výchozím nastavení používá šifrovací klíče spravované Microsoftem. Pokud používáte cenovou úroveň, která podporuje klíče spravované zákazníkem, uvidíte nastavení šifrování vašeho prostředku v části Šifrování na webu Azure Portal, jak je znázorněno na následujícím obrázku.

Pro předplatná, která podporují pouze šifrovací klíče spravované Microsoftem , nebudete mít oddíl Šifrování .

Klíče spravované zákazníkem s využitím Azure Key Vaultu

Vaše předplatné ve výchozím nastavení používá šifrovací klíče spravované Microsoftem. K dispozici je také možnost spravovat předplatné pomocí vlastních klíčů označovaných jako klíče spravované zákazníkem (CMK). Klíče spravované zákazníkem nabízejí větší flexibilitu při vytváření, obměně, zákazu a odvolávání řízení přístupu. Šifrovací klíče sloužící k ochraně vašich dat můžete také auditovat. Pokud je pro vaše předplatné nakonfigurovaný klíč CMK, poskytuje se dvojité šifrování, které nabízí druhou vrstvu ochrany a zároveň umožňuje řídit šifrovací klíč prostřednictvím služby Azure Key Vault.

Pokud chcete pro Translator povolit klíče spravované zákazníkem, postupujte takto:

- Vytvořte nový místní prostředek služby Translator nebo regionální služby Azure AI. Klíče spravované zákazníkem nebudou fungovat s globálním prostředkem.

- Na webu Azure Portal je povolená spravovaná identita a přidejte informace o klíči spravované zákazníkem.

- Vytvořte nový pracovní prostor ve službě Custom Translator a přidružte tyto informace o předplatném.

Povolení klíčů spravovaných zákazníkem

K ukládání klíčů spravovaných zákazníkem musíte použít službu Azure Key Vault. Můžete buď vytvořit vlastní klíče a uložit je do trezoru klíčů, nebo můžete použít rozhraní API služby Azure Key Vault ke generování klíčů. Prostředek služeb Azure AI a trezor klíčů musí být ve stejné oblasti a ve stejném tenantovi Microsoft Entra, ale můžou být v různých předplatných. Další informace o službě Azure Key Vault najdete v tématu Co je Azure Key Vault?

Nový prostředek služeb Azure AI se vždy šifruje pomocí klíčů spravovaných Microsoftem. V době vytvoření prostředku není možné povolit klíče spravované zákazníkem. Klíče spravované zákazníkem se ukládají ve službě Azure Key Vault. Trezor klíčů musí být zřízený pomocí zásad přístupu, které udělují oprávnění ke klíči spravované identitě přidružené k prostředku služeb Azure AI. Spravovaná identita je k dispozici ihned po vytvoření prostředku.

Informace o tom, jak používat klíče spravované zákazníkem se službou Azure Key Vault pro šifrování služeb Azure AI, najdete tady:

Povolení klíčů spravovaných zákazníkem také umožní spravovanou identitu přiřazenou systémem, což je funkce ID Microsoft Entra. Jakmile je spravovaná identita přiřazená systémem povolená, tento prostředek se zaregistruje s ID Microsoft Entra. Po registraci bude spravovaná identita udělena přístup ke službě Key Vault vybrané během nastavení klíče spravovaného zákazníkem. Další informace o spravovaných identitách.

Důležité

Pokud zakážete spravované identity přiřazené systémem, odebere se přístup k trezoru klíčů a všechna data zašifrovaná pomocí klíčů zákazníka už nebudou přístupná. Všechny funkce závislé na těchto datech přestanou fungovat. Všechny modely, které jste nasadili, se také nenasadí. Všechna nahraná data se odstraní z custom Translatoru. Pokud se spravované identity znovu povolí, nenasadíme model automaticky znovu za vás.

Důležité

Spravované identity v současné době nepodporují scénáře křížového adresáře. Při konfiguraci klíčů spravovaných zákazníkem na webu Azure Portal se spravovaná identita automaticky přiřadí pod kryty. Pokud následně přesunete předplatné, skupinu prostředků nebo prostředek z jednoho adresáře Microsoft Entra do jiného, spravovaná identita přidružená k prostředku se nepřenese do nového tenanta, takže klíče spravované zákazníkem už nemusí fungovat. Další informace najdete v tématu Převod předplatného mezi adresáři Microsoft Entra v nejčastějších dotazech a známých problémech se spravovanými identitami pro prostředky Azure.

Ukládání klíčů spravovaných zákazníkem ve službě Azure Key Vault

Pokud chcete povolit klíče spravované zákazníkem, musíte k ukládání klíčů použít Azure Key Vault. U trezoru klíčů musíte povolit vlastnosti obnovitelného odstranění i nevyprázdnit .

Šifrování služeb Azure AI podporuje pouze klíče RSA velikosti 2048. Další informace o klíčích najdete v tématu Klíče služby Key Vault v tématu Klíče služby Azure Key Vault, tajné kódy a certifikáty.

Poznámka:

Pokud se odstraní celý trezor klíčů, nebudou se vaše data zobrazovat a všechny vaše modely se nebudou nasazovat. Všechna nahraná data se odstraní z custom Translatoru.

Odvolání přístupu ke klíčům spravovaným zákazníkem

Pokud chcete odvolat přístup ke klíčům spravovaným zákazníkem, použijte PowerShell nebo Azure CLI. Další informace najdete v PowerShellu služby Azure Key Vault nebo v rozhraní příkazového řádku služby Azure Key Vault. Odvolání přístupu efektivně blokuje přístup ke všem datům v prostředku služeb Azure AI a vaše modely se nasadí, protože šifrovací klíč je nepřístupný službami Azure AI. Všechna nahraná data budou také odstraněna z custom Translatoru.