Uzamčení služby App Service Environment

Důležité

Tento článek se týká služby App Service Environment v2, která se používá s plány izolované služby App Service. App Service Environment verze 1 a v2 se od 31. srpna 2024 vyřadí z provozu. Existuje nová verze služby App Service Environment, která se snadněji používá a běží na výkonnější infrastruktuře. Další informace o nové verzi najdete v úvodu do služby App Service Environment. Pokud aktuálně používáte App Service Environment v1, postupujte podle kroků v tomto článku a proveďte migraci na novou verzi.

Od 31. srpna 2024 se kredity sla (Service Level Agreement) a Service Credits již nevztahují na úlohy služby App Service Environment verze 1 a v2, které jsou nadále v produkčním prostředí, protože jsou vyřazené produkty. Vyřazování hardwaru služby App Service Environment v1 a v2 začalo a to může mít vliv na dostupnost a výkon vašich aplikací a dat.

Migraci do služby App Service Environment v3 musíte dokončit okamžitě nebo se můžou odstranit vaše aplikace a prostředky. Pokusíme se automaticky migrovat všechny zbývající služby App Service Environment v1 a v2 s využitím funkce místní migrace, ale Microsoft po automatické migraci neposkytuje žádné nároky ani záruky týkající se dostupnosti aplikací. Možná budete muset provést ruční konfiguraci pro dokončení migrace a optimalizovat výběr skladové položky plánu služby App Service tak, aby vyhovovala vašim potřebám. Pokud automatická migrace není proveditelná, odstraní se vaše prostředky a přidružená data aplikací. Důrazně vás vyzýváme, abyste se vyhnuli některým z těchto extrémních scénářů.

Pokud potřebujete další čas, můžeme vám nabídnout jednorázovou 30denní lhůtu pro dokončení migrace. Pokud potřebujete další informace a požádat o toto období odkladu, projděte si přehled období odkladu a pak přejděte na web Azure Portal a přejděte do okna Migrace pro každou službu App Service Environment.

Nejaktuálnější informace o vyřazení služby App Service Environment v1/v2 najdete v aktualizaci vyřazení služby App Service Environment v1 a v2.

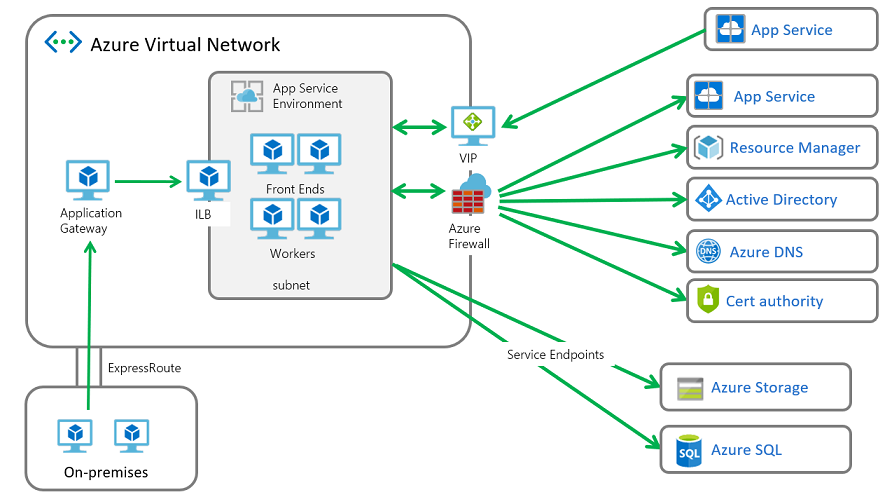

Služba App Service Environment (ASE) má mnoho externích závislostí, ke kterým vyžaduje přístup, aby fungoval správně. Služba ASE se nachází ve službě Azure Virtual Network zákazníka. Zákazníci musí povolit provoz závislostí ASE, což je problém pro zákazníky, kteří chtějí uzamknout veškerý výchozí přenos dat ze své virtuální sítě.

Ke správě služby ASE se používá mnoho příchozích koncových bodů. Příchozí provoz správy se nedá odesílat přes zařízení brány firewall. Zdrojové adresy pro tento provoz jsou známé a publikují se v dokumentu adresy správy služby App Service Environment. Existuje také značka služby s názvem AppServiceManagement, kterou je možné použít se skupinami zabezpečení sítě (NSG) k zabezpečení příchozího provozu.

Odchozí závislosti ASE jsou téměř úplně definované plně kvalifikovanými názvy domén, které za sebou nemají statické adresy. Nedostatek statických adres znamená, že skupiny zabezpečení sítě se nedají použít k uzamčení odchozího provozu ze služby ASE. Adresy se často mění tak, aby na základě aktuálního řešení nemohly nastavit pravidla a použít je k vytváření skupin zabezpečení sítě.

Řešení zabezpečení odchozích adres se používá zařízení brány firewall, které může řídit odchozí provoz na základě názvů domén. Azure Firewall může omezit odchozí provoz HTTP a HTTPS na základě plně kvalifikovaného názvu domény cíle.

Systémová architektura

Nasazení služby ASE s odchozím provozem procházejícího zařízením brány firewall vyžaduje změnu tras v podsíti ASE. Trasy fungují na úrovni IP adresy. Pokud při definování tras nejste opatrní, můžete vynutit přenosy odpovědí TCP na zdroj z jiné adresy. Pokud se adresa odpovědi liší od odesílaných přenosů adres, problém se nazývá asymetrické směrování a přeruší protokol TCP.

Musí existovat trasy definované tak, aby příchozí provoz do služby ASE mohl odpovídat stejným způsobem, jakým se provoz vrátil. Trasy musí být definované pro příchozí žádosti o správu a pro příchozí žádosti aplikací.

Provoz do služby ASE a z této služby musí dodržovat následující konvence:

- Provoz do Azure SQL, Storage a Event Hubs se nepodporuje při použití zařízení brány firewall. Tento provoz se musí odesílat přímo do těchto služeb. Způsob, jak to udělat, je nakonfigurovat koncové body služby pro tyto tři služby.

- Pravidla směrovací tabulky musí být definovaná tak, aby odesílala příchozí provoz správy zpět z místa, kam přišla.

- Pravidla směrovací tabulky musí být definovaná tak, aby odesílala příchozí provoz aplikace zpět z místa, kam přišla.

- Veškerý ostatní provoz, který opouští službu ASE, se dá odeslat do zařízení brány firewall pomocí pravidla směrovací tabulky.

Uzamčení příchozího provozu správy

Pokud vaše podsíť ASE ještě nemá přiřazenou skupinu zabezpečení sítě, vytvořte ji. V rámci skupiny zabezpečení sítě nastavte první pravidlo tak, aby povoloval provoz ze značky služby s názvem AppServiceManagement na portech 454, 455. Pravidlo pro povolení přístupu ze značky AppServiceManagement je jediná věc, která se vyžaduje z veřejných IP adres pro správu služby ASE. Adresy, které jsou za značkou služby, se používají pouze ke správě služby Aplikace Azure Service. Provoz správy, který prochází těmito připojeními, je šifrovaný a zabezpečený pomocí ověřovacích certifikátů. Typický provoz v tomto kanálu zahrnuje například příkazy iniciované zákazníkem a sondy stavu.

AsE vytvořené prostřednictvím portálu s novou podsítí se vytvoří se skupinou zabezpečení sítě, která obsahuje pravidlo povolení pro značku AppServiceManagement.

Vaše služba ASE musí také povolit příchozí požadavky ze značky Load Balanceru na portu 16001. Požadavky z Load Balanceru na portu 16001 jsou stále aktivní kontroly mezi Load Balancerem a front-endy SLUŽBY ASE. Pokud je zablokovaný port 16001, vaše služby ASE nejsou v pořádku.

Konfigurace služby Azure Firewall se službou ASE

Postup uzamčení výchozího přenosu dat z existující služby ASE pomocí služby Azure Firewall:

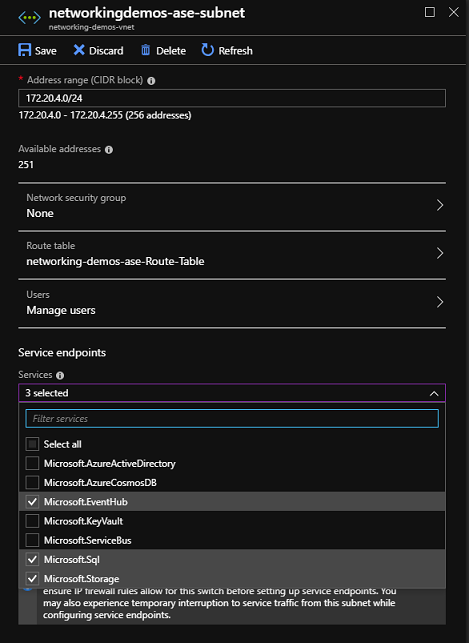

Povolte koncové body služby do služby SQL, Storage a Event Hubs ve vaší podsíti ASE. Pokud chcete povolit koncové body služby, přejděte do podsítí portálu > sítě a v rozevíracím seznamu Koncové body služby vyberte Microsoft.EventHub, Microsoft.SQL a Microsoft.Storage. Pokud máte povolené koncové body služby pro Azure SQL, musí být všechny závislosti Azure SQL, které vaše aplikace mají, nakonfigurované i s koncovými body služby.

Ve virtuální síti, ve které existuje vaše služba ASE, vytvořte podsíť s názvem AzureFirewallSubnet. Postupujte podle pokynů v dokumentaci ke službě Azure Firewall a vytvořte bránu Azure Firewall.

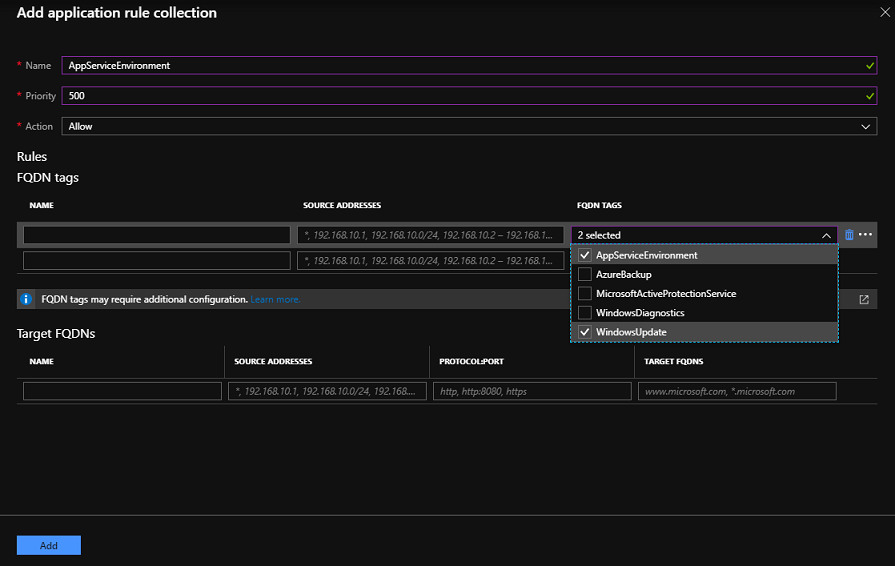

V kolekci pravidel aplikace pravidel > uživatelského rozhraní > služby Azure Firewall vyberte Přidat kolekci pravidel aplikace. Zadejte název, prioritu a nastavte Povolit. V části Značky plně kvalifikovaného názvu domény zadejte název, nastavte zdrojové adresy na * a vyberte značku plně kvalifikovaného názvu domény služby App Service Environment a služba Windows Update.

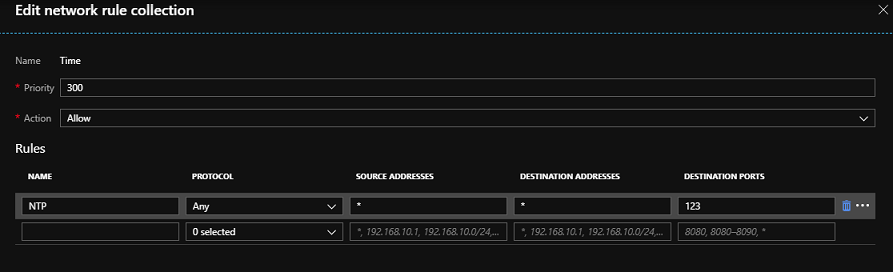

V kolekci pravidel > pravidel síťového rozhraní > služby Azure Firewall vyberte Přidat kolekci pravidel sítě. Zadejte název, prioritu a nastavte Povolit. V části Pravidla v části IP adresy zadejte název, vyberte protokol Any, nastavte * na zdrojové a cílové adresy a nastavte porty na 123. Toto pravidlo umožňuje systému provádět synchronizaci hodin pomocí protokolu NTP. Vytvořte jiné pravidlo stejným způsobem jako port 12000, které pomáhá určit prioritu problémů se systémem.

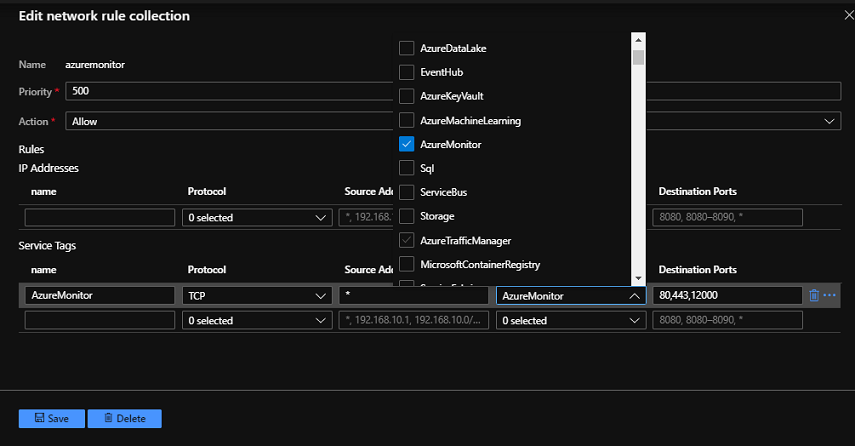

V kolekci pravidel > pravidel síťového rozhraní > služby Azure Firewall vyberte Přidat kolekci pravidel sítě. Zadejte název, prioritu a nastavte Povolit. V části Pravidla v části Značky služeb zadejte název, vyberte protokol Any, nastavte * na Zdrojové adresy, vyberte značku služby AzureMonitor a nastavte porty na 80, 443. Toto pravidlo umožňuje systému poskytovat službě Azure Monitor informace o stavu a metrikách.

Vytvořte směrovací tabulku s trasou pro značku služby AppServiceManagement s dalším segmentem směrování internetu. Tato položka směrovací tabulky se vyžaduje, aby nedocházelo k problémům s asymetrickým směrováním. Přidejte trasu virtuálního zařízení do směrovací tabulky 0.0.0.0/0 s dalším segmentem směrování, který bude vaší privátní IP adresou služby Azure Firewall. Místo IP adres byste měli použít značku služby, abyste nemuseli aktualizovat směrovací tabulku, když se adresy pro správu změní. Pokud ale potřebujete použít adresy pro správu, můžete si stáhnout referenční soubor značek služeb pro cloud, který používáte, z adres pro správu služby App Service Environment a vytvořit z nich trasy.

Přiřaďte směrovací tabulku, kterou jste vytvořili, k podsíti ASE.

Nasazení služby ASE za bránou firewall

Postup nasazení služby ASE za bránu firewall je stejný jako konfigurace existující služby ASE pomocí služby Azure Firewall s výjimkou toho, že potřebujete vytvořit podsíť ASE a pak postupovat podle předchozích kroků. Pokud chcete vytvořit službu ASE v existující podsíti, musíte použít šablonu Resource Manageru, jak je popsáno v dokumentu o vytvoření služby ASE pomocí šablony Resource Manageru.

Provoz aplikací

Výše uvedené kroky umožňují službě ASE pracovat bez problémů. Stále potřebujete nakonfigurovat věci tak, aby vyhovovaly potřebám vaší aplikace. Existují dva problémy s aplikacemi ve službě ASE, které jsou nakonfigurované se službou Azure Firewall.

- Závislosti aplikací musí být přidány do brány Azure Firewall nebo směrovací tabulky.

- Aby nedocházelo k problémům s asymetrickým směrováním, je nutné vytvořit trasy pro provoz aplikací.

Pokud vaše aplikace mají závislosti, je potřeba je přidat do brány Azure Firewall. Vytvořte pravidla aplikace, která povolí provoz HTTP/HTTPS a pravidla sítě pro všechno ostatní.

Když znáte rozsah adres, ze kterého pochází provoz požadavků vaší aplikace, můžete ho přidat do směrovací tabulky, která je přiřazená k podsíti ASE. Pokud je rozsah adres velký nebo nezadaný, můžete použít síťové zařízení, jako je Application Gateway, a poskytnout tak jednu adresu, kterou chcete přidat do směrovací tabulky. Podrobnosti o konfiguraci služby Application Gateway pomocí služby ASE s interním nástrojem pro vyrovnávání zatížení najdete v tématu Integrace služby ASE s interním nástrojem pro vyrovnávání zatížení se službou Application Gateway.

Toto použití služby Application Gateway je jen jedním z příkladů konfigurace systému. Pokud jste postupovali podle této cesty, museli byste přidat trasu do směrovací tabulky podsítě ASE, aby provoz odpovědí odeslaný do služby Application Gateway šel přímo tam.

Protokolování

Azure Firewall může odesílat protokoly do protokolů služby Azure Storage, Event Hubs nebo Azure Monitoru. Pokud chcete aplikaci integrovat s jakýmkoli podporovaným cílem, přejděte do diagnostických protokolů portálu > Azure Firewall a povolte protokoly pro požadovaný cíl. Pokud se integrujete s protokoly služby Azure Monitor, můžete zobrazit protokolování všech přenosů odesílaných do služby Azure Firewall. Pokud chcete zobrazit odepřený provoz, otevřete protokoly portálu > pracovního prostoru služby Log Analytics a zadejte dotaz, jako je

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Integrace brány Azure Firewall s protokoly služby Azure Monitor je užitečná při prvním zprovoznění aplikace, když si nejste vědomi všech závislostí aplikace. Další informace o protokolech služby Azure Monitor najdete v tématu Analýza dat protokolů ve službě Azure Monitor.

Konfigurace brány firewall třetí strany se službou ASE

Následující informace se vyžadují jenom v případě, že chcete nakonfigurovat jiné zařízení brány firewall než Azure Firewall. Informace o službě Azure Firewall najdete v předchozí části.

Při nasazování brány firewall třetí strany s vaší službou ASE zvažte následující závislosti:

- Služby podporující koncový bod služby by měly být nakonfigurované s koncovými body služby.

- Závislosti IP adres jsou určené pro provoz mimo HTTP/S (provoz TCP i UDP).

- Koncové body HTTP/HTTPS plně kvalifikovaného názvu domény se dají umístit do vašeho zařízení brány firewall.

- Koncové body HTTP/HTTPS se zástupnými faktory jsou závislosti, které se můžou u služby ASE lišit v závislosti na mnoha kvalifikátorech.

- Závislosti v Linuxu se týkají jenom v případě, že nasazujete linuxové aplikace do služby ASE. Pokud do služby ASE nenasazujete linuxové aplikace, tyto adresy není potřeba do brány firewall přidávat.

Závislosti podporující koncový bod služby

| Koncový bod |

|---|

| Azure SQL |

| Azure Storage |

| Azure Event Hubs |

Závislosti IP adres

| Koncový bod | Detaily |

|---|---|

| *:123 | Kontrola hodin NTP. Provoz se kontroluje na více koncových bodech na portu 123. |

| *:12000 | Tento port se používá pro některé monitorování systému. Pokud jsou blokované, je několik problémů obtížnější určit prioritu, ale vaše služby ASE budou dál fungovat. |

| 40.77.24.27:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 40.77.24.27:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.90.249.229:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.90.249.229:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 104.45.230.69:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 104.45.230.69:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.82.184.151:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.82.184.151:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

Pomocí služby Azure Firewall automaticky získáte následující nakonfigurované značky plně kvalifikovaného názvu domény.

Závislosti HTTP/HTTPS plně kvalifikovaného názvu domény

| Koncový bod |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

Zástupné závislosti HTTP/HTTPS

| Koncový bod |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Závislosti Linuxu

| Koncový bod |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

Konfigurace brány firewall se službou ASE v oblastech US Gov

V případě ASE v oblastech US Gov postupujte podle pokynů v části Konfigurace služby Azure Firewall s vaší službou ASE v tomto dokumentu a nakonfigurujte bránu Azure Firewall s vaší službou ASE.

Pokud chcete použít bránu firewall třetí strany v systému US Gov, musíte zvážit následující závislosti:

- Služby podporující koncový bod služby by měly být nakonfigurované s koncovými body služby.

- Koncové body HTTP/HTTPS plně kvalifikovaného názvu domény se dají umístit do vašeho zařízení brány firewall.

- Koncové body HTTP/HTTPS se zástupnými faktory jsou závislosti, které se můžou u služby ASE lišit v závislosti na mnoha kvalifikátorech.

Linux není k dispozici v oblastech US Gov a proto není uvedený jako volitelná konfigurace.

Závislosti podporující koncový bod služby

| Koncový bod |

|---|

| Azure SQL |

| Azure Storage |

| Azure Event Hubs |

Závislosti IP adres

| Koncový bod | Detaily |

|---|---|

| *:123 | Kontrola hodin NTP. Provoz se kontroluje na více koncových bodech na portu 123. |

| *:12000 | Tento port se používá pro některé monitorování systému. Pokud jsou blokované, je několik problémů obtížnější určit prioritu, ale vaše služby ASE budou dál fungovat. |

| 40.77.24.27:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 40.77.24.27:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.90.249.229:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.90.249.229:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 104.45.230.69:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 104.45.230.69:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.82.184.151:80 | Potřeba k monitorování a upozorňování na problémy s ASE |

| 13.82.184.151:443 | Potřeba k monitorování a upozorňování na problémy s ASE |

Závislosti HTTP/HTTPS plně kvalifikovaného názvu domény

| Koncový bod |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

Zástupné závislosti HTTP/HTTPS

| Koncový bod |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |