Přidání a správa certifikátů TLS/SSL ve službě Azure App Service

Poznámka:

Od 1. června 2024 budou mít všechny nově vytvořené aplikace App Service možnost vygenerovat jedinečný výchozí název hostitele pomocí zásad <app-name>-<random-hash>.<region>.azurewebsites.netvytváření názvů . Stávající názvy aplikací zůstanou beze změny.

Příklad: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Další podrobnosti najdete v tématu Jedinečný výchozí název hostitele pro prostředek služby App Service.

Můžete přidat certifikáty digitálního zabezpečení, které se použijí v kódu vaší aplikace, nebo můžete pomoct zabezpečit vlastní názvy DNS ve službě Aplikace Azure Service, která poskytuje vysoce škálovatelnou webovou hostingovou službu s automatickými opravami. V současné době se označuje jako certifikáty TLS (Transport Layer Security), označované také jako certifikáty SSL (Secure Socket Layer), tyto privátní nebo veřejné certifikáty pomáhají zabezpečit připojení k internetu šifrováním dat odesílaných mezi prohlížečem, weby, které navštívíte, a webovým serverem.

Následující tabulka uvádí možnosti přidání certifikátů ve službě App Service:

| Možnost | Popis |

|---|---|

| Vytvoření bezplatného spravovaného certifikátu služby App Service | Privátní certifikát, který je bezplatný a snadno použitelný, pokud potřebujete jen zlepšit zabezpečení vlastní domény ve službě App Service. |

| Import certifikátu služby App Service | Privátní certifikát spravovaný Azure. Kombinuje jednoduchost automatizované správy certifikátů a flexibilitu možností obnovení a exportu. |

| Import certifikátu ze služby Key Vault | Užitečné, pokud ke správě certifikátů PKCS12 používáte Azure Key Vault. Viz požadavky na privátní certifikát. |

| Nahrání privátního certifikátu | Pokud už máte privátní certifikát od jiného poskytovatele, můžete ho nahrát. Viz požadavky na privátní certifikát. |

| Nahrání veřejného certifikátu | Veřejné certifikáty se nepoužívají k zabezpečení vlastních domén, ale pokud je potřebujete pro přístup ke vzdáleným prostředkům, můžete je načíst do kódu. |

Požadavky

Vytvořte aplikaci App Service. Plán služby App Service aplikace musí být na úrovni Basic, Standard, Premium nebo Isolated. Informace o aktualizaci vrstvy najdete v tématu Vertikální navýšení kapacity aplikace .

U privátního certifikátu se ujistěte, že splňuje všechny požadavky ze služby App Service.

Pouze bezplatný certifikát:

Namapujte doménu, do které chcete certifikát připojit ke službě App Service. Informace najdete v kurzu: Mapování existujícího vlastního názvu DNS na službu Aplikace Azure Service.

U kořenové domény (například contoso.com) se ujistěte, že vaše aplikace nemá nakonfigurovaná žádná omezení IP adres. Vytvoření certifikátu i pravidelné prodlužování kořenové domény závisí na tom, jestli je vaše aplikace dostupná z internetu.

Požadavky na privátní certifikát

Bezplatný spravovaný certifikát služby App Service a certifikát služby App Service již splňují požadavky služby App Service. Pokud se rozhodnete nahrát nebo importovat privátní certifikát do služby App Service, musí váš certifikát splňovat následující požadavky:

- Exportovaný jako soubor PFX chráněný heslem zašifrovaný pomocí trojité des

- Obsahuje soukromý klíč dlouhý nejméně 2048 bitů

- Obsahuje všechny zprostředkující certifikáty a kořenový certifikát v řetězu certifikátů.

Pokud chcete pomoct zabezpečit vlastní doménu ve vazbě TLS, musí certifikát splňovat tyto další požadavky:

- Obsahuje rozšířené použití klíče pro ověřování serveru (OID = 1.3.6.1.5.5.7.3.1).

- Podepsán důvěryhodnou certifikační autoritou

Poznámka:

Certifikáty ECC (Elliptic Curve Cryptography) fungují se službou App Service, ale nejsou popsané v tomto článku. Přesný postup vytvoření certifikátů ECC vám poskytne certifikační autorita.

Poznámka:

Po přidání privátního certifikátu do aplikace se certifikát uloží v jednotce nasazení, která je vázaná na skupinu prostředků, oblast a kombinaci operačního systému plánu služby App Service, interně označovanou jako webspace. Tímto způsobem je certifikát přístupný pro jiné aplikace ve stejné skupině prostředků, oblasti a kombinaci operačního systému. Privátní certifikáty nahrané nebo importované do služby App Service se sdílí se službou App Services ve stejné jednotce nasazení.

Pro každý webový prostor můžete přidat až 1 000 privátních certifikátů.

Vytvoření bezplatného spravovaného certifikátu

Bezplatný spravovaný certifikát služby App Service je řešení na klíč, které pomáhá zabezpečit vlastní název DNS ve službě App Service. Bez jakékoli akce od vás je tento certifikát serveru TLS/SSL plně spravovaný službou App Service a automaticky se obnoví nepřetržitě v šestiměsíčních přírůstcích, 45 dní před vypršením platnosti, pokud požadavky, které nastavíte, zůstanou stejné. Všechny přidružené vazby se aktualizují obnoveným certifikátem. Certifikát vytvoříte a svážete s vlastní doménou a necháte app Service provést zbytek.

Důležité

Před vytvořením bezplatného spravovaného certifikátu se ujistěte, že splňujete požadavky vaší aplikace.

DigiCert vydává bezplatné certifikáty. U některých domén musíte digiCert explicitně povolit jako vystavitele certifikátu vytvořením záznamu domény CAA s hodnotou: 0 issue digicert.com.

Azure plně spravuje certifikáty vaším jménem, takže jakýkoli aspekt spravovaného certifikátu, včetně kořenového vystavitele, se může kdykoli změnit. Tyto změny jsou mimo váš ovládací prvek. Ujistěte se, že se chcete vyhnout pevným závislostem a "připnutí" certifikátů do spravovaného certifikátu nebo jakékoli části hierarchie certifikátů. Pokud potřebujete chování připnutí certifikátu, přidejte certifikát do vlastní domény pomocí jakékoli jiné dostupné metody v tomto článku.

Bezplatný certifikát má následující omezení:

- Nepodporuje certifikáty se zástupnými cardy.

- Nepodporuje použití jako klientský certifikát pomocí kryptografického otisku certifikátu, který se plánuje pro vyřazení a odebrání.

- Nepodporuje privátní DNS.

- Není možné exportovat.

- Služba App Service Environment není podporovaná.

- Podporuje pouze alfanumerické znaky, pomlčky (-) a tečky (.).

- Podporují se jenom vlastní domény o délce až 64 znaků.

- Musí mít záznam A odkazující na IP adresu vaší webové aplikace.

- Musí být na aplikacích, které jsou veřejně přístupné.

- U kořenových domén, které jsou integrované s Traffic Managerem, se nepodporuje.

- Pro úspěšná vystavování a obnovení certifikátů musí být splněny všechny výše uvedené podmínky.

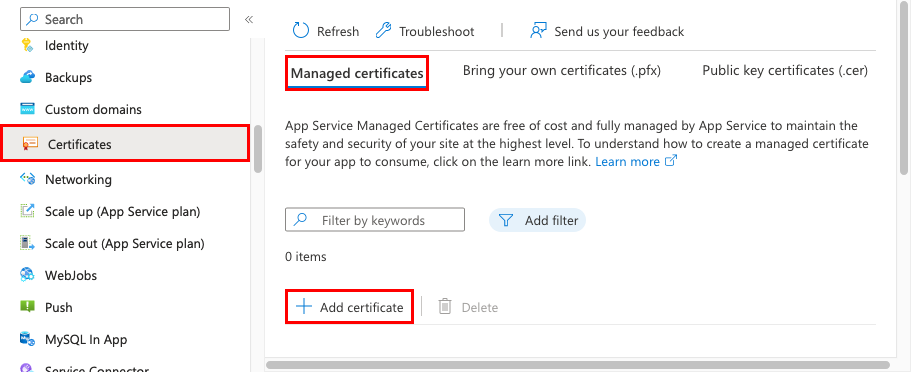

Na webu Azure Portal v nabídce vlevo vyberte název> aplikace App Services<>.

V navigační nabídce aplikace vyberte Certifikáty. V podokně Spravované certifikáty vyberte Přidat certifikát.

Vyberte vlastní doménu pro bezplatný certifikát a pak vyberte Ověřit. Po dokončení ověření vyberte Přidat. Pro každou podporovanou vlastní doménu můžete vytvořit jenom jeden spravovaný certifikát.

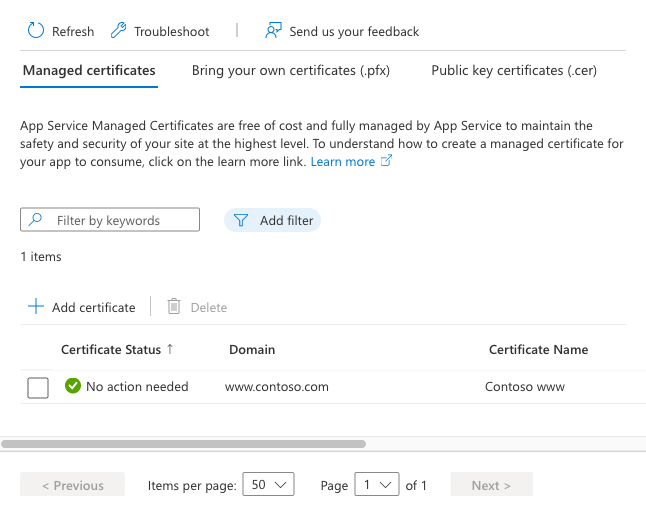

Po dokončení operace se certifikát zobrazí v seznamu spravovaných certifikátů .

Pokud chcete zajistit zabezpečení vlastní domény s tímto certifikátem, musíte vytvořit vazbu certifikátu. Postupujte podle kroků v části Zabezpečení vlastního názvu DNS pomocí vazby TLS/SSL ve službě Aplikace Azure Service.

Import certifikátu služby App Service

Pokud chcete importovat certifikát služby App Service, nejprve si kupte a nakonfigurujte certifikát služby App Service a postupujte podle zde uvedených kroků.

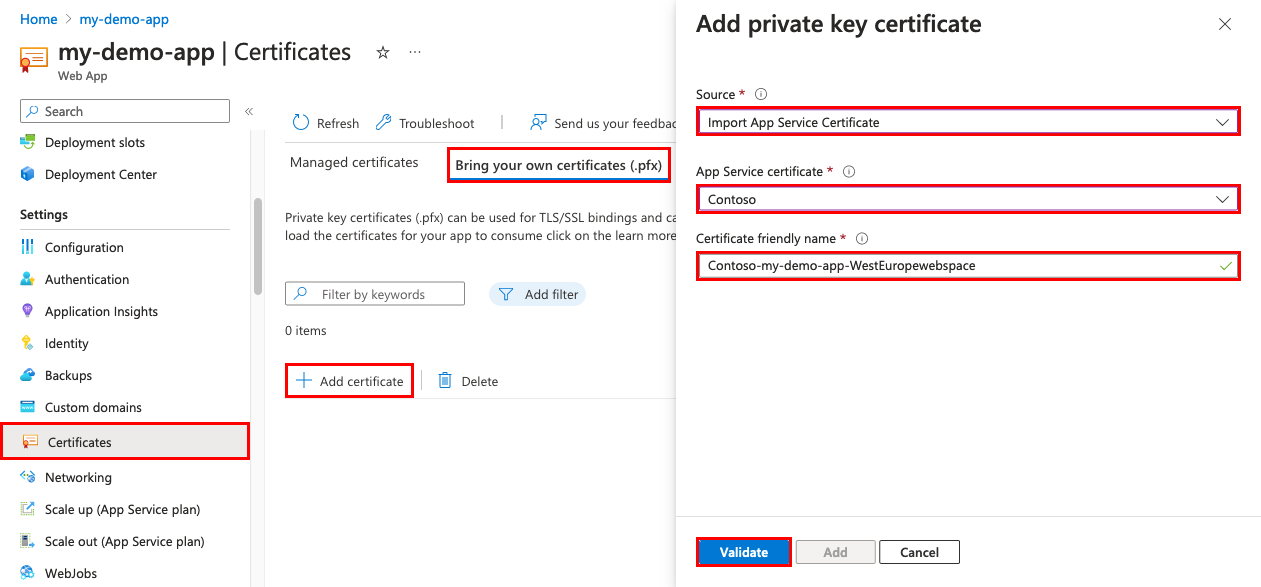

Na webu Azure Portal v nabídce vlevo vyberte název> aplikace App Services<>.

V navigační nabídce aplikace vyberte Certifikáty>Přineste si vlastní certifikáty (.pfx)>Přidat certifikát.

Ve zdroji vyberte Importovat certifikát služby App Service.

V certifikátu služby App Service vyberte certifikát, který jste právě vytvořili.

Do popisného názvu certifikátu zadejte název certifikátu ve vaší aplikaci.

Vyberte Ověřit. Po úspěšném ověření vyberte Přidat.

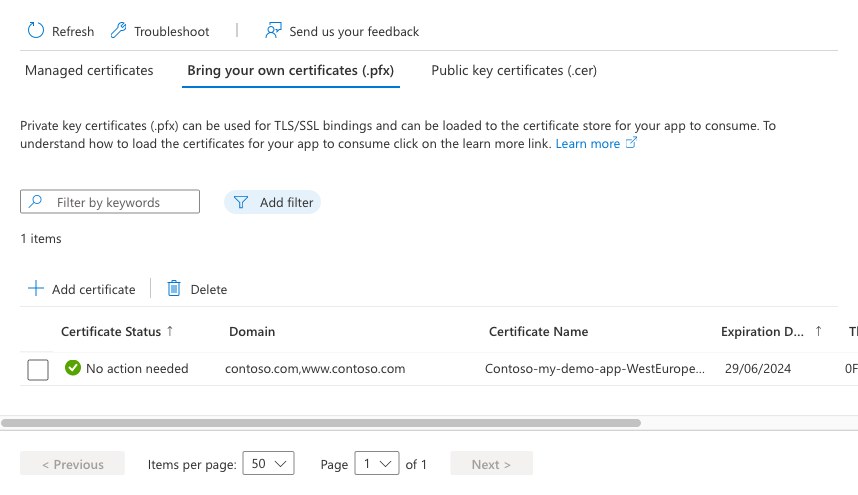

Po dokončení operace se certifikát zobrazí v seznamu Přineste si vlastní certifikáty .

Pokud chcete pomocí tohoto certifikátu zabezpečit vlastní doménu, musíte vytvořit vazbu certifikátu. Postupujte podle kroků v části Zabezpečení vlastního názvu DNS pomocí vazby TLS/SSL ve službě Aplikace Azure Service.

Import certifikátu ze služby Key Vault

Pokud ke správě certifikátů používáte Azure Key Vault, můžete certifikát PKCS12 importovat do služby App Service ze služby Key Vault, pokud splňujete požadavky.

Autorizace služby App Service ke čtení z trezoru

Ve výchozím nastavení nemá poskytovatel prostředků služby App Service přístup k vašemu trezoru klíčů. Pokud chcete použít trezor klíčů pro nasazení certifikátu, musíte autorizovat přístup pro čtení pro poskytovatele prostředků (App Service) k trezoru klíčů. Přístup můžete udělit pomocí zásad přístupu nebo řízení přístupu na základě role.

| Poskytovatel prostředků | ID nebo přiřazení aplikace instančního objektu | Role RBAC trezoru klíčů |

|---|---|---|

| Služba Microsoft Aplikace Azure nebo Microsoft.Azure.WebSites | - abfa0a7c-a6b6-4736-8310-5855508787cd pro veřejné cloudové prostředí Azure - 6a02c803-dafd-4136-b4c3-5a6f318b4714 pro cloudové prostředí Azure Government |

Uživatel certifikátu |

ID nebo hodnota přiřazené aplikace instančního objektu je ID poskytovatele prostředků služby App Service. Informace o autorizaci oprávnění trezoru klíčů pro poskytovatele prostředků služby App Service pomocí zásad přístupu najdete v dokumentaci k řízení přístupu ke klíčům, certifikátům a tajným kódům služby Key Vault.

Poznámka:

Neodstraňovat tato oprávnění RBAC z trezoru klíčů. Pokud to uděláte, služba App Service nebude moct vaši webovou aplikaci synchronizovat s nejnovější verzí certifikátu trezoru klíčů.

Import certifikátu z trezoru do aplikace

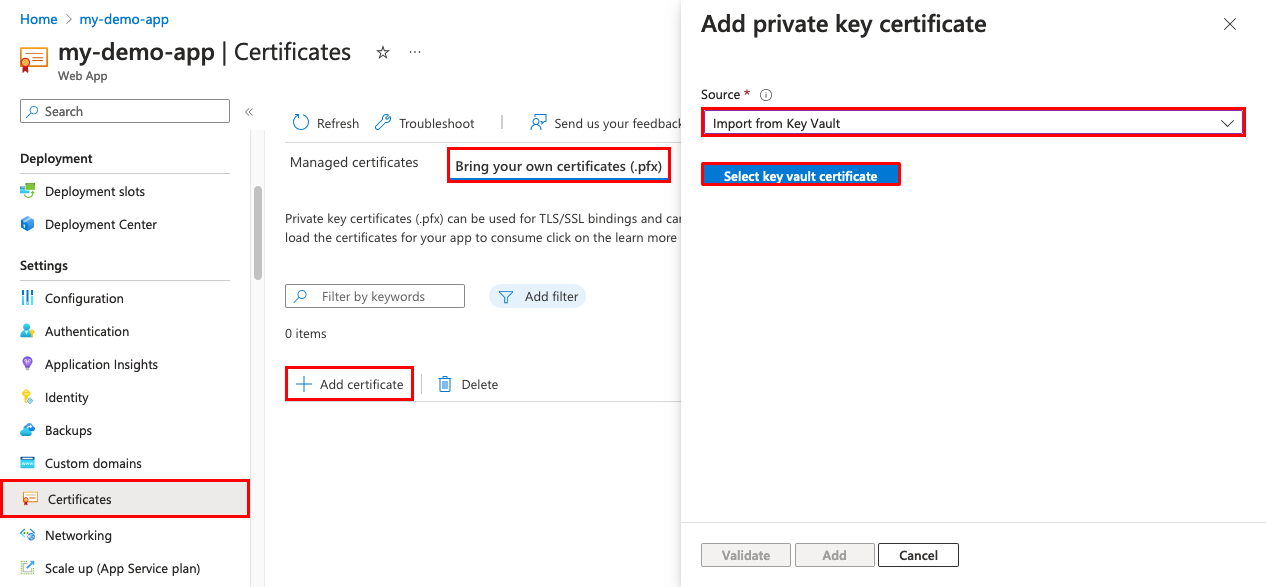

Na webu Azure Portal v nabídce vlevo vyberte název> aplikace App Services<>.

V navigační nabídce aplikace vyberte Certifikáty>Přineste si vlastní certifikáty (.pfx)>Přidat certifikát.

Ve zdroji vyberte Importovat ze služby Key Vault.

Vyberte Vybrat certifikát trezoru klíčů.

K výběru certifikátu použijte následující tabulku:

Nastavení Popis Předplatné Předplatné přidružené k trezoru klíčů. Trezor klíčů Trezor klíčů s certifikátem, který chcete importovat. Certifikát V tomto seznamu vyberte certifikát PKCS12, který je v trezoru. Všechny certifikáty PKCS12 v trezoru jsou uvedené s kryptografickými otisky, ale ve službě App Service se nepodporují všechny. Až výběr dokončíte, vyberte Vybrat, Ověřit a pak Přidat.

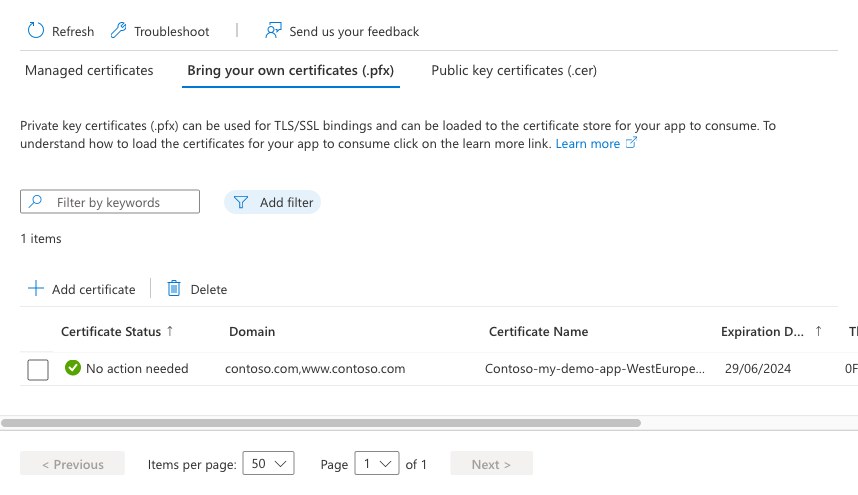

Po dokončení operace se certifikát zobrazí v seznamu Přineste si vlastní certifikáty . Pokud import selže s chybou, certifikát nesplňuje požadavky služby App Service.

Poznámka:

Pokud certifikát aktualizujete ve službě Key Vault novým certifikátem, služba App Service automaticky synchronizuje certifikát do 24 hodin.

Abyste mohli zabezpečit vlastní doménu pomocí tohoto certifikátu, musíte vytvořit vazbu certifikátu. Postupujte podle kroků v části Zabezpečení vlastního názvu DNS pomocí vazby TLS/SSL ve službě Aplikace Azure Service.

Nahrání privátního certifikátu

Jakmile od poskytovatele certifikátů získáte certifikát, připravte ho pro službu App Service podle kroků v této části.

Sloučení zprostředkujících certifikátů

Pokud certifikační autorita poskytuje více certifikátů v řetězu certifikátů, musíte sloučit certifikáty za stejným pořadím.

V textovém editoru otevřete každý přijatý certifikát.

Pokud chcete sloučený certifikát uložit, vytvořte soubor s názvem mergedcertificate.crt.

Zkopírujte obsah pro každý certifikát do tohoto souboru. Nezapomeňte postupovat podle pořadí certifikátů určeného řetězem certifikátů, počínaje certifikátem a končícím kořenovým certifikátem, například:

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Export sloučeného privátního certifikátu do PFX

Teď exportujte sloučený certifikát TLS/SSL s privátním klíčem, který jste použili k vygenerování žádosti o certifikát. Pokud jste vygenerovali žádost o certifikát pomocí OpenSSL, vytvořili jste soubor privátního klíče.

Poznámka:

OpenSSL v3 změnil výchozí šifru z 3DES na AES256, ale dá se přepsat na příkazovém řádku: -keypbe PBE-SHA1-3DES -certpbe PBE-SHA1-3DES -macalg SHA1. OpenSSL v1 jako výchozí používá 3DES, takže vygenerované soubory PFX se podporují bez jakýchkoli zvláštních úprav.

Pokud chcete exportovat certifikát do souboru PFX, spusťte následující příkaz, ale nahraďte zástupné symboly private-key-file a< merged-certificate-file>> cestami k vašemu privátnímu klíči a souboru sloučeného certifikátu.<

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>Po zobrazení výzvy zadejte heslo pro operaci exportu. Když certifikát TLS/SSL nahrajete do služby App Service později, musíte zadat toto heslo.

Pokud jste k vygenerování žádosti o certifikát použili službu IIS nebo Certreq.exe , nainstalujte certifikát do místního počítače a pak certifikát exportujte do souboru PFX.

Nahrání certifikátu do služby App Service

Teď jste připraveni nahrát certifikát do služby App Service.

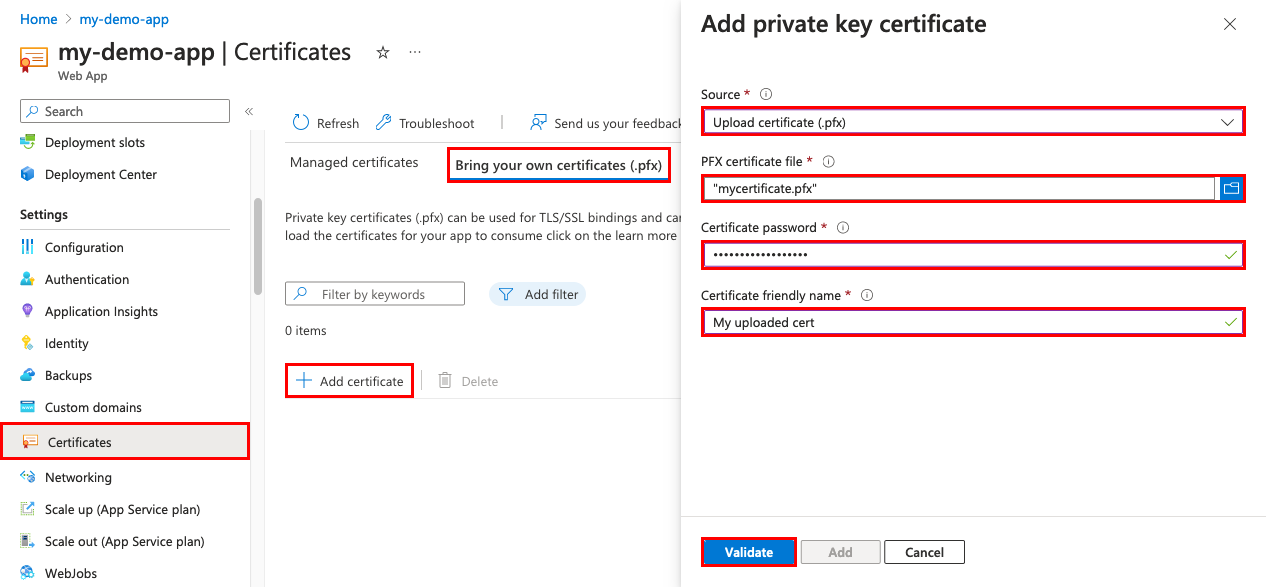

Na webu Azure Portal v nabídce vlevo vyberte název> aplikace App Services<>.

V navigační nabídce aplikace vyberte Certifikáty>Přineste si vlastní certifikáty (.pfx)>Nahrát certifikát.

K nahrání certifikátu .pfx použijte následující tabulku:

Nastavení Popis Soubor certifikátu PFX Vyberte soubor .pfx. Heslo certifikátu Zadejte heslo, které jste vytvořili při exportu souboru PFX. Popisný název certifikátu Název certifikátu, který se zobrazí ve vaší webové aplikaci. Až výběr dokončíte, vyberte Vybrat, Ověřit a pak Přidat.

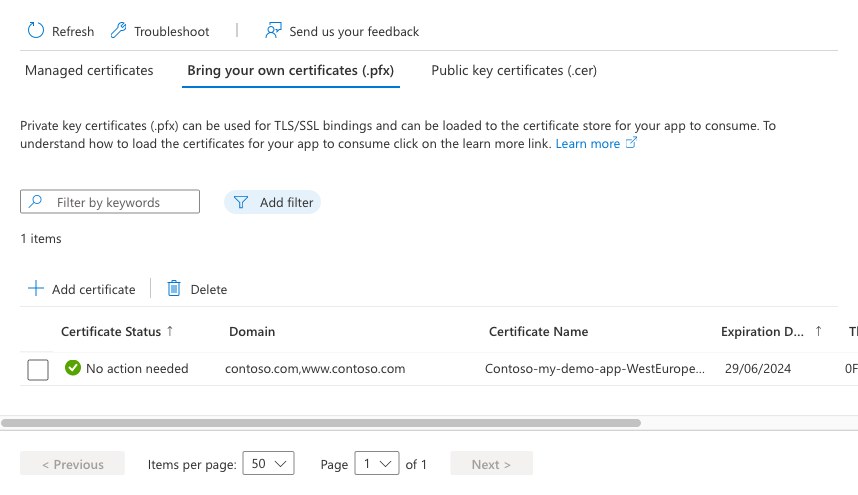

Po dokončení operace se certifikát zobrazí v seznamu Přineste si vlastní certifikáty .

Pokud chcete zajistit zabezpečení vlastní domény s tímto certifikátem, musíte vytvořit vazbu certifikátu. Postupujte podle kroků v části Zabezpečení vlastního názvu DNS pomocí vazby TLS/SSL ve službě Aplikace Azure Service.

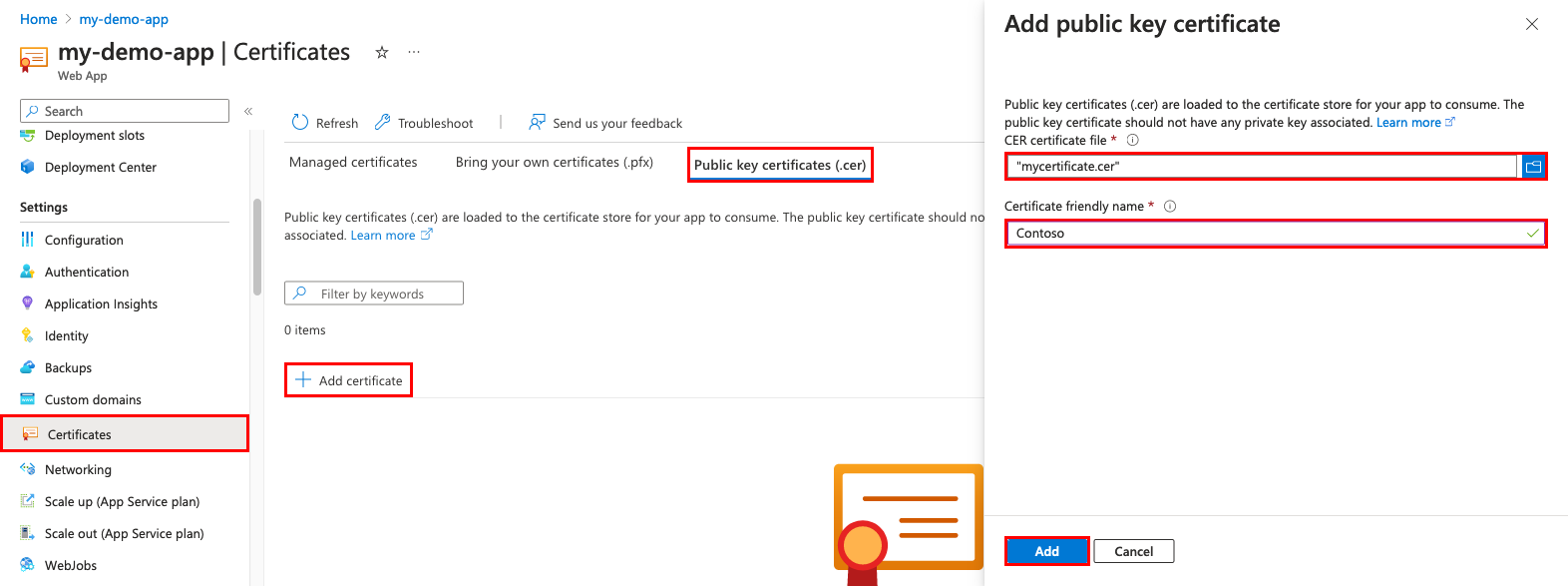

Nahrání veřejného certifikátu

Veřejné certifikáty jsou podporovány ve formátu .cer .

Poznámka:

Po nahrání veřejného certifikátu do aplikace je přístupný jenom aplikací, do které se nahraje. Veřejné certifikáty se musí nahrát do každé jednotlivé webové aplikace, která potřebuje přístup. Konkrétní scénáře služby App Service Environment najdete v dokumentaci k certifikátům a službě App Service Environment.

Na každý plán služby App Service můžete nahrát až 1 000 veřejných certifikátů.

Na webu Azure Portal v nabídce vlevo vyberte název> aplikace App Services<>.

V navigační nabídce aplikace vyberte Certifikáty>veřejných klíčů (.cer)>Přidat certifikát.

K nahrání certifikátu .cer použijte následující tabulku:

Nastavení Popis Soubor certifikátu CER Vyberte .cer soubor. Popisný název certifikátu Název certifikátu, který se zobrazí ve vaší webové aplikaci. Až budete hotovi, vyberte Přidat.

Po nahrání certifikátu zkopírujte kryptografický otisk certifikátu a zkontrolujte , že je certifikát přístupný.

Prodloužení platnosti certifikátu s vypršenou platností

Před vypršením platnosti certifikátu nezapomeňte do služby App Service přidat obnovený certifikát a aktualizovat všechny vazby certifikátů, ve kterých proces závisí na typu certifikátu. Například certifikát importovaný ze služby Key Vault, včetně certifikátu služby App Service, se automaticky synchronizuje se službou App Service každých 24 hodin a aktualizuje vazbu TLS/SSL při obnovení certifikátu. U nahraného certifikátu neexistuje žádná automatická aktualizace vazby. Na základě vašeho scénáře si projděte odpovídající část:

- Obnovení nahraného certifikátu

- Prodloužení platnosti certifikátu služby App Service

- Obnovení certifikátu importovaného ze služby Key Vault

Obnovení nahraného certifikátu

Když nahradíte certifikát s vypršenou platností, může způsob, jakým aktualizujete vazbu certifikátu novým certifikátem, nepříznivě ovlivnit uživatelské prostředí. Vaše příchozí IP adresa se může například změnit, když odstraníte vazbu, i když je tato vazba založená na PROTOKOLU IP. Tento výsledek je zvlášť ovlivněný, když obnovíte certifikát, který už je v vazbě založené na PROTOKOLU IP. Pokud se chcete vyhnout změně IP adresy vaší aplikace a vyhnout se výpadkům aplikace kvůli chybám HTTPS, postupujte podle těchto kroků v zadané sekvenci:

Přejděte na stránku Vlastní domény vaší aplikace, vyberte tlačítko ... a pak vyberte Aktualizovat vazbu.

Vyberte nový certifikát a pak vyberte Aktualizovat.

Odstraňte existující certifikát.

Obnovení certifikátu importovaného ze služby Key Vault

Poznámka:

Pokud chcete obnovit certifikát služby App Service, přečtěte si téma Obnovení certifikátu služby App Service.

Pokud chcete obnovit certifikát, který jste importovali do služby App Service ze služby Key Vault, zkontrolujte obnovení certifikátu služby Azure Key Vault.

Po obnovení certifikátu v trezoru klíčů služba App Service automaticky synchronizuje nový certifikát a aktualizuje všechny příslušné vazby certifikátu do 24 hodin. Pokud chcete synchronizaci synchronizovat ručně, postupujte takto:

Přejděte na stránku Certifikátu vaší aplikace.

V části Přineste si vlastní certifikáty (.pfx) vyberte tlačítko ... pro importovaný certifikát trezoru klíčů a pak vyberte Synchronizovat.

Nejčastější dotazy

Jak můžu automatizovat přidání vlastního certifikátu do aplikace?

- Azure CLI: Vytvoření vazby vlastního certifikátu TLS/SSL k webové aplikaci

- Azure PowerShell: Vytvoření vazby vlastního certifikátu TLS/SSL k webové aplikaci pomocí PowerShellu

Můžu v aplikaci použít certifikát privátní certifikační autority (certifikační autority) pro příchozí tls?

Pro příchozí tls ve službě App Service Environment verze 3 můžete použít privátní certifikát certifikační autority. Ve službě App Service (více tenantů) to není možné. Další informace o víceklientských verzích služby App Service a jednom tenantovi najdete v tématu App Service Environment v3 a porovnání veřejného víceklienta služby App Service.

Můžu ze své aplikace provádět odchozí volání pomocí privátního klientského certifikátu certifikační autority?

To se podporuje jenom pro aplikace typu kontejner pro Windows ve službě App Service s více tenanty. Kromě toho můžete provádět odchozí volání pomocí privátního klientského certifikátu certifikační autority s aplikacemi založenými na kódu i kontejneru ve službě App Service Environment verze 3. Další informace o víceklientských verzích služby App Service a jednom tenantovi najdete v tématu App Service Environment v3 a porovnání veřejného víceklienta služby App Service.

Můžu načíst privátní certifikát certifikační autority v důvěryhodném kořenovém úložišti služby App Service?

Do důvěryhodného kořenového úložiště můžete načíst vlastní certifikát CA ve službě App Service Environment verze 3. Seznam důvěryhodných kořenových certifikátů ve službě App Service (s více tenanty) nemůžete změnit. Další informace o víceklientských verzích služby App Service a jednom tenantovi najdete v tématu App Service Environment v3 a porovnání veřejného víceklienta služby App Service.