Použití služby Azure Front Door v víceklientských řešeních

Azure Front Door je moderní cloudová síť pro doručování obsahu (CDN), která poskytuje rychlý a spolehlivý přístup mezi statickým a dynamickým webovým obsahem uživatelů a aplikací po celém světě. Tento článek popisuje některé funkce služby Azure Front Door, které jsou užitečné při práci ve víceklientských systémech. Obsahuje také odkazy na další pokyny a příklady.

Když azure Front Door používáte jako součást víceklientských řešení, musíte se rozhodnout na základě návrhu a požadavků vašeho řešení. Je potřeba vzít v úvahu následující faktory:

- Kolik tenantů máte a kolik očekáváte v budoucnu?

- Sdílíte aplikační vrstvu mezi více tenanty, nasazujete mnoho instancí aplikací s jedním tenantem nebo nasazujete samostatné razítka nasazení, která sdílí více tenantů?

- Chtějí si vaši tenanti přinést vlastní názvy domén?

- Budete používat zástupné domény?

- Potřebujete použít vlastní certifikáty TLS nebo bude microsoft spravovat vaše certifikáty TLS?

- Zvážili jste kvóty a limity , které platí pro Azure Front Door? Víte, jaké limity budete při růstu přistupovat? Pokud máte podezření, že se k těmto limitům dostanete, zvažte použití více profilů služby Azure Front Door. Nebo zvažte, jestli můžete změnit způsob použití služby Azure Front Door, abyste se vyhnuli limitům. Všimněte si, že skladová položka Premium má vyšší limity než skladová položka Standard.

- Máte vy nebo vaši tenanti požadavky na filtrování IP adres, geografické blokování nebo přizpůsobení pravidel WAF?

- Jsou všechny aplikační servery vašich tenantů přístupné z internetu?

Funkce služby Azure Front Door, které podporují víceklientské prostředí

Tato část popisuje několik klíčových funkcí služby Azure Front Door, které jsou užitečné pro víceklientských řešení. Popisuje, jak vám může služba Azure Front Door pomoct s konfigurací vlastních domén, včetně informací o doménách se zástupnými znaky a certifikátech TLS. Shrnuje také možnosti směrování služby Azure Front Door pro podporu víceklientské architektury.

Vlastní domény

Azure Front Door poskytuje výchozí název hostitele pro každý koncový bod, který vytvoříte, contoso.z01.azurefd.netnapříklad . U většiny řešení místo toho přidružíte vlastní název domény ke koncovému bodu služby Azure Front Door. Vlastní názvy domén umožňují používat vlastní branding a konfigurovat směrování na základě názvu hostitele, který je uvedený v požadavku klienta.

Ve víceklientském řešení můžete použít názvy domén nebo subdomény specifické pro tenanta a nakonfigurovat Službu Azure Front Door tak, aby směrovat provoz tenanta do správné skupiny původu pro úlohu daného tenanta. Můžete například nakonfigurovat vlastní název domény, například tenant1.app.contoso.com. Pomocí služby Azure Front Door můžete nakonfigurovat více vlastních domén na jednom profilu služby Azure Front Door.

Další informace najdete v tématu Přidání vlastní domény do služby Front Door.

Zástupné domény

Zástupné domény zjednodušují konfiguraci záznamů DNS a konfigurace směrování provozu služby Azure Front Door při použití sdílené domény stem a subdomény specifických pro tenanta. Předpokládejme například, že vaši tenanti přistupují ke svým aplikacím pomocí subdomén jako tenant1.app.contoso.com a tenant2.app.contoso.com. Můžete nakonfigurovat zástupnou doménu místo *.app.contoso.comkonfigurace každé domény specifické pro jednotlivé tenanty.

Azure Front Door podporuje vytváření vlastních domén, které používají zástupné kóty. Pak můžete nakonfigurovat trasu pro požadavky, které přicházejí do domény se zástupnými cardy. Když nasadíte nového tenanta, nemusíte překonfigurovat servery DNS, vydávat nové certifikáty TLS nebo aktualizovat konfiguraci profilu služby Azure Front Door.

Domény se zástupnými cardy fungují dobře, pokud odesíláte veškerý provoz do jedné skupiny původu. Pokud ale máte samostatná razítka vašeho řešení, není dostatečná doména se zástupným znakem na jedné úrovni. Buď potřebujete použít víceúrovňové kmenové domény, nebo zadat další konfiguraci přepsáním tras, které se mají použít pro subdoménu každého tenanta. Další informace najdete v tématu Důležité informace o použití názvů domén ve víceklientských řešeních.

Azure Front Door nevydává spravované certifikáty TLS pro zástupné domény, takže si musíte koupit a zadat vlastní certifikát.

Další informace najdete v tématu Zástupné domény.

Spravované certifikáty TLS

Získání a instalace certifikátů TLS může být složité a náchylné k chybám. A certifikáty TLS vyprší po určité době, obvykle jeden rok, a je potřeba je znovu nainstalovat a přeinstalovat, aby nedošlo k přerušení provozu aplikace. Při používání certifikátů TLS spravovaných službou Azure Front Door zodpovídá Microsoft za vydávání, instalaci a obnovování certifikátů pro vaši vlastní doménu.

Vaše původní aplikace může být hostovaná v jiné službě Azure, která poskytuje také spravované certifikáty TLS, jako je služba Aplikace Azure Service. Azure Front Door transparentně spolupracuje s druhou službou na synchronizaci certifikátů TLS.

Pokud svým tenantům povolíte, aby zadali vlastní domény a chcete, aby služba Azure Front Door vydala certifikáty pro tyto názvy domén, neměli by tenanti konfigurovat záznamy CAA na jejich serverech DNS, které by mohly službě Azure Front Door zablokovat vystavování certifikátů jejich jménem. Další informace najdete v tématu Certifikáty TLS/SSL.

Směrování

Víceklientová aplikace může mít jedno nebo více razítek aplikace, které obsluhují tenanty. Razítka se často používají k povolení nasazení ve více oblastech a k podpoře škálování řešení na velký počet tenantů.

Azure Front Door má výkonnou sadu možností směrování, které můžou podporovat řadu víceklientských architektur. Směrování můžete použít k distribuci provozu mezi zdroji v rámci razítka nebo k odesílání provozu do správného razítka pro konkrétního tenanta. Směrování můžete nakonfigurovat na základě názvů jednotlivých domén, názvů domén se zástupnými adresou a cest URL. Modul pravidel můžete také použít k dalšímu přizpůsobení chování směrování.

Další informace najdete v tématu Přehled architektury směrování.

Modul pravidel

Pomocí stroje pravidel služby Azure Front Door můžete přizpůsobit, jak Azure Front Door zpracovává požadavky na hraničních zařízeních sítě. Modul pravidel umožňuje spouštět malé bloky logiky v rámci kanálu zpracování požadavků služby Azure Front Door. Modul pravidel můžete použít pro různé úlohy, včetně následujících:

- Načtěte informace o požadavku HTTP, včetně segmentů adresy URL a cesty, a informace rozšíříte do jiné části požadavku.

- Před odesláním do zdroje upravte prvky požadavku HTTP.

- Před vrácením do klienta upravte některé části odpovědi HTTP.

- Přepište konfiguraci směrování pro požadavek, například změnou skupiny původu, do které se má požadavek odeslat.

Tady je několik ukázkových přístupů pro použití stroje pravidel služby Azure Front Door v víceklientských řešeních:

- Předpokládejme, že nasadíte víceklientní aplikační vrstvu, ve které používáte také subdomény specifické pro tenanta, jak je popsáno v následujících ukázkových scénářích. Modul pravidel můžete použít k extrahování identifikátoru tenanta z subdomény požadavku a jeho přidání do hlavičky požadavku. Toto pravidlo může pomoct vrstvě aplikace určit, ze kterého tenanta žádost pochází.

- Předpokládejme,

https://application.contoso.com/tenant1/welcomeže nasadíte víceklientovou aplikační vrstvu a použijete směrování založené na cestě (například prohttps://application.contoso.com/tenant2/welcometenanty 1 a 2). Modul pravidel můžete použít k extrahování segmentu identifikátoru tenanta ze segmentu cesty URL a přepsání adresy URL tak, aby zahrnoval identifikátor tenanta do parametru řetězce dotazu nebo hlavičky požadavku, aby aplikace mohla využívat.

Další informace najdete v tématu Co je modul pravidel služby Azure Front Door?.

Ukázkové scénáře

Následující ukázkové scénáře ukazují, jak ve službě Azure Front Door nakonfigurovat různé architektury s více tenanty a jak můžou rozhodnutí ovlivnit konfiguraci DNS a TLS.

Řada víceklientských řešení implementuje model razítka nasazení. Při použití tohoto přístupu k nasazení obvykle nasadíte jeden sdílený profil služby Azure Front Door a použijete Azure Front Door ke směrování příchozího provozu do příslušného razítka. Tento model nasazení je nejběžnější a scénáře 1 až 4 v tomto článku ukazují, jak ho můžete použít ke splnění řady požadavků.

V některých situacích ale můžete do každého razítka vašeho řešení nasadit profil služby Azure Front Door. Scénář 5 popisuje tento model nasazení.

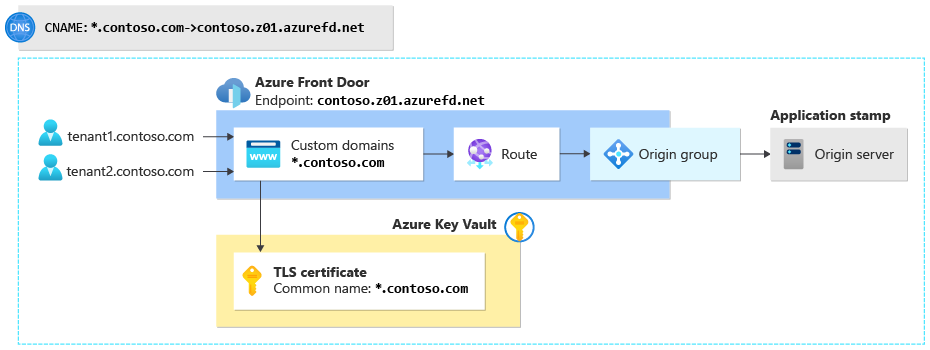

Scénář 1: Doména se zástupným znakem spravovaná zprostředkovatelem, jedno razítko

Contoso vytváří malé víceklientové řešení. Společnost nasadí jedno razítko v jedné oblasti a toto razítko slouží všem svým tenantům. Všechny požadavky se směrují na stejný aplikační server. Společnost Contoso se rozhodla používat zástupné domény pro všechny tenanty, například tenant1.contoso.com a tenant2.contoso.com.

Společnost Contoso nasadí Službu Azure Front Door pomocí této konfigurace:

Konfigurace DNS

Jednorázová konfigurace: Společnost Contoso nakonfiguruje dvě položky DNS:

- Záznam TXT se zástupným znakem pro

*.contoso.com. Je nastavená na hodnotu určenou službou Azure Front Door během procesu onboardingu vlastní domény. - Záznam CNAME se zástupnými znaménky,

*.contoso.comkterý je aliasem koncového bodu Služby Azure Front Door společnosti Contoso:contoso.z01.azurefd.net.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Konfigurace protokolu TLS

Jednorázová konfigurace: Společnost Contoso koupí certifikát TLS se zástupným znakem, přidá ho do trezoru klíčů a udělí službě Azure Front Door přístup k trezoru.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Konfigurace služby Azure Front Door

Jednorázová konfigurace: Společnost Contoso vytvoří profil služby Azure Front Door a jeden koncový bod. Přidají jednu vlastní doménu s názvem *.contoso.com a přidruží svůj certifikát TLS se zástupným znakem k prostředku vlastní domény. Potom nakonfigurují jednu skupinu původu, která obsahuje jeden zdroj pro aplikační server. Nakonec nakonfigurují trasu pro připojení vlastní domény ke skupině původu.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Zaměstnanecké výhody

- Tato konfigurace je poměrně snadná a poskytuje zákazníkům adresy URL značky Contoso.

- Tento přístup podporuje velký počet tenantů.

- Když je nový tenant onboardovaný, contoso nemusí provádět změny certifikátů Azure Front Door, DNS nebo TLS.

Nevýhody

- Tento přístup se nedá snadno škálovat nad rámec jednoho razítka nebo oblasti aplikace.

- Společnost Contoso si musí koupit certifikát TLS se zástupnými znaků a obnovit a nainstalovat certifikát, jakmile vyprší jeho platnost.

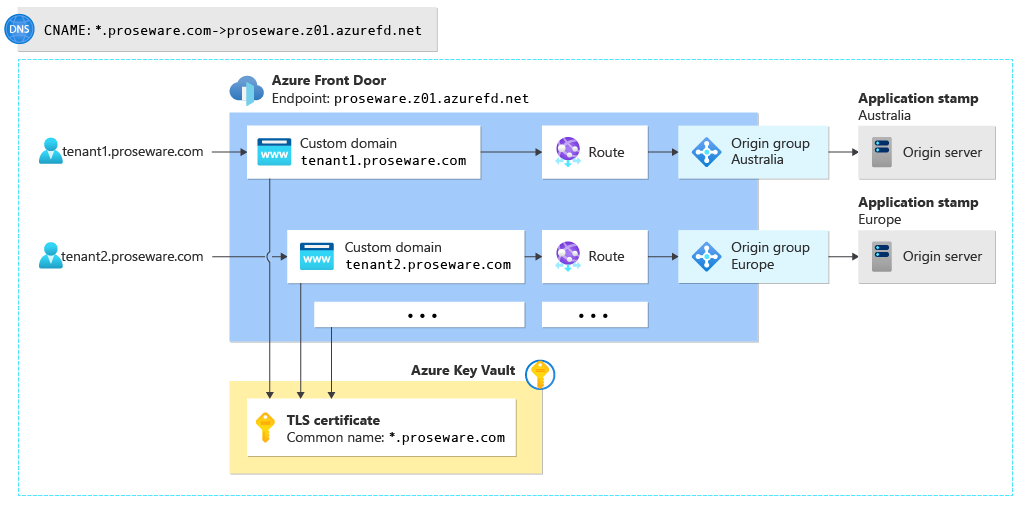

Scénář 2: Doména se zástupným znakem spravovaná zprostředkovatelem, více razítek

Proseware vytváří víceklientská řešení napříč několika razítky nasazenými v Austrálii i Evropě. Všechny žádosti v rámci jedné oblasti jsou obsluhovány razítkem v této oblasti. Stejně jako Contoso se Proseware rozhodl používat zástupné domény pro všechny tenanty, například tenant1.proseware.com a tenant2.proseware.com.

Proseware nasadí Službu Azure Front Door pomocí této konfigurace:

Konfigurace DNS

Jednorázová konfigurace: Proseware konfiguruje dvě položky DNS:

- Záznam TXT se zástupným znakem pro

*.proseware.com. Je nastavená na hodnotu určenou službou Azure Front Door během procesu onboardingu vlastní domény. - Záznam CNAME se zástupnými znamény,

*.proseware.comkterý je aliasem koncového bodu služby Azure Front Door proseware:proseware.z01.azurefd.net.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Konfigurace protokolu TLS

Jednorázová konfigurace: Proseware si koupí certifikát TLS se zástupným znakem, přidá ho do trezoru klíčů a udělí službě Azure Front Door přístup k trezoru.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Konfigurace služby Azure Front Door

Jednorázová konfigurace: Proseware vytvoří profil služby Azure Front Door a jeden koncový bod. Společnost nakonfiguruje více skupin původu, jednu pro každou aplikaci nebo server v každé oblasti.

Když se nasadí nový tenant: Proseware přidá do služby Azure Front Door vlastní prostředek domény. Použijí název *.proseware.com a přidruží svůj certifikát TLS se zástupným znakem k prostředku vlastní domény. Potom vytvoří trasu, do které se mají směrovat žádosti tenanta, do které skupiny původu (razítka). V předchozím diagramu tenant1.proseware.com směruje do skupiny původu v oblasti Austrálie a tenant2.proseware.com trasy do skupiny původu v oblasti Evropa.

Zaměstnanecké výhody

- Při onboardingu nových tenantů se nevyžadují žádné změny konfigurace DNS nebo TLS.

- Proseware udržuje jednu instanci služby Azure Front Door pro směrování provozu do několika razítek napříč několika oblastmi.

Nevýhody

- Proseware musí překonfigurovat Azure Front Door při každém nasazení nového tenanta.

- Proseware musí věnovat pozornost kvótám a omezením služby Azure Front Door, zejména na počet tras a vlastních domén a složený limit směrování.

- Proseware si musí koupit certifikát TLS se zástupným znakem.

- Proseware zodpovídá za obnovení a instalaci certifikátu, jakmile vyprší jeho platnost.

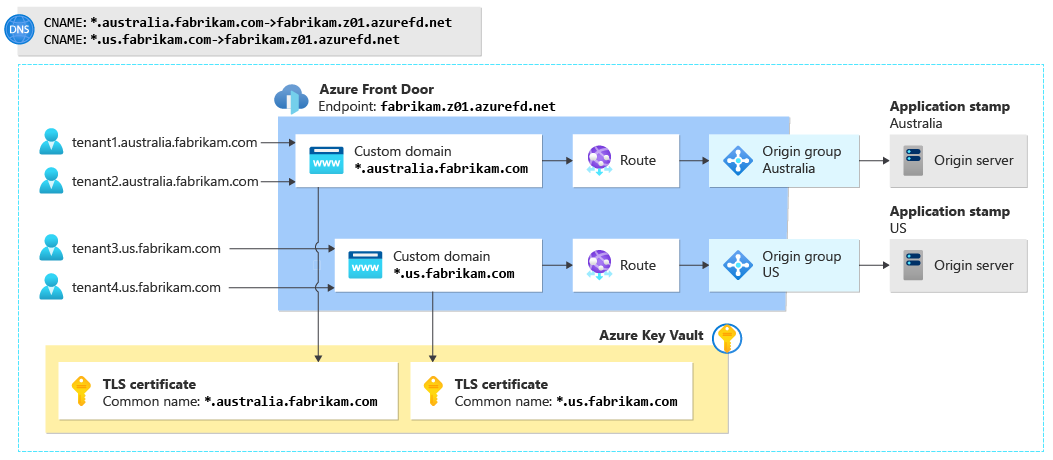

Scénář 3: Subdomény se zástupnými doménami založenými na zprostředkovateli

Fabrikam vytváří víceklientských řešení. Společnost nasadí razítka v Austrálii a USA. Všechny požadavky v rámci jedné oblasti budou obsluhovány razítkem v této oblasti. Společnost Fabrikam bude používat domény založené na razítkech, jako tenant1.australia.fabrikam.comjsou , tenant2.australia.fabrikam.coma tenant3.us.fabrikam.com.

Společnost nasadí Službu Azure Front Door pomocí této konfigurace:

Konfigurace DNS

Jednorázová konfigurace: Fabrikam nakonfiguruje pro každé razítko následující dvě položky DNS se zástupnými výjimkou.

- Záznam TXT se zástupným znakem pro každé razítko:

*.australia.fabrikam.coma*.us.fabrikam.com. Nastaví se na hodnoty zadané službou Azure Front Door během procesu onboardingu vlastní domény. - Záznam CNAME se zástupnými znaménky pro každé razítko

*.australia.fabrikam.coma*.us.fabrikam.com, což jsou oba aliasy pro koncový bod služby Azure Front Door:fabrikam.z01.azurefd.net.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Konfigurace protokolu TLS

Jednorázová konfigurace: Společnost Fabrikam si pro každé razítko koupí certifikát TLS se zástupným znakem, přidá je do trezoru klíčů a udělí službě Azure Front Door přístup k trezoru.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Konfigurace služby Azure Front Door

Jednorázová konfigurace: Fabrikam vytvoří profil služby Azure Front Door a jeden koncový bod. Nakonfigurují skupinu původu pro každé razítko. Vytvoří vlastní domény pomocí zástupné dokumentace pro každou subdoménu založenou na kolku: *.australia.fabrikam.com a *.us.fabrikam.com. Vytvoří trasu pro vlastní doménu každého razítka, která bude odesílat provoz do příslušné skupiny původu.

Při onboardingu nového tenanta se nevyžaduje žádná další konfigurace.

Zaměstnanecké výhody

- Tento přístup umožňuje společnosti Fabrikam škálovat na velký počet tenantů napříč několika razítky.

- Při onboardingu nových tenantů se nevyžadují žádné změny konfigurace DNS nebo TLS.

- Společnost Fabrikam udržuje jednu instanci služby Azure Front Door pro směrování provozu do několika razítek napříč několika oblastmi.

Nevýhody

- Vzhledem k tomu, že adresy URL používají strukturu domény s více částmi, můžou být adresy URL pro uživatele složitější.

- Společnost Fabrikam potřebuje koupit více certifikátů TLS se zástupnými cardy.

- Společnost Fabrikam zodpovídá za obnovení a instalaci certifikátů TLS po vypršení jejich platnosti.

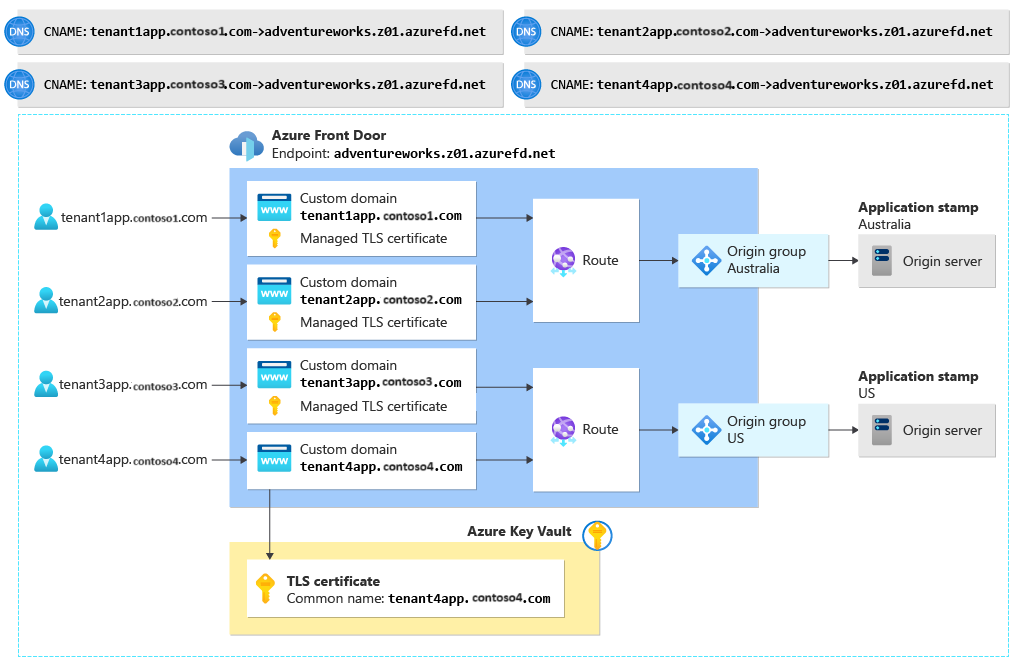

Scénář 4: Vanity domains

Adventure Works Cycles vytváří víceklientských řešení. Společnost nasadí razítka ve více oblastech, jako je Austrálie a USA. Všechny požadavky v rámci jedné oblasti budou obsluhovány razítkem v této oblasti. Adventure Works umožní svým tenantům používat vlastní názvy domén. Například tenant 1 může nakonfigurovat vlastní název domény, například tenant1app.tenant1.com.

Společnost nasadí Službu Azure Front Door pomocí této konfigurace:

Konfigurace DNS

Jednorázová konfigurace: Žádné.

Při onboardingu nového tenanta: Tenant musí vytvořit dva záznamy na vlastním serveru DNS:

- Záznam TXT pro ověření domény. Například tenant 1 musí nakonfigurovat záznam TXT s názvem

tenant1app.tenant1.coma nastavit ho na hodnotu určenou službou Azure Front Door během procesu onboardingu vlastní domény. - Záznam CNAME, který je aliasem koncového bodu Adventure Works Azure Front Door. Například tenant 1 musí nakonfigurovat záznam CNAME s názvem

tenant1app.tenant1.coma namapovat ho naadventureworks.z01.azurefd.net.

Konfigurace protokolu TLS

Adventure Works a jeho tenanti musí rozhodnout, kdo vydává certifikáty TLS:

- Nejjednodušší možností je použít Azure Front Door k vydávání a správě certifikátů, ale tenanti by na svých serverech DNS neměli konfigurovat záznamy CCA. Pokud ano, můžou záznamy bránit certifikační autoritě služby Azure Front Door v vystavování certifikátů.

- Tenanti můžou také poskytovat vlastní certifikáty. Potřebují pracovat s Adventure Works, aby certifikát nahráli do trezoru klíčů a poskytli přístup ke službě Azure Front Door.

Konfigurace služby Azure Front Door

Jednorázová konfigurace: Adventure Works vytvoří profil služby Azure Front Door a jeden koncový bod. Nakonfigurují skupinu původu pro každé razítko. Nevytvoří vlastní prostředky domény ani trasy.

Když se nasadí nový tenant: Adventure Works přidá do služby Azure Front Door vlastní prostředek domény. Použijí název domény poskytnuté tenantem a přidruží příslušný certifikát TLS k prostředku vlastní domény. Potom vytvoří trasu, do které se mají směrovat žádosti tenanta, do které skupiny původu (razítka). V předchozím diagramu tenant1app.tenant1.com se směruje do skupiny původu v oblasti Austrálie a tenant2app.tenant3.com směruje se do skupiny původu v oblasti USA.

Zaměstnanecké výhody

- Zákazníci můžou zadat vlastní názvy domén. Azure Front Door transparentně směruje požadavky do víceklientských řešení.

- Adventure Works udržuje jednu instanci služby Azure Front Door pro směrování provozu do několika kolků napříč několika oblastmi.

Nevýhody

- Adventure Works musí překonfigurovat Službu Azure Front Door při každém nasazení nového tenanta.

- Tenanti musí být zapojeni do procesu onboardingu. Musí provádět změny DNS a pravděpodobně vydávat certifikáty TLS.

- Tenanti řídí záznamy DNS. Změny záznamů DNS můžou ovlivnit jejich schopnost získat přístup k řešení Adventure Works.

- Adventure Works musí věnovat pozornost kvótám a limitům služby Azure Front Door, zejména na počet tras a vlastních domén a složený limit směrování.

Scénář 5: Profil služby Azure Front Door na razítko

Pro každé razítko můžete nasadit profil služby Azure Front Door. Pokud máte 10 razítek, nasadíte 10 instancí služby Azure Front Door. Tento přístup může být užitečný v případě, že potřebujete omezit přístup ke správě konfigurace služby Azure Front Door pro každé razítko. Může být také užitečné, pokud potřebujete použít více profilů služby Azure Front Door, abyste se vyhnuli překročení kvót nebo limitů prostředků.

Tip

Azure Front Door je globální prostředek. I když nasadíte kolky s oborem v jednotlivých oblastech, každý profil služby Azure Front Door se distribuuje globálně. Měli byste zvážit, jestli opravdu potřebujete nasadit více profilů služby Azure Front Door a jaké výhody získáte.

Pokud máte razítko, které obsluhuje více tenantů, musíte zvážit, jak směrujete provoz do každého tenanta. Projděte si přístupy popsané v předchozích scénářích a zvažte kombinování přístupů tak, aby vyhovovaly vašim požadavkům.

Zaměstnanecké výhody

- Pokud rozšíříte konfiguraci napříč více profily, pravděpodobně dosáhnete limitů prostředků služby Azure Front Door. Pokud například potřebujete podporovat vysoký počet vlastních domén, můžete domény rozdělit mezi několik profilů služby Azure Front Door a zůstat v mezích jednotlivých profilů.

- Tento přístup umožňuje nastavit rozsah oprávnění pro správu prostředků služby Azure Front Door. Pomocí řízení přístupu na základě role v Azure (RBAC) můžete správcům udělit přístup k profilu jednoho razítka.

Nevýhody

- Tento přístup obvykle způsobuje vysoké náklady, protože nasazujete více profilů. Další informace najdete v tématu Vysvětlení fakturace služby Front Door.

- Počet profilů služby Azure Front Door, které můžete nasadit do jednoho předplatného Azure, je omezený. Další informace najdete v tématu Kvóty a omezení služby Front Door.

- Pro každé razítko musíte nakonfigurovat profil služby Azure Front Door zvlášť a pro každé razítko potřebujete spravovat konfiguraci DNS, certifikáty TLS a konfiguraci protokolu TLS.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autoři:

- Raj Nemani | Ředitel, Partner Technology Strategist

- John Downs | Hlavní softwarový inženýr

Další přispěvatelé:

- Mick Alberts | Technický spisovatel

- Fernando Antivero | Fullstack Developer & Cloud Platform Engineer

- Duong Au | Vedoucí vývojář obsahu, C+E Skilling Content R&D

- Harikrishnan M B (HARI) | Product Manager 2, Sítě Azure

- Vladimirskij Vladimirskij | Hlavní zákaznický inženýr, FastTrack pro Azure

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.