Architektury správy identit a přístupu (IAM) poskytují architektury pro ochranu dat a prostředků. Interní sítě vytvářejí hranice zabezpečení v místních systémech. V cloudových prostředích nejsou hraniční sítě a brány firewall dostatečné pro správu přístupu k aplikacím a datům. Místo toho systémy veřejného cloudu spoléhají na řešení identit pro zabezpečení hranic.

Řešení identit řídí přístup k aplikacím a datům organizace. Uživatelé, zařízení a aplikace mají identity. Komponenty IAM podporují ověřování a autorizaci těchto a dalších identit. Proces ověřování řídí, kdo nebo co používá účet. Autorizace určuje, co může uživatel dělat v aplikacích.

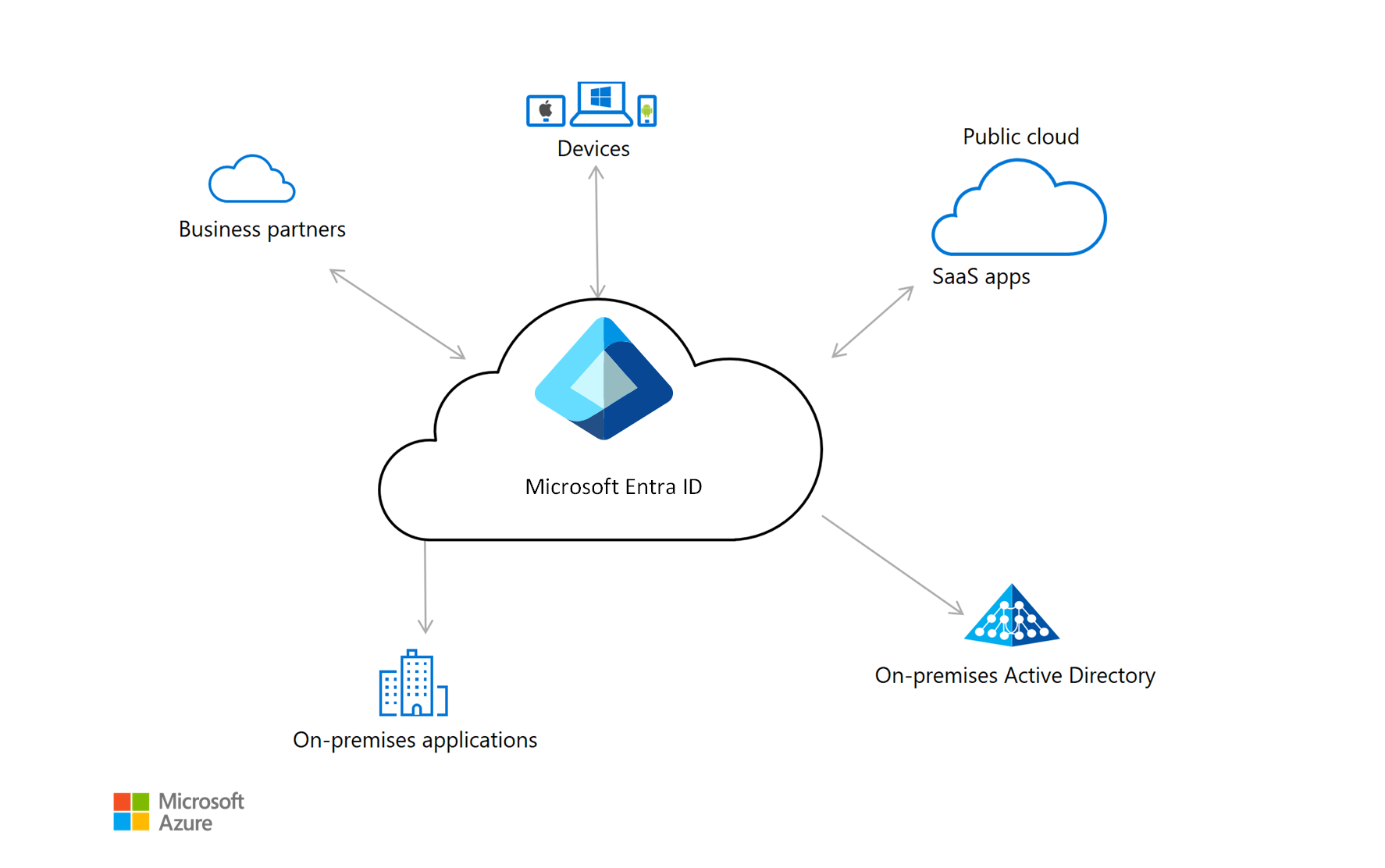

Bez ohledu na to, jestli právě začínáte vyhodnocovat řešení identit nebo chcete rozšířit aktuální implementaci, Nabízí Azure řadu možností. Jedním z příkladů je Microsoft Entra ID, cloudová služba, která poskytuje možnosti správy identit a řízení přístupu. Pokud se chcete rozhodnout o řešení, začněte tím, že se seznámíte s touto službou a dalšími komponentami, nástroji a referenčními architekturami Azure.

Úvod k identitě v Azure

Pokud s IAM začínáte, nejlepším místem, kde začít, je Microsoft Learn. Tato bezplatná online platforma nabízí videa, kurzy a praktické školení pro různé produkty a služby.

Následující zdroje informací vám můžou pomoct seznámit se základními koncepty IAM.

Studijní programy

- Základy zabezpečení, dodržování předpisů a identit Od Microsoftu: Popis možností řešení pro správu identit a přístupu od Microsoftu

- Implementace identity Microsoftu – přidružení

- SC-300: Implementace řešení správy identit

- MS-500 část 1 – Implementace a správa identit a přístupu

Moduly

Cesta k produkčnímu prostředí

Jakmile probrali základy správy identit, dalším krokem je vývoj vašeho řešení.

Návrh

Pokud chcete prozkoumat možnosti pro řešení identit, projděte si tyto zdroje informací:

Porovnání tří služeb, které poskytují přístup k centrální identitě, naleznete v tématu Porovnání samoobslužných Doména služby Active Directory Services, Microsoft Entra ID a spravované služby Microsoft Entra Domain Services.

Informace o tom, jak zajistit odolnost IAM, najdete v tématu Správa odolných identit a přístupu pomocí Microsoft Entra ID.

Porovnání možností pro snížení latence při integraci se sítí Azure najdete v tématu Integrace místní služby AD s Azure.

Informace o přidružení nabídek fakturace k tenantovi Microsoft Entra najdete v tématu Nabídky fakturace Azure a tenanti Active Directory.

Informace o vyhodnocení možností pro základ identit a přístupu najdete v oblasti návrhu správy identit a přístupu v Azure.

Pokud chcete prozkoumat způsoby uspořádání prostředků, které nasadíte do cloudu, přečtěte si téma Organizace prostředků.

Porovnání různých možností ověřování najdete v tématu Volba správné metody ověřování pro řešení hybridní identity Microsoft Entra.

Komplexní řešení hybridní identity najdete v tématu Jak Microsoft Entra ID zajišťuje správu řízenou cloudem pro místní úlohy.

Informace o tom, jak Microsoft Entra Připojení integrovat místní adresáře s Microsoft Entra ID, najdete v tématu Co je Microsoft Entra Připojení?.

Implementace

Až se rozhodnete o přístupu, implementace přijde dál. Doporučení k nasazení najdete v těchto zdrojích informací:

Řadu článků a ukázek kódu pro víceklientských řešení najdete v tématu Správa identit ve víceklientských aplikacích.

Informace o nasazení ID Microsoft Entra najdete v těchto zdrojích informací:

Informace o tom, jak pomocí Microsoft Entra ID zabezpečit jednostránkovou aplikaci, najdete v kurzech registrace jednostránkové aplikace na platformě Microsoft Identity Platform.

Osvědčené postupy

Díky možnostem, jako je automatizace, samoobslužné přihlašování a jednotné přihlašování, může Microsoft Entra ID zvýšit produktivitu. Obecné informace o výhodách této služby najdete v čtyřech krocích k základu silné identity pomocí Microsoft Entra ID.

Pokud chcete zkontrolovat, jestli vaše implementace Microsoft Entra odpovídá srovnávacímu testu zabezpečení Azure verze 2.0, projděte si standardní hodnoty zabezpečení Azure pro Microsoft Entra ID.

Některá řešení používají privátní koncové body v tenantech pro připojení ke službám Azure. Pokyny k problémům se zabezpečením týkajícím se privátních koncových bodů najdete v tématu Omezení připojení privátních koncových bodů mezi tenanty v Azure.

Doporučení pro následující scénáře najdete v tématu Integrace místních domén AD s ID Microsoft Entra:

- Udělení přístupu vzdáleným uživatelům vaší organizace k webovým aplikacím Azure

- Implementace samoobslužných možností pro koncové uživatele

- Použití místní sítě a virtuální sítě, které nejsou připojené tunelem virtuální privátní sítě (VPN) nebo okruhem ExpressRoute

Obecné informace a pokyny k migraci aplikací na MICROSOFT Entra ID najdete v těchto článcích:

Sada základních implementací

Tyto referenční architektury poskytují základní implementace pro různé scénáře:

- Vytvoření doménové struktury prostředků AD DS v Azure

- Nasazení služby AD DS ve virtuální síti Azure

- Rozšíření místní služby AD FS do Azure

Udržování aktuálního stavu s identitou

Microsoft Entra ID průběžně získává vylepšení.

- Pokud chcete zůstat nad nedávným vývojem, podívejte se na novinky v Microsoft Entra ID?.

- Přehled nových klíčových funkcí a služeb najdete v aktualizacích Azure.

Další materiály

Následující zdroje informací poskytují praktická doporučení a informace pro konkrétní scénáře.

ID Microsoft Entra v vzdělávacích prostředích

- Úvod do tenantů Microsoft Entra

- Návrh architektury s více tenanty pro velké instituce

- Návrh konfigurace tenanta

- Návrh strategií ověřování a přihlašovacích údajů

- Návrh strategie účtu

- Návrh zásad správného řízení identit

- Aktualizované pokyny k nasazení Microsoftu 365 EDU během COVID-19