Správa ověřování přístupového klíče pro instanci konfigurace Aplikace Azure

Každý požadavek na prostředek konfigurace Aplikace Azure musí být ověřený. Ve výchozím nastavení je možné žádosti ověřit pomocí přihlašovacích údajů Microsoft Entra nebo pomocí přístupového klíče. Z těchto dvou typů schémat ověřování poskytuje Microsoft Entra ID vynikající zabezpečení a snadné použití u přístupových klíčů a doporučuje ho Microsoft. Pokud chcete, aby klienti k ověřování požadavků používali ID Microsoft Entra, můžete zakázat použití přístupových klíčů pro prostředek Aplikace Azure Konfigurace. Pokud chcete k ověření požadavku použít přístupové klíče, doporučuje se pravidelně obměňovat přístupové klíče, aby se zlepšilo zabezpečení. Další informace najdete v doporučeních pro ochranu tajných kódů aplikací.

Povolení ověřování přístupového klíče

Přístupový klíč je ve výchozím nastavení povolený. K ověřování požadavků můžete použít přístupové klíče v kódu.

Pokud chcete povolit ověřování pomocí přístupového klíče pro prostředek konfigurace Aplikace Azure na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte ke svému prostředku konfigurace Aplikace Azure.

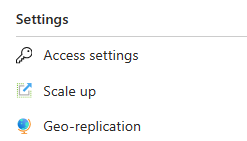

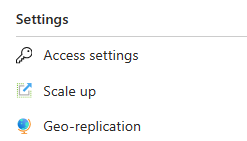

Vyhledejte nastavení accessu v části Nastavení.

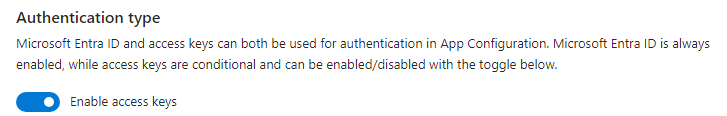

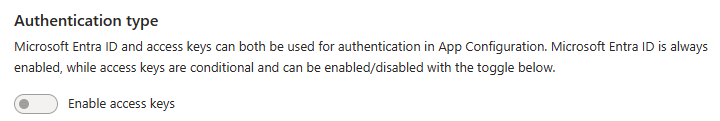

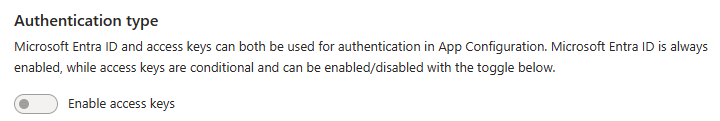

Nastavte přepínač Povolit přístupové klávesy na Povoleno.

Ověřte, že je povolené ověřování přístupového klíče.

Pokud chcete ověřit, jestli je povolené ověřování pomocí přístupového klíče, zkontrolujte, jestli se vám nedaří získat seznam přístupových klíčů jen pro čtení a pro čtení i zápis. Tento seznam bude existovat pouze v případě, že je povolené ověřování přístupového klíče.

Pokud chcete zkontrolovat, jestli je pro prostředek konfigurace Aplikace Azure na webu Azure Portal povolené ověřování pomocí přístupového klíče, postupujte takto:

Na webu Azure Portal přejděte ke svému prostředku konfigurace Aplikace Azure.

Vyhledejte nastavení accessu v části Nastavení.

Zkontrolujte, jestli jsou zobrazeny přístupové klíče a jestli je povolený přepínací stav Povolit přístupové klíče .

Zakázání ověřování přístupového klíče

Zakázáním ověřování přístupového klíče odstraníte všechny přístupové klíče. Pokud některé spuštěné aplikace k ověřování používají přístupové klíče, začnou selhávat, jakmile je ověření přístupového klíče zakázané. Úspěšné budou pouze požadavky, které se ověřují pomocí ID Microsoft Entra. Další informace o použití Microsoft Entra ID naleznete v tématu Autorizace přístupu k Aplikace Azure Konfigurace pomocí Microsoft Entra ID. Opětovné povolení ověřování přístupového klíče vygeneruje novou sadu přístupových klíčů a všechny aplikace, které se pokoušejí použít staré přístupové klíče, se stále nezdaří.

Upozorňující

Pokud k datům ve vašem prostředku konfigurace Aplikace Azure aktuálně přistupují klienti pomocí přístupových klíčů, společnost Microsoft doporučuje migrovat tyto klienty do Microsoft Entra ID před zakázáním ověřování přístupového klíče.

Pokud chcete zakázat ověřování přístupového klíče pro prostředek konfigurace Aplikace Azure na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte ke svému prostředku konfigurace Aplikace Azure.

Vyhledejte nastavení accessu v části Nastavení.

Nastavte přepínač Povolit přístupové klávesy na Zakázáno.

Ověření, jestli je ověřování přístupového klíče zakázané

Pokud chcete ověřit, že ověřování pomocí přístupového klíče už není povolené, je možné vytvořit žádost o výpis přístupových klíčů pro prostředek konfigurace Aplikace Azure. Pokud je ověřování pomocí přístupového klíče zakázané, nebudou k dispozici žádné přístupové klíče a operace seznamu vrátí prázdný seznam.

Pokud chcete ověřit, že je ověřování přístupového klíče pro prostředek konfigurace Aplikace Azure na webu Azure Portal zakázané, postupujte takto:

Na webu Azure Portal přejděte ke svému prostředku konfigurace Aplikace Azure.

Vyhledejte nastavení accessu v části Nastavení.

Zkontrolujte, jestli se nezobrazují žádné přístupové klávesy a že je vypnutý přepínací stav Povolit přístupové klávesy .

Oprávnění pro povolení nebo zakázání ověřování přístupového klíče

Pokud chcete změnit stav ověřování pomocí přístupového klíče pro prostředek konfigurace Aplikace Azure, musí mít uživatel oprávnění k vytváření a správě prostředků konfigurace Aplikace Azure. Role řízení přístupu na základě role Azure (Azure RBAC), které poskytují tato oprávnění, zahrnují akci Microsoft.AppConfiguration/configurationStores/write nebo Microsoft.AppConfiguration/configurationStores/* . Mezi předdefinované role s touto akcí patří:

- Role vlastníka Azure Resource Manager

- Role přispěvatele Azure Resource Manager

Tyto role neposkytují přístup k datům v prostředku konfigurace Aplikace Azure prostřednictvím ID Microsoft Entra. Zahrnují však oprávnění akce Microsoft.AppConfiguration/configurationStores/listKeys/action , které uděluje přístup k přístupovým klíčům prostředku. S tímto oprávněním může uživatel přistupovat ke všem datům v prostředku pomocí přístupových klíčů.

Přiřazení rolí musí být vymezena na úroveň prostředku Aplikace Azure Konfigurace nebo vyšší, aby uživatel povolil nebo nepovolil ověřování přístupového klíče pro daný prostředek. Další informace o oboru role najdete v tématu Vysvětlení oboru pro Azure RBAC.

Dávejte pozor, abyste přiřazování těchto rolí omezili jenom na uživatele, kteří vyžadují možnost vytvořit prostředek služby App Configuration nebo aktualizovat jeho vlastnosti. Pomocí principu nejnižšího oprávnění se ujistěte, že uživatelé mají nejmenší oprávnění, která potřebují k plnění svých úkolů. Další informace o správě přístupu pomocí Azure RBAC najdete v tématu Osvědčené postupy pro Azure RBAC.

Poznámka:

Klasické role správce předplatného Service Administrator a Spolusprávce zahrnují ekvivalent role vlastníka Azure Resource Manageru. Role Vlastník zahrnuje všechny akce, takže uživatel s jednou z těchto rolí pro správu může také vytvářet a spravovat prostředky služby App Configuration. Další informace najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného.

Poznámka:

Pokud je ověřování pomocí přístupového klíče zakázané a režim ověřování ARM v App Configuration Storu je místní, možnost čtení a zápisu hodnot klíčů v šabloně ARM se zakáže také. Důvodem je to, že přístup k prostředku Microsoft.AppConfiguration/configurationStores/keyValues používanému v šablonách ARM vyžaduje ověřování pomocí přístupového klíče v místním režimu ověřování ARM. Doporučuje se použít předávací režim ověřování ARM. Další informace najdete v tématu Přehled nasazení.

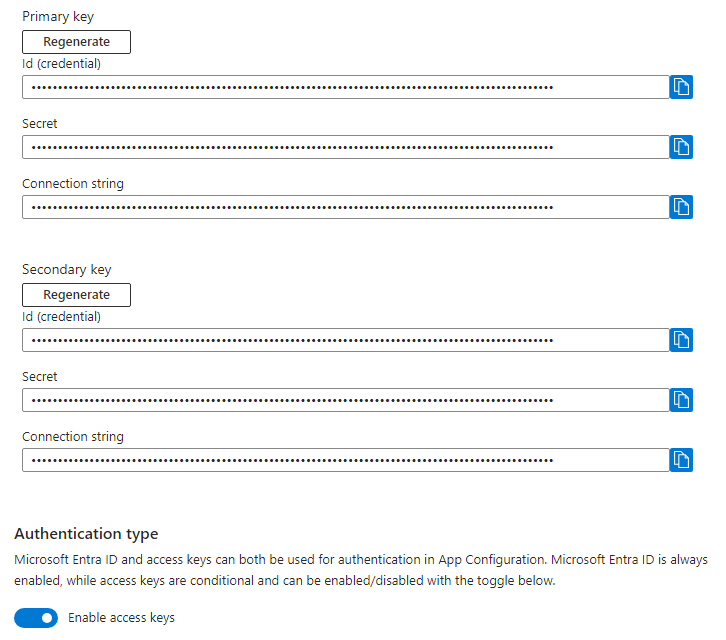

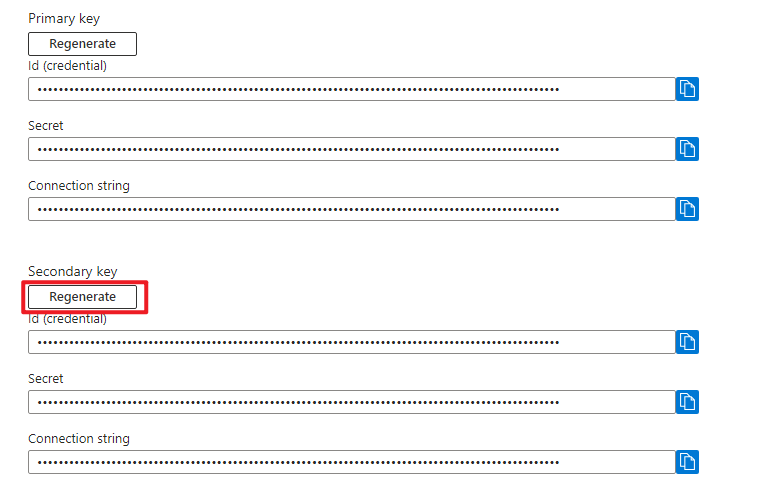

Obměna přístupových klíčů

Microsoft doporučuje pravidelnou obměnu přístupových klíčů, aby se zmírnit riziko útoku vektorů úniku tajných kódů. Každý prostředek konfigurace Aplikace Azure zahrnuje dva přístupové klíče jen pro čtení a dva přístupové klíče pro čtení i zápis, které jsou určené jako primární a sekundární klíče pro usnadnění bezproblémové obměně tajných kódů. Toto nastavení umožňuje v aplikacích alternativní přístupové klíče bez jakýchkoli výpadků.

Klíče můžete otáčet následujícím postupem:

Pokud v produkčním prostředí používáte oba klíče, změňte kód tak, aby se používal jenom jeden přístupový klíč. V tomto příkladu se rozhodnete dál používat primární klíč úložiště. V kódu musíte mít jenom jeden klíč, protože při opětovném vygenerování sekundárního klíče přestane starší verze tohoto klíče okamžitě fungovat, což způsobí, že klienti používající starší klíč získají chyby odepření přístupu 401.

Jakmile je primární klíč jediným klíčem, který se používá, můžete sekundární klíč znovu vygenerovat.

Přejděte na stránku vašeho prostředku na webu Azure Portal, otevřete nabídku Nastavení> přístupu a v sekundárním klíči vyberte Znovu vygenerovat.

Dále aktualizujte kód tak, aby používal nově vygenerovaný sekundární klíč. Než budete pokračovat k dalšímu kroku, doporučujeme zkontrolovat protokoly aplikace a ověřit, že všechny instance aplikace přešly z použití primárního klíče na sekundární klíč.

Nakonec můžete primární klíče zneplatnit opětovným vygenerováním. Při dalším použití stejného procesu můžete alternativní přístupové klíče mezi sekundárními a primárními klíči.