Použití služby Azure Private Link k bezpečnému připojení serverů ke službě Azure Arc

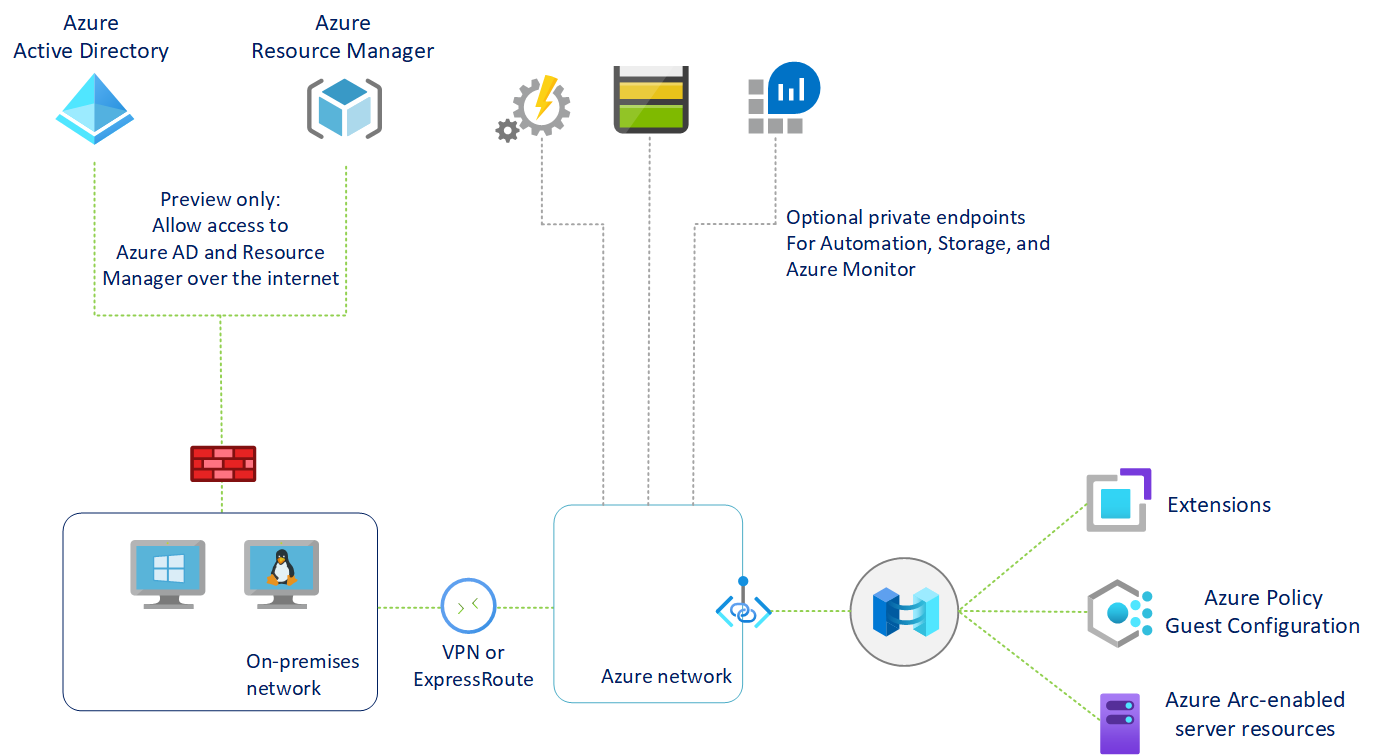

Azure Private Link umožňuje bezpečně propojit služby Azure PaaS s virtuální sítí pomocí privátních koncových bodů. U mnoha služeb stačí nastavit koncový bod na prostředek. To znamená, že můžete připojit místní nebo multicloudové servery se službou Azure Arc a posílat veškerý provoz přes připojení VPN Azure ExpressRoute nebo site-to-site místo použití veřejných sítí.

Počínaje servery s podporou Služby Azure Arc můžete pomocí modelu oboru služby Private Link povolit více serverům nebo počítačům komunikovat s jejich prostředky Azure Arc pomocí jednoho privátního koncového bodu.

Tento článek popisuje, kdy použít a jak nastavit obor služby Azure Arc Private Link.

Výhody

Pomocí služby Private Link můžete:

- Připojte se soukromě ke službě Azure Arc bez otevření přístupu k veřejné síti.

- Ujistěte se, že k datům z počítače nebo serveru s podporou Azure Arc se přistupuje jenom prostřednictvím autorizovaných privátních sítí. Patří sem také data z rozšíření virtuálních počítačů nainstalovaných na počítači nebo serveru, které poskytují podporu pro správu a monitorování po nasazení.

- Zabraňte exfiltraci dat z privátních sítí definováním konkrétních serverů s podporou Služby Azure Arc a dalších prostředků služeb Azure, jako je Azure Monitor, které se připojují přes váš privátní koncový bod.

- Zabezpečeně připojte privátní místní síť k Azure Arc pomocí ExpressRoute a Private Linku.

- Udržujte veškerý provoz v páteřní síti Microsoft Azure.

Další informace najdete v tématu Klíčové výhody služby Private Link.

Jak to funguje

Obor služby Azure Arc Private Link propojuje privátní koncové body (a virtuální sítě, které jsou obsažené) k prostředku Azure, v tomto případě servery s podporou Služby Azure Arc. Když povolíte jakékoli z podporovaných rozšíření virtuálních počítačů s podporou Služby Azure Arc, jako je Azure Monitor, připojí se tyto prostředky k dalším prostředkům Azure. Jako:

- Pracovní prostor služby Log Analytics, který se vyžaduje pro službu Azure Automation Sledování změn a inventář, přehledy virtuálních počítačů Azure Monitoru a shromažďování protokolů služby Azure Monitor s využitím agenta Azure Monitoru.

- Účet Azure Automation vyžadovaný pro Update Management a Sledování změn a inventář

- Azure Key Vault

- Azure Blob Storage vyžadované pro rozšíření vlastních skriptů

Připojení k jakémukoli jinému prostředku Azure ze serveru s podporou Azure Arc vyžaduje konfiguraci služby Private Link pro každou službu, která je volitelná, ale doporučuje se. Azure Private Link vyžaduje samostatnou konfiguraci pro každou službu.

Další informace o konfiguraci služby Private Link pro služby Azure uvedené výše najdete v článcích azure Automation, Azure Monitor, Azure Key Vault nebo Azure Blob Storage.

Důležité

Služba Azure Private Link je teď obecně dostupná. Privátní koncový bod i služba Private Link (služba za nástrojem pro vyrovnávání zatížení úrovně Standard) jsou obecně dostupné. Připojení Azure PaaS k Azure Private Linku se liší podle různých plánů. Informace o aktualizovaném stavu Azure PaaS ve službě Private Link najdete v dostupnosti služby Private Link. Známá omezení najdete v tématu Privátní koncový bod a služba Private Link.

Privátní koncový bod ve vaší virtuální síti umožňuje přístup ke koncovým bodům serverů s podporou Azure Arc prostřednictvím privátních IP adres z fondu vaší sítě místo použití k veřejným IP adresám těchto koncových bodů. To vám umožní dál používat prostředek serverů s podporou Služby Azure Arc, aniž byste otevřeli virtuální síť pro odchozí provoz, který se nevyžaduje.

Provoz z privátního koncového bodu do vašich prostředků přejde přes páteřní síť Microsoft Azure a nebude směrován do veřejných sítí.

Jednotlivé komponenty můžete nakonfigurovat tak, aby umožňovaly nebo odepřely příjem dat a dotazy z veřejných sítí. To poskytuje ochranu na úrovni prostředků, abyste mohli řídit provoz do konkrétních prostředků.

Omezení a limity

Objekt oboru privátního propojení serverů s podporou Služby Azure Arc má řadu omezení, která byste měli zvážit při plánování nastavení služby Private Link.

- K virtuální síti můžete přidružit maximálně jeden obor privátního propojení Azure Arc.

- Počítač nebo serverový prostředek s podporou Služby Azure Arc se může připojit jenom k jednomu oboru služby Private Link s podporou Služby Azure Arc.

- Všechny místní počítače musí používat stejný privátní koncový bod tím, že přeloží správné informace o privátním koncovém bodu (název záznamu plně kvalifikovaného názvu domény a privátní IP adresu) pomocí stejného nástroje pro předávání DNS. Další informace najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

- Server s podporou Služby Azure Arc a obor služby Azure Arc Private Link musí být ve stejné oblasti Azure. Privátní koncový bod a virtuální síť musí být také ve stejné oblasti Azure, ale tato oblast se může lišit od rozsahu služby Azure Arc a serveru s podporou arc.

- Síťový provoz do Microsoft Entra ID a Azure Resource Manageru neprocházejí oborem privátního propojení Azure Arc a budou nadále používat výchozí síťovou trasu na internet. Volitelně můžete nakonfigurovat privátní propojení správy prostředků pro odesílání provozu Azure Resource Manageru do privátního koncového bodu.

- Jiné služby Azure, které budete používat, například Azure Monitor, vyžadují ve vaší virtuální síti vlastní privátní koncové body.

- Vzdálený přístup k serveru pomocí Windows Admin Center nebo SSH se v tuto chvíli nepodporuje přes privátní propojení.

Plánování nastavení služby Private Link

Pokud chcete připojit server ke službě Azure Arc přes privátní propojení, musíte nakonfigurovat síť tak, aby dokázali provést následující:

Vytvořte připojení mezi vaší místní sítí a virtuální sítí Azure pomocí sítě VPN typu site-to-site nebo okruhu ExpressRoute.

Nasaďte obor služby Azure Arc Private Link, který řídí, které počítače nebo servery můžou komunikovat s Azure Arc přes privátní koncové body a přidružit ho k virtuální síti Azure pomocí privátního koncového bodu.

Aktualizujte konfiguraci DNS v místní síti a přeložte adresy privátního koncového bodu.

Nakonfigurujte místní bránu firewall tak, aby umožňovala přístup k ID Microsoft Entra a Azure Resource Manageru.

Přidružte počítače nebo servery zaregistrované k serverům s podporou Azure Arc s oborem privátního propojení.

Volitelně můžete nasadit privátní koncové body pro jiné služby Azure, které váš počítač nebo server spravuje, například:

- Azure Monitor

- Azure Automation

- Azure Blob Storage

- Azure Key Vault

Tento článek předpokládá, že jste už nastavili okruh ExpressRoute nebo připojení VPN typu site-to-site.

Konfigurace sítě

Servery s podporou Azure Arc se integrují s několika službami Azure, aby se cloudová správa a zásady správného řízení přenesly na hybridní počítače nebo servery. Většina těchto služeb už nabízí privátní koncové body, ale musíte nakonfigurovat pravidla brány firewall a směrování tak, aby umožňovala přístup k MICROSOFT Entra ID a Azure Resource Manageru přes internet, dokud tyto služby nenabízely privátní koncové body.

Můžete toho dosáhnout dvěma způsoby:

Pokud je vaše síť nakonfigurovaná tak, aby směrovala veškerý internetový provoz přes okruh Azure VPN nebo ExpressRoute, můžete nakonfigurovat skupinu zabezpečení sítě (NSG) přidruženou k vaší podsíti v Azure tak, aby umožňovala odchozí přístup TCP 443 (HTTPS) k Microsoft Entra ID a Azure pomocí značek služeb. Pravidla NSG by měla vypadat takto:

Nastavení Pravidlo ID Microsoft Entra Pravidlo Azure Zdroj Virtuální síť Virtuální síť Rozsahy zdrojových portů * * Cíl Značka služby Značka služby Značka cílové služby AzureActiveDirectory AzureResourceManager Rozsahy cílových portů 443 443 Protokol Tcp Tcp Akce Povolit Povolit Priorita 150 (musí být nižší než všechna pravidla, která blokují přístup k internetu) 151 (musí být nižší než všechna pravidla, která blokují přístup k internetu) Název AllowAADOutboundAccess AllowAzOutboundAccess Nakonfigurujte bránu firewall v místní síti tak, aby umožňovala odchozí přístup TCP 443 (HTTPS) k Microsoft Entra ID a Azure pomocí souborů značek služby ke stažení. Soubor JSON obsahuje všechny rozsahy veřejných IP adres, které používá Microsoft Entra ID a Azure, a každý měsíc se aktualizuje tak, aby odrážely všechny změny. Značka služby Azure AD je

AzureActiveDirectorya značka služby Azure jeAzureResourceManager. Informace o konfiguraci pravidel brány firewall najdete u správce sítě a dodavatele síťové brány firewall.

Viz vizuální diagram v části Jak funguje pro toky síťového provozu.

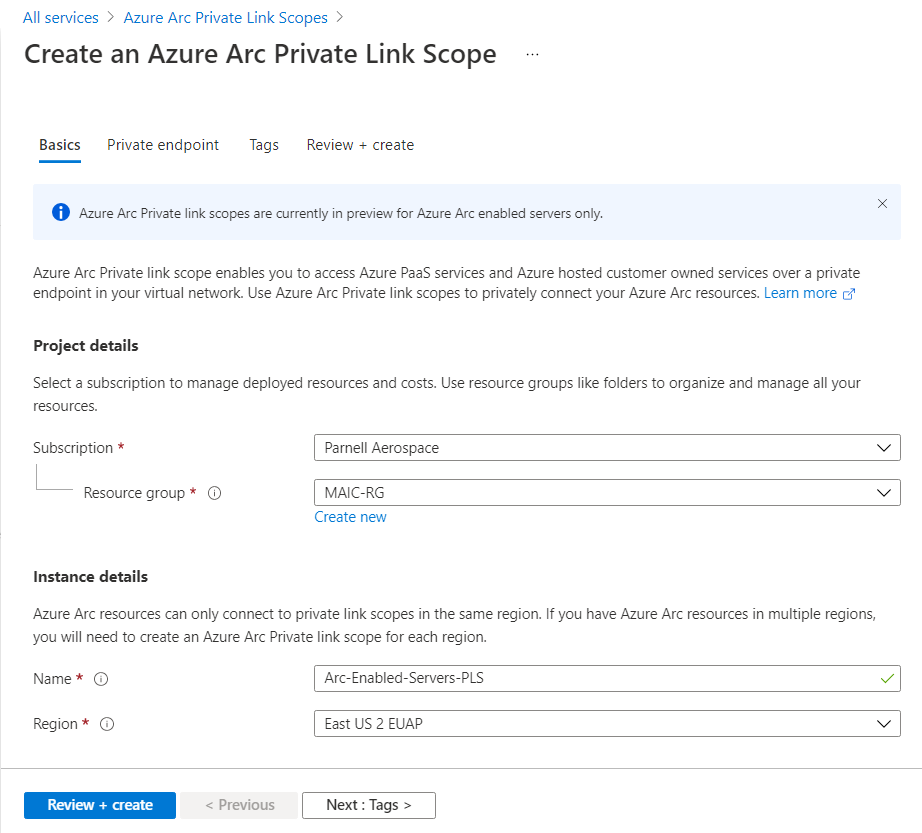

Vytvoření oboru služby Private Link

Přihlaste se k portálu Azure.

Na webu Azure Portal přejděte k vytvoření prostředku a vyhledejte obor služby Azure Arc Private Link. Nebo můžete na portálu otevřít stránku oboru privátního propojení Azure Arc pomocí následujícího odkazu.

Vyberte Vytvořit.

Na kartě Základy vyberte předplatné a skupinu prostředků.

Zadejte název oboru služby Azure Arc Private Link. Nejlepší je použít smysluplný a jasný název.

Volitelně můžete vyžadovat, aby každý počítač nebo server s podporou Azure Arc přidružený k tomuto oboru služby Azure Arc Private Link odesílal data do služby prostřednictvím privátního koncového bodu. Uděláte to tak, že zaškrtnete políčko Povolit přístup k veřejné síti, aby počítače nebo servery přidružené k tomuto oboru privátního propojení Azure Arc mohly komunikovat se službou přes privátní i veřejné sítě. Pokud změníte názor, můžete toto nastavení po vytvoření oboru změnit.

Vyberte kartu Privátní koncový bod a pak vyberte Vytvořit.

V okně Vytvořit privátní koncový bod :

Zadejte název koncového bodu.

Zvolte Ano pro integraci s privátní zónou DNS a nechte ji automaticky vytvořit novou zónu Privátní DNS.

Poznámka:

Pokud zvolíte Ne a chcete záznamy DNS spravovat ručně, nejprve dokončete nastavení služby Private Link , včetně tohoto privátního koncového bodu a konfigurace privátního oboru. Pak nakonfigurujte DNS podle pokynů v tématu Konfigurace DNS privátního koncového bodu Azure. Při přípravě nastavení služby Private Link se ujistěte, že nevytváříte prázdné záznamy. Vytvořené záznamy DNS můžou přepsat stávající nastavení a ovlivnit připojení k serverům s podporou Azure Arc.

Vyberte OK.

Vyberte Zkontrolovat a vytvořit.

Nechte ověření proběhnout a pak vyberte Vytvořit.

Konfigurace místního předávání DNS

Vaše místní počítače nebo servery musí být schopné přeložit záznamy DNS privátního propojení na IP adresy privátního koncového bodu. Způsob konfigurace závisí na tom, jestli k údržbě záznamů DNS používáte privátní zóny DNS Azure, nebo jestli používáte vlastní místní server DNS a kolik serverů konfigurujete.

Konfigurace DNS s využitím privátních zón DNS integrovaných v Azure

Pokud při vytváření privátního koncového bodu nastavíte privátní zóny DNS pro servery s podporou Služby Azure Arc a konfiguraci hosta, vaše místní počítače nebo servery musí být schopné předávat dotazy DNS na předdefinované servery Azure DNS, aby správně přeložily adresy privátních koncových bodů. Potřebujete předávací program DNS v Azure (buď účelový virtuální počítač, nebo instanci azure Firewallu s povoleným proxy serverem DNS), po kterém můžete nakonfigurovat místní server DNS tak, aby předával dotazy do Azure za účelem překladu IP adres privátního koncového bodu.

Dokumentace k privátnímu koncovému bodu obsahuje pokyny pro konfiguraci místních úloh pomocí služby předávání DNS.

Ruční konfigurace serveru DNS

Pokud jste se při vytváření privátního koncového bodu odhlásili z používání zón Azure Private DNS, budete muset na místním serveru DNS vytvořit požadované záznamy DNS.

Přejděte na Azure Portal.

Přejděte k prostředku privátního koncového bodu přidruženého k vaší virtuální síti a oboru privátního propojení.

V levém podokně vyberte konfiguraci DNS, abyste zobrazili seznam záznamů DNS a odpovídajícíCH IP adres, které budete muset nastavit na serveru DNS. Plně kvalifikované názvy domén a IP adresy se změní v závislosti na oblasti, kterou jste vybrali pro privátní koncový bod, a dostupných IP adres ve vaší podsíti.

Podle pokynů od dodavatele serveru DNS přidejte potřebné zóny DNS a záznamy A, které odpovídají tabulce na portálu. Ujistěte se, že jste vybrali server DNS, který je pro vaši síť správně vymezený. Každý počítač nebo server, který používá tento server DNS, teď přeloží IP adresy privátního koncového bodu a musí být přidružené k oboru služby Azure Arc Private Link nebo se připojení odmítne.

Scénáře s jedním serverem

Pokud plánujete používat jenom privátní propojení pro podporu několika počítačů nebo serverů, možná nebudete chtít aktualizovat konfiguraci DNS celé sítě. V tomto případě můžete do souboru Hosts operačních systémů přidat názvy hostitelů a IP adresy privátního koncového bodu. V závislosti na konfiguraci operačního systému může být soubor Hosts primárním nebo alternativním způsobem překladu názvu hostitele na IP adresu.

Windows

Pomocí účtu s oprávněními správce otevřete C:\Windows\System32\drivers\etc\hosts.

Přidejte IP adresy a názvy hostitelů privátního koncového bodu, jak je znázorněno v tabulce z kroku 3 v části Ruční konfigurace serveru DNS. Soubor hostitelů vyžaduje nejprve IP adresu následovanou mezerou a následným názvem hostitele.

Uložte soubor se změnami. Možná budete muset nejprve uložit do jiného adresáře a pak soubor zkopírovat do původní cesty.

Linux

/etc/hostsOtevřete soubor hostitelů v textovém editoru.Přidejte IP adresy a názvy hostitelů privátního koncového bodu, jak je znázorněno v tabulce z kroku 3 v části Ruční konfigurace serveru DNS. Soubor hostitelů nejprve požádá o IP adresu, za kterou následuje mezera a název hostitele.

Uložte soubor se změnami.

Připojení k serverům s podporou Azure Arc

Poznámka:

Minimální podporovaná verze agenta počítače připojeného k Azure Arc s privátním koncovým bodem je verze 1.4. Skript nasazení serverů s podporou Azure Arc vygenerovaný na portálu stáhne nejnovější verzi.

Konfigurace nového serveru s podporou Služby Azure Arc pro použití služby Private Link

Při prvním připojení počítače nebo serveru se servery s podporou Služby Azure Arc můžete volitelně připojit k oboru služby Private Link.

Z prohlížeče přejděte na web Azure Portal.

Přejděte na Počítače – Azure Arc.

Na stránce Počítače – Azure Arc vyberte Přidat nebo vytvořit v levém horním rohu a pak v rozevírací nabídce vyberte Přidat počítač.

Na stránce Přidat servery se službou Azure Arc vyberte buď přidat jeden server, nebo přidat více serverů v závislosti na vašem scénáři nasazení a pak vyberte Vygenerovat skript.

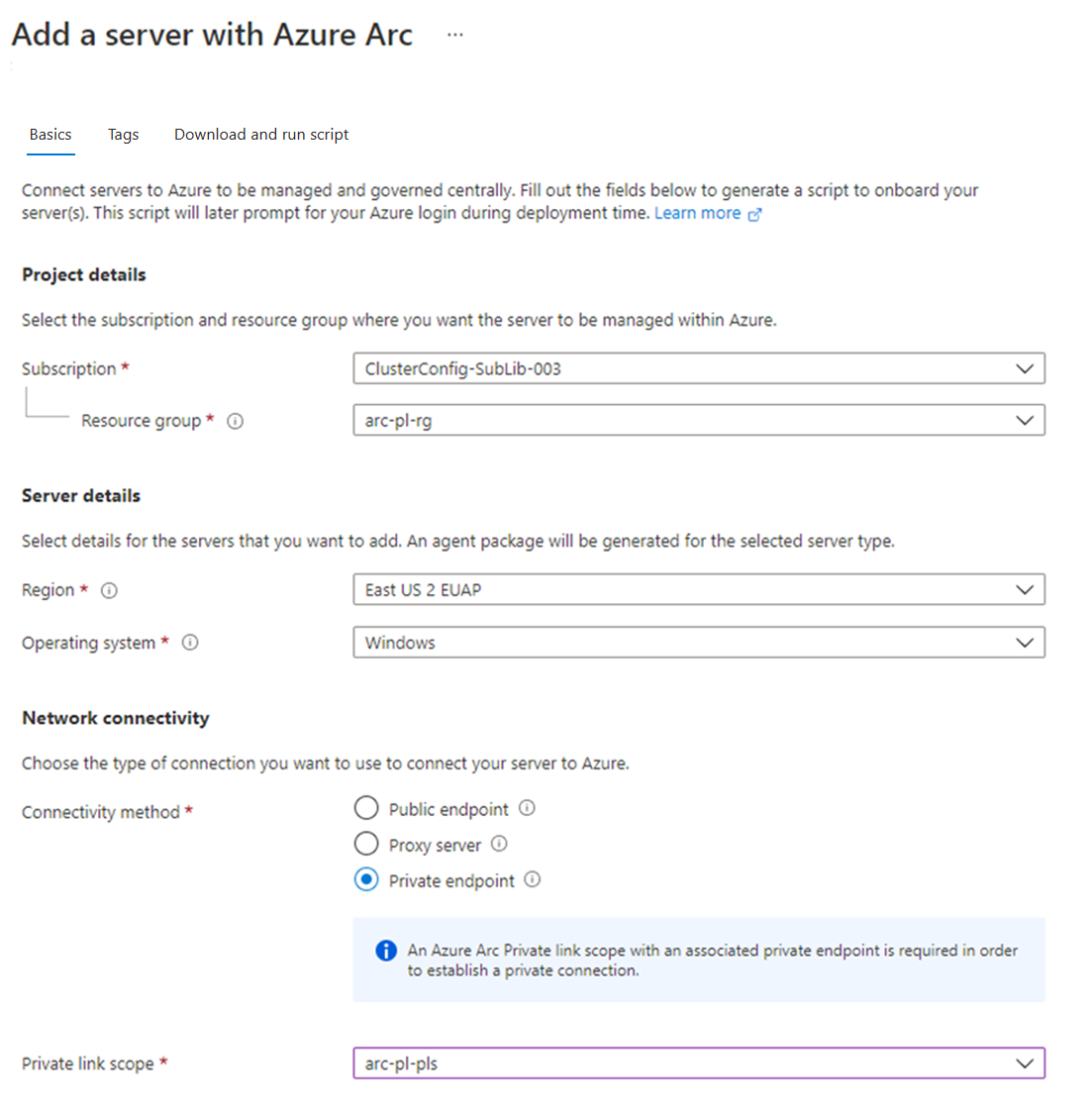

Na stránce Generovat skript vyberte předplatné a skupinu prostředků, ve které chcete počítač spravovat v rámci Azure. Vyberte umístění Azure, kde se budou ukládat metadata počítače. Toto umístění může být stejné nebo jiné, jako umístění skupiny prostředků.

Na stránce Základy zadejte následující:

Vyberte předplatné a skupinu prostředků počítače.

V rozevíracím seznamu Oblast vyberte oblast Azure, do které chcete uložit metadata počítače nebo serveru.

V rozevíracím seznamu Operační systém vyberte operační systém, na který je skript nakonfigurovaný tak, aby běžel.

V části Metoda připojení vyberte privátní koncový bod a v rozevíracím seznamu vyberte obor služby Azure Arc Private Link vytvořený v části 1.

Vyberte Další: Značky.

Pokud jste vybrali Možnost Přidat více serverů, vyberte na stránce Ověřování instanční objekt vytvořený pro servery s podporou Služby Azure Arc z rozevíracího seznamu. Pokud jste nevytvořili instanční objekt pro servery s podporou Azure Arc, nejprve si přečtěte , jak vytvořit instanční objekt, abyste se seznámili s požadovanými oprávněními a postupem vytvoření instančního objektu . Vyberte Další: Chcete-li pokračovat, značky .

Na stránce Značky zkontrolujte navrhované výchozí značky fyzického umístění a zadejte hodnotu nebo zadejte jednu nebo více vlastních značek, které budou podporovat vaše standardy.

Vyberte Další: Stáhněte a spusťte skript.

Na stránce Stáhnout a spustit skript zkontrolujte souhrnné informace a pak vyberte Stáhnout. Pokud stále potřebujete provést změny, vyberte Předchozí.

Po stažení skriptu ho musíte spustit na počítači nebo serveru pomocí privilegovaného (správce nebo kořenového) účtu. V závislosti na konfiguraci sítě možná budete muset stáhnout agenta z počítače s přístupem k internetu a přenést ho na počítač nebo server a pak upravit skript s cestou k agentu.

Agenta pro Windows je možné stáhnout a https://aka.ms/AzureConnectedMachineAgent agenta pro Linux lze stáhnout z https://packages.microsoft.com. Vyhledejte nejnovější verzi nástroje azcmagent v adresáři distribuce operačního systému a nainstalujte ji pomocí místního správce balíčků.

Skript vrátí stavové zprávy, které vás informují, jestli po dokončení registrace proběhlo úspěšně.

Tip

Síťový provoz z agenta Azure Connected Machine do Microsoft Entra ID (login.windows.net, login.microsoftonline.com, pas.windows.net) a Azure Resource Manageru (management.azure.com) budou dál používat veřejné koncové body. Pokud váš server potřebuje komunikovat přes proxy server, aby se dostal k těmto koncovým bodům, nakonfigurujte agenta s adresou URL proxy serveru před připojením k Azure. Pokud váš privátní koncový bod není přístupný z proxy serveru, možná budete muset nakonfigurovat obejití proxy serveru pro služby Azure Arc.

Konfigurace existujícího serveru s podporou Služby Azure Arc

U serverů s podporou Služby Azure Arc, které byly nastaveny před oborem privátního propojení, můžete jim povolit, aby mohli začít používat obor private linku s podporou Služby Azure Arc pomocí následujícího postupu.

Na webu Azure Portal přejděte k prostředku oboru služby Azure Arc Private Link.

V levém podokně vyberte prostředky Azure Arc a pak + Přidat.

Vyberte servery v seznamu, které chcete přidružit k oboru služby Private Link, a pak vyberte Vybrat, aby se změny uložily.

Přijetí připojení z nedávno přidružených serverů může trvat až 15 minut.

Řešení problému

Zkontrolujte místní servery DNS a ověřte, že se buď přeposílají do Azure DNS, nebo jsou nakonfigurované odpovídající záznamy A v zóně privátního propojení. Tyto vyhledávací příkazy by měly vracet privátní IP adresy ve vaší virtuální síti Azure. Pokud přeloží veřejné IP adresy, pečlivě zkontrolujte konfiguraci DNS vašeho počítače nebo serveru a sítě.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comPokud máte potíže s onboardingem počítače nebo serveru, ověřte, že jste do brány firewall místní sítě přidali značky služeb Microsoft Entra a Azure Resource Manager. Agent musí komunikovat s těmito službami přes internet, dokud nebudou pro tyto služby dostupné privátní koncové body.

Další kroky

Další informace o privátním koncovém bodu najdete v tématu Co je privátní koncový bod Azure?

Pokud máte problémy s nastavením připojení privátního koncového bodu Azure, přečtěte si téma Řešení potíží s připojením privátního koncového bodu Azure.

Pokud chcete nakonfigurovat službu Private Link pro Službu Azure Automation, Azure Monitor, Azure Key Vault nebo Azure Blob Storage, přečtěte si následující informace.