Shromažďování událostí Windows pomocí agenta služby Azure Monitor

Události Windows jsou jedním ze zdrojů dat používaných v pravidle shromažďování dat (DCR). Podrobnosti o vytvoření DCR najdete v části Shromažďování dat pomocí agenta služby Azure Monitor. Tento článek obsahuje další podrobnosti o typu zdroje dat událostí Windows.

Protokoly událostí Windows jsou jedním z nejběžnějších zdrojů dat pro počítače s Windows s agentem Služby Azure Monitor, protože se jedná o běžný zdroj stavu a informací pro operační systém Windows a aplikace spuštěné na něm. Události můžete shromažďovat ze standardních protokolů, jako je systém a aplikace, a všechny vlastní protokoly vytvořené aplikacemi, které potřebujete monitorovat.

Požadavky

- Pracovní prostor služby Log Analytics, kde máte alespoň práva přispěvatele. Události Systému Windows se odesílají do tabulky událostí .

- Nové nebo existující DCR popsané v tématu Shromažďování dat pomocí agenta služby Azure Monitor

Konfigurace zdroje dat událostí Windows

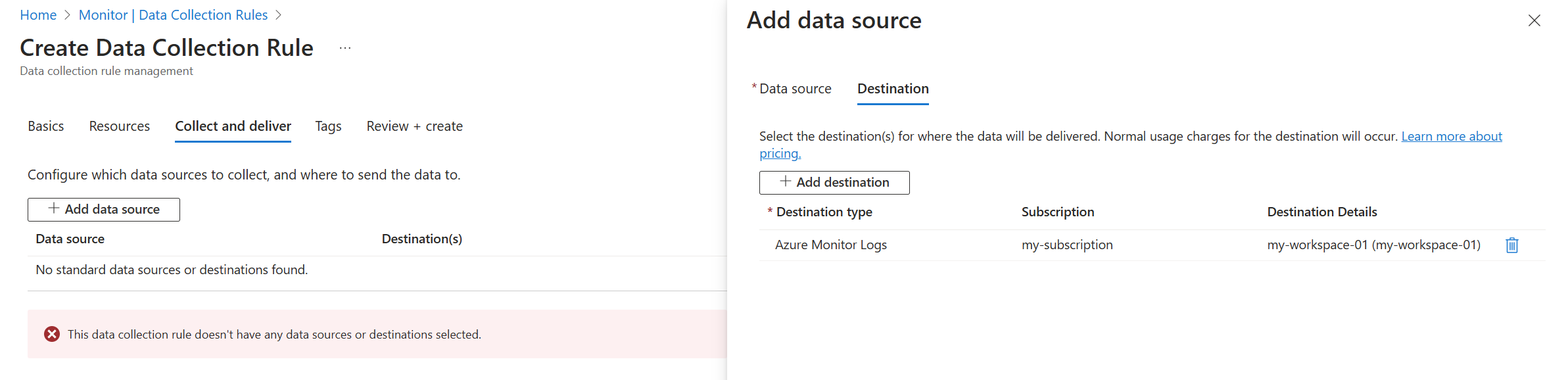

V kroku Shromažďování a doručování dcR vyberte protokoly událostí systému Windows z rozevíracího seznamu Typ zdroje dat. Vyberte ze sady protokolů a úrovní závažnosti, které chcete shromažďovat.

Vyberte Vlastní , pokud chcete filtrovat události pomocí dotazů XPath. Potom můžete zadat XPath , který shromáždí všechny konkrétní hodnoty.

Události zabezpečení

Existují dvě metody, které můžete použít ke shromažďování událostí zabezpečení pomocí agenta služby Azure Monitor:

- Vyberte protokol událostí zabezpečení ve vašem DCR stejně jako systémové protokoly a protokoly aplikací. Tyto události se odesílají do tabulky událostí v pracovním prostoru služby Log Analytics s dalšími událostmi.

- Povolte Microsoft Sentinel v pracovním prostoru, který ke shromažďování událostí používá také agenta služby Azure Monitor. Události zabezpečení se odesílají do securityEventu.

Filtrování událostí pomocí dotazů XPath

Účtují se vám poplatky za všechna data, která shromažďujete v pracovním prostoru služby Log Analytics. Proto byste měli shromažďovat jenom data událostí, která potřebujete. Základní konfigurace na webu Azure Portal poskytuje omezenou možnost odfiltrovat události. Pokud chcete zadat více filtrů, použijte vlastní konfiguraci a zadejte XPath, který filtruje události, které nepotřebujete.

Položky XPath jsou zapsány ve formuláři LogName!XPathQuery. Můžete například chtít vracet pouze události z protokolu událostí aplikace s ID události 1035. Pro XPathQuery tyto události by byly *[System[EventID=1035]]. Vzhledem k tomu, že chcete načíst události z protokolu událostí aplikace, je XPath Application!*[System[EventID=1035]]

Tip

Strategie pro snížení nákladů na Azure Monitor najdete v tématu Optimalizace nákladů a Azure Monitor.

Extrahování dotazů XPath z Windows Prohlížeč událostí

Ve Windows můžete pomocí Prohlížeč událostí extrahovat dotazy XPath, jak je znázorněno na následujících snímcích obrazovky.

Když vložíte dotaz XPath do pole na obrazovce Přidat zdroj dat, jak je znázorněno v kroku 5, musíte připojit kategorii typu protokolu následovanou vykřičníkem (!).

Tip

K otestování platnosti dotazu XPath místně na vašem počítači můžete použít rutinu Get-WinEvent PowerShellu FilterXPath s parametrem. Další informace najdete v tipu uvedeném v pokynech pro připojení založená na agentech systému Windows. Rutina Get-WinEvent PowerShellu podporuje až 23 výrazů. Pravidla shromažďování dat služby Azure Monitor podporují až 20. Následující skript ukazuje příklad:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- V předchozí rutině je hodnota

-LogNameparametru počáteční částí dotazu XPath do vykřičníku (!). Zbytek dotazu XPath přejde do parametru$XPath. - Pokud skript vrátí události, dotaz je platný.

- Pokud se zobrazí zpráva "Nebyly nalezeny žádné události, které odpovídají zadaným kritériím výběru", může být dotaz platný, ale na místním počítači neexistují žádné odpovídající události.

- Pokud se zobrazí zpráva Zadaný dotaz je neplatný, syntaxe dotazu je neplatná.

Příklady použití vlastní cesty XPath k filtrování událostí:

| Popis | XPath |

|---|---|

| Shromažďování pouze systémových událostí s ID události = 4648 | System!*[System[EventID=4648]] |

| Shromažďování událostí protokolu zabezpečení s ID události = 4648 a názvem procesu consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Shromážděte všechny kritické události, chyby, upozornění a informace z protokolu událostí systému s výjimkou ID události = 6 (načtený ovladač). | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Shromážděte všechny události zabezpečení úspěchu a selhání s výjimkou události s ID 4624 (úspěšné přihlášení). | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Poznámka:

Seznam omezení v XPathu podporovaném protokolem událostí Systému Windows najdete v tématu Omezení XPath 1.0. V rámci dotazu můžete například použít funkce "position", "Band" a "timediff", ale jiné funkce, jako je "start-with" a "contains", se v současné době nepodporují.

Místa určení

Data událostí Windows je možné odeslat do následujících umístění.

| Cíl | Tabulka / Namespace |

|---|---|

| Pracovní prostor služby Log Analytics | Událost |

Další kroky

- Shromážděte textové protokoly pomocí agenta služby Azure Monitor.

- Přečtěte si další informace o agentu služby Azure Monitor.

- Přečtěte si další informace o pravidlech shromažďování dat.