Povolení privátního propojení pro monitorování Kubernetes ve službě Azure Monitor

Azure Private Link umožňuje přístup k prostředkům Azure jako služby (PaaS) k vaší virtuální síti pomocí privátních koncových bodů. Obor služby Azure Monitor Private Link (AMPLS) připojí privátní koncový bod k sadě prostředků služby Azure Monitor a definuje hranice vaší sítě monitorování. Tento článek popisuje, jak nakonfigurovat přehledy kontejnerů a spravované prometheus tak, aby používaly privátní propojení pro příjem dat z clusteru Azure Kubernetes Service (AKS).

Poznámka:

- Podrobnosti o konfiguraci privátního propojení pro dotazování dat z pracovního prostoru služby Azure Monitor pomocí Grafany najdete v tématu Připojení ke zdroji dat.

- Podrobnosti o konfiguraci privátního propojení pro dotazování dat z pracovního prostoru Služby Azure Monitor pomocí sešitů najdete v tématu Použití privátních koncových bodů pro spravovaný pracovní prostor Prometheus a Azure Monitor.

Požadavky

- Tento článek popisuje, jak připojit cluster k existujícímu oboru služby Azure Monitor Private Link (AMPLS). Podle pokynů v části Konfigurace privátního propojení vytvořte ampls.

- Azure CLI verze 2.61.0 nebo vyšší.

Spravovaný nástroj Prometheus (pracovní prostor Služby Azure Monitor)

Data pro managed Prometheus jsou uložená v pracovním prostoru služby Azure Monitor, takže tento pracovní prostor musíte zpřístupnit přes privátní propojení.

Konfigurace řadičů domény

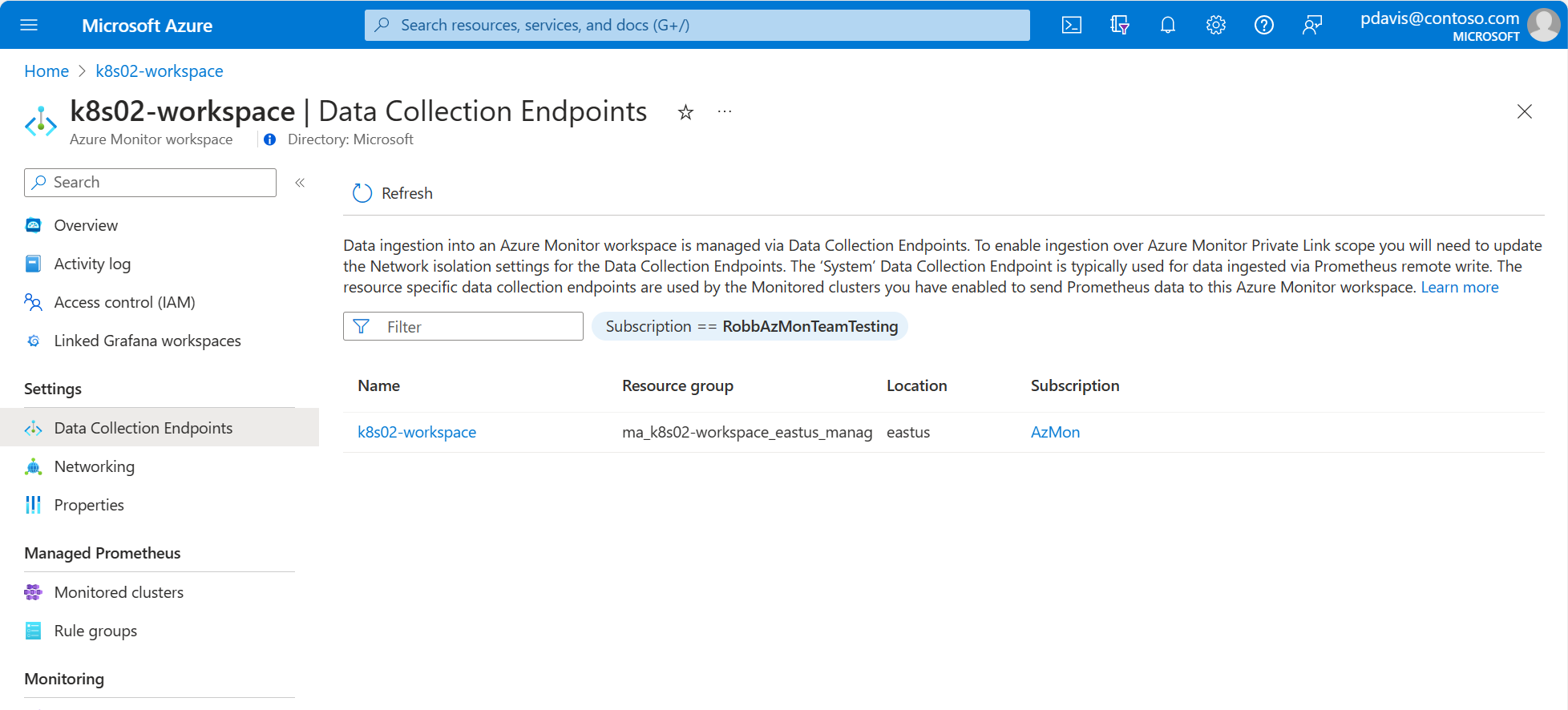

Privátní propojení pro příjem dat pro managed Prometheus se konfigurují v koncových bodech shromažďování dat (DCE) pracovního prostoru služby Azure Monitor, který data ukládá. Pokud chcete identifikovat řadiče domény přidružené k vašemu pracovnímu prostoru služby Azure Monitor, vyberte na webu Azure Portal koncové body shromažďování dat z pracovního prostoru služby Azure Monitor.

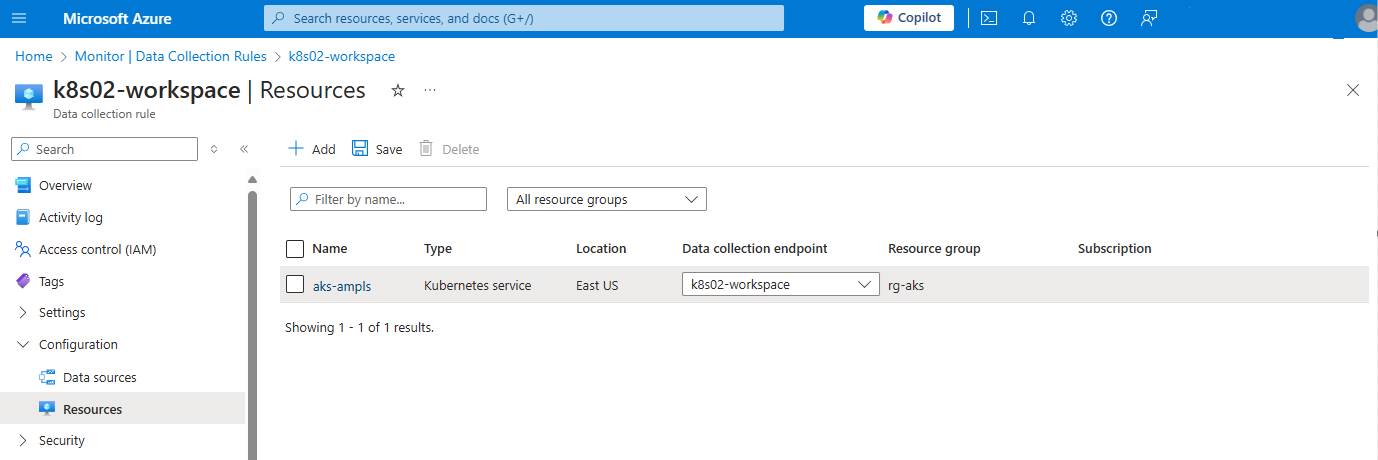

Pokud váš cluster AKS není ve stejné oblasti jako váš pracovní prostor služby Azure Monitor, musíte vytvořit další DCE ve stejné oblasti jako cluster AKS. V takovém případě otevřete pravidlo shromažďování dat vytvořené při povolení spravovaného nástroje Prometheus. Tento řadič domény bude mít název MSProm-clusterName-clusterRegion><><. Cluster bude uvedený na stránce Prostředky . V rozevíracím seznamu Koncový bod shromažďování dat vyberte DCE ve stejné oblasti jako cluster AKS.

Příjem dat z privátního clusteru AKS

Ve výchozím nastavení může privátní cluster AKS odesílat data do spravovaného systému Prometheus a pracovního prostoru služby Azure Monitor přes veřejnou síť pomocí veřejného koncového bodu shromažďování dat.

Pokud se rozhodnete použít Azure Firewall k omezení výchozího přenosu dat z clusteru, můžete implementovat jednu z těchto možností:

- Otevřete cestu ke koncovému bodu veřejného příjmu dat. Aktualizujte směrovací tabulku následujícími dvěma koncovými body:

*.handler.control.monitor.azure.com*.ingest.monitor.azure.com

- Povolte bráně Azure Firewall přístup k oboru služby Azure Monitor Private Link a DCE, které se používají k příjmu dat.

Příjem dat privátního propojení pro vzdálený zápis

Pomocí následujících kroků nastavte vzdálený zápis pro cluster Kubernetes přes virtuální síť privátního propojení a obor služby Azure Monitor Private Link.

- Vytvořte virtuální síť Azure.

- Nakonfigurujte místní cluster pro připojení k virtuální síti Azure pomocí brány VPN nebo ExpressRoute s privátním partnerským vztahem.

- Vytvořte obor služby Azure Monitor Private Link.

- Připojte obor služby Azure Monitor Private Link k privátnímu koncovému bodu ve virtuální síti používaném místním clusterem. Tento privátní koncový bod se používá pro přístup k řadičům domény.

- V pracovním prostoru Služby Azure Monitor na portálu vyberte koncové body shromažďování dat z nabídky pracovního prostoru služby Azure Monitor.

- Budete mít aspoň jeden DCE, který bude mít stejný název jako váš pracovní prostor. Kliknutím na DCE otevřete jeho podrobnosti.

- Vyberte stránku Izolace sítě pro DCE.

- Klikněte na Přidat a vyberte obor služby Azure Monitor Private Link. Rozšíření nastavení trvá několik minut. Po dokončení se data z privátního clusteru AKS ingestují do pracovního prostoru služby Azure Monitor přes privátní propojení.

Container Insights (pracovní prostor Služby Log Analytics)

Data pro přehledy kontejnerů jsou uložená v pracovním prostoru služby Log Analytics, takže tento pracovní prostor musíte zpřístupnit přes privátní propojení.

Poznámka:

Tato část popisuje, jak povolit privátní propojení pro přehledy kontejnerů pomocí rozhraní příkazového řádku. Podrobnosti o použití šablony ARM najdete v tématu Povolení přehledů kontejneru a poznamenejte si parametry useAzureMonitorPrivateLinkScope a azureMonitorPrivateLinkScopeResourceId.

Cluster s využitím ověřování spravovaných identit

Existující cluster AKS s výchozím pracovním prostorem služby Log Analytics

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Příklad:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Existující cluster AKS s existujícím pracovním prostorem služby Log Analytics

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Příklad:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Nový cluster AKS

az aks create --resource-group rgName --name clusterName --enable-addons monitoring --workspace-resource-id "workspaceResourceId" --ampls-resource-id "azure-monitor-private-link-scope-resource-id"

Příklad:

az aks create --resource-group "my-resource-group" --name "my-cluster" --enable-addons monitoring --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Cluster s využitím starší verze ověřování

Pomocí následujících postupů povolte izolaci sítě připojením clusteru k pracovnímu prostoru služby Log Analytics pomocí služby Azure Private Link , pokud váš cluster nepoužívá ověřování spravované identity. To vyžaduje privátní cluster AKS.

Vytvořte privátní cluster AKS podle pokynů v části Vytvoření privátního clusteru Azure Kubernetes Service.

Zakažte veřejný příjem dat v pracovním prostoru služby Log Analytics.

Pomocí následujícího příkazu zakažte veřejné příjem dat v existujícím pracovním prostoru.

az monitor log-analytics workspace update --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledPomocí následujícího příkazu vytvořte nový pracovní prostor se zakázaným veřejným příjmem dat.

az monitor log-analytics workspace create --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledNakonfigurujte privátní propojení podle pokynů v části Konfigurace privátního propojení. Nastavte přístup pro příjem dat k veřejnému a po vytvoření privátního koncového bodu nastavte na privátní, ale před povolením monitorování. Oblast prostředků privátního propojení musí být stejná jako oblast clusteru AKS.

Povolte monitorování clusteru AKS.

az aks enable-addons -a monitoring --resource-group <AKSClusterResourceGorup> --name <AKSClusterName> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Další kroky

- Pokud při pokusu o připojení řešení dojde k problémům, projděte si průvodce odstraňováním potíží.

- Díky monitorování, které umožňuje shromažďovat informace o stavu a využití prostředků clusteru AKS a úloh spuštěných na nich, se dozvíte , jak používat Přehledy kontejnerů.