Připojení k prostředku Azure SQL pomocí ověřování Microsoft Entra

Platí pro: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

V tomto článku se dozvíte, jak se pomocí ověřování Microsoft Entra připojit ke službě Azure SQL Database, Azure SQL Managed Instance a Azure Synapse Analytics.

Požadavky

Pokud se chcete připojit k prostředku Azure SQL, musíte pro prostředek nakonfigurovat ověřování Microsoft Entra.

Pokud chcete ověřit, že je správce Microsoft Entra správně nastavený, připojte se k master databázi pomocí účtu správce Microsoft Entra.

Pokud chcete vytvořit uživatele databáze založené na Microsoft Entra, připojte se k databázi pomocí identity Microsoft Entra s přístupem k databázi a alespoň ALTER ANY USER oprávnění.

Připojení pomocí SSMS nebo SSDT

Následující postupy ukazují, jak se připojit ke službě SQL Database pomocí identity Microsoft Entra pomocí aplikace SQL Server Management Studio (SSMS) nebo nástrojů SQL Server Database Tools (SSDT).

Integrované Microsoft Entra

Tuto metodu použijte, pokud se chcete přihlásit pomocí přihlašovacích údajů systému Windows, které jsou federované do Microsoft Entra ID. Další informace naleznete v tématu Bezproblémové jednotné přihlašování Microsoft Entra.

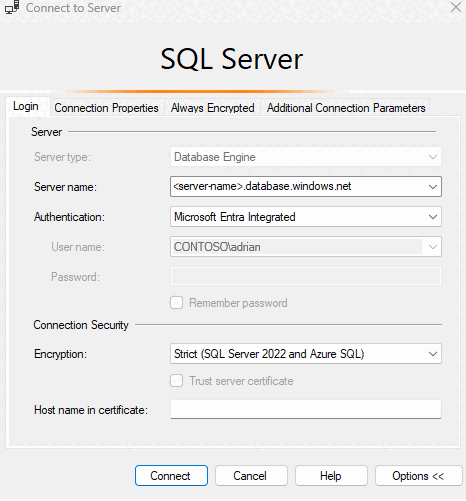

Spusťte SSMS nebo SSDT a na kartě Přihlášení dialogového okna Připojit k serveru (nebo Připojení k databázovému stroji):

- Zadejte název serveru ve formátu

<server-name>.database.windows.net. - Pro ověřování vyberte Microsoft Entra Integrated. Nemusíte zadávat heslo, protože se pro připojení zobrazují vaše stávající přihlašovací údaje.

- V části Šifrování vyberte Strict (SQL Server 2022 a Azure SQL), který by se měl použít pro připojení k prostředkům Azure SQL.

- Zadejte název serveru ve formátu

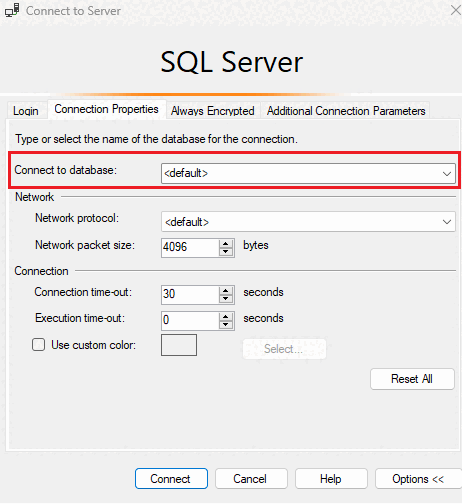

Na kartě Vlastnosti připojení zadejte do pole Připojit k databázi název uživatelské databáze, ke které se chcete připojit.

Heslo Microsoft Entra

Tuto metodu použijte při připojování k hlavnímu názvu Microsoft Entra pomocí spravované domény Microsoft Entra. Můžete ho také použít pro federované účty bez přístupu k doméně, když například pracujete vzdáleně.

Tuto metodu použijte k ověření databáze ve službě SQL Database nebo ve spravované instanci SQL pomocí uživatelů cloudové identity Microsoft Entra nebo uživatelů, kteří používají hybridní identity Microsoft Entra. Tato metoda podporuje uživatele, kteří chtějí používat přihlašovací údaje systému Windows, ale jejich místní počítač není připojený k doméně (například pomocí vzdáleného přístupu). V tomto případě může uživatel s Windows označit svůj účet domény a heslo a může se ověřit v databázi ve službě SQL Database, ve službě SQL Managed Instance nebo Azure Synapse.

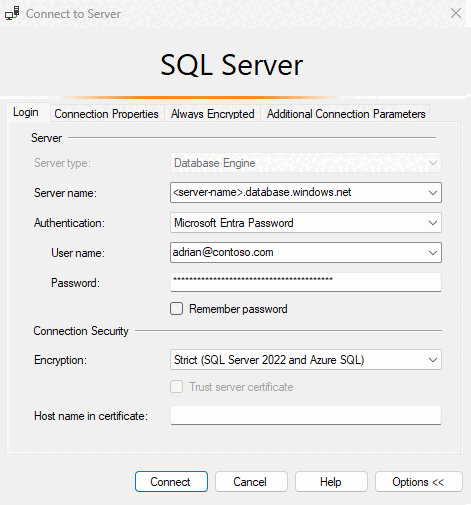

Spusťte SSMS nebo SSDT a na kartě Přihlášení dialogového okna Připojit k serveru (nebo Připojení k databázovému stroji):

- Zadejte název serveru ve formátu

<server-name>.database.windows.net. - V poli Ověřování vyberte Heslo Microsoft Entra.

- Do pole Uživatelské jméno zadejte své uživatelské jméno Microsoft Entra ve formátu

username@domain.com. Uživatelská jména musí být účet z MICROSOFT Entra ID nebo účtu ze spravované nebo federované domény s Id Microsoft Entra. - Do pole Heslo zadejte své uživatelské heslo pro účet Microsoft Entra nebo spravovaný nebo federovaný účet domény.

- V části Šifrování vyberte Strict (SQL Server 2022 a Azure SQL), který by se měl použít pro připojení k prostředkům Azure SQL.

- Zadejte název serveru ve formátu

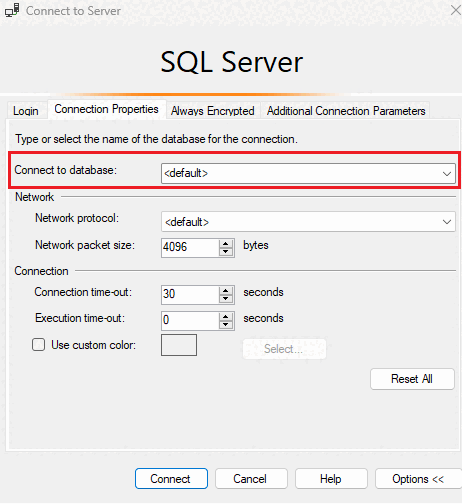

Na kartě Vlastnosti připojení zadejte do pole Připojit k databázi název uživatelské databáze, ke které se chcete připojit.

Microsoft Entra MFA

Tuto metodu použijte pro interaktivní ověřování s vícefaktorovým ověřováním (MFA) s interaktivně požadovaným heslem. Tuto metodu lze použít k ověřování databází ve službě SQL Database, SQL Managed Instance a Azure Synapse Analytics pro uživatele cloudové identity Microsoft Entra nebo pro uživatele, kteří používají hybridní identity Microsoft Entra.

Následující kroky ukazují, jak se připojit pomocí vícefaktorového ověřování v nejnovější verzi aplikace SSMS.

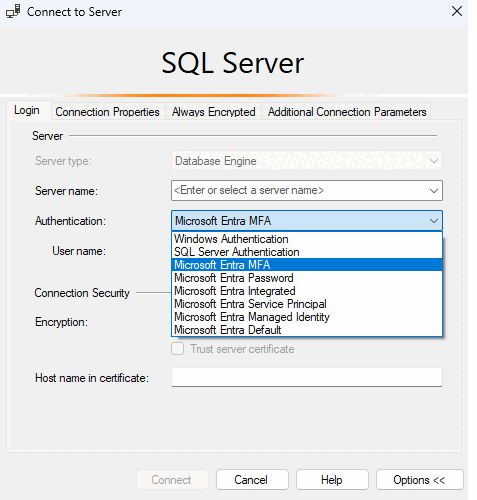

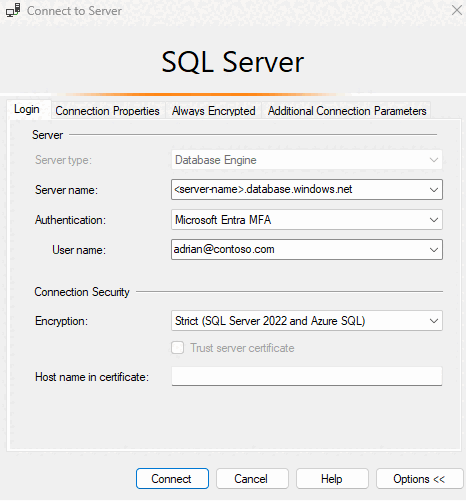

Pokud se chcete připojit pomocí MFA, v dialogovém okně Připojit k serveru v SSMS vyberte Microsoft Entra MFA.

Do pole Název serveru zadejte název serveru. Do pole Uživatelské jméno zadejte přihlašovací údaje Microsoft Entra ve formátu

user_name@domain.com.

Vyberte Připojit.

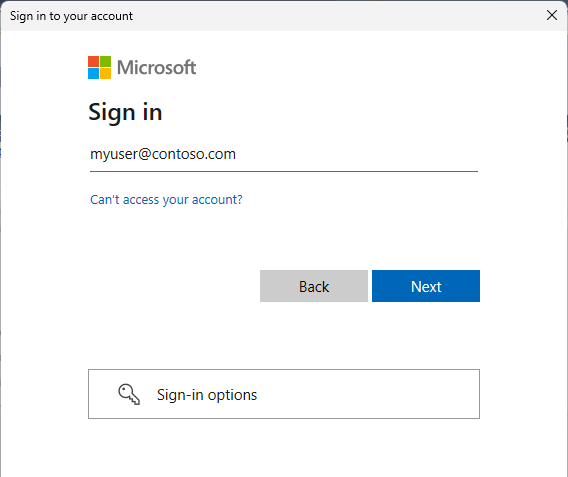

Když se zobrazí dialogové okno Přihlásit se k účtu, mělo by být předem vyplněno uživatelským jménem, které jste zadali v kroku 2. Pokud je uživatel součástí domény federované s ID Microsoft Entra, nevyžaduje se žádné heslo.

Zobrazí se výzva k ověření pomocí jedné z metod nakonfigurovaných na základě nastavení správce vícefaktorového ověřování.

Po dokončení ověření se SSMS připojí normálně, předpokládá se, že jsou platné přihlašovací údaje a přístup k bráně firewall.

Instanční objekt Microsoft Entra

Tuto metodu použijte k ověření databáze ve službě SQL Database nebo sql Managed Instance pomocí instančních objektů Microsoft Entra (aplikace Microsoft Entra). Další informace najdete v tématu Instanční objekt Microsoft Entra s Azure SQL.

Spravovaná identita Microsoft Entra

Tuto metodu použijte k ověření databáze ve službě SQL Database nebo sql Managed Instance pomocí spravovaných identit Microsoft Entra. Další informace najdete v tématu Spravované identity v Microsoft Entra pro Azure SQL.

Výchozí nastavení Microsoft Entra

Možnost Výchozí ověřování s ID Microsoft Entra umožňuje ověřování prováděné prostřednictvím mechanismů bez hesla a neinteraktivních mechanismů, včetně spravovaných identit.

Připojení z klientské aplikace

Následující postupy ukazují, jak se připojit ke službě SQL Database pomocí identity Microsoft Entra z klientské aplikace. Nejedná se o úplný seznam metod ověřování při použití identity Microsoft Entra. Další informace najdete v tématu Připojení k Azure SQL pomocí ověřování Microsoft Entra a SqlClient.

Konfigurace klientských aplikací

Poznámka:

System.Data.SqlClient používá knihovnu Azure Active Directory Authentication Library (ADAL), která je zastaralá. Pokud pro ověřování Microsoft Entra používáte obor názvů System.Data.SqlClient, migrujte aplikace do Microsoft.Data.SqlClient a knihovny Microsoft Authentication Library (MSAL). Vysvětlení metod připojení dostupných v .NET najdete v tématu Připojení k Azure SQL pomocí ověřování Microsoft Entra a SqlClient.

Pokud musíte v aplikacích dál používat ADAL.DLL , můžete pomocí odkazů v této části nainstalovat nejnovější ovladač ODBC nebo OLE DB, který obsahuje nejnovější knihovnu ADAL.DLL .

Na všech klientských počítačích, ze kterých se vaše aplikace nebo uživatelé připojují ke službě SQL Database nebo Azure Synapse Analytics pomocí identit Microsoft Entra, musíte nainstalovat následující software:

- .NET Framework 4.6 nebo novější.

- Knihovna MSAL (Microsoft Authentication Library) nebo Microsoft Authentication Library pro SQL Server (ADAL.DLL). Odkazy na instalaci nejnovějšího ovladače SSMS, ODBC a OLE DB, který obsahuje knihovnu ADAL.DLL , jsou k dispozici tady:

Tyto požadavky můžete splnit takto:

- Instalace nejnovější verze aplikace SQL Server Management Studio nebo SQL Server Data Tools tak, aby splňovala požadavek rozhraní .NET Framework 4.6.

- SSMS nainstaluje verzi ADAL.DLL x86.

- SSDT nainstaluje verzi ADAL.DLL amd64.

- Nejnovější sada Visual Studio ze sady Visual Studio Ke stažení splňuje požadavek rozhraní .NET Framework 4.6, ale nenainstaluje požadovanou verzi amd64 ADAL.DLL.

Integrované ověřování Microsoft Entra

Pokud chcete použít integrované ověřování systému Windows, musí být služba Active Directory vaší domény federovaná s ID Microsoft Entra nebo by měla být spravovaná doména nakonfigurovaná pro bezproblémové jednotné přihlašování pro předávací ověřování nebo ověřování hash hesel. Další informace naleznete v tématu Bezproblémové jednotné přihlašování Microsoft Entra.

Vaše klientská aplikace (nebo služba) připojující se k databázi musí být spuštěná na počítači připojeném k doméně v rámci přihlašovacích údajů uživatele k doméně.

Pokud se chcete připojit k databázi pomocí integrovaného ověřování a identity Microsoft Entra, Authentication musí být klíčové slovo v databázi připojovací řetězec nastaveno na Active Directory Integrated. Nahraďte <server_name> názvem logického serveru. Následující ukázka kódu jazyka C# používá ADO .NET.

string ConnectionString = @"Data Source=<server-name>.database.windows.net; Authentication=Active Directory Integrated; Initial Catalog=testdb;";

SqlConnection conn = new SqlConnection(ConnectionString);

conn.Open();

Pro připojení ke službě Azure SQL Database se nepodporuje klíčové slovo Integrated Security=True připojovací řetězec. Při vytváření připojení ODBC je nutné odebrat mezery a nastavit ověřování na ActiveDirectoryIntegrated.

Ověřování heslem Microsoft Entra

Pokud se chcete připojit k databázi pomocí uživatelských účtů identit pouze cloudu Microsoft Entra nebo uživatelů, kteří používají hybridní identity Microsoft Entra, musí být klíčové slovo ověřování nastaveno na Active Directory Passwordhodnotu . Připojovací řetězec musí obsahovat klíčová slova a hodnoty ID uživatele, UID a Password/PWD. Nahraďte <server_name>, <email_address>a <password> odpovídajícími hodnotami. Následující ukázka kódu jazyka C# používá ADO .NET.

string ConnectionString =

@"Data Source=<server-name>.database.windows.net; Authentication=Active Directory Password; Initial Catalog=testdb; UID=<email_address>; PWD=<password>";

SqlConnection conn = new SqlConnection(ConnectionString);

conn.Open();

Přečtěte si další informace o metodách ověřování Microsoft Entra pomocí ukázkových ukázek kódu, které jsou k dispozici na GitHubu pro ověřování Microsoft Entra.

Přístupový token Microsoft Entra ID

Tato metoda ověřování umožňuje službám střední vrstvy získat webové tokeny JSON (JWT) pro připojení k databázi ve službě SQL Database, spravované instanci SQL nebo Azure Synapse získáním tokenu z Microsoft Entra ID. Tato metoda umožňuje různé scénáře aplikací, včetně identit služeb, instančních objektů a aplikací využívajících ověřování pomocí certifikátů. Abyste mohli používat ověřování pomocí tokenu Microsoft Entra, musíte provést čtyři základní kroky:

- Zaregistrujte aplikaci pomocí Microsoft Entra ID a získejte ID klienta pro váš kód.

- Vytvořte uživatele databáze představující aplikaci (jak je popsáno v části Vytvoření obsažených uživatelů mapovaných na část Microsoft Entra identityies .)

- Vytvořte certifikát v klientském počítači, na kterém běží aplikace.

- Přidejte certifikát jako klíč pro vaši aplikaci.

Ukázková připojovací řetězec Nahraďte <server-name> názvem logického serveru:

string ConnectionString = @"Data Source=<server-name>.database.windows.net; Initial Catalog=testdb;";

SqlConnection conn = new SqlConnection(ConnectionString);

conn.AccessToken = "Your JWT token";

conn.Open();

Další informace najdete na blogu zabezpečení SQL Serveru. Informace o přidání certifikátu naleznete v tématu Začínáme s ověřováním na základě certifikátů v Microsoft Entra ID.

Vícefaktorové ověřování Microsoft Entra

Vícefaktorové ověřování Microsoft Entra je podporovaná metoda ověřování pro všechny nástroje SQL. Informace o programovém ověřování pomocí MICROSOFT Entra ID naleznete v tématu Přehled knihovny MSAL (Microsoft Authentication Library).

sqlcmd

Následující příkazy se připojují pomocí verze 13.1 sqlcmd. Stáhněte nástroje příkazového řádku Společnosti Microsoft 14.0 pro SQL Server.

Poznámka:

sqlcmd-G příkaz nefunguje se systémovými identitami a vyžaduje přihlášení instančního objektu uživatele.

sqlcmd -S <database or datawarehouse name>.<server-name>.database.windows.net -G

sqlcmd -S <database or datawarehouse name>.<server-name>.database.windows.net -U adrian@contoso.com -P <password> -G -l 30

Připojení v editoru dotazů na webu Azure Portal (Azure SQL Database)

Další informace o editoru dotazů na webu Azure Portal pro Azure SQL Database najdete v tématu Rychlý start: Použití editoru dotazů na webu Azure Portal k dotazování služby Azure SQL Database.

Na webu Azure Portal přejděte do databáze SQL. Navštivte například řídicí panel Azure SQL.

Na stránce Přehled databáze SQL na webu Azure Portal vyberte v nabídce vlevo editor dotazů.

Na přihlašovací obrazovce v části Vítejte ve službě SQL Database Editor Power Query vyberte Pokračovat jako <ID> uživatele nebo skupiny.

Související obsah

- Autorizace přístupu k databázi pro služby SQL Database, SQL Managed Instance a Azure Synapse Analytics

- Principy

- Databázové role

- Pravidla firewallu protokolu IP ve službě Azure SQL Database a Azure Synapse

- Vytvoření uživatelů typu host Microsoft Entra a jejich nastavení jako správce Microsoft Entra

- Kurz: Vytváření uživatelů Microsoft Entra pomocí aplikací Microsoft Entra