Konfigurace skupiny převzetí služeb při selhání pro spravovanou instanci Azure SQL

Platí pro: Azure SQL Managed Instance

V tomto článku se dozvíte, jak nakonfigurovat skupinu převzetí služeb při selhání pro službu Azure SQL Managed Instance pomocí webu Azure Portal a Azure PowerShellu.

Pokud chcete vytvořit obě instance ve skupině převzetí služeb při selhání, přečtěte si téma Přidání instance do skupiny převzetí služeb při selhání pomocí PowerShellu.

Požadavky

Pokud chcete nakonfigurovat skupinu převzetí služeb při selhání, měli byste už mít správná oprávnění a spravovanou instanci SQL, kterou chcete použít jako primární. Projděte si téma Vytvoření instance , abyste mohli začít.

Před vytvořením sekundární instance a skupiny převzetí služeb při selhání nezapomeňte zkontrolovat omezení .

Požadavky na konfiguraci

Pokud chcete nakonfigurovat skupinu převzetí služeb při selhání mezi primární a sekundární spravovanou instancí SQL, zvažte následující požadavky:

- Sekundární spravovaná instance musí být prázdná bez uživatelských databází.

- Tyto dvě instance musí být stejné úrovně služby a mají stejnou velikost úložiště. I když to není nutné, důrazně doporučujeme, aby obě instance měly stejné velikosti výpočetních prostředků, aby sekundární instance mohla trvale zpracovávat změny replikované z primární instance, včetně během období špičky aktivity.

- Rozsah IP adres pro virtuální síť primární instance se nesmí překrývat s rozsahem adres virtuální sítě pro sekundární spravovanou instanci nebo jakoukoli jinou virtuální sítí v partnerském vztahu s primární nebo sekundární virtuální sítí.

- Obě instance musí být ve stejné zóně DNS. Při vytváření sekundární spravované instance musíte zadat ID zóny DNS primární instance. Pokud ne, ID zóny se vygeneruje jako náhodný řetězec při vytvoření první instance v každé virtuální síti a stejné ID se přiřadí ke všem ostatním instancím ve stejné podsíti. Zónu DNS po přiřazení není možné upravit.

- Pravidla skupin zabezpečení sítě (NSG) pro podsítě obou instancí musí mít otevřená příchozí i odchozí připojení TCP pro port 5022 a rozsah portů 11000–11999, aby se usnadnila komunikace mezi těmito dvěma instancemi.

- Spravované instance by se měly nasadit do spárovaných oblastí z důvodů výkonu. Spravované instance, které se nacházejí v geograficky spárovaných oblastech, mají oproti nezaplaceným oblastem výrazně vyšší rychlost geografické replikace.

- Obě instance musí používat stejnou zásadu aktualizace.

Vytvoření sekundární instance

Při vytváření sekundární instance musíte použít virtuální síť, která má adresní prostor IP adres, který se nepřekrývá s rozsahem adresního prostoru IP adresy primární instance. Kromě toho při konfiguraci nové sekundární instance musíte zadat ID zóny primární instance.

Sekundární virtuální síť můžete nakonfigurovat a sekundární instanci vytvořit pomocí webu Azure Portal a PowerShellu.

Vytvoření virtuální sítě

Pokud chcete vytvořit virtuální síť pro sekundární instanci na webu Azure Portal, postupujte takto:

Zkontrolujte adresní prostor primární instance. Na webu Azure Portal přejděte k prostředku virtuální sítě pro primární instanci a v části Nastavení vyberte Adresní prostor. Zkontrolujte rozsah v oblasti Rozsah adres:

Na stránce Vytvořit virtuální síť vytvořte novou virtuální síť, kterou chcete použít pro sekundární instanci.

Na kartě Základy na stránce Vytvořit virtuální síť:

- Vyberte skupinu prostředků, kterou chcete použít pro sekundární instanci. Pokud ještě neexistuje, vytvořte novou.

- Zadejte název vaší virtuální sítě, například

vnet-sql-mi-secondary. - Vyberte oblast spárovanou s oblastí, ve které je primární instance.

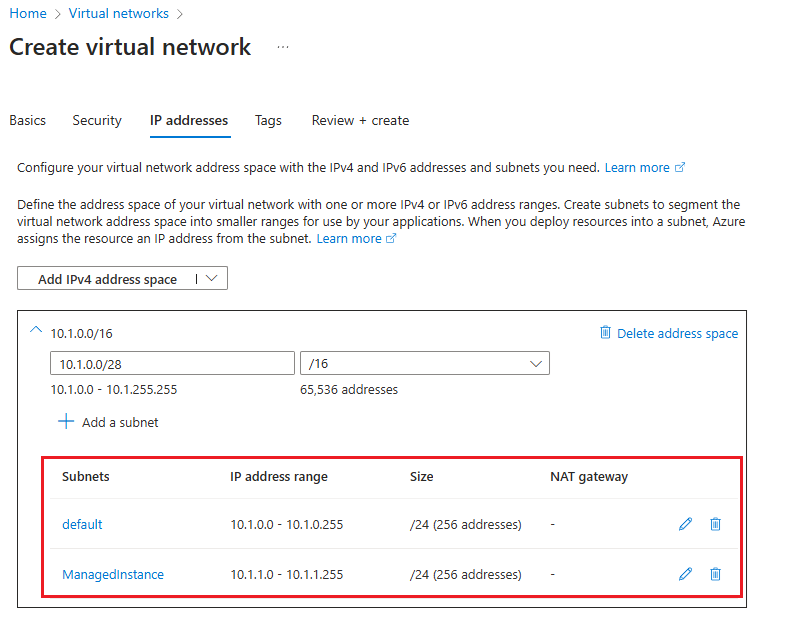

Na kartě IP adresy na stránce Vytvořit virtuální síť:

- Pomocí příkazu Odstranit adresní prostor odstraňte existující adresní prostor IPv4.

- Po odstranění adresního prostoru vyberte Přidat adresní prostor IPv4, abyste přidali nový prostor, a pak zadejte adresní prostor IP adres, který se liší od adresního prostoru používaného virtuální sítí primární instance. Pokud například vaše aktuální primární instance používá adresní prostor 10.0.0.16, zadejte

10.1.0.0/16adresní prostor virtuální sítě, kterou chcete použít pro sekundární instanci. - Pokud chcete přidat výchozí podsíť s výchozími hodnotami, použijte + Přidat podsíť .

- Pomocí + Přidat podsíť přidejte prázdnou podsíť s názvem

ManagedInstance, která bude vyhrazena sekundární instanci, pomocí rozsahu adres, který se liší od výchozí podsítě. Pokud například primární instance používá rozsah adres 10.0.0.0-10.0.255.255, zadejte rozsah10.1.1.0 - 10.1.1.255podsítě sekundární instance.

Pomocí nástroje Zkontrolovat a vytvořit zkontrolujte nastavení a pak pomocí příkazu Vytvořit vytvořte novou virtuální síť.

Vytvoření sekundární instance

Jakmile bude vaše virtuální síť připravená, vytvořte sekundární instanci na webu Azure Portal pomocí následujícího postupu:

Na webu Azure Portal přejděte do části Vytvořit spravovanou instanci Azure SQL.

Na kartě Základy na stránce Vytvořit spravovanou instanci Azure SQL:

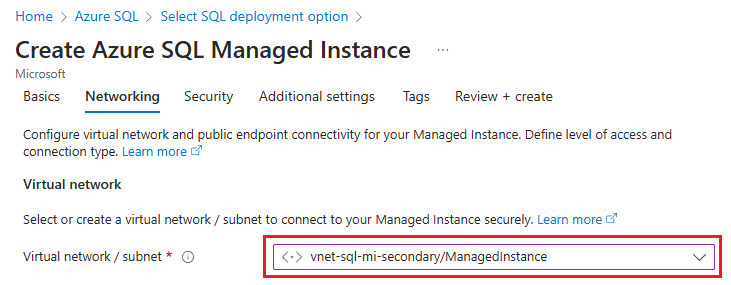

Na kartě Sítě na stránce Vytvořit spravovanou instanci Azure SQL vyberte virtuální síť a podsíť, kterou jste vytvořili dříve, pomocí rozevíracího seznamu v části Virtuální síť nebo podsíť:

Na kartě Další nastavení na stránce Vytvořit spravovanou instanci Azure SQL vyberte možnost Ano, pokud chcete použít jako sekundární převzetí služeb při selhání, a pak v rozevíracím seznamu zvolte příslušnou primární instanci.

Nakonfigurujte zbytek instance podle potřeb vaší firmy a pak ji vytvořte pomocí funkce Zkontrolovat a vytvořit.

Navázání připojení mezi instancemi

V případě nepřerušovaného toku provozu geografické replikace musíte navázat připojení mezi podsítěmi virtuální sítě, které hostují primární a sekundární instance. Existují různé způsoby připojení spravovaných instancí v různých oblastech Azure, mezi které patří:

Globální partnerský vztah virtuálních sítí se doporučuje jako nejvýkonnější a nejúspornější způsob, jak vytvořit připojení mezi instancemi ve skupině převzetí služeb při selhání. Globální partnerský vztah virtuálních sítí poskytuje privátní připojení s nízkou latencí a velkou šířkou pásma mezi partnerskými virtuálními sítěmi pomocí páteřní infrastruktury Microsoftu. Komunikace mezi partnerskými virtuálními sítěmi nevyžaduje veřejný internet, brány ani další šifrování.

Důležité

Alternativní způsoby připojení instancí, které zahrnují další síťová zařízení, můžou komplikovat řešení potíží s připojením nebo rychlostí replikace, což může vyžadovat aktivní zapojení správců sítě a potenciálně výrazně prodloužit dobu řešení.

Pokud použijete mechanismus pro navázání připojení mezi jinými instancemi než doporučeným globálním partnerským vztahem virtuálních sítí, ujistěte se následující:

- Síťové zařízení, jako jsou brány firewall nebo síťová virtuální zařízení, neblokují provoz příchozích a odchozích připojení pro port 5022 (TCP) a rozsah portů 11000–11999.

- Směrování je správně nakonfigurované a nepoužívá se asymetrické směrování.

- Pokud nasadíte skupiny převzetí služeb při selhání v hvězdicové topologii sítě mezi oblastmi, aby nedocházelo k problémům s připojením a rychlostí replikace, provoz replikace by měl jít přímo mezi dvěma podsítěmi spravovaných instancí, a ne přes centrální sítě.

Tento článek vás provede konfigurací globálního partnerského vztahu virtuálních sítí mezi sítěmi dvou instancí pomocí webu Azure Portal a PowerShellu.

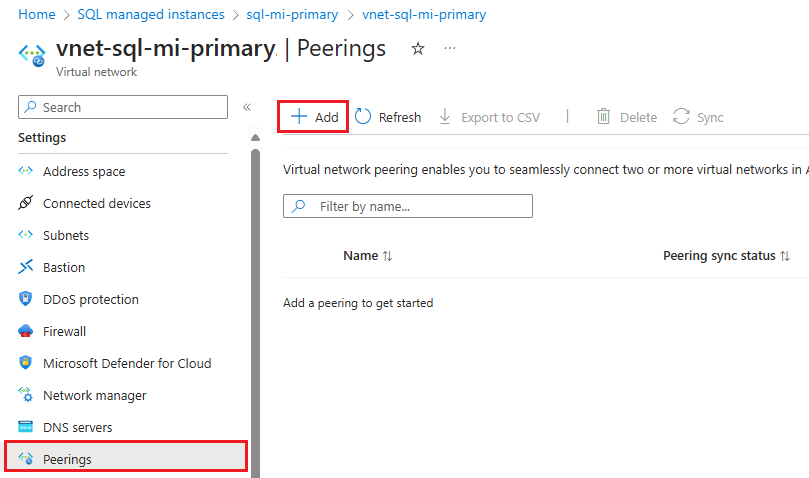

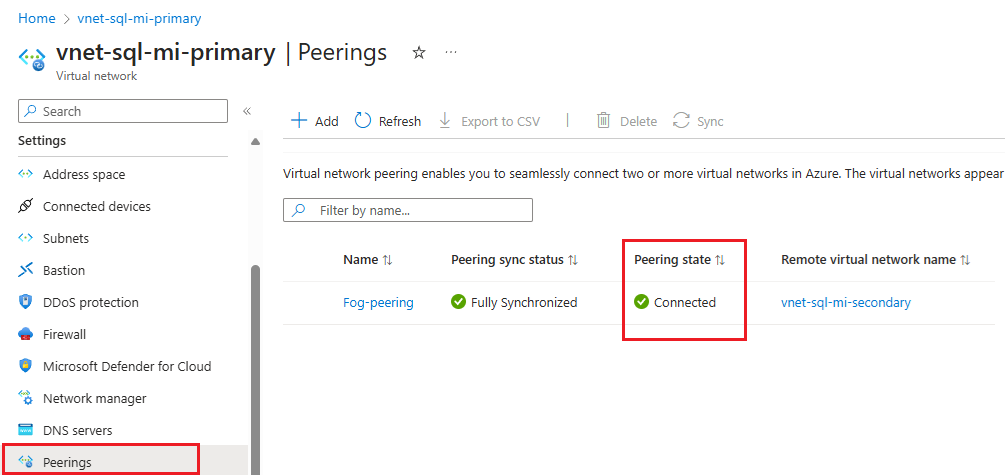

Na webu Azure Portal přejděte k prostředku virtuální sítě pro vaši primární spravovanou instanci.

V části Nastavení vyberte Partnerské vztahy a otevřete stránku Peerings a pak pomocí + Přidat z panelu příkazů otevřete stránku Přidat partnerský vztah.

Na stránce Přidat partnerský vztah zadejte nebo vyberte hodnoty pro následující nastavení:

Nastavení Popis Souhrn vzdálených virtuálních sítí Název odkazu peeringu Název partnerského vztahu musí být v rámci virtuální sítě jedinečný. Tento článek používá Fog-peering.Model nasazení virtuální sítě Vyberte Resource Manager. Znám ID prostředku Toto pole můžete nechat nezaškrtnuté, pokud neznáte ID prostředku. Předplatné V rozevíracím seznamu vyberte předplatné. Virtuální síť V rozevíracím seznamu vyberte virtuální síť sekundární instance. Nastavení partnerského vztahu vzdálené virtuální sítě Povolit sekundární virtuální síti přístup k primární virtuální síti Zaškrtnutím políčka povolíte komunikaci mezi těmito dvěma sítěmi. Povolení komunikace mezi virtuálními sítěmi umožňuje prostředkům připojeným k jedné virtuální síti vzájemně komunikovat se stejnou šířkou pásma a latencí, jako kdyby byly připojené ke stejné virtuální síti. Veškerá komunikace mezi prostředky ve dvou virtuálních sítích je přes privátní síť Azure. Povolit sekundární virtuální síti přijímat přesměrovaný provoz z primární virtuální sítě Toto políčko můžete zaškrtnout nebo zrušit jeho zaškrtnutí, a to buď pro tuto příručku. Další informace najdete v tématu Vytvoření partnerského vztahu. Povolit bráně nebo směrovacímu serveru v sekundární virtuální síti směrovat provoz do primární virtuální sítě Toto políčko můžete zaškrtnout nebo zrušit jeho zaškrtnutí, a to buď pro tuto příručku. Další informace najdete v tématu Vytvoření partnerského vztahu. Povolení sekundární virtuální sítě pro použití vzdálené brány primární virtuální sítě nebo směrovacího serveru Toto pole nechte nezaškrtnuté. Další informace o dalších dostupných možnostech najdete v tématu Vytvoření partnerského vztahu. Souhrn místních virtuálních sítí Název odkazu peeringu Název stejného partnerského vztahu, který se používá pro vzdálenou virtuální síť. Tento článek používá Fog-peering.Povolit primární virtuální síti přístup k sekundární virtuální síti Zaškrtnutím políčka povolíte komunikaci mezi těmito dvěma sítěmi. Povolení komunikace mezi virtuálními sítěmi umožňuje prostředkům připojeným k jedné virtuální síti vzájemně komunikovat se stejnou šířkou pásma a latencí, jako kdyby byly připojené ke stejné virtuální síti. Veškerá komunikace mezi prostředky ve dvou virtuálních sítích je přes privátní síť Azure. Povolit primární virtuální síti přijímat přesměrovaný provoz ze sekundární virtuální sítě Toto políčko můžete zaškrtnout nebo zrušit jeho zaškrtnutí, a to buď pro tuto příručku. Další informace najdete v tématu Vytvoření partnerského vztahu. Povolit bráně nebo směrovacímu serveru v primární virtuální síti směrovat provoz do sekundární virtuální sítě Toto políčko můžete zaškrtnout nebo zrušit jeho zaškrtnutí, a to buď pro tuto příručku. Další informace najdete v tématu Vytvoření partnerského vztahu. Povolení primární virtuální sítě pro použití vzdálené brány sekundární virtuální sítě nebo směrovacího serveru Toto pole nechte nezaškrtnuté. Další informace o dalších dostupných možnostech najdete v tématu Vytvoření partnerského vztahu. Pomocí příkazu Přidat nakonfigurujte partnerský vztah s vybranou virtuální sítí a automaticky přejděte zpět na stránku Peerings , ve které jsou obě sítě propojené:

Konfigurace portů a pravidel NSG

Bez ohledu na zvolený mechanismus připojení mezi těmito dvěma instancemi musí vaše sítě splňovat následující požadavky pro tok provozu geografické replikace:

- Směrovací tabulka a skupiny zabezpečení sítě přiřazené k podsítím spravované instance se nesdílí mezi dvěma partnerskými virtuálními sítěmi.

- Pravidla skupiny zabezpečení sítě (NSG) v obou podsítích, které hostují každou instanci, umožňují příchozí i odchozí provoz do druhé instance na portu 5022 a rozsah portů 11000–11999.

Komunikaci portů a pravidla skupiny zabezpečení sítě můžete nakonfigurovat pomocí webu Azure Portal a PowerShellu.

Pokud chcete otevřít porty skupiny zabezpečení sítě (NSG) na webu Azure Portal, postupujte takto:

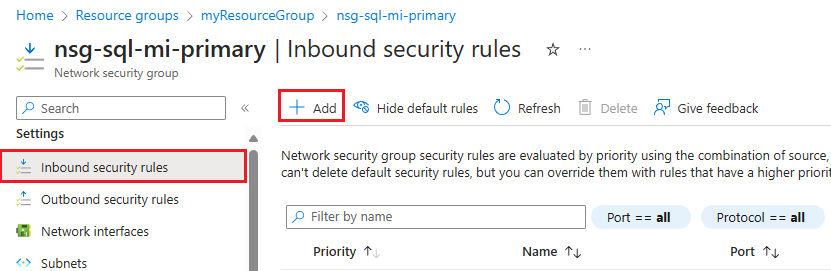

Přejděte k prostředku skupiny zabezpečení sítě pro primární instanci.

V části Nastavení vyberte Příchozí pravidla zabezpečení. Zkontrolujte, jestli už máte pravidla, která povolují provoz pro port 5022, a rozsah 11000–11999. Pokud to uděláte a zdroj splňuje vaše obchodní potřeby, tento krok přeskočte. Pokud pravidla neexistují nebo pokud chcete použít jiný zdroj (například bezpečnější IP adresu), odstraňte existující pravidlo a výběrem + Přidat z panelu příkazů otevřete podokno Přidat příchozí pravidlo zabezpečení:

V podokně Přidat příchozí pravidlo zabezpečení zadejte nebo vyberte hodnoty pro následující nastavení:

Nastavení Doporučená hodnota Popis Zdroj IP adresy nebo značka služby Filtr pro zdroj komunikace. IP adresa je nejbezpečnější a doporučuje se pro produkční prostředí. Značka služby je vhodná pro neprodukční prostředí. Značka zdrojové služby Pokud jste jako zdroj vybrali značku služby, zadejte VirtualNetworkji jako zdrojovou značku.Výchozí značky jsou předdefinované identifikátory, které představují kategorii IP adres. Značka VirtualNetwork označuje všechny adresní prostory virtuální a místní sítě. Zdrojové IP adresy Pokud jste jako zdroj vybrali IP adresy , zadejte IP adresu sekundární instance. Zadejte rozsah adres pomocí notace CIDR (např. 192.168.99.0/24 nebo 2001:1234::/64) nebo IP adresy (např. 192.168.99.0 nebo 2001:1234::). Můžete také zadat čárkami oddělený seznam IP adres nebo rozsahů adres pomocí IPv4 nebo IPv6. Rozsahy zdrojových portů 5022 Určuje, na kterých portech bude toto pravidlo povolené. Služba Vlastní Služba určuje cílový protokol a rozsah portů pro toto pravidlo. Rozsahy cílových portů 5022 Určuje, na kterých portech bude toto pravidlo povolené. Tento port by měl odpovídat rozsahu zdrojových portů. Akce Povolit Povolí komunikaci na zadaném portu. Protokol TCP Určuje protokol pro komunikaci přes port. Priorita 1200 Pravidla se zpracovávají v pořadí priority; čím nižší je číslo, tím vyšší je priorita. Název allow_geodr_inbound Název pravidla. Popis Volitelné Můžete zadat popis nebo ponechat toto pole prázdné. Výběrem možnosti Přidat uložíte nastavení a přidáte nové pravidlo.

Opakováním těchto kroků přidejte další příchozí pravidlo zabezpečení pro rozsah

11000-11999portů s názvem, jako je například allow_redirect_inbound a priorita mírně vyšší než pravidlo 5022, například1100.V části Nastavení vyberte Odchozí pravidla zabezpečení. Zkontrolujte, jestli už máte pravidla, která povolují provoz pro port 5022, a rozsah 11000–11999. Pokud to uděláte a zdroj splňuje vaše obchodní potřeby, tento krok přeskočte. Pokud pravidla neexistují nebo pokud chcete použít jiný zdroj (například bezpečnější IP adresu), odstraňte existující pravidlo a pak výběrem + Přidat z panelu příkazů otevřete podokno Přidat odchozí pravidlo zabezpečení.

V podokně Přidat odchozí pravidlo zabezpečení použijte stejnou konfiguraci pro port 5022 a rozsah

11000-11999, který jste udělali pro příchozí porty.Přejděte do skupiny zabezpečení sítě pro sekundární instanci a opakujte tento postup, aby obě skupiny zabezpečení sítě měly následující pravidla:

- Povolit příchozí provoz na portu 5022

- Povolit příchozí provoz v rozsahu portů

11000-11999 - Povolit odchozí provoz na portu 5022

- Povolit odchozí provoz v rozsahu portů

11000-11999

Vytvoření skupiny převzetí služeb při selhání

Pomocí webu Azure Portal nebo PowerShellu vytvořte skupinu převzetí služeb při selhání pro spravované instance.

Pomocí webu Azure Portal vytvořte skupinu převzetí služeb při selhání pro spravované instance SQL.

V levé nabídce webu Azure Portal vyberte Azure SQL. Pokud Azure SQL není v seznamu, vyberte Všechny služby a do vyhledávacího pole zadejte Azure SQL. (Volitelné) Výběrem hvězdičky vedle Azure SQL ji přidáte jako oblíbenou položku do levé navigace.

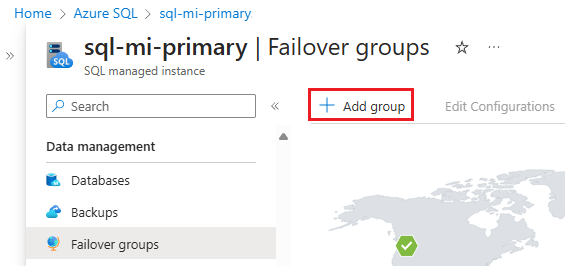

Vyberte primární spravovanou instanci, kterou chcete přidat do skupiny převzetí služeb při selhání.

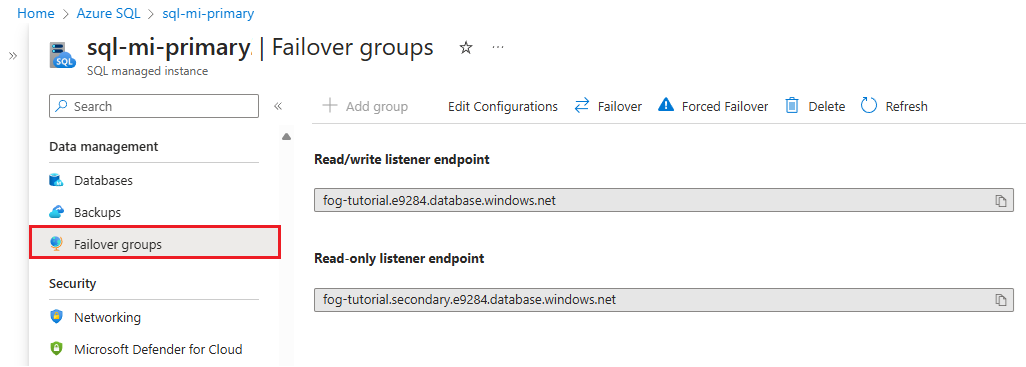

V části Správa dat vyberte skupiny převzetí služeb při selhání a pak pomocí možnosti Přidat skupinu otevřete stránku Skupina převzetí služeb při selhání instance:

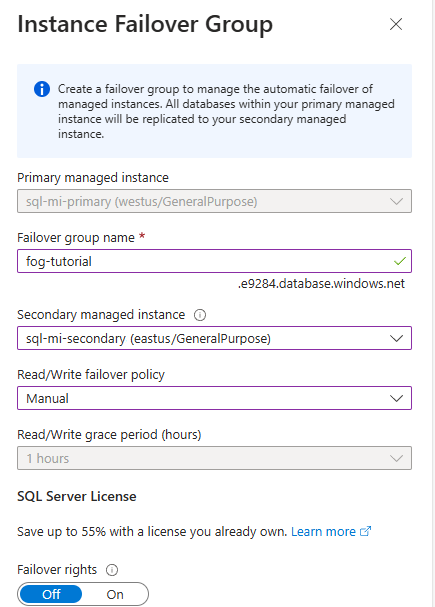

Na stránce Skupina převzetí služeb při selhání instance:

- Primární spravovaná instance je předem vybraná.

- V části Název skupiny převzetí služeb při selhání zadejte název skupiny převzetí služeb při selhání.

- V části Sekundární spravovaná instance vyberte spravovanou instanci, kterou chcete použít jako sekundární ve skupině převzetí služeb při selhání.

- V rozevíracím seznamu zvolte zásadu převzetí služeb při selhání čtení a zápisu. Ruční se doporučuje, abyste měli kontrolu nad převzetím služeb při selhání.

- Pokud nemáte v úmyslu použít tuto repliku pouze pro zotavení po havárii, ponechte možnost Povolit oprávnění k převzetí služeb při selhání vypnutá.

- Pomocí příkazu Vytvořit uložte nastavení a vytvořte skupinu převzetí služeb při selhání.

Po spuštění nasazení skupiny převzetí služeb při selhání se vrátíte na stránku Skupiny převzetí služeb při selhání. Po dokončení nasazení se stránka aktualizuje, aby se zobrazila nová skupina převzetí služeb při selhání.

Test převzetí služeb při selhání

Otestujte převzetí služeb při selhání skupiny převzetí služeb při selhání pomocí webu Azure Portal nebo PowerShellu.

Poznámka:

Pokud jsou instance v různých předplatných nebo skupinách prostředků, zahajte převzetí služeb při selhání ze sekundární instance.

Otestujte převzetí služeb při selhání vaší skupiny převzetí služeb při selhání pomocí webu Azure Portal.

Přejděte na primární nebo sekundární spravovanou instanci na webu Azure Portal.

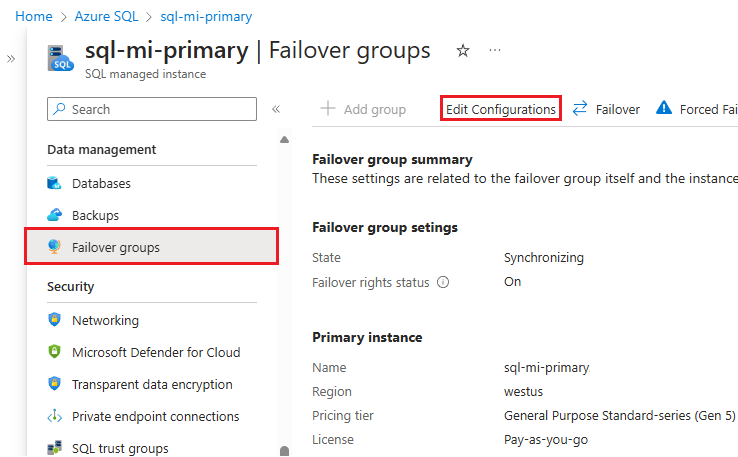

V části Správa dat vyberte možnost Skupiny převzetí služeb při selhání.

V podokně skupiny převzetí služeb při selhání si všimněte, která instance je primární instancí a která instance je sekundární instancí.

V podokně Skupiny převzetí služeb při selhání vyberte na panelu příkazů převzetí služeb při selhání. V upozornění na odpojené relace TDS vyberte Ano a poznamenejte si implikaci licencování.

V podokně Skupiny převzetí služeb při selhání po úspěšném převzetí služeb při selhání přepne role instancí tak, aby předchozí sekundární server byl nový primární a předchozí primární server se stane novou sekundární.

Důležité

Pokud se role nepřepnuly, zkontrolujte připojení mezi instancemi a souvisejícími skupinami zabezpečení sítě a pravidly brány firewall. Pokračujte dalším krokem až po přepnutí rolí.

(Volitelné) V podokně Skupiny převzetí služeb při selhání přepněte role zpět pomocí převzetí služeb při selhání , aby se původní primární server znovu změnil na primární.

Úprava existující skupiny převzetí služeb při selhání

Existující skupinu převzetí služeb při selhání, například změnit zásadu převzetí služeb při selhání, můžete změnit pomocí webu Azure Portal, PowerShellu, Azure CLI a rozhraní REST API.

Pokud chcete upravit existující skupinu převzetí služeb při selhání pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte ke spravované instanci SQL.

V části Správa dat vyberte skupiny převzetí služeb při selhání a otevřete podokno Skupiny převzetí služeb při selhání.

V podokně Skupiny převzetí služeb při selhání vyberte Upravit konfigurace z panelu příkazů a otevřete podokno Upravit skupinu převzetí služeb při selhání:

Vyhledání koncového bodu naslouchacího procesu

Po nakonfigurování skupiny převzetí služeb při selhání aktualizujte připojovací řetězec aplikace tak, aby odkazovala na koncový bod naslouchacího procesu pro čtení a zápis, aby se vaše aplikace po převzetí služeb při selhání nadále připojovala k jakékoli instanci. Pomocí koncového bodu naslouchacího procesu nemusíte ručně aktualizovat připojovací řetězec pokaždé, když vaše skupina převzetí služeb při selhání převezme služby při selhání, protože provoz se vždy směruje na aktuální primární server. Úlohu jen pro čtení můžete nasměrovat na koncový bod naslouchacího procesu jen pro čtení.

Důležité

Při připojování k instanci ve skupině převzetí služeb při selhání pomocí konkrétní instance připojovací řetězec se důrazně nedoporučuje. Místo toho použijte koncové body naslouchacího procesu.

Pokud chcete najít koncový bod naslouchacího procesu na webu Azure Portal, přejděte do spravované instance SQL a v části Správa dat vyberte skupiny převzetí služeb při selhání.

Posuňte se dolů a vyhledejte koncové body naslouchacího procesu:

- Koncový bod naslouchacího

fog-name.dns-zone.database.windows.netprocesu pro čtení a zápis ve formě , směruje provoz do primární instance. - Koncový bod naslouchacího

fog-name.secondary.dns-zone.database.windows.netprocesu jen pro čtení ve formě , směruje provoz do sekundární instance.

Vytvoření skupiny převzetí služeb při selhání mezi instancemi v různých předplatných

Skupinu převzetí služeb při selhání mezi službami SQL Managed Instance můžete vytvořit ve dvou různých předplatných, pokud jsou předplatná přidružená ke stejnému tenantovi Microsoft Entra.

- Pokud používáte rozhraní API PowerShellu, můžete to udělat zadáním parametru

PartnerSubscriptionIdpro sekundární spravovanou instanci SQL. - Při použití rozhraní REST API může mít každé ID instance zahrnuté v parametru

properties.managedInstancePairsvlastní ID předplatného. - Azure Portal nepodporuje vytváření skupin převzetí služeb při selhání napříč různými předplatnými.

Důležité

Azure Portal nepodporuje vytváření skupin převzetí služeb při selhání v různých předplatných. U skupin převzetí služeb při selhání v různých předplatných nebo skupinách prostředků není možné převzetí služeb při selhání iniciovat ručně prostřednictvím webu Azure Portal z primární spravované instance SQL. Místo toho ji můžete zahájit z instance v sekundární geografické oblasti.

Zabránění ztrátě důležitých dat

Kvůli vysoké latenci širokých sítí používá geografická replikace mechanismus asynchronní replikace. Asynchronní replikace umožňuje neuložené ztrátě dat, pokud primární selže. Aby bylo možné chránit důležité transakce před ztrátou dat, vývojář aplikace může okamžitě po potvrzení transakce zavolat sp_wait_for_database_copy_sync uloženou proceduru. Volání sp_wait_for_database_copy_sync blokuje volající vlákno do poslední potvrzené transakce byla přenášena a posílena v transakčním protokolu sekundární databáze. Nečeká však na přehrání přenášených transakcí (znovu) na sekundárním serveru. sp_wait_for_database_copy_sync je vymezen na konkrétní odkaz geografické replikace. Tento postup může volat každý uživatel s právy k připojení k primární databázi.

Poznámka:

sp_wait_for_database_copy_sync zabraňuje ztrátě dat po geografickém převzetí služeb při selhání pro konkrétní transakce, ale nezaručuje úplnou synchronizaci pro přístup ke čtení. Zpoždění způsobené voláním sp_wait_for_database_copy_sync procedury může být významné a závisí na velikosti dosud nepřesílaného transakčního protokolu v primárním okamžiku volání.

Změna sekundární oblasti

Předpokládejme, že instance A je primární instancí, instance B je stávající sekundární instance a instance C je nová sekundární instance ve třetí oblasti. Pokud chcete přechod provést, postupujte takto:

- Vytvořte instanci C se stejnou velikostí jako A a ve stejné zóně DNS.

- Odstraňte skupinu převzetí služeb při selhání mezi instancemi A a B. V tomto okamžiku se pokusí přihlásit k selhání, protože aliasy SQL pro naslouchací procesy skupiny převzetí služeb při selhání byly odstraněny a brána nerozpozná název skupiny převzetí služeb při selhání. Sekundární databáze jsou odpojené od primárních databází a stanou se databázemi pro čtení i zápis.

- Vytvořte skupinu převzetí služeb při selhání se stejným názvem mezi instancí A a C. Postupujte podle pokynů v průvodci konfigurací skupiny převzetí služeb při selhání. Jedná se o operaci velikosti dat a dokončí se, když jsou všechny databáze z instance A počáteční a synchronizované.

- Pokud není potřeba, odstraňte instanci B, abyste se vyhnuli zbytečným poplatkům.

Poznámka:

Po dokončení kroku 2 a do kroku 3 zůstanou databáze v instanci A nechráněné před katastrofickým selháním instance A.

Změna primární oblasti

Předpokládejme, že instance A je primární instancí, instance B je existující sekundární instance a instance C je nová primární instance ve třetí oblasti. Pokud chcete přechod provést, postupujte takto:

- Vytvořte instanci C se stejnou velikostí jako B a ve stejné zóně DNS.

- Iniciujte ruční převzetí služeb při selhání z instance B, aby byl nový primární. Instance A se automaticky stane novou sekundární instancí.

- Odstraňte skupinu převzetí služeb při selhání mezi instancemi A a B. V tomto okamžiku se začnou neúspěšné pokusy o přihlášení pomocí koncových bodů skupiny převzetí služeb při selhání. Sekundární databáze na A jsou odpojené od primárních databází a stanou se databázemi pro čtení i zápis.

- Vytvořte skupinu převzetí služeb při selhání se stejným názvem mezi instancí B a C. Jedná se o operaci velikosti dat a dokončí se, když jsou všechny databáze z instance B počáteční a synchronizované s instancí C. V tomto okamžiku se pokusy o přihlášení přestanoulhat.

- Ruční převzetí služeb při selhání, aby se instance jazyka C přepnula na primární roli. Instance B se automaticky stane novou sekundární instancí.

- Pokud není potřeba, odstraňte instanci A, abyste se vyhnuli zbytečným poplatkům.

Upozornění

Po dokončení kroku 3 a do kroku 4 zůstanou databáze v instanci A nechráněné před katastrofickým selháním instance A.

Důležité

Po odstranění skupiny převzetí služeb při selhání se odstraní také záznamy DNS pro koncové body naslouchacího procesu. V tomto okamžiku existuje nenulová pravděpodobnost, že někdo jiný vytvoří skupinu převzetí služeb při selhání se stejným názvem. Vzhledem k tomu, že názvy skupin převzetí služeb při selhání musí být globálně jedinečné, zabráníte tomu, abyste znovu používali stejný název. Pokud chcete toto riziko minimalizovat, nepoužívejte obecné názvy skupin převzetí služeb při selhání.

Změna zásad aktualizace

Instance ve skupině převzetí služeb při selhání musí mít odpovídající zásady aktualizace. Pokud chcete u instancí, které jsou součástí skupiny převzetí služeb při selhání, povolit vždy aktuální zásady aktualizace v sekundární instanci, počkejte, až se změna projeví, a pak aktualizujte zásadu pro primární instanci.

Při změně zásad aktualizace primární instance ve skupině převzetí služeb při selhání způsobí převzetí služeb při selhání instance do jiného místního uzlu (podobně jako operace správy u instancí, které nejsou součástí skupiny převzetí služeb při selhání), nezpůsobí převzetí služeb při selhání skupinu převzetí služeb při selhání, přičemž primární instance bude v primární roli.

Upozornění

Jakmile se aktualizovaná zásada změní na always-up-to-date, změna zpět na zásady aktualizace SQL Serveru 2022 už není možná.

Povolení scénářů závislých na objektech ze systémových databází

Systémové databáze se nereplikují do sekundární instance ve skupině převzetí služeb při selhání. Pokud chcete povolit scénáře, které závisí na objektech ze systémových databází, vytvořte stejné objekty v sekundární instanci a udržujte je synchronizované s primární instancí.

Pokud například plánujete používat stejná přihlášení v sekundární instanci, nezapomeňte je vytvořit se stejným identifikátorem SID.

-- Code to create login on the secondary instance

CREATE LOGIN foo WITH PASSWORD = '<enterStrongPasswordHere>', SID = <login_sid>;

Další informace viz Replikace přihlašovacích údajů a úloh agenta.

Synchronizace vlastností instance a instancí zásad uchovávání informací

Instance ve skupině převzetí služeb při selhání zůstávají samostatné prostředky Azure a žádné změny konfigurace primární instance se automaticky replikují do sekundární instance. Nezapomeňte provést všechny relevantní změny v primární i sekundární instanci. Pokud například změníte redundanci úložiště zálohování nebo zásady dlouhodobého uchovávání záloh v primární instanci, nezapomeňte ji také změnit v sekundární instanci.

Škálování instancí

Primární a sekundární instanci můžete škálovat nahoru nebo dolů na jinou velikost výpočetních prostředků ve stejné úrovni služby nebo na jinou úroveň služby. Při vertikálním navýšení kapacity ve stejné úrovni služby nejprve vertikálně navyšte kapacitu sekundární geografické oblasti a pak vertikálně navyšte kapacitu primární úrovně. Při vertikálním snížení kapacity ve stejné úrovni služby otočte pořadí: nejprve vertikálně snížit kapacitu primárního serveru a pak vertikálně snížit kapacitu sekundární úrovně. Při škálování instance na jinou úroveň služby postupujte stejně.

Tato posloupnost se doporučuje vyhnout problémům v sekundární geografické oblasti v nižší SKU, přetížit a během procesu upgradu nebo downgradu je nutné je přetížit.

Oprávnění

Oprávnění pro skupinu převzetí služeb při selhání se spravují prostřednictvím řízení přístupu na základě role v Azure (Azure RBAC).

Role Přispěvatel spravované instance SQL, která je vymezená na skupiny prostředků primární a sekundární spravované instance, stačí k provádění všech operací správy ve skupinách převzetí služeb při selhání.

Následující tabulka obsahuje podrobné zobrazení minimálních požadovaných oprávnění a jejich odpovídající minimální požadované úrovně rozsahu pro operace správy ve skupinách převzetí služeb při selhání:

| Operace správy | Oprávnění | Scope |

|---|---|---|

| Vytvoření nebo aktualizace skupiny převzetí služeb při selhání | Microsoft.Sql/locations/instanceFailoverGroups/write |

Skupiny prostředků primární a sekundární spravované instance |

| Vytvoření nebo aktualizace skupiny převzetí služeb při selhání | Microsoft.Sql/managedInstances/write |

Primární a sekundární spravovaná instance |

| Skupina převzetí služeb při selhání při selhání | Microsoft.Sql/locations/instanceFailoverGroups/failover/action |

Skupiny prostředků primární a sekundární spravované instance |

| Vynucení skupiny převzetí služeb při selhání při selhání | Microsoft.Sql/locations/instanceFailoverGroups/forceFailoverAllowDataLoss/action |

Skupiny prostředků primární a sekundární spravované instance |

| Odstranění skupiny převzetí služeb při selhání | Microsoft.Sql/locations/instanceFailoverGroups/delete |

Skupiny prostředků primární a sekundární spravované instance |

Omezení

Při vytváření nové skupiny převzetí služeb při selhání zvažte následující omezení:

- Skupiny převzetí služeb při selhání se nedají vytvořit mezi dvěma instancemi ve stejné oblasti Azure.

- Instance se může kdykoli účastnit pouze jedné skupiny převzetí služeb při selhání.

- Skupinu převzetí služeb při selhání nelze vytvořit mezi dvěma instancemi, které patří do různých tenantů Azure.

- Vytvoření skupiny převzetí služeb při selhání mezi dvěma instancemi v různých skupinách prostředků nebo předplatných je podporováno pouze pomocí Azure PowerShellu nebo rozhraní REST API, nikoli webu Azure Portal nebo Azure CLI. Po vytvoření skupiny převzetí služeb při selhání se zobrazí na webu Azure Portal a všechny operace se podporují na webu Azure Portal nebo pomocí Azure CLI. Převzetí služeb při selhání musí být inicializováno ze sekundární instance.

- Pokud počáteční seeding všech databází nedokončí do 7 dnů, vytvoření skupiny převzetí služeb při selhání selže a všechny úspěšně replikované databáze se odstraní ze sekundární instance.

- Vytvoření skupiny převzetí služeb při selhání s instancí nakonfigurovanou s odkazem na spravovanou instanci se v současné době nepodporuje.

- Skupiny převzetí služeb při selhání nelze vytvořit mezi instancemi, pokud jsou některé z nich ve fondu instancí.

- Databáze migrované do služby Azure SQL Managed Instance pomocí služby LRS (Log Replay Service) se nedají přidat do skupiny převzetí služeb při selhání, dokud nebude proveden krok přímé migrace.

Při používání skupin převzetí služeb při selhání zvažte následující omezení:

- Skupiny převzetí služeb při selhání není možné přejmenovat. Budete muset skupinu odstranit a vytvořit ji znovu s jiným názvem.

- Skupina převzetí služeb při selhání obsahuje přesně dvě spravované instance. Přidání dalších instancí do skupiny převzetí služeb při selhání není podporováno.

- Úplné zálohování se provádí automaticky:

- před počátečním počátečním seedingem a může výrazně zpozdit začátek počátečního procesu počátečního seedingu.

- po převzetí služeb při selhání a může zpozdit nebo zabránit následnému převzetí služeb při selhání.

- Přejmenování databáze není podporováno pro databáze ve skupině převzetí služeb při selhání. Abyste mohli přejmenovat databázi, budete muset skupinu převzetí služeb při selhání dočasně odstranit.

- Systémové databáze se nereplikují do sekundární instance ve skupině převzetí služeb při selhání. Proto scénáře, které závisejí na objektech ze systémových databází, jako jsou přihlášení k serveru a úlohy agenta, vyžadují ruční vytvoření objektů v sekundárních instancích a také ruční synchronizaci po jakýchkoli změnách provedených v primární instanci. Jedinou výjimkou je hlavní klíč služby (SMK) pro spravovanou instanci SQL, která se během vytváření skupiny převzetí služeb při selhání replikuje automaticky do sekundární instance. Všechny následné změny sady SMK v primární instanci však nebudou replikovány do sekundární instance. Další informace najdete v tématu věnovaném povolení scénářů závislých na objektech ze systémových databází.

- V případě instancí ve skupině převzetí služeb při selhání se změna úrovně služby na úroveň Další generace pro obecné účely nebo z ní nepodporuje. Před úpravou repliky musíte nejprve odstranit skupinu převzetí služeb při selhání a po provedení změny znovu vytvořit skupinu převzetí služeb při selhání.

- Spravované instance SQL ve skupině převzetí služeb při selhání musí mít stejné zásady aktualizace, i když je možné změnit zásady aktualizace pro instance v rámci skupiny převzetí služeb při selhání.

Programová správa skupin převzetí služeb při selhání

Skupiny převzetí služeb při selhání je možné spravovat také programově pomocí Azure PowerShellu, Azure CLI a rozhraní REST API. Následující tabulky popisují sadu dostupných příkazů. Skupiny převzetí služeb při selhání zahrnují sadu rozhraní API Azure Resource Manageru pro správu, včetně rozhraní REST API služby Azure SQL Database a rutin Azure PowerShellu. Tato rozhraní API vyžadují použití skupin prostředků a podporují řízení přístupu na základě role v Azure (Azure RBAC). Další informace o tom, jak implementovat přístupové role, najdete v tématu Řízení přístupu na základě role v Azure (Azure RBAC).

| Rutina | Popis |

|---|---|

| New-AzSqlDatabaseInstanceFailoverGroup | Tento příkaz vytvoří skupinu převzetí služeb při selhání a zaregistruje ji v primárních i sekundárních instancích. |

| Set-AzSqlDatabaseInstanceFailoverGroup | Upraví konfiguraci skupiny převzetí služeb při selhání. |

| Get-AzSqlDatabaseInstanceFailoverGroup | Načte konfiguraci skupiny převzetí služeb při selhání. |

| Switch-AzSqlDatabaseInstanceFailoverGroup | Aktivuje převzetí služeb při selhání skupiny převzetí služeb při selhání do sekundární instance. |

| Remove-AzSqlDatabaseInstanceFailoverGroup | Odebere skupinu převzetí služeb při selhání. |