Bezpečné použití služby Azure SQL Managed Instance s veřejnými koncovými body

Platí pro: Azure SQL Managed Instance

Spravovaná instance Azure SQL může poskytovat připojení uživatelů přes veřejné koncové body. Tento článek vysvětluje, jak tuto konfiguraci lépe zabezpečit.

Scénáře

Azure SQL Managed Instance poskytuje místní koncový bod virtuální sítě, který umožňuje připojení z její virtuální sítě. Výchozí možností je poskytnout maximální izolaci. Existují však scénáře, kdy potřebujete poskytnout připojení veřejného koncového bodu:

- Spravovaná instance se musí integrovat s nabídkami paaS (platforma jako služba) pouze s více tenanty.

- Potřebujete vyšší propustnost výměny dat, než je možné při používání sítě VPN.

- Firemní zásady zakazují PaaS v podnikových sítích.

Veřejný koncový bod vždy používá typ připojení proxy bez ohledu na nastavení typu připojení.

Nasazení spravované instance pro přístup k veřejnému koncovému bodu

I když to není povinné, společný model nasazení spravované instance s přístupem k veřejnému koncovému bodu spočívá v vytvoření instance ve vyhrazené izolované virtuální síti. V této konfiguraci se virtuální síť používá pouze pro izolaci virtuálního clusteru. Nezáleží na tom, jestli se adresní prostor IP adres spravované instance překrývají s prostorem IP adres podnikové sítě.

Zabezpečení dat v pohybu

Datový provoz služby SQL Managed Instance se vždy šifruje, pokud ovladač klienta podporuje šifrování. Data odesílaná mezi spravovanou instancí a jinými virtuálními počítači Azure nebo službami Azure nikdy neopustí páteřní síť Azure. Pokud existuje připojení mezi spravovanou instancí a místní sítí, doporučujeme použít Azure ExpressRoute. ExpressRoute pomáhá vyhnout se přesouvání dat přes veřejný internet. Pro místní připojení spravované instance je možné použít pouze privátní partnerský vztah.

Uzamčení příchozího a odchozího připojení

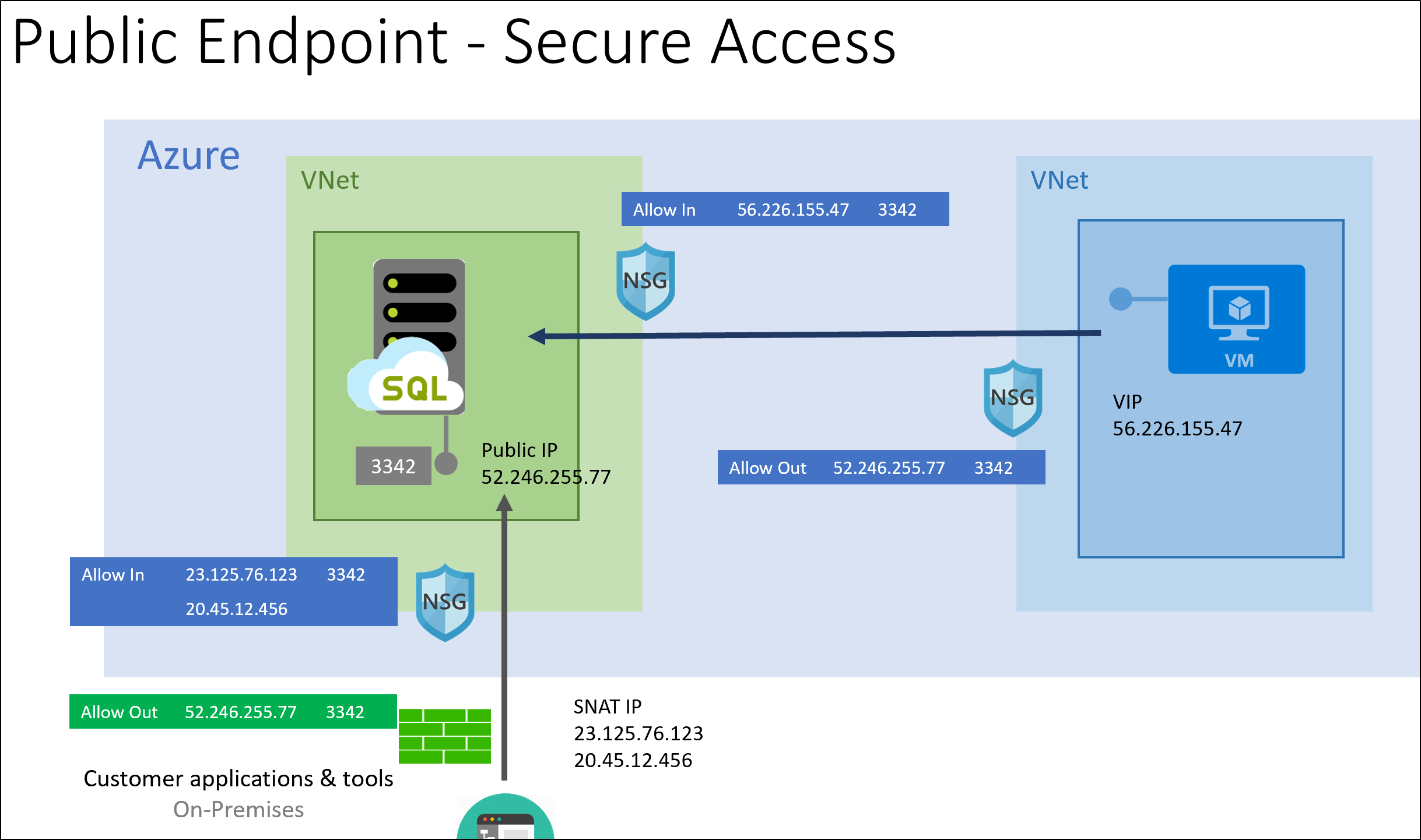

Následující diagram znázorňuje doporučené konfigurace zabezpečení:

Spravovaná instance má veřejnou adresu koncového bodu, která je vyhrazená zákazníkovi. Tento koncový bod sdílí IP adresu s koncovým bodem správy, ale používá jiný port. Podobně jako u místního koncového bodu virtuální sítě se veřejný koncový bod může po určitých operacích správy změnit. Veřejnou adresu koncového bodu vždy určete překladem záznamu plně kvalifikovaného názvu domény koncového bodu, například při konfiguraci pravidel brány firewall na úrovni aplikace.

Pokud chcete zajistit, aby provoz do spravované instance pochází z důvěryhodných zdrojů, doporučujeme připojit se ze zdrojů s dobře známými IP adresami. Pomocí skupiny zabezpečení sítě omezte přístup k veřejnému koncovému bodu spravované instance na portu 3342.

Pokud klienti potřebují zahájit připojení z místní sítě, ujistěte se, že se původní adresa přeloží na dobře známou sadu IP adres. Pokud to nemůžete udělat (například mobilní pracovníci jsou typickým scénářem), doporučujeme použít připojení VPN typu point-to-site a koncový bod VNet-local.

Pokud se připojení spouští z Azure, doporučujeme, aby provoz pocházel z dobře známé přiřazené virtuální IP adresy (například virtuálního počítače). Pokud chcete usnadnit správu virtuálních IP adres (VIP), můžete chtít použít předpony veřejných IP adres.

Další kroky

- Informace o konfiguraci veřejného koncového bodu pro správu instancí: Konfigurace veřejného koncového bodu