Skript PowerShellu pro povolení transparentního šifrování dat pomocí vlastního klíče

Platí pro: Azure SQL Managed Instance

Tento ukázkový skript PowerShellu konfiguruje transparentní šifrování dat (TDE) ve službě Azure SQL Managed Instance pomocí klíče spravovaného zákazníkem ze služby Azure Key Vault. To se často označuje jako scénář přineste si vlastní klíč (BYOK) pro transparentní šifrování dat. Další informace najdete v tématu Azure SQL transparentní šifrování dat s klíčem spravovaným zákazníkem.

Požadavky

- Existující spravovaná instance. Viz Použití PowerShellu k vytvoření spravované instance.

Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet Azure před tím, než začnete.

Poznámka:

Tento článek používá modul Azure Az PowerShell, což je doporučený modul PowerShellu pro interakci s Azure. Pokud chcete začít s modulem Az PowerShell, projděte si téma věnované instalaci Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Použití služby Azure Cloud Shell

Azure hostí interaktivní prostředí Azure Cloud Shell, které můžete používat v prohlížeči. Pro práci se službami Azure můžete v prostředí Cloud Shell použít buď Bash, nebo PowerShell. Předinstalované příkazy Cloud Shellu můžete použít ke spuštění kódu v tomto článku, aniž byste museli instalovat cokoli do místního prostředí.

Spuštění služby Azure Cloud Shell:

| Možnost | Příklad nebo odkaz |

|---|---|

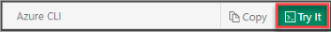

| Zvolte Vyzkoušet v pravém horním rohu bloku kódu. Výběr Vyzkoušet automaticky nekopíruje kód do služby Cloud Shell. |  |

| Přejděte na adresu https://shell.azure.com nebo výběrem tlačítka Spustit Cloud Shell otevřete Cloud Shell v prohlížeči. |  |

| Zvolte tlačítko Cloud Shell v pruhu nabídky v pravém horním rohu webu Azure Portal. |  |

Pokud chcete spustit kód uvedený v tomto článku ve službě Azure Cloud Shell, postupujte takto:

Spusťte Cloud Shell.

Vyberte tlačítko Kopírovat na bloku kódu a kód zkopírujte.

Vložte kód do relace Cloud Shellu tak, že ve Windows a Linuxu vyberete Ctrl+Shift+V nebo vyberete Cmd+Shift+V v macOS.

Spusťte kód stisknutím klávesy Enter.

Použití PowerShellu místně nebo pomocí Azure Cloud Shellu vyžaduje Azure PowerShell 2.3.2 nebo novější verzi. Pokud potřebujete upgradovat, přečtěte si téma Instalace modulu Azure PowerShellu nebo spuštěním následujícího ukázkového skriptu nainstalujte modul pro aktuálního uživatele:

Install-Module -Name Az -AllowClobber -Scope CurrentUser

Pokud používáte PowerShell místně, je také potřeba spustit příkaz Connect-AzAccount pro vytvoření připojení k Azure.

Ukázkové skripty

# You will need an existing Managed Instance as a prerequisite for completing this script.

# See https://docs.microsoft.com/en-us/azure/sql-database/scripts/sql-database-create-configure-managed-instance-powershell

# Log in to your Azure account:

Connect-AzAccount

# If there are multiple subscriptions, choose the one where AKV is created:

Set-AzContext -SubscriptionId "subscription ID"

# Install the Az.Sql PowerShell package if you are running this PowerShell locally (uncomment below):

# Install-Module -Name Az.Sql

# 1. Create Resource and setup Azure Key Vault (skip if already done)

# Create Resource group (name the resource and specify the location)

$location = "westus2" # specify the location

$resourcegroup = "MyRG" # specify a new RG name

New-AzResourceGroup -Name $resourcegroup -Location $location

# Create new Azure Key Vault with a globally unique VaultName and soft-delete option turned on:

$vaultname = "MyKeyVault" # specify a globally unique VaultName

New-AzKeyVault -VaultName $vaultname -ResourceGroupName $resourcegroup -Location $location

# Authorize Managed Instance to use the AKV (wrap/unwrap key and get public part of key, if public part exists):

$objectid = (Set-AzSqlInstance -ResourceGroupName $resourcegroup -Name "MyManagedInstance" -AssignIdentity).Identity.PrincipalId

Set-AzKeyVaultAccessPolicy -BypassObjectIdValidation -VaultName $vaultname -ObjectId $objectid -PermissionsToKeys get,wrapKey,unwrapKey

# Allow access from trusted Azure services:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -Bypass AzureServices

# Allow access from your client IP address(es) to be able to complete remaining steps:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -IpAddressRange "xxx.xxx.xxx.xxx/xx"

# Turn the network rules ON by setting the default action to Deny:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -DefaultAction Deny

# 2. Provide TDE Protector key (skip if already done)

# First, give yourself necessary permissions on the AKV, (specify your account instead of contoso.com):

Set-AzKeyVaultAccessPolicy -VaultName $vaultname -UserPrincipalName "myaccount@contoso.com" -PermissionsToKeys create,import,get,list

# The recommended way is to import an existing key from a .pfx file. Replace "<PFX private key password>" with the actual password below:

$keypath = "c:\some_path\mytdekey.pfx" # Supply your .pfx path and name

$securepfxpwd = ConvertTo-SecureString -String "<PFX private key password>" -AsPlainText -Force

$key = Add-AzKeyVaultKey -VaultName $vaultname -Name "MyTDEKey" -KeyFilePath $keypath -KeyFilePassword $securepfxpwd

# ...or get an existing key from the vault:

# $key = Get-AzKeyVaultKey -VaultName $vaultname -Name "MyTDEKey"

# Alternatively, generate a new key directly in Azure Key Vault (recommended for test purposes only - uncomment below):

# $key = Add-AzureKeyVaultKey -VaultName $vaultname -Name MyTDEKey -Destination Software -Size 2048

# 3. Set up BYOK TDE on Managed Instance:

# Assign the key to the Managed Instance:

# $key = 'https://contoso.vault.azure.net/keys/contosokey/01234567890123456789012345678901'

Add-AzSqlInstanceKeyVaultKey -KeyId $key.id -InstanceName "MyManagedInstance" -ResourceGroupName $resourcegroup

# Set TDE operation mode to BYOK:

Set-AzSqlInstanceTransparentDataEncryptionProtector -Type AzureKeyVault -InstanceName "MyManagedInstance" -ResourceGroup $resourcegroup -KeyId $key.id

Další kroky

Další informace o Azure PowerShellu najdete v dokumentaci k Azure PowerShellu.

Další ukázky skriptů PowerShellu pro službu SQL Managed Instance najdete ve skriptech PowerShellu pro Azure SQL Managed Instance.