Integrace řešení Azure VMware v hvězdicové architektuře

Tento článek obsahuje doporučení pro integraci nasazení řešení Azure VMware do existující nebo nové architektury hvězdicové architektury v Azure.

Scénář centra a paprsku předpokládá hybridní cloudové prostředí s úlohami na:

- Nativní Azure využívající služby IaaS nebo PaaS

- Azure VMware Solution

- Místní prostředí vSphere

Architektura

Centrum je virtuální síť Azure, která funguje jako centrální bod připojení k místnímu privátnímu cloudu a privátnímu cloudu Azure VMware Solution. Paprsky jsou virtuální sítě v partnerském vztahu s centrem, které umožňují komunikaci mezi virtuálními sítěmi.

Provoz mezi místním datacentrem, privátním cloudem Azure VMware Solution a centrem prochází připojeními Azure ExpressRoute. Paprskové virtuální sítě obvykle obsahují úlohy založené na IaaS, ale můžou mít služby PaaS, jako je App Service Environment, které mají přímou integraci s virtuální sítí nebo jiné služby PaaS s povolenou službou Azure Private Link .

Důležité

Existující bránu ExpressRoute můžete použít k připojení ke službě Azure VMware Solution, pokud nepřekročí limit čtyř okruhů ExpressRoute na virtuální síť. Pokud ale chcete přistupovat k Řešení Azure VMware z místního prostředí prostřednictvím ExpressRoute, musíte mít ExpressRoute Global Reach, protože brána ExpressRoute neposkytuje průchodné směrování mezi připojenými okruhy.

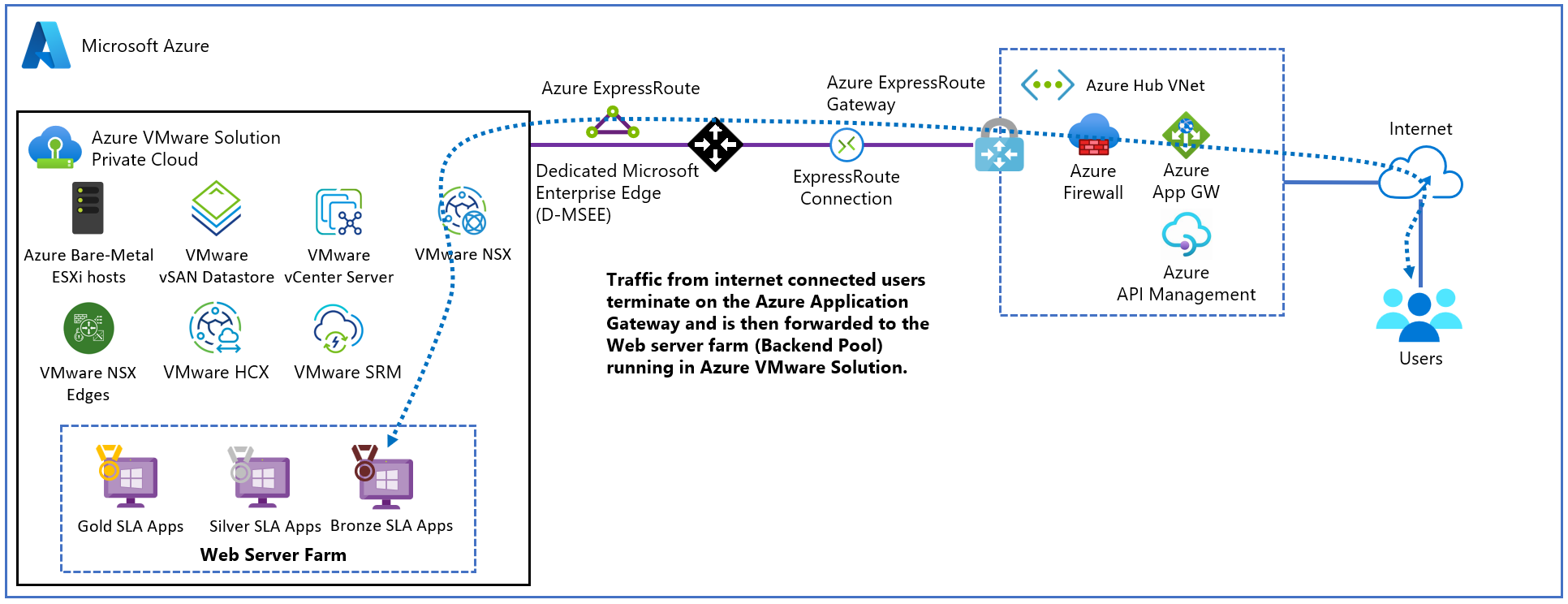

Diagram znázorňuje příklad nasazení centra a paprsku v Azure připojeného k místnímu řešení a řešení Azure VMware prostřednictvím služby ExpressRoute Global Reach.

Architektura má následující hlavní komponenty:

Místní lokalita: Místní datacentra zákazníka připojená k Azure prostřednictvím připojení ExpressRoute.

Privátní cloud Azure VMware Solution: Softwarově definované datové centrum Azure VMware, které tvoří jeden nebo více clusterů vSphere, z nichž každý má maximálně 16 hostitelů.

Brána ExpressRoute: Umožňuje komunikaci mezi privátním cloudem Azure VMware Solution, sdílenými službami ve virtuální síti centra a úlohami běžícími na paprskových virtuálních sítích prostřednictvím Připojení ExpressRoute.

ExpressRoute Global Reach: Umožňuje připojení mezi místním a privátním cloudem Azure VMware Solution. Připojení mezi Azure VMware Solution a prostředky infrastruktury Azure je pouze prostřednictvím služby ExpressRoute Global Reach.

Aspekty sítě VPN typu S2S: Připojení ivity privátního cloudu Azure VMware Solution pomocí azure S2S VPN se podporuje, pokud splňuje minimální požadavky na síť pro VMware HCX.

Virtuální síť centra: Funguje jako centrální bod připojení k vaší místní síti a privátnímu cloudu Azure VMware Solution.

Paprsková virtuální síť

Paprsková architektura IaaS: Hostuje úlohy založené na Azure IaaS, včetně skupin dostupnosti virtuálních počítačů a škálovacích sad virtuálních počítačů a odpovídajících síťových komponent.

Paprsek PaaS: Hostuje služby Azure PaaS pomocí privátního adresování díky privátnímu koncovému bodu a službě Private Link.

Azure Firewall: Funguje jako centrální část pro segmentace provozu mezi paprsky a řešením Azure VMware.

Application Gateway: Zveřejňuje a chrání webové aplikace, které běží na virtuálních počítačích Azure IaaS/PaaS nebo Azure VMware Solution. Integruje se s dalšími službami, jako je API Management.

Důležité informace o síti a zabezpečení

Připojení ExpressRoute umožňují tok provozu mezi místním prostředím, azure VMware Solution a síťovými prostředky infrastruktury Azure. Azure VMware Solution k implementaci tohoto připojení používá ExpressRoute Global Reach .

Vzhledem k tomu, že brána ExpressRoute neposkytuje přechodné směrování mezi připojenými okruhy, musí místní připojení také používat ExpressRoute Global Reach ke komunikaci mezi místním prostředím vSphere a řešením Azure VMware.

Tok provozu místního prostředí do řešení Azure VMware

Tok provozu virtuální sítě azure VMware Solution to Hub

Další informace o řešení Azure VMware Solution a konceptech připojení najdete v dokumentaci k produktu Azure VMware Solution.

Segmentace provozu

Azure Firewall je centrální část hvězdicové topologie nasazená ve virtuální síti centra. Pomocí služby Azure Firewall nebo jiného podpora Azure síťového virtuálního zařízení (NVA) můžete vytvářet pravidla provozu a segmentovat komunikaci mezi různými paprsky a úlohami Azure VMware Solution.

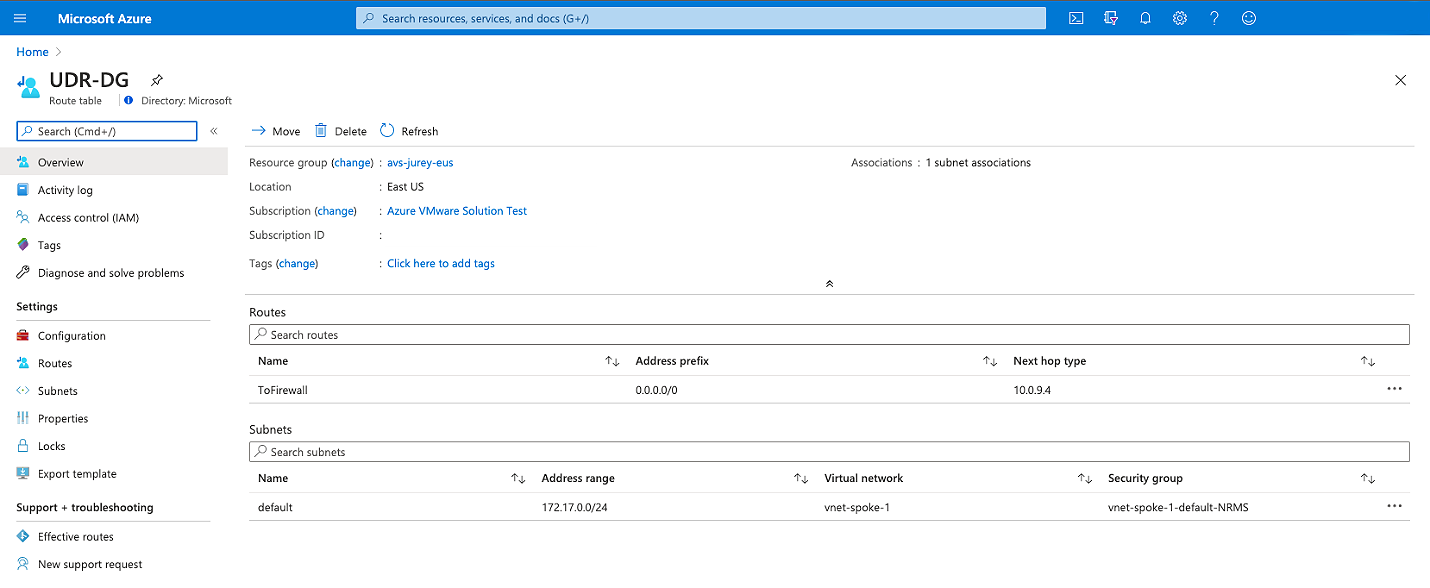

Vytvořte směrovací tabulky pro směrování provozu do služby Azure Firewall. Pro virtuální sítě Paprsky vytvořte trasu, která nastaví výchozí trasu na interní rozhraní služby Azure Firewall. To znamená, že když se úloha ve virtuální síti potřebuje dostat do adresního prostoru azure VMware Solution, brána firewall ji může vyhodnotit a použít odpovídající pravidlo provozu pro povolení nebo zamítnutí.

Důležité

Trasa s předponou adresy 0.0.0.0/0 v nastavení GatewaySubnet se nepodporuje.

Nastavte trasy pro konkrétní sítě v odpovídající směrovací tabulce. Například trasy pro přístup ke správě řešení Azure VMware a předponám IP úloh z paprskových úloh a naopak.

Druhá úroveň segmentace provozu pomocí skupin zabezpečení sítě v rámci paprsků a centra k vytvoření podrobnějších zásad provozu.

Poznámka:

Provoz z místního prostředí do řešení Azure VMware: Provoz mezi místními úlohami, ať už založenými na vSphere, nebo jinými, je povolený službou Global Reach, ale provoz neprochází přes Azure Firewall v centru. V tomto scénáři musíte implementovat mechanismy segmentace provozu, a to buď místně, nebo v Azure VMware Solution.

Application Gateway

Aplikace Azure Gateway V1 a V2 byly testovány s webovými aplikacemi, které běží na virtuálních počítačích Azure VMware Solution jako back-endový fond. Application Gateway je v současné době jedinou podporovanou metodou zveřejnění webových aplikací běžících na virtuálních počítačích Azure VMware Solution na internetu. Může také bezpečně zpřístupnit aplikace interním uživatelům.

Další informace najdete v článku specifickém pro řešení Azure VMware ve službě Application Gateway.

Jump box a Azure Bastion

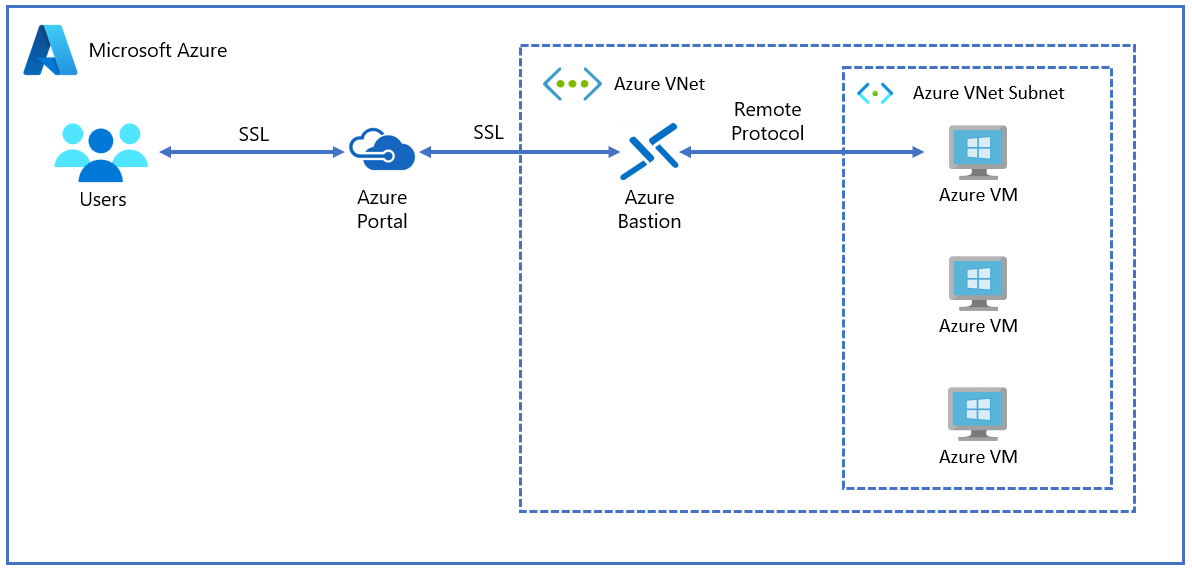

Přístup k prostředí Azure VMware Solution pomocí jump boxu, což je virtuální počítač s Windows 10 nebo Windows Serverem nasazený v podsíti sdílené služby v rámci virtuální sítě centra.

Důležité

Azure Bastion je služba doporučená pro připojení k jump boxu, aby se zabránilo zveřejnění řešení Azure VMware na internet. Azure Bastion nemůžete použít k připojení k virtuálním počítačům Azure VMware Solution, protože nejsou objekty Azure IaaS.

Osvědčeným postupem zabezpečení je nasadit službu Microsoft Azure Bastion v rámci virtuální sítě centra. Azure Bastion poskytuje bezproblémový přístup RDP a SSH k virtuálním počítačům nasazeným v Azure bez poskytování veřejných IP adres těmto prostředkům. Jakmile zřídíte službu Azure Bastion, můžete k vybranému virtuálnímu počítači přistupovat z webu Azure Portal. Po navázání připojení se otevře nová karta s plochou jump boxu a z této plochy budete mít přístup k rovině správy privátního cloudu Azure VMware Solution.

Důležité

Neudělujte veřejné IP adrese virtuálnímu počítači jump boxu ani nezpřístupňujte port 3389/TCP veřejnému internetu.

Důležité informace o překladu Azure DNS

V případě překladu Azure DNS jsou k dispozici dvě možnosti:

Jako názvové servery použijte řadiče domény nasazené v centru (popsané v aspektech identit).

Nasaďte a nakonfigurujte privátní zónu Azure DNS.

Nejlepším přístupem je zkombinovat obě možnosti pro zajištění spolehlivého překladu ip adres pro Azure VMware Solution, místní i Azure.

Obecné doporučení návrhu: Použijte existující dns integrovaný s Active Directory nasazený na alespoň dva virtuální počítače Azure ve virtuální síti centra a nakonfigurované ve virtuálních sítích paprsků k použití těchto serverů Azure DNS v nastavení DNS.

Můžete použít Azure Privátní DNS, kde zóna Azure Privátní DNS odkazuje na virtuální síť. Servery DNS se používají jako hybridní překladače s podmíněným předáváním do místního prostředí nebo do řešení Azure VMware, na kterém běží DNS s využitím infrastruktury Azure Privátní DNS zákazníka.

Pokud chcete automaticky spravovat životní cyklus záznamů DNS pro virtuální počítače nasazené v rámci virtuálních sítí paprsků, povolte automatickou registraci. Pokud je tato možnost povolená, maximální počet privátních zón DNS je pouze jeden. Pokud je zakázané, je maximální počet 1 000.

Místní servery a servery Azure VMware Solution je možné nakonfigurovat pomocí podmíněných předávacích nástrojů pro překlad virtuální počítače v Azure pro zónu azure Privátní DNS.

Aspekty identit

Pro účely identity je nejlepší nasadit alespoň jeden řadič domény v centru. Použijte dvě podsítě sdílených služeb v zónově distribuované podobě nebo ve skupině dostupnosti virtuálních počítačů. Další informace o rozšíření domény místní Active Directory (AD) do Azure najdete v tématu Centrum architektury Azure.

Kromě toho nasaďte na straně řešení Azure VMware další řadič domény, který bude fungovat jako identita a zdroj DNS v prostředí vSphere.

Doporučeným postupem je integrace domény AD s ID Microsoft Entra.