Nastavení externího zdroje identity pro vCenter Server

V Azure VMware Solution má VMware vCenter Server integrovaný místní uživatelský účet s názvem CloudAdmin , který má přiřazenou roli CloudAdmin. Uživatele a skupiny ve Windows Serveru Active Directory můžete nakonfigurovat pomocí role CloudAdmin pro váš privátní cloud. Obecně platí, že role CloudAdmin vytváří a spravuje úlohy ve vašem privátním cloudu. V Řešení Azure VMware má ale role CloudAdmin oprávnění vCenter Serveru, která se liší od jiných cloudových řešení VMware a místních nasazení.

Důležité

Místní uživatelský účet CloudAdmin by se měl použít jako účet pro nouzový přístup pro scénáře rozbitého skla ve vašem privátním cloudu. Není určená k používání pro každodenní aktivity správy ani pro integraci s jinými službami.

V místním nasazení vCenter Serveru a ESXi má správce přístup k účtu vCenter Serveru administrator@vsphere.local a kořenovému účtu ESXi. Správce může být také přiřazen více uživatelům a skupinám služby Windows Server Active Directory.

V nasazení azure VMware Solution nemá správce přístup k uživatelskému účtu správce ani k kořenovému účtu ESXi. Správce ale může přiřadit uživatele a skupiny služby Windows Server Active Directory roli CloudAdmin na vCenter Serveru. Role CloudAdmin nemá oprávnění k přidání zdroje identity, jako je místní server LDAP (Lightweight Directory Access Protocol) nebo Secure LDAPS (Secure LDAPS) do serveru vCenter. Příkazy Spustit ale můžete použít k přidání zdroje identity a přiřazení role CloudAdmin uživatelům a skupinám.

Uživatelský účet v privátním cloudu nemá přístup ke konkrétním komponentám pro správu, které Microsoft podporuje a spravuje. Mezi příklady patří clustery, hostitele, úložiště dat a distribuované virtuální přepínače.

Poznámka:

V Azure VMware Solution je doména jednotného přihlašování (SSO) vsphere.local poskytována jako spravovaný prostředek pro podporu operací platformy. Nemůžete ho použít k vytváření nebo správě místních skupin a uživatelů s výjimkou těch, které jsou ve výchozím nastavení poskytovány ve vašem privátním cloudu.

Server vCenter můžete nastavit tak, aby k ověřování uživatelů používal externí adresářovou službu LDAP (Lightweight Directory Access Protocol). Uživatel se může přihlásit pomocí přihlašovacích údajů účtu služby Active Directory systému Windows Server nebo přihlašovacích údajů ze serveru LDAP třetí strany. Pak můžete účtu přiřadit roli vCenter Serveru, jako je v místním prostředí, a poskytnout tak uživatelům vCenter Serveru přístup založený na rolích.

V tomto článku získáte informace o těchto tématech:

- Exportujte certifikát pro ověřování LDAPS. (Nepovinné)

- Nahrajte certifikát LDAPS do úložiště objektů blob a vygenerujte adresu URL sdíleného přístupového podpisu (SAS). (Nepovinné)

- Nakonfigurujte DNS serveru NSX pro překlad do domény služby Active Directory systému Windows Server.

- Přidejte Windows Server Active Directory pomocí LDAPS (secure) nebo LDAP (nezabezpečený).

- Přidejte do skupiny CloudAdmin existující skupinu Windows Server Active Directory.

- Zobrazí seznam všech existujících externích zdrojů identit, které jsou integrované s jednotným přihlašováním k vCenter Serveru.

- Přiřaďte k identitám služby Active Directory systému Windows Server další role serveru vCenter.

- Odeberte skupinu Windows Server Active Directory z role Správce cloudu.

- Odeberte všechny existující zdroje externích identit.

Poznámka:

Postup exportu certifikátu pro ověřování LDAPS a nahrání certifikátu LDAPS do úložiště objektů blob a vygenerování adresy URL SAS je volitelné.

SSLCertificatesSasUrlPokud parametr není zadaný, certifikát se stáhne z řadiče domény automaticky prostřednictvímPrimaryUrlparametrů neboSecondaryUrlparametrů. Pokud chcete certifikát exportovat a nahrát ručně, můžete zadatSSLCertificatesSasUrlparametr a dokončit volitelné kroky.Spouštějte příkazy po jednom v pořadí popsaném v článku.

Požadavky

Ujistěte se, že je vaše síť Windows Server Active Directory připojená k privátnímu cloudu Azure VMware Solution.

Pro ověřování windows Serveru Active Directory pomocí LDAPS:

Získejte přístup k řadiči domény Active Directory windows Serveru s oprávněními správce.

Povolte LDAPS na řadičích domény služby Active Directory systému Windows Server pomocí platného certifikátu. Certifikát můžete získat od certifikační autority (CA) služby Active Directory Nebo od třetí strany nebo veřejné certifikační autority.

Pokud chcete získat platný certifikát, proveďte kroky v části Vytvoření certifikátu pro zabezpečený protokol LDAP. Ujistěte se, že certifikát splňuje uvedené požadavky.

Poznámka:

Vyhněte se používání certifikátů podepsaných svým držitelem v produkčních prostředích.

Volitelné: Pokud parametr nezadáte

SSLCertificatesSasUrl, certifikát se automaticky stáhne z řadiče domény prostřednictvímPrimaryUrlparametrů nebo parametrůSecondaryUrl. Případně můžete certifikát ručně exportovat pro ověřování LDAPS a nahrát ho do účtu služby Azure Storage jako úložiště objektů blob. Potom pomocí sdíleného přístupového podpisu udělte přístup k prostředkům Azure Storage.

Nakonfigurujte překlad DNS pro Azure VMware Solution do místní služby Windows Server Active Directory. Nastavte na webu Azure Portal službu předávání DNS. Další informace najdete v tématu Konfigurace služby předávání DNS pro řešení Azure VMware.

Poznámka:

Další informace o vystavování ldaps a certifikátů získáte od týmu zabezpečení nebo týmu pro správu identit.

Export certifikátu pro ověřování LDAPS (volitelné)

Nejprve ověřte, že certifikát použitý pro LDAPS je platný. Pokud certifikát nemáte, proveďte před pokračováním kroky vytvoření certifikátu pro LDAPS .

Ověření platnosti certifikátu:

Přihlaste se k řadiči domény, na kterém je LDAPS aktivní pomocí oprávnění správce.

Otevřete nástroj Spustit, zadejte konzolu MMC a pak vyberte OK.

>Vyberte modul snap-in Přidat nebo odebrat soubor.

V seznamu modulů snap-in vyberte Certifikáty a pak vyberte Přidat.

V podokně Snap-in Certifikáty vyberte Účet počítače a pak vyberte Další.

Ponechte vybraný místní počítač , vyberte Dokončit a pak vyberte OK.

V konzole pro správu Certifikátů (místní počítač) rozbalte složku Osobní a vyberte složku Certifikáty a zobrazte nainstalované certifikáty.

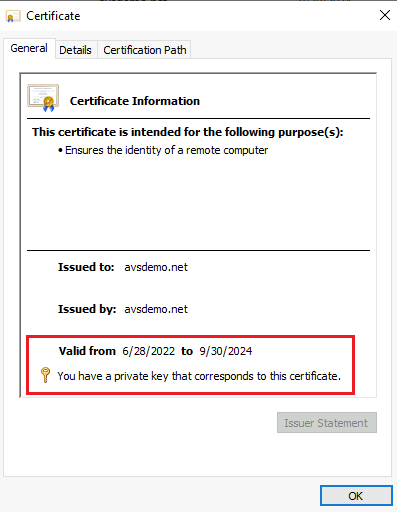

Poklikejte na certifikát pro LDAPS. Ujistěte se, že datum certifikátu je platné od a platné pro aktuální a že certifikát má privátní klíč, který odpovídá certifikátu.

Ve stejném dialogovém okně vyberte kartu Cesta k certifikaci a ověřte, zda je hodnota cesty k certifikaci platná. Měl by obsahovat řetěz certifikátů kořenové certifikační autority a volitelné zprostředkující certifikáty. Zkontrolujte, jestli je stav certifikátu v pořádku.

Vyberte OK.

Export certifikátu:

- V konzole Certifikáty klikněte pravým tlačítkem myši na certifikát LDAPS a vyberte Všechny úlohy>exportu. Otevře se Průvodce exportem certifikátu. Vyberte Další.

- V části Exportovat privátní klíč vyberte Ne, neexportujte privátní klíč a pak vyberte Další.

- V části Exportovat formát souboru vyberte X.509 s kódováním Base-64(. CER) a pak vyberte Další.

- V části Soubor k exportu vyberte Procházet. Vyberte umístění složky pro export certifikátu a zadejte název. Pak vyberte Uložit.

Poznámka:

Pokud je pro použití LDAPS nastaveno více než jeden řadič domény, opakujte postup exportu pro každý další řadič domény a exportujte odpovídající certifikáty. Všimněte si, že v nástroji New-LDAPSIdentitySource Spustit můžete odkazovat pouze na dva servery LDAPS. Pokud je certifikát zástupným znakem, například .avsdemo.net, exportujte certifikát pouze z jednoho z řadičů domény.

Nahrání certifikátu LDAPS do úložiště objektů blob a vygenerování adresy URL SAS (volitelné)

Dále nahrajte soubor certifikátu (ve formátu .cer ), který jste exportovali do účtu Azure Storage jako úložiště objektů blob. Potom pomocí sdíleného přístupového podpisu udělte přístup k prostředkům Azure Storage.

Pokud potřebujete více certifikátů, nahrajte každý certifikát jednotlivě a vygenerujte adresu URL SAS pro každý certifikát.

Důležité

Nezapomeňte zkopírovat všechny řetězce adres URL SAS. Řetězce nejsou po opuštění stránky přístupné.

Tip

Alternativní metodou konsolidace certifikátů je uložení všech řetězů certifikátů do jednoho souboru, jak je podrobně popsáno v článku o znalostní báze VMware. Pak vygenerujte jednu adresu URL SAS pro soubor, který obsahuje všechny certifikáty.

Nastavení DNS NSX-T pro překlad domény služby Active Directory pro Windows Server

Vytvořte zónu DNS a přidejte ji do služby DNS. Dokončete kroky v části Konfigurace služby předávání DNS na webu Azure Portal.

Po dokončení těchto kroků ověřte, že vaše služba DNS zahrnuje vaši zónu DNS.

Váš privátní cloud Azure VMware Solution by teď měl správně přeložit místní název domény Windows Serveru Active Directory.

Přidání služby Windows Server Active Directory pomocí protokolu LDAP přes PROTOKOL SSL

Pokud chcete přidat službu Active Directory systému Windows Server přes LDAP s protokolem SSL jako externí zdroj identity, který se má použít s jednotným přihlašováním k vCenter Serveru, spusťte rutinu New-LDAPSIdentitySource.

Přejděte do privátního cloudu Azure VMware Solution a vyberte Spustit příkaz>Packages>New-LDAPSIdentitySource.

Zadejte požadované hodnoty nebo upravte výchozí hodnoty a pak vyberte Spustit.

Název Popis Název skupiny Skupina v externím zdroji identity, která uděluje přístup CloudAdmin. Například avs-admins. SSLCertificatesSasUrl Cesta k řetězcům SAS, které obsahují certifikáty pro ověřování ve zdroji služby Active Directory systému Windows Server. Oddělte více certifikátů čárkou. Například pathtocert1, pathtocert2. Pověření Uživatelské jméno a heslo domény pro ověřování pomocí zdroje Služby Active Directory windows Serveru (ne Správce cloudu). <username@avslab.local>Použijte formát.BaseDNGroups Umístění pro hledání skupin. Například CN=group1, DC=avsldap,DC=local. Pro ověřování PROTOKOLU LDAP se vyžaduje základní DN. BaseDNUsers Umístění pro vyhledání platných uživatelů. Například CN=users,DC=avsldap,DC=local. Pro ověřování PROTOKOLU LDAP se vyžaduje základní DN. PrimaryUrl Primární adresa URL externího zdroje identity. Například ldaps://yourserver.avslab.local:636.SecondaryURL Sekundární záložní adresa URL, pokud primární selže. Například ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Pro zdroje identit služby Active Directory systému Windows Server je název netBIOS domény. Přidejte název netBIOS domény služby Active Directory systému Windows Server jako alias zdroje identity, obvykle ve formátu avsldap\ . DomainName Plně kvalifikovaný název domény (FQDN) domény. Například avslab.local. Název Název externího zdroje identity. Například avslab.local. Zachovat až Doba uchovávání výstupu rutiny. Výchozí hodnota je 60 dní. Zadání názvu pro spuštění Alfanumerický název. Například addexternalIdentity. Časový limit Období, po kterém se rutina ukončí, pokud není dokončena. Pokud chcete sledovat průběh a potvrdit úspěšné dokončení, zkontrolujte oznámení nebo podokno Stav spuštění.

Přidání služby Windows Server Active Directory pomocí protokolu LDAP

Poznámka:

Doporučujeme použít metodu pro přidání služby Active Directory systému Windows Server přes PROTOKOL LDAP pomocí protokolu SSL.

Pokud chcete přidat službu Active Directory systému Windows Server přes LDAP jako externí zdroj identity, který se má použít s jednotným přihlašováním k vCenter Serveru, spusťte rutinu New-LDAPIdentitySource.

Vyberte Spustit příkaz>Packages>New-LDAPIdentitySource.

Zadejte požadované hodnoty nebo upravte výchozí hodnoty a pak vyberte Spustit.

Název Popis Jméno Název externího zdroje identity. Například avslab.local. Tento název se zobrazí na vCenter Serveru. DomainName Plně kvalifikovaný název domény domény. Například avslab.local. DomainAlias Pro zdroje identit služby Active Directory systému Windows Server je název netBIOS domény. Přidejte název netBIOS domény služby Windows Server Active Directory jako alias zdroje identity, obvykle ve formátu *avsldap* . PrimaryUrl Primární adresa URL externího zdroje identity. Například ldap://yourserver.avslab.local:389.SecondaryURL Sekundární záložní adresa URL, pokud dojde k primární chybě. BaseDNUsers Umístění pro vyhledání platných uživatelů. Například CN=users,DC=avslab,DC=local. Pro ověřování PROTOKOLU LDAP se vyžaduje základní DN. BaseDNGroups Umístění pro hledání skupin. Například CN=group1, DC=avslab,DC=local. Pro ověřování PROTOKOLU LDAP se vyžaduje základní DN. Pověření Uživatelské jméno a heslo domény pro ověřování pomocí zdroje Služby Active Directory windows Serveru (ne Správce cloudu). Uživatel musí být ve <username@avslab.local>formátu.Název skupiny Skupina ve zdroji externí identity, která uděluje přístup CloudAdminu. Například avs-admins. Zachovat až Doba uchovávání výstupu rutiny. Výchozí hodnota je 60 dní. Zadání názvu pro spuštění Alfanumerický název. Například addexternalIdentity. Časový limit Období, po kterém se rutina ukončí, pokud není dokončena. Pokud chcete sledovat průběh, zkontrolujte oznámení nebo podokno Stav spuštění spuštění.

Přidání existující skupiny služby Windows Server Active Directory do skupiny CloudAdmin

Důležité

Vnořené skupiny nejsou podporované. Použití vnořené skupiny může způsobit ztrátu přístupu.

Uživatelé ve skupině CloudAdmin mají uživatelská práva, která jsou rovna roli CloudAdmin (<cloudadmin@vsphere.local>), která je definovaná v jednotném přihlašování k vCenter Serveru. Pokud chcete do skupiny CloudAdmin přidat existující skupinu Windows Server Active Directory, spusťte rutinu Add-GroupToCloudAdmins.

Vyberte Spustit příkaz>Packages>Add-GroupToCloudAdmins.

Zadejte nebo vyberte požadované hodnoty a pak vyberte Spustit.

Název Popis Název skupiny Název skupiny, která se má přidat. Například VcAdminGroup. Zachovat až Doba uchovávání výstupu rutiny. Výchozí hodnota je 60 dní. Zadání názvu pro spuštění Alfanumerický název. Například addADgroup. Časový limit Období, po kterém se rutina ukončí, pokud není dokončena. Zkontrolujte oznámení nebo podokno Stav spuštění a podívejte se na průběh.

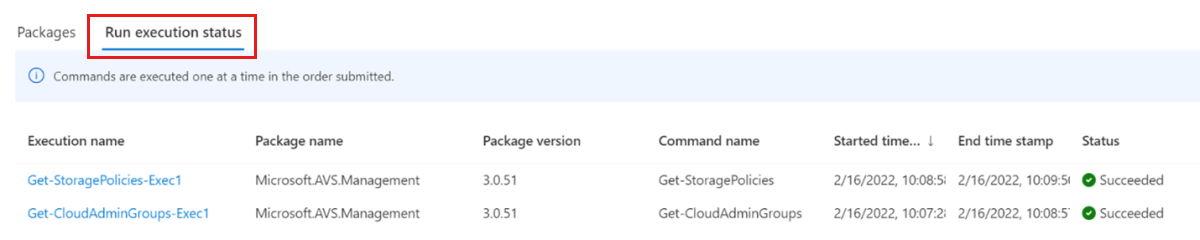

Výpis externích zdrojů identit

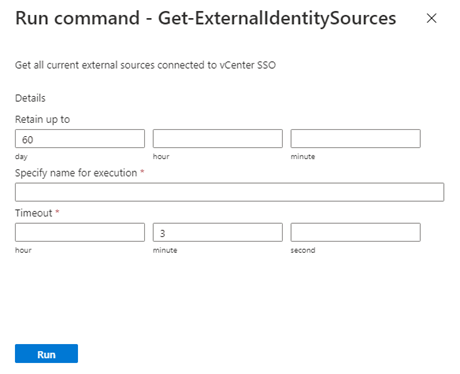

Pokud chcete zobrazit seznam všech externích zdrojů identit, které jsou již integrované s jednotným přihlašováním k vCenter Serveru, spusťte rutinu Get-ExternalIdentitySources.

Přihlaste se k portálu Azure.

Poznámka:

Pokud potřebujete přístup k portálu Azure for US Government, přejděte na

<https://portal.azure.us/>adresu .Vyberte Spustit příkaz>Packages>Get-ExternalIdentitySources.

Zadejte nebo vyberte požadované hodnoty a pak vyberte Spustit.

Název Popis Zachovat až Doba uchovávání výstupu rutiny. Výchozí hodnota je 60 dní. Zadání názvu pro spuštění Alfanumerický název. Například getExternalIdentity. Časový limit Období, po kterém se rutina ukončí, pokud není dokončena. Pokud chcete zobrazit průběh, zkontrolujte oznámení nebo podokno Stav spuštění spuštění.

Přiřazení dalších rolí serveru vCenter identitám služby Windows Server Active Directory

Po přidání externí identity přes LDAP nebo LDAPS můžete přiřadit role vCenter Serveru ke skupinám zabezpečení služby Windows Server Active Directory na základě kontrolních mechanismů zabezpečení vaší organizace.

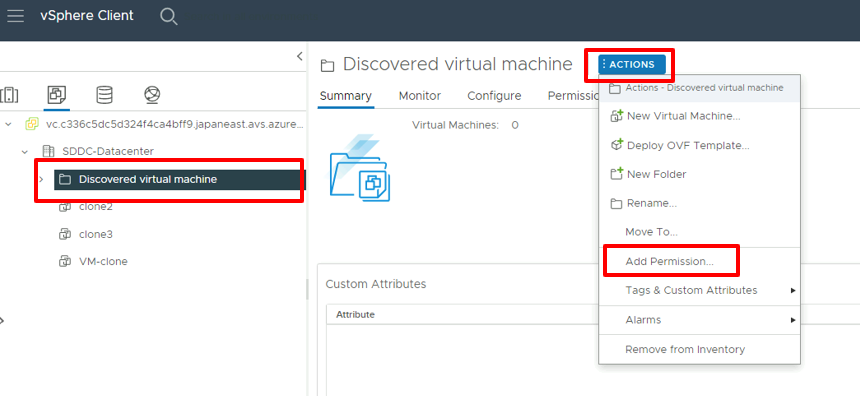

Přihlaste se k vCenter Serveru jako CloudAdmin, vyberte položku z inventáře, vyberte nabídku Akce a pak vyberte Přidat oprávnění.

V dialogovém okně Přidat oprávnění :

- Doména: Vyberte dříve přidanou instanci služby Windows Server Active Directory.

- Uživatel/skupina: Zadejte jméno uživatele nebo skupiny, vyhledejte ho a vyberte ho.

- Role: Vyberte roli, která se má přiřadit.

- Rozšířit na podřízené položky: Volitelně můžete zaškrtnutím políčka rozšířit oprávnění do podřízených prostředků.

Vyberte kartu Oprávnění a ověřte, že bylo přidáno přiřazení oprávnění.

Uživatelé se teď můžou přihlásit k vCenter Serveru pomocí svých přihlašovacích údajů služby Windows Server Active Directory.

Odebrání skupiny Služby Active Directory pro Windows Server z role CloudAdmin

Pokud chcete odebrat konkrétní skupinu Windows Server Active Directory z role CloudAdmin, spusťte rutinu Remove-GroupFromCloudAdmins.

Vyberte Spustit příkaz>Packages>Remove-GroupFromCloudAdmins.

Zadejte nebo vyberte požadované hodnoty a pak vyberte Spustit.

Název Popis Název skupiny Název skupiny, která se má odebrat. Například VcAdminGroup. Zachovat až Doba uchovávání výstupu rutiny. Výchozí hodnota je 60 dní. Zadání názvu pro spuštění Alfanumerický název. Například removeADgroup. Časový limit Období, po kterém se rutina ukončí, pokud není dokončena. Pokud chcete zobrazit průběh, zkontrolujte oznámení nebo podokno Stav spuštění spuštění.

Odebrání všech existujících externích zdrojů identit

Pokud chcete odebrat všechny existující zdroje externích identit najednou, spusťte rutinu Remove-ExternalIdentitySources.

Vyberte Spustit příkaz>Packages>Remove-ExternalIdentitySources.

Zadejte nebo vyberte požadované hodnoty a pak vyberte Spustit:

Název Popis Zachovat až Doba uchovávání výstupu rutiny. Výchozí hodnota je 60 dní. Zadání názvu pro spuštění Alfanumerický název. Například remove_externalIdentity. Časový limit Období, po kterém se rutina ukončí, pokud není dokončena. Pokud chcete zobrazit průběh, zkontrolujte oznámení nebo podokno Stav spuštění spuštění.

Obměna uživatelského jména nebo hesla existujícího zdrojového účtu externí identity

Obměňte heslo účtu, který se používá k ověřování ve zdroji Služby Active Directory windows Serveru v řadiči domény.

Vyberte Spustit příkaz>Packages>Update-IdentitySourceCredential.

Zadejte nebo vyberte požadované hodnoty a pak vyberte Spustit.

Název Popis Pověření Uživatelské jméno a heslo domény, které se používají k ověřování ve zdroji Služby Active Directory windows Serveru (nikoli CloudAdmin). Uživatel musí být ve <username@avslab.local>formátu.DomainName Plně kvalifikovaný název domény. Například avslab.local. Pokud chcete zobrazit průběh, zkontrolujte oznámení nebo podokno Stav spuštění spuštění.

Upozorňující

Pokud pro DomainName nezadáte hodnotu, odeberou se všechny externí zdroje identit. Spusťte rutinu Update-IdentitySourceCredential až po obměně hesla v řadiči domény.

Obnovení existujících certifikátů pro zdroj identity LDAPS

Obnovte stávající certifikáty v řadičích domény.

Volitelné: Pokud jsou certifikáty uložené ve výchozích řadičích domény, je tento krok volitelný. Ponechte parametr SSLCertificatesSasUrl prázdný a nové certifikáty se stáhnou z výchozích řadičů domény a automaticky se aktualizují ve vCenter. Pokud se rozhodnete nepoužívat výchozí způsob, exportujte certifikát pro ověřování LDAPS a nahrajte certifikát LDAPS do úložiště objektů blob a vygenerujte adresu URL SAS. Uložte adresu URL SAS pro další krok.

Vyberte Spustit příkaz>Packages>Update-IdentitySourceCertificates.

Zadejte požadované hodnoty a novou adresu URL SAS (volitelné) a pak vyberte Spustit.

Pole Hodnota DomainName* Plně kvalifikovaný název domény, například avslab.local. SSLCertificatesSasUrl (volitelné) Čárkami oddělený seznam identifikátoru URI cesty SAS k certifikátům pro ověřování. Ujistěte se, že jsou zahrnutá oprávnění ke čtení. Pokud chcete certifikáty vygenerovat, umístěte certifikáty do libovolného objektu blob účtu úložiště a potom klikněte pravým tlačítkem myši na certifikát a vygenerujte SAS. Pokud uživatel hodnotu tohoto pole neposkytuje, stáhnou se certifikáty z výchozích řadičů domény. Zkontrolujte oznámení nebo podokno Stav spuštění a podívejte se na průběh.