Práce s přístupem ke skupině zabezpečení sítě a službou Azure Bastion

Při práci s Azure Bastionem můžete použít skupiny zabezpečení sítě (NSG). Další informace najdete v tématu Skupiny zabezpečení.

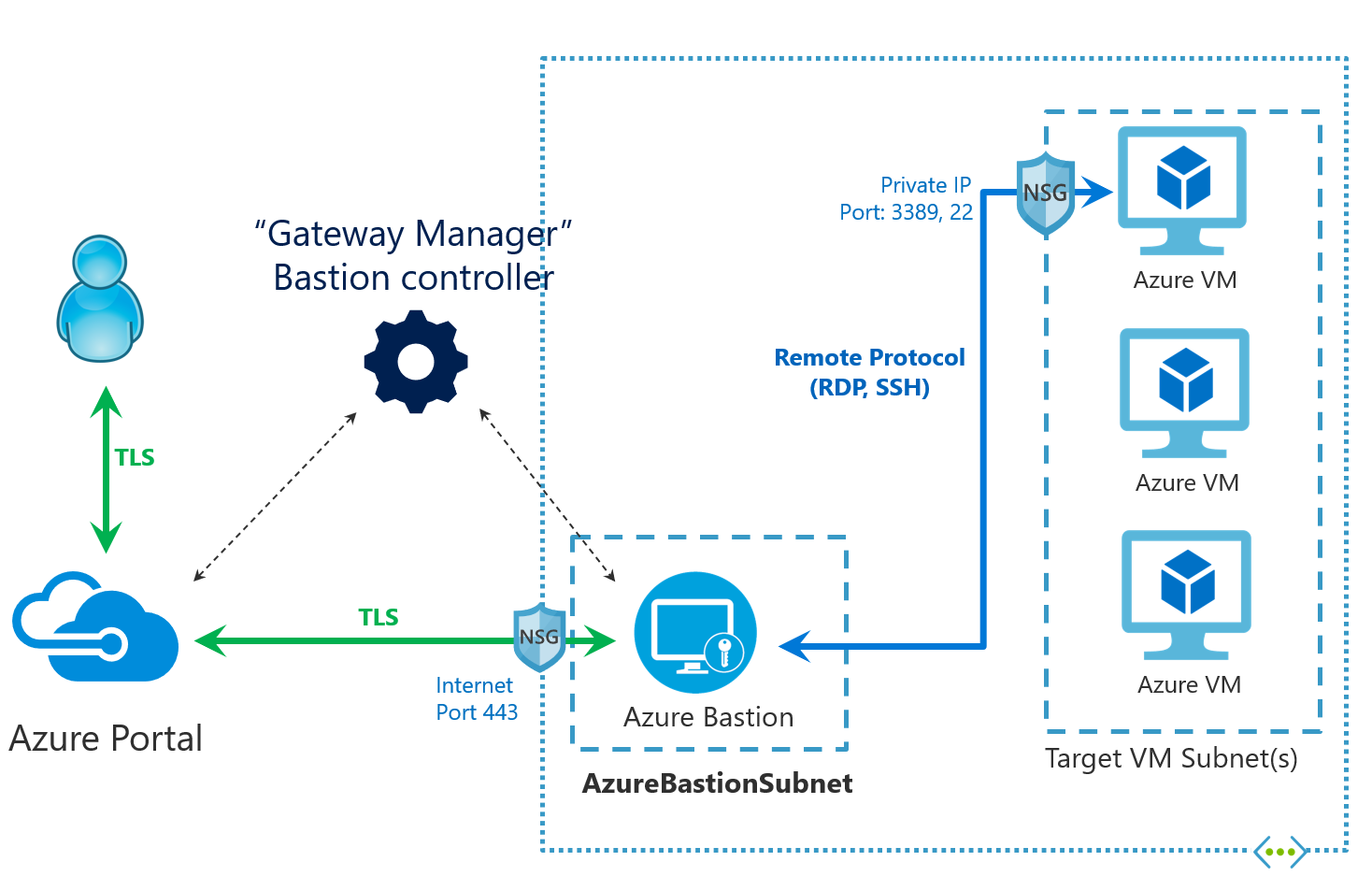

V tomto diagramu:

- Hostitel Bastionu se nasadí do virtuální sítě.

- Uživatel se připojí k webu Azure Portal pomocí libovolného prohlížeče HTML5.

- Uživatel přejde na virtuální počítač Azure na protokol RDP/SSH.

- Integrace Připojení – relace RDP/SSH jedním kliknutím v prohlížeči

- Na virtuálním počítači Azure se nevyžaduje žádná veřejná IP adresa.

Skupiny zabezpečení sítě

Tato část ukazuje síťový provoz mezi uživatelem a službou Azure Bastion a cílovými virtuálními počítači ve vaší virtuální síti:

Důležité

Pokud se rozhodnete použít skupinu zabezpečení sítě s prostředkem služby Azure Bastion, musíte vytvořit všechna následující pravidla příchozího a výchozího provozu. Vynechání některého z následujících pravidel ve vaší skupině zabezpečení sítě zablokuje, aby váš prostředek Služby Azure Bastion v budoucnu přijímal potřebné aktualizace, a proto váš prostředek otevře pro budoucí ohrožení zabezpečení.

AzureBastionSubnet

Služba Azure Bastion se nasazuje speciálně do podsítě AzureBastionSubnet.

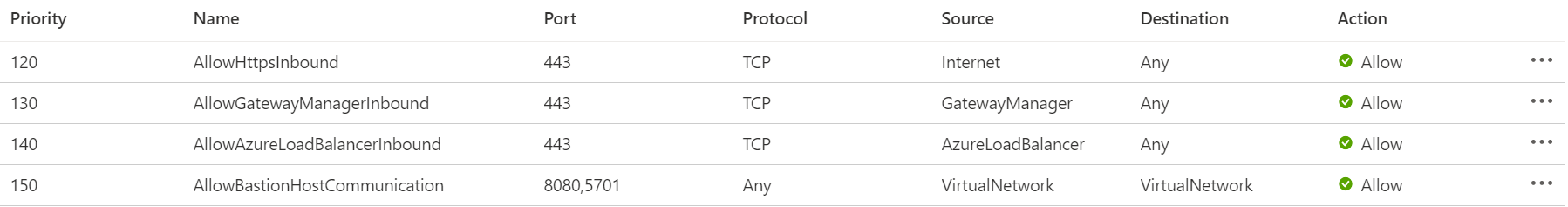

Příchozí provoz:

- Příchozí provoz z veřejného internetu: Azure Bastion vytvoří veřejnou IP adresu, která pro příchozí přenos dat vyžaduje port 443 povolený na veřejné IP adrese. Port 3389/22 není nutné otevírat v podsítě AzureBastionSubnet. Všimněte si, že zdrojem může být internet nebo sada veřejných IP adres, které zadáte.

- Příchozí přenos dat z řídicí roviny Služby Azure Bastion: Pro připojení řídicí roviny povolte příchozí port 443 ze značky služby GatewayManager . To umožňuje řídicí rovině, tedy Správce brány, aby mohl komunikovat se službou Azure Bastion.

- Příchozí provoz z roviny dat Služby Azure Bastion: Pro komunikaci roviny dat mezi podkladovými komponentami služby Azure Bastion povolte příchozí porty 8080, 5701 ze značky služby VirtualNetwork na značku služby VirtualNetwork . To umožňuje vzájemné komunikaci komponent služby Azure Bastion.

- Příchozí provoz z Azure Load Balanceru: Pro sondy stavu povolte příchozí port 443 ze značky služby AzureLoadBalancer . To umožňuje službě Azure Load Balancer zjišťovat připojení.

Odchozí provoz:

- Výchozí přenos dat do cílových virtuálních počítačů: Azure Bastion dosáhne cílových virtuálních počítačů přes privátní IP adresu. Skupiny zabezpečení sítě musí povolit odchozí provoz do jiných cílových podsítí virtuálních počítačů pro port 3389 a 22. Pokud využíváte funkci vlastního portu v rámci skladové položky Standard, ujistěte se, že skupiny zabezpečení sítě povolují odchozí provoz do značky služby VirtualNetwork jako cíl.

- Výchozí přenos dat do roviny dat Služby Azure Bastion: Pro komunikaci roviny dat mezi podkladovými komponentami služby Azure Bastion povolte porty 8080, 5701 odchozí ze značky služby VirtualNetwork na značku služby VirtualNetwork . To umožňuje vzájemné komunikaci komponent služby Azure Bastion.

- Výchozí přenos dat do jiných veřejných koncových bodů v Azure: Azure Bastion se musí připojit k různým veřejným koncovým bodům v Rámci Azure (například pro ukládání diagnostických protokolů a protokolů měření). Z tohoto důvodu azure Bastion potřebuje odchozí provoz na značku služby AzureCloud na 443.

- Odchozí provoz do internetu: Azure Bastion musí být schopný komunikovat s internetem pro účely relace, odkazu Bastion Shareable a ověření certifikátu. Z tohoto důvodu doporučujeme povolit odchozí port 80 do internetu.

Cílová podsíť virtuálního počítače

Jedná se o podsíť, která obsahuje cílový virtuální počítač, ke kterému chcete připojit protokol RDP/SSH.

- Příchozí provoz ze služby Azure Bastion: Azure Bastion se přes privátní IP adresu dostane k cílovému virtuálnímu počítači. Porty RDP/SSH (porty 3389/22 nebo vlastní hodnoty portů, pokud používáte funkci vlastního portu jako součást skladové položky Standard nebo Premium) je potřeba otevřít na cílové straně virtuálního počítače přes privátní IP adresu. Osvědčeným postupem je přidat rozsah IP adres podsítě Služby Azure Bastion v tomto pravidle, abyste umožnili otevření těchto portů jenom na cílových virtuálních počítačích v cílové podsíti virtuálního počítače.

Další kroky

Další informace o službě Azure Bastion najdete v nejčastějších dotazech.