Kontejnery s podporou enklávy s Intel SGX

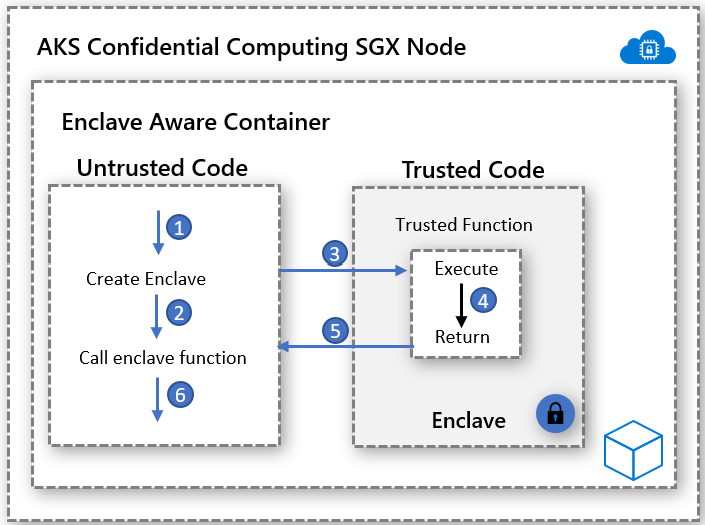

Enkláva je chráněná oblast paměti, která poskytuje důvěrnost dat a spouštění kódu. Jedná se o instanci důvěryhodného spouštěcího prostředí (TEE), která je zabezpečená hardwarem. Podpora důvěrných výpočetních virtuálních počítačů v AKS používá rozšíření Intel Software Guard Extensions (SGX) k vytvoření izolovaných prostředí enklávy v uzlech mezi jednotlivými aplikacemi kontejneru.

Stejně jako virtuální počítače Intel SGX mají kontejnerové aplikace vyvinuté tak, aby běžely v enklávách, dvě komponenty:

- Nedůvěryhodná komponenta (označovaná jako hostitel) a

- Důvěryhodná komponenta (označovaná jako enkláva).

Architektura aplikací pro kontejnery podporující enklávy poskytuje největší kontrolu nad implementací a zároveň udržuje stopy kódu v enklávě nízké. Minimalizace kódu spuštěného v enklávě pomáhá snížit prostor pro útoky.

Předpokladů

Open Enclave SDK

Open Enklave SDK je opensourcová opensourcová knihovna nezávislá na hardwaru pro vývoj aplikací C, C++, které používají hardwarově založená důvěryhodná spouštěcí prostředí. Aktuální implementace poskytuje podporu pro Intel SGX a podporu preview operačního systému OP-TEE na Arm TrustZone.

Začínáme s aplikací kontejneru založenou na open enklávě zde

Intel SGX SDK

Intel udržuje sadu pro vývoj softwaru pro vytváření aplikací SGX pro úlohy kontejnerů s Linuxem i Windows. Kontejnery Windows aktuálně nepodporují důvěrné výpočetní uzly AKS.

Začínáme s aplikacemi založenými na Intel SGX zde

Confidential Consortium Framework (CCF)

Důvěrné konsorcium Framework (CCF) je opensourcová architektura pro vytvoření nové kategorie zabezpečených, vysoce dostupných a výkonných aplikací, které se zaměřují na výpočetní prostředky a data ve více stranách. CCF může umožnit vysoce škálovatelné důvěrné sítě, které splňují klíčové podnikové požadavky – poskytují prostředky pro zrychlení výroby a podnikového přijetí blockchainu založeného na konsorciu a výpočetních technologií s více stranami.

Začínáme s důvěrnými výpočetními operacemi Azure a CCF tady

Důvěrný odvozovací modul runtime ONNX

Modul runtime ONNX založený na opensourcovém enklávu vytváří zabezpečený kanál mezi klientem a službou odvozováním – zajišťuje, aby požadavek ani odpověď neopustili zabezpečenou enklávu.

Toto řešení vám umožní přenést stávající natrénovaný model ML a spouštět je důvěrně a zároveň poskytovat důvěru mezi klientem a serverem prostřednictvím ověření identity a ověření.

Začínáme s metodou "lift and shift" modelu ML do modulu runtime ONNX

Ego

Opensourcová sada EGo SDK přináší podporu programovacího jazyka Go do enkláv. EGo vychází ze sady Open Enclave SDK. Cílem je usnadnit vytváření důvěrných mikroslužeb. Pokud chcete nasadit službu založenou na EGo na AKS, postupujte podle tohoto podrobného průvodce.

Ukázkové implementace založené na kontejnerech

Ukázky Azure pro kontejnery podporující enklávy v AKS

Nasazení clusteru AKS s důvěrnými uzly virtuálních počítačů Intel SGX

Důvěrné virtuální počítače Intel SGX v důvěrných kontejnerech Azure