Nastavení omezení příchozího přenosu dat IP ve službě Azure Container Apps

Služba Azure Container Apps umožňuje omezit příchozí provoz do vaší aplikace kontejneru konfigurací omezení příchozího přenosu dat IP prostřednictvím konfigurace příchozího přenosu dat.

Existují dva typy omezení:

- Povolit: Povolit příchozí provoz pouze z rozsahů adres, které zadáte v pravidlech povolení.

- Odepřít: Odepřít veškerý příchozí provoz jenom z rozsahů adres, které zadáte v pravidlech zamítnutí.

pokud nejsou definována žádná pravidla omezení PROTOKOLU IP, je povolený veškerý příchozí provoz.

Pravidla omezení IP adres obsahují následující vlastnosti:

| Vlastnost | Value | Popis |

|---|---|---|

| name | řetězec | Název pravidla. |

| description | řetězec | Popis pravidla |

| ipAddressRange | Rozsah IP adres ve formátu CIDR | Rozsah IP adres v zápisu CIDR. |

| action | Povolit nebo Odepřít | Akce, která se má pro pravidlo provést. |

Parametr ipAddressRange přijímá adresy IPv4. Definujte každý blok adresy IPv4 v zápisu CIDR (Classless Inter-Domain Routing).

Poznámka:

Všechna pravidla musí být stejného typu. Pravidla povolení a zamítnutí nelze kombinovat.

Správa omezení příchozího přenosu dat IP

Pravidla omezení přístupu IP adres můžete spravovat prostřednictvím webu Azure Portal nebo Azure CLI.

Přidání pravidel

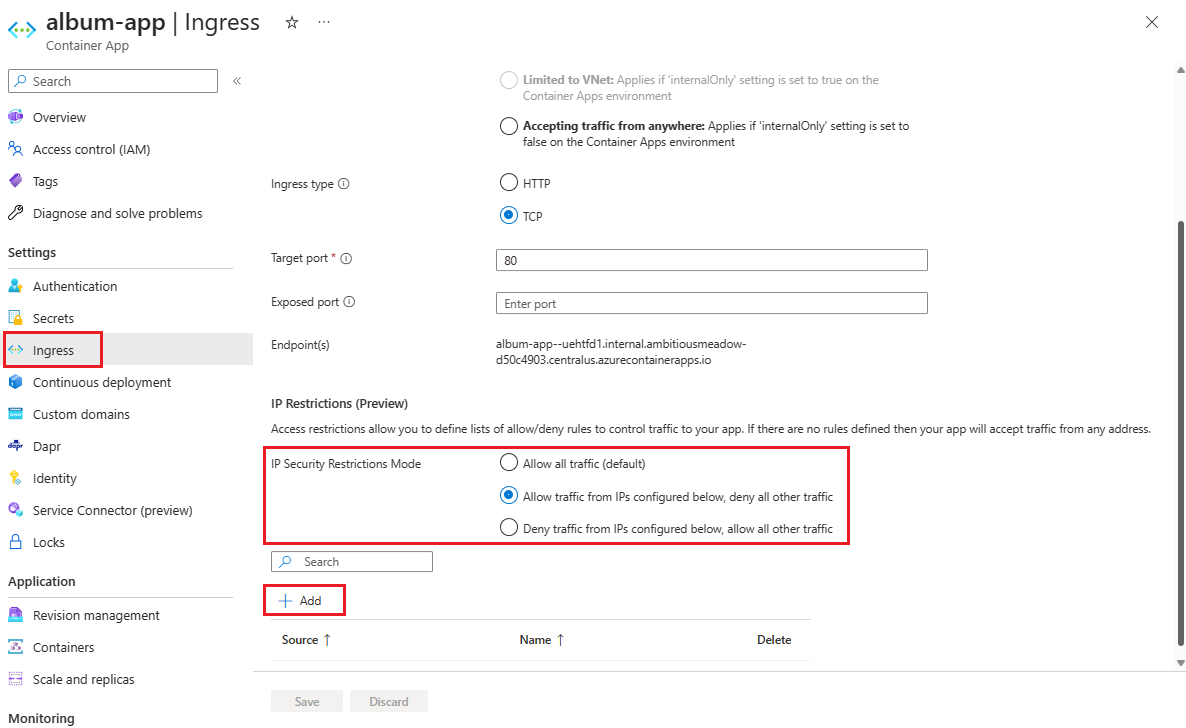

Přejděte do aplikace kontejneru na webu Azure Portal.

V nabídce na levé straně vyberte Příchozí přenos dat .

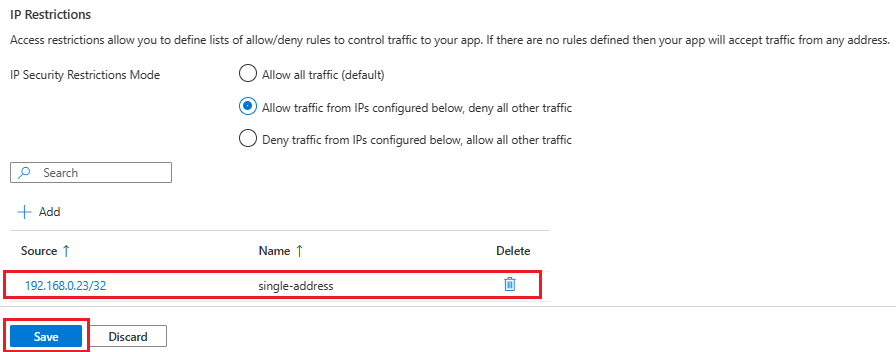

Pokud chcete povolit omezení IP adres, vyberte přepínač Režim omezení zabezpečení PROTOKOLU IP. Můžete zvolit, jestli chcete povolit nebo odepřít provoz ze zadaných rozsahů IP adres.

Výběrem možnosti Přidat vytvořte pravidlo.

Do následujících polí zadejte hodnoty:

Pole Popis Adresa nebo rozsah IPv4 Do zápisu CIDR zadejte IP adresu nebo rozsah IP adres. Pokud chcete například povolit přístup z jedné IP adresy, použijte následující formát: 10.200.10.2/32. Název Zadejte název pravidla. Popis Zadejte popis pravidla. Vyberte Přidat.

Pokud chcete přidat další pravidla, opakujte kroky 4 až 6.

Po dokončení přidávání pravidel vyberte Uložit.

Aktualizace pravidla

- Přejděte do aplikace kontejneru na webu Azure Portal.

- V nabídce na levé straně vyberte Příchozí přenos dat .

- Vyberte pravidlo, které chcete aktualizovat.

- Změňte nastavení pravidla.

- Výběrem možnosti Uložit uložte aktualizace.

- Pokud chcete aktualizovaná pravidla uložit, vyberte Uložit na stránce Příchozí přenos dat.

Odstranění pravidla

- Přejděte do aplikace kontejneru na webu Azure Portal.

- V nabídce na levé straně vyberte Příchozí přenos dat .

- Vyberte ikonu odstranění vedle pravidla, které chcete odstranit.

- Zvolte Uložit.

Omezení přístupu IP můžete spravovat pomocí az containerapp ingress access-restriction skupiny příkazů. Tato skupina příkazů má tyto možnosti:

set: Vytvoření nebo aktualizace pravidlaremove: Odstraňte pravidlo.list: Vypsat všechna pravidla.

Vytvoření nebo aktualizace pravidel

Omezení IP adres můžete vytvořit nebo aktualizovat pomocí az containerapp ingress access-restriction set příkazu.

Skupina az containerapp ingress access-restriction set příkazů používá následující parametry.

| Argument | Hodnoty | Popis |

|---|---|---|

--rule-name (povinné) |

Řetězec | Určuje název pravidla omezení přístupu. |

--description |

Řetězec | Určuje popis pravidla omezení přístupu. |

--action (povinné) |

Povolit, Odepřít | Určuje, jestli se má povolit nebo odepřít přístup ze zadaného rozsahu IP adres. |

--ip-address (povinné) |

IP adresa nebo rozsah IP adres v zápisu CIDR | Určuje rozsah IP adres, který se má povolit nebo odepřít. |

Přidejte další pravidla opakováním příkazu s jinými --rule-name hodnotami a hodnotami--ip-address .

Vytvoření pravidel povolení

Následující ukázkový az containerapp access-restriction set příkaz vytvoří pravidlo, které omezí příchozí přístup k rozsahu IP adres. Před přidáním pravidel povolení musíte odstranit všechna existující pravidla zamítnutí.

Nahraďte hodnoty v následujícím příkladu vlastními hodnotami.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Pravidla povolení můžete přidat tak, že příkaz zopakujete s jinými --ip-address hodnotami a --rule-name hodnotami.

Vytvoření pravidel zamítnutí

Následující příklad příkazu vytvoří pravidlo přístupu pro odepření příchozího az containerapp access-restriction set provozu ze zadaného rozsahu IP adres. Před přidáním pravidel zamítnutí musíte odstranit všechna existující pravidla povolení.

Zástupné symboly v následujícím příkladu nahraďte vlastními hodnotami.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Do pravidel zamítnutí můžete přidat opakováním příkazu s různými --ip-address hodnotami a --rule-name hodnotami. Pokud použijete název pravidla, který již existuje, stávající pravidlo se aktualizuje.

Aktualizace pravidla

Pravidlo můžete aktualizovat pomocí az containerapp ingress access-restriction set příkazu. Můžete změnit rozsah IP adres a popis pravidla, ale ne název pravidla nebo akci.

Parametr --action je povinný, ale akci nemůžete změnit z možnosti Povolit na odepřít nebo naopak.

Pokud parametr vynecháte ---description , popis se odstraní.

Následující příklad aktualizuje rozsah IP adres.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Odebrání omezení přístupu

Následující ukázkový az containerapp ingress access-restriction remove příkaz odebere pravidlo.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Omezení přístupu k seznamu

Následující ukázkový az containerapp ingress access-restriction list příkaz zobrazí seznam pravidel omezení PROTOKOLU IP pro aplikaci kontejneru.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>