Povolení šifrování dat pomocí klíčů spravovaných zákazníkem ve službě Azure Cosmos DB for PostgreSQL

PLATÍ PRO: Azure Cosmos DB for PostgreSQL (využívající rozšíření databáze Citus do PostgreSQL)

Požadavky

- Existující účet Azure Cosmos DB for PostgreSQL.

- Pokud máte předplatné Azure, vytvořte nový účet.

- Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

- Alternativně můžete před potvrzením vyzkoušet službu Azure Cosmos DB zdarma .

Povolení šifrování dat pomocí klíčů spravovaných zákazníkem

Důležité

Ve stejné oblasti, ve které se nasadí cluster Azure Cosmos DB for PostgreSQL, vytvořte všechny následující prostředky.

Vytvořte spravovanou identitu přiřazenou uživatelem. Azure Cosmos DB for PostgreSQL v současné době podporuje pouze spravované identity přiřazené uživatelem.

Vytvořte službu Azure Key Vault a přidejte zásadu přístupu k vytvořené spravované identitě přiřazené uživatelem s následujícími oprávněními ke klíči: Získání, rozbalení klíče a zabalení klíče.

Vygenerujte klíč v trezoru klíčů (podporované typy klíčů: RSA 2048, 3071, 4096).

Vyberte možnost šifrování klíče spravovaného zákazníkem během vytváření clusteru Azure Cosmos DB for PostgreSQL a vyberte příslušnou spravovanou identitu přiřazenou uživatelem, trezor klíčů a klíč vytvořený v krocích 1, 2 a 3.

Podrobné kroky

Spravovaná identita přiřazená uživatelem

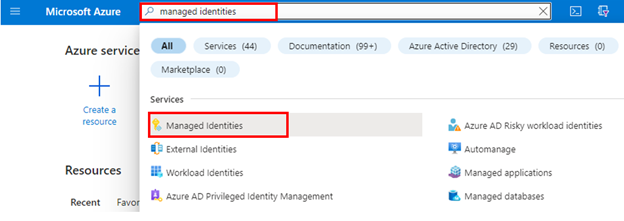

Na globálním panelu hledání vyhledejte spravované identity .

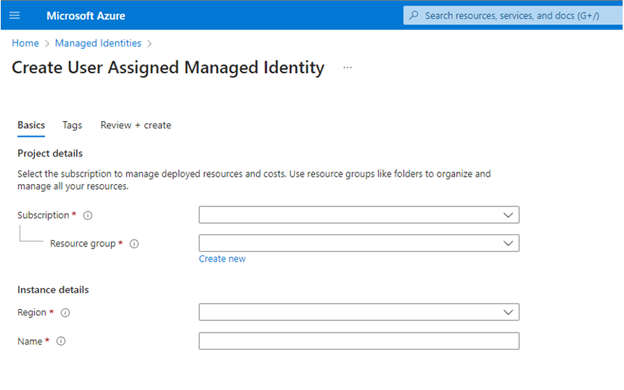

Vytvořte novou spravovanou identitu přiřazenou uživatelem ve stejné oblasti jako cluster Azure Cosmos DB for PostgreSQL.

Přečtěte si další informace o spravované identitě přiřazené uživatelem.

Key Vault

Použití klíčů spravovaných zákazníkem se službou Azure Cosmos DB for PostgreSQL vyžaduje, abyste nastavili dvě vlastnosti instance služby Azure Key Vault, které chcete použít k hostování šifrovacích klíčů: obnovitelné odstranění a vymazání ochrany.

Pokud vytvoříte novou instanci služby Azure Key Vault, během vytváření povolte tyto vlastnosti:

Pokud používáte existující instanci služby Azure Key Vault, můžete ověřit, že jsou tyto vlastnosti povolené, a to v části Vlastnosti na webu Azure Portal. Pokud některé z těchto vlastností nejsou povolené, přečtěte si část "Povolení obnovitelného odstranění" a "Povolení ochrany před vymazáním" v jednom z následujících článků.

Trezor klíčů musí být nastavený na 90 dnů, aby se zachovaly odstraněné trezory. Pokud je existující služba Key Vault nakonfigurovaná s nižším číslem, budete muset po vytvoření vytvořit nový trezor klíčů, protože toto nastavení se po vytvoření nedá změnit.

Důležité

Vaše instance služby Azure Key Vault musí umožňovat veřejný přístup ze všech sítí.

Přidání zásad přístupu do služby Key Vault

Na webu Azure Portal přejděte do instance služby Azure Key Vault, kterou chcete použít k hostování šifrovacích klíčů. V nabídce vlevo vyberte Konfiguraci accessu. Ujistěte se, že je v části Model oprávnění vybraná zásada přístupu trezoru, a pak vyberte Přejít k zásadám přístupu.

Vyberte + Vytvořit.

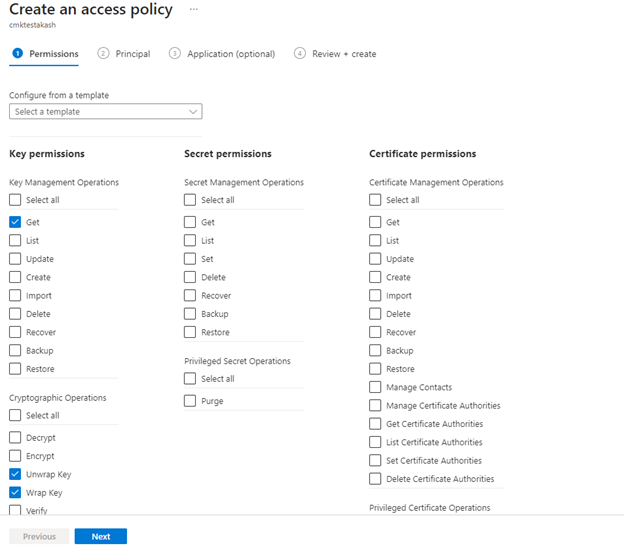

Na kartě Oprávnění v rozevírací nabídce Oprávnění ke klíči vyberte oprávnění Získat, Rozbalit klíč a Zalamovat klíč.

Na kartě Objekt zabezpečení vyberte spravovanou identitu přiřazenou uživatelem, kterou jste vytvořili v požadovaném kroku.

Přejděte na Zkontrolovat a vytvořit vyberte Vytvořit.

Vytvoření nebo import klíče

Na webu Azure Portal přejděte do instance služby Azure Key Vault, kterou chcete použít k hostování šifrovacích klíčů.

V nabídce vlevo vyberte Klávesy a pak vyberte +Generovat/Importovat.

Klíč spravovaný zákazníkem, který se má použít k šifrování klíče DEK, může být pouze asymetrický typ klíče RSA. Podporují se všechny velikosti klíčů RSA 2048, 3072 a 4096.

Jako datum aktivace klíče (pokud ho nastavíte) je potřeba nastavit minulé datum a čas. Datum vypršení platnosti (pokud je nastavené) musí být budoucí datum a čas.

Klíč musí být povolený.

Pokud importujete existující klíč do trezoru klíčů, nezapomeňte ho zadat v podporovaných formátech souborů (

.pfx,.byok,.backup).Pokud klíč ručně obměnujete, stará verze klíče by se neměla odstranit nejméně na 24 hodin.

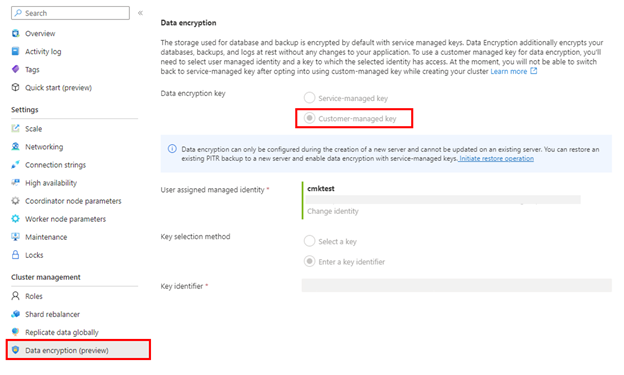

Povolení šifrování CMK během zřizování nového clusteru

Během zřizování nového clusteru Azure Cosmos DB for PostgreSQL po poskytnutí potřebných informací na kartách Základy a Sítě přejděte na kartu Šifrování .

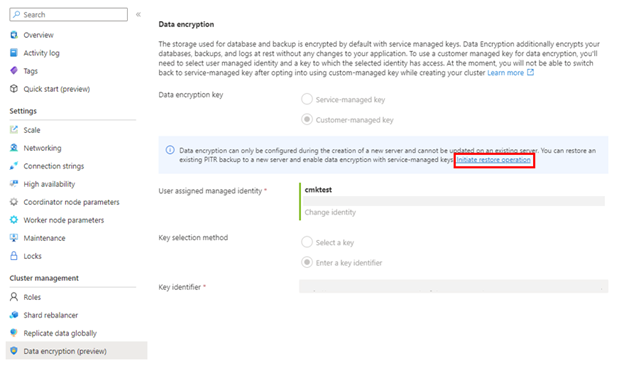

V části Šifrovací klíč dat vyberte klíč spravovaný zákazníkem.

Vyberte spravovanou identitu přiřazenou uživatelem vytvořenou v předchozí části.

Vyberte trezor klíčů vytvořený v předchozím kroku, který má zásadu přístupu k identitě spravované uživatelem vybranou v předchozím kroku.

Vyberte klíč vytvořený v předchozím kroku a pak vyberte Zkontrolovat a vytvořit.

Po vytvoření clusteru ověřte, že je šifrování CMK povolené, a to tak, že přejdete do okna Šifrování dat clusteru Azure Cosmos DB for PostgreSQL na webu Azure Portal.

Poznámka:

Šifrování dat je možné nakonfigurovat pouze při vytváření nového clusteru a nedá se aktualizovat v existujícím clusteru. Alternativním řešením pro aktualizaci konfigurace šifrování v existujícím clusteru je provést obnovení clusteru a nakonfigurovat šifrování dat při vytváření nově obnoveného clusteru.

Vysoká dostupnost

Pokud je v primárním clusteru povolené šifrování CMK, všechny pohotovostní uzly vysoké dostupnosti se automaticky šifrují klíčem primárního clusteru.

Změna konfigurace šifrování provedením obnovení k určitému bodu v čase

Konfiguraci šifrování je možné změnit z šifrování spravovaného službou na šifrování spravované zákazníkem nebo naopak při provádění operace obnovení clusteru (PITR – obnovení k určitému bodu v čase).

Monitorování klíče spravovaného zákazníkem ve službě Key Vault

Pokud chcete monitorovat stav databáze a povolit upozorňování na ztrátu přístupu k ochraně transparentního šifrování dat, nakonfigurujte následující funkce Azure:

Azure Resource Health: Nepřístupná databáze, která ztratila přístup ke klíči zákazníka, se po odepření prvního připojení k databázi zobrazuje jako nepřístupná.

Protokol aktivit: Pokud přístup k klíči zákazníka ve službě Key Vault spravované zákazníkem selže, položky se přidají do protokolu aktivit. Pokud pro tyto události vytvoříte výstrahy, můžete co nejdříve obnovit přístup.

Skupiny akcí: Definujte tyto skupiny, které vám budou posílat oznámení a výstrahy na základě vašich preferencí.

Další kroky

- Informace o šifrování dat pomocí klíčů spravovaných zákazníkem

- Projděte si limity a omezení CMK ve službě Azure Cosmos DB for PostgreSQL.