Metoda injektáže virtuální sítě Express

PLATÍ PRO:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Vyzkoušejte si službu Data Factory v Microsoft Fabric, řešení pro analýzy typu all-in-one pro podniky. Microsoft Fabric zahrnuje všechno od přesunu dat až po datové vědy, analýzy v reálném čase, business intelligence a vytváření sestav. Přečtěte si, jak začít používat novou zkušební verzi zdarma.

Poznámka:

Funkce injektáže virtuální sítě Express zatím není podporovaná pro prostředí SSIS Integration Runtime v následujících oblastech:

- Jio Indie – západ nebo Švýcarsko – západ

- US Gov Texas nebo US Gov Arizona

- Čína – sever 2 nebo Čína – východ 2

Pokud používáte SQL Server Integration Services (SSIS) ve službě Azure Data Factory (ADF) nebo Synapse Pipelines, existují dvě metody připojení prostředí Azure-SSIS Integration Runtime (IR) k virtuální síti: standardní a expresní. Pokud používáte metodu Express, musíte nakonfigurovat virtuální síť tak, aby splňovala tyto požadavky:

Ujistěte se, že Microsoft.Batch je zaregistrovaný poskytovatel prostředků v předplatném Azure, který má virtuální síť pro připojení k prostředí Azure-SSIS IR. Podrobné pokyny najdete v části Registrace služby Azure Batch jako poskytovatele prostředků.

Ujistěte se, že ve virtuální síti není žádný zámek prostředků.

Vyberte ve virtuální síti správnou podsíť, ke které se má prostředí Azure-SSIS IR připojit. Další informace najdete v části Vybrat podsíť níže.

Ujistěte se, že uživatel, který vytváří prostředí Azure-SSIS IR, má udělená potřebná oprávnění řízení přístupu na základě role (RBAC) pro připojení k virtuální síti nebo podsíti. Další informace najdete v části Vybrat oprávnění virtuální sítě níže.

V závislosti na konkrétním scénáři můžete volitelně nakonfigurovat následující:

Pokud chcete použít statickou veřejnou IP adresu pro odchozí provoz prostředí Azure-SSIS IR, přečtěte si část Konfigurace statické veřejné IP adresy níže.

Pokud chcete ve virtuální síti použít vlastní server DNS (Domain Name System), přečtěte si část Konfigurace vlastního serveru DNS níže.

Pokud chcete použít skupinu zabezpečení sítě (NSG) k omezení odchozího provozu v podsíti, přečtěte si část Konfigurace skupiny zabezpečení sítě níže.

Pokud chcete použít trasy definované uživatelem (UDR) k auditování nebo kontrole odchozího provozu, projděte si část Konfigurace tras definovaných uživatelem níže.

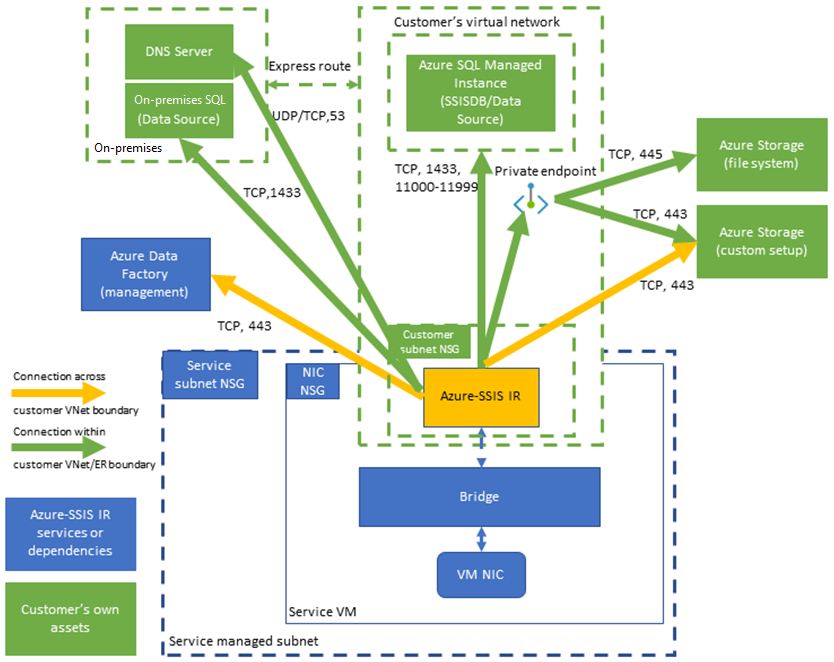

Tento diagram znázorňuje požadovaná připojení pro prostředí Azure-SSIS IR:

Výběr podsítě

Pokud chcete povolit expresní injektáž virtuální sítě, musíte vybrat správnou podsíť pro připojení k prostředí Azure-SSIS IR:

Nevybírejte podsíť GatewaySubnet, protože je vyhrazená pro brány virtuální sítě.

Ujistěte se, že vybraná podsíť má k dispozici IP adresy alespoň dvakrát číslo uzlu Azure-SSIS IR. Ty jsou pro nás potřeba, abychom se vyhnuli přerušení při zavádění oprav nebo upgradů pro prostředí Azure-SSIS IR. Azure si také vyhrazuje některé IP adresy, které se nedají použít v každé podsíti. První a poslední IP adresy jsou vyhrazené pro dodržování předpisů protokolu, zatímco tři další adresy jsou vyhrazené pro služby Azure. Další informace najdete v části Omezení IP adres podsítě.

Nepoužívejte podsíť, která je výhradně obsazená jinými službami Azure (například Azure SQL Managed Instance, App Service atd.).

Vybraná podsíť musí být delegována do služby Microsoft.Batch/batchAccounts . Další informace najdete v článku s přehledem delegování podsítě. Podrobné pokyny najdete v části Delegování podsítě do služby Azure Batch .

Výběr oprávnění virtuální sítě

Pokud chcete povolit expresní injektáž virtuální sítě, musí být uživateli, který vytváří prostředí Azure-SSIS IR, udělena potřebná oprávnění RBAC pro připojení k virtuální síti nebo podsíti. K dispozici jsou dvě možnosti:

Použijte integrovanou roli Přispěvatel sítě. Tato role se dodává s oprávněním Microsoft.Network/* s mnohem větším rozsahem, než je nutné.

Vytvořte vlastní roli, která zahrnuje pouze potřebnou oprávnění Microsoft.Network/virtualNetworks/subnets/join/action .

Podrobné pokyny najdete v části Udělení oprávnění virtuální sítě.

Konfigurace statické veřejné IP adresy

Pokud chcete pro odchozí provoz prostředí Azure-SSIS IR použít statickou veřejnou IP adresu, abyste ji mohli povolit ve svých bránách firewall, musíte nakonfigurovat překlad adres virtuální sítě (NAT).

Konfigurace vlastního serveru DNS

Pokud chcete k překladu názvů privátních hostitelů použít vlastní server DNS ve virtuální síti, ujistěte se, že dokáže přeložit také globální názvy hostitelů Azure (například azure Blob Storage s názvem <your storage account>.blob.core.windows.).

Doporučujeme nakonfigurovat vlastní server DNS tak, aby předával nevyřešené požadavky DNS na IP adresu rekurzivních překladačů Azure (168.63.129.16).

Další informace najdete v části překladu názvů serverů DNS.

V současné době je potřeba, aby azure-SSIS IR používal vlastní server DNS, nakonfigurovat ho pomocí standardního vlastního nastavení pomocí následujících kroků:

Stáhněte si skript vlastní instalace main.cmd + jeho přidružený soubor setupdnsserver.ps1.

Nahraďte "your-dns-server-ip" v main.cmd IP adresou vašeho vlastního serveru DNS.

Nahrajte main.cmd + setupdnsserver.ps1 do vlastního kontejneru objektů blob služby Azure Storage pro standardní vlastní nastavení a zadejte jeho identifikátor URI SAS při zřizování azure-SSIS IR, viz článek Přizpůsobení prostředí Azure-SSIS IR .

Poznámka:

Pro název privátního hostitele použijte plně kvalifikovaný název domény (FQDN) (například místo <your_private_server>.contoso.com <your_private_server>). Alternativně můžete použít standardní vlastní nastavení v prostředí Azure-SSIS IR k automatickému připojení vlastní přípony DNS (například contoso.com) k libovolnému nekvalifikovanému názvu domény s jedním popiskem a jeho převod na plně kvalifikovaný název domény před použitím v dotazech DNS, viz část Ukázky standardních vlastních nastavení.

Konfigurace skupiny zabezpečení sítě

Pokud chcete použít skupinu zabezpečení sítě v podsíti připojené k prostředí Azure-SSIS IR, povolte následující odchozí provoz:

| Přenosový protokol | Zdroj | Zdrojové porty | Cíl | Cílové porty | Komentáře |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Vyžaduje se pro přístup ke službám ADF prostředí Azure-SSIS IR. Odchozí provoz teď používá pouze veřejný koncový bod ADF. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Volitelné) Vyžaduje se pouze v případě, že k hostování katalogu služby SSIS (SSISDB) používáte server služby Azure SQL Database nebo spravovanou instanci. Pokud je server služby Azure SQL Database nebo spravovaná instance nakonfigurovaná s veřejným koncovým bodem nebo koncovým bodem služby virtuální sítě, použijte jako cíl značku služby Sql . Pokud je server služby Azure SQL Database nebo spravovaná instance nakonfigurovaná s privátním koncovým bodem, použijte jako cíl značku služby VirtualNetwork . Pokud je zásada připojení k serveru nastavená na Proxy místo přesměrování, vyžaduje se jenom port 1433 . |

| TCP | VirtualNetwork | * | Storage /VirtualNetwork | 443 | (Volitelné) Vyžaduje se pouze v případě, že k ukládání standardního skriptu nebo souborů vlastní instalace používáte kontejner objektů blob služby Azure Storage. Pokud je služba Azure Storage nakonfigurovaná s veřejným koncovým bodem nebo koncovým bodem služby virtuální sítě, použijte jako cíl značku služby Storage . Pokud je služba Azure Storage nakonfigurovaná s privátním koncovým bodem, použijte jako cíl značku služby VirtualNetwork . |

| TCP | VirtualNetwork | * | Storage /VirtualNetwork | 445 | (Volitelné) Vyžaduje se jenom v případě, že potřebujete přístup ke službě Azure Files. Pokud je služba Azure Storage nakonfigurovaná s veřejným koncovým bodem nebo koncovým bodem služby virtuální sítě, použijte jako cíl značku služby Storage . Pokud je služba Azure Storage nakonfigurovaná s privátním koncovým bodem, použijte jako cíl značku služby VirtualNetwork . |

Konfigurace trasy definované uživatelem

Pokud chcete auditovat nebo kontrolovat odchozí provoz z prostředí Azure-SSIS IR, můžete ho pomocí tras definovaných uživatelem přesměrovat na místní zařízení brány firewall prostřednictvím vynuceného tunelování Azure ExpressRoute , které inzeruje trasu protokolu BGP (Border Gateway Protocol) 0.0.0.0/0 do virtuální sítě, na síťové virtuální zařízení nakonfigurované jako bránu firewall nebo službu Azure Firewall .

Podle našich pokynů v části Konfigurace skupiny zabezpečení sítě výše musíte implementovat podobná pravidla na zařízení nebo službě firewall, abyste umožnili odchozí provoz z prostředí Azure-SSIS IR:

Pokud používáte Azure Firewall:

Port 443 je nutné otevřít pro odchozí provoz TCP se značkou služby DataFactoryManagement jako cílem.

Pokud k hostování databáze SSISDB používáte server nebo spravovanou instanci Azure SQL Database, musíte otevřít porty 1433, 11000–11999 pro odchozí provoz TCP se značkou služby Sql/VirtualNetwork jako cílem.

Pokud k ukládání standardního skriptu nebo souborů vlastní instalace používáte kontejner objektů blob služby Azure Storage, musíte jako cíl otevřít port 443 pro odchozí provoz TCP se značkou služby Storage/VirtualNetwork .

Pokud potřebujete přístup ke službě Azure Files, musíte otevřít port 445 pro odchozí provoz TCP se značkou služby Storage/VirtualNetwork jako cílem.

Pokud používáte jiné zařízení nebo službu brány firewall:

Pro odchozí provoz TCP musíte otevřít port 443 s protokolem 0.0.0.0/0 nebo následujícím plně kvalifikovaným názvem domény pro prostředí Azure jako cílem:

Prostředí Azure FQDN Azure Public *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure provozovaný společností 21Vianet *.frontend.datamovement.azure.cn Pokud k hostování databáze SSISDB používáte server nebo spravovanou instanci Azure SQL Database, musíte otevřít porty 1433, 11000–11999 pro odchozí provoz TCP s 0.0.0.0/0 nebo serverem služby Azure SQL Database nebo plně kvalifikovaným názvem domény spravované instance jako cílem.

Pokud k ukládání standardního skriptu nebo souborů vlastního nastavení používáte kontejner objektů blob služby Azure Storage, musíte jako cíl otevřít port 443 pro odchozí provoz TCP s 0.0.0.0/0 nebo plně kvalifikovaným názvem domény služby Azure Blob Storage.

Pokud potřebujete přístup ke službě Azure Files, musíte otevřít port 445 pro odchozí provoz TCP s 0.0.0.0/0 nebo plně kvalifikovaným názvem domény služby Azure Files jako cílem.

Související obsah

- Připojení Azure-SSIS IR k virtuální síti prostřednictvím uživatelského rozhraní ADF

- Připojení Azure-SSIS IR k virtuální síti přes Azure PowerShell

Další informace o azure-SSIS IR najdete v následujících článcích:

- Azure-SSIS IR. Tento článek obsahuje obecné koncepční informace o irech, včetně prostředí Azure-SSIS IR.

- Kurz: Nasazení balíčků SSIS do Azure Tento kurz obsahuje podrobné pokyny k vytvoření prostředí Azure-SSIS IR. K hostování databáze SSISDB používá server Azure SQL Database.

- Vytvořte prostředí Azure-SSIS IR. Tento článek se zabývá kurzem. Obsahuje pokyny k používání serveru Azure SQL Database nakonfigurovaného s koncovým bodem služby virtuální sítě, pravidlem brány firewall protokolu IP nebo privátním koncovým bodem nebo službou Azure SQL Managed Instance, která připojí virtuální síť k hostování databáze SSISDB. Ukazuje, jak připojit Prostředí Azure-SSIS IR k virtuální síti.

- Monitorování prostředí Azure-SSIS IR. V tomto článku se dozvíte, jak načíst a pochopit informace o prostředí Azure-SSIS IR.

- Správa Azure-SSIS IR. Tento článek ukazuje, jak zastavit, spustit nebo odstranit prostředí Azure-SSIS IR. Ukazuje také postup škálování Azure-SSIS IR přidáním více uzlů.