Povolení Microsoft Defenderu pro úložiště (classic)

Tento článek vysvětluje, jak ve svých předplatných povolit a nakonfigurovat Microsoft Defender for Storage (Classic) pomocí různých šablon, jako je PowerShell, REST API a další.

Můžete také upgradovat na nový plán Microsoft Defenderu pro úložiště a používat pokročilé možnosti zabezpečení, včetně vyhledávání malwaru a detekce citlivých dat. Využijte předvídatelnější a členitější cenovou strukturu, která se účtuje za účet úložiště s dodatečnými náklady na transakce s velkým objemem. Tento nový cenový plán zahrnuje také všechny nové funkce zabezpečení a detekce.

Poznámka:

Pokud používáte Defender for Storage (classic) s cenami jednotlivých transakcí nebo účtů úložiště, budete muset migrovat do nového plánu Defenderu for Storage, abyste měli přístup k těmto funkcím a cenám. Přečtěte si informace o migraci do nového plánu Defenderu pro úložiště.

Microsoft Defender for Storage je nativní vrstva analýzy zabezpečení Azure, která detekuje neobvyklé a potenciálně škodlivé pokusy o přístup k účtům úložiště nebo jejich zneužití. K poskytování kontextových výstrah zabezpečení používá pokročilé možnosti detekce hrozeb a data microsoft Threat Intelligence . Tyto výstrahy také zahrnují kroky ke zmírnění zjištěných hrozeb a zabránění budoucím útokům.

Microsoft Defender for Storage nepřetržitě analyzuje transakce služby Azure Blob Storage, Azure Data Lake Storage a azure Files . Při zjištění potenciálně škodlivých aktivit se vygenerují výstrahy zabezpečení. Výstrahy se zobrazují v programu Microsoft Defender for Cloud s podrobnostmi o podezřelé aktivitě, vhodných krocích šetření, akcích nápravy a doporučeních zabezpečení.

Analyzovaná telemetrie služby Azure Blob Storage zahrnuje typy operací, jako jsou Get Blob, Put Blob, Get Container ACL, List Blobs a Get Blob Properties. Mezi příklady analyzovaných typů operací Azure Files patří Get File, Create File, List Files, Get File Properties a Put Range.

Defender for Storage Classic nemá přístup k datům účtu úložiště a nemá žádný vliv na jeho výkon.

Přečtěte si další informace o výhodách, funkcích a omezeních Defenderu pro úložiště. Další informace o programu Defender for Storage najdete také v epizodě Defenderu for Storage v sérii videí o programu Defender for Cloud.

Dostupnost

| Aspekt | Detaily |

|---|---|

| Stav vydání: | Všeobecná dostupnost (GA) |

| Ceny: | Microsoft Defender for Storage se účtuje, jak je znázorněno v podrobnostech o cenách a v plánech Defenderu na webu Azure Portal. |

| Chráněné typy úložiště: | Blob Storage (Standard/Premium StorageV2, objekty blob bloku) Soubory Azure (přes rozhraní REST API a SMB) Azure Data Lake Storage Gen2 (účty Standard/Premium s povolenými hierarchickými obory názvů) |

| Mraky: |

Nastavení Programu Microsoft Defender for Storage (classic)

Nastavení cen jednotlivých transakcí pro předplatné

V případě cen defenderu pro úložiště pro jednotlivé transakce doporučujeme pro každé předplatné povolit Defender for Storage, aby byly chráněné všechny existující a nové účty úložiště. Pokud chcete chránit jenom konkrétní účty, nakonfigurujte defender pro úložiště pro každý účet.

Microsoft Defender for Storage můžete ve svých předplatných nakonfigurovat několika způsoby:

Šablona Terraformu

Pokud chcete povolit Microsoft Defender for Storage na úrovni předplatného s cenami jednotlivých transakcí pomocí šablony Terraformu, přidejte tento fragment kódu do šablony s ID předplatného parent_id jako hodnotou:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

Pokud chcete plán zakázat, nastavte pricingTier hodnotu vlastnosti na Free a odeberte ji subPlan .

Přečtěte si další informace o referenční dokumentaci AzAPI šablony ARM.

Šablona Bicep

Pokud chcete povolit Microsoft Defender for Storage na úrovni předplatného s cenami za transakce pomocí Bicep, přidejte do šablony Bicep následující:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

Pokud chcete plán zakázat, nastavte pricingTier hodnotu vlastnosti na Free a odeberte ji subPlan .

Přečtěte si další informace o referenční dokumentaci AzAPI šablony Bicep.

Šablona ARM

Pokud chcete povolit Microsoft Defender for Storage na úrovni předplatného s cenami jednotlivých transakcí pomocí šablony ARM, přidejte tento fragment kódu JSON do oddílu prostředků šablony ARM:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Pokud chcete plán zakázat, nastavte pricingTier hodnotu vlastnosti na Free a odeberte ji subPlan .

Přečtěte si další informace o referenční dokumentaci AzAPI šablony ARM.

PowerShell

Povolení Microsoft Defenderu pro úložiště na úrovni předplatného s cenami za transakce pomocí PowerShellu:

Pokud ho ještě nemáte, nainstalujte modul Azure Az PowerShell.

Pomocí rutiny

Connect-AzAccountse přihlaste ke svému účtu Azure. Přečtěte si další informace o přihlášení k Azure pomocí Azure PowerShellu.Pomocí těchto příkazů zaregistrujte své předplatné do programu Microsoft Defender for Cloud Resource Provider:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'Nahraďte

<subscriptionId>ID předplatného.Pomocí rutiny

Set-AzSecurityPricingpovolte Microsoft Defender for Storage pro vaše předplatné:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

Tip

Pomocí GetAzSecurityPricing (Az_Security) můžete zobrazit všechny plány Defenderu pro cloud, které jsou pro předplatné povolené.

Chcete-li plán zakázat, nastavte -PricingTier hodnotu vlastnosti na Freehodnotu .

Přečtěte si další informace o používání PowerShellu s Microsoft Defenderem pro cloud.

Azure CLI

Povolení Microsoft Defenderu pro úložiště na úrovni předplatného s cenami za transakce pomocí Azure CLI:

Pokud ho ještě nemáte, nainstalujte Azure CLI.

az loginPomocí příkazu se přihlaste ke svému účtu Azure. Přečtěte si další informace o přihlašování k Azure pomocí Azure CLI.Pomocí těchto příkazů nastavte ID a název předplatného:

az account set --subscription "<subscriptionId or name>"Nahraďte

<subscriptionId>ID předplatného.Pomocí příkazu povolte Microsoft Defender for Storage pro vaše předplatné

az security pricing create:az security pricing create -n StorageAccounts --tier "standard"

Tip

Pomocí az security pricing show příkazu můžete zobrazit všechny plány Defenderu pro cloud, které jsou pro předplatné povolené.

Chcete-li plán zakázat, nastavte -tier hodnotu vlastnosti na freehodnotu .

Přečtěte si další informace o az security pricing create příkazu.

REST API

Pokud chcete povolit Microsoft Defender for Storage na úrovni předplatného s cenami za transakce pomocí rozhraní REST API Microsoft Defenderu pro cloud, vytvořte požadavek PUT s tímto koncovým bodem a textem:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Nahraďte {subscriptionId} ID předplatného.

Pokud chcete plán zakázat, nastavte -pricingTier hodnotu vlastnosti na Free parametr a odeberte ho subPlan .

Přečtěte si další informace o aktualizaci plánů Defenderu pomocí rozhraní REST API v HTTP, Javě, Go a JavaScriptu.

Nastavení cen pro jednotlivé transakce pro účet úložiště

Microsoft Defender for Storage můžete nakonfigurovat s cenami za jednotlivé transakce ve vašich účtech několika způsoby:

Šablona ARM

Pokud chcete povolit Microsoft Defender for Storage pro konkrétní účet úložiště s cenami jednotlivých transakcí pomocí šablony ARM, použijte připravenou šablonu Azure.

Pokud chcete v účtu zakázat Defender for Storage:

- Přihlaste se k portálu Azure.

- Přejděte ke svému účtu úložiště.

- V části Zabezpečení a sítě v nabídce Účet úložiště vyberte Microsoft Defender for Cloud.

- Vyberte Zakázat.

PowerShell

Povolení Microsoft Defenderu pro úložiště pro konkrétní účet úložiště s cenami jednotlivých transakcí pomocí PowerShellu:

Pokud ho ještě nemáte, nainstalujte modul Azure Az PowerShell.

Pomocí rutiny Connect-AzAccount se přihlaste ke svému účtu Azure. Přečtěte si další informace o přihlášení k Azure pomocí Azure PowerShellu.

Povolte Microsoft Defender for Storage pro požadovaný účet úložiště pomocí rutiny

Enable-AzSecurityAdvancedThreatProtection:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"Nahraďte hodnotu a

<storage-account><resource-group>nahraďte<subscriptionId>hodnotami pro vaše prostředí.

Pokud chcete zakázat ceny za jednotlivé transakce pro konkrétní účet úložiště, použijte rutinu Disable-AzSecurityAdvancedThreatProtection :

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Přečtěte si další informace o používání PowerShellu s Microsoft Defenderem pro cloud.

Azure CLI

Povolení služby Microsoft Defender for Storage pro konkrétní účet úložiště s cenami za transakce pomocí Azure CLI:

Pokud ho ještě nemáte, nainstalujte Azure CLI.

az loginPomocí příkazu se přihlaste ke svému účtu Azure. Přečtěte si další informace o přihlašování k Azure pomocí Azure CLI.Pomocí příkazu povolte Microsoft Defender for Storage pro vaše předplatné

az security atp storage update:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

Tip

Pomocí az security atp storage show příkazu můžete zjistit, jestli je pro účet povolený Defender for Storage.

Pokud chcete pro své předplatné zakázat Microsoft Defender for Storage, použijte tento az security atp storage update příkaz:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

Přečtěte si další informace o příkazu az security atp storage .

Vyloučení účtu úložiště z chráněného předplatného v plánu pro jednotlivé transakce

Když pro předplatné povolíte Microsoft Defender for Storage pro ceny za transakce, budou všechny aktuální a budoucí účty Azure Storage v daném předplatném chráněné. Konkrétní účty úložiště můžete vyloučit z ochrany služby Defender for Storage pomocí webu Azure Portal, PowerShellu nebo Azure CLI.

Doporučujeme povolit Defender for Storage v celém předplatném, abyste ochránili všechny stávající a budoucí účty úložiště. Existují ale případy, kdy uživatelé chtějí vyloučit konkrétní účty úložiště z ochrany v programu Defender.

Vyloučení účtů úložištězch

- Přidejte značku, která bude blokovat dědění povolení předplatného.

- Zakažte Defender for Storage (classic).

Poznámka:

Pokud máte účty úložiště, které chcete vyloučit z klasického plánu Defenderu for Storage, zvažte upgrade na nový plán Defender for Storage. Nejen že ušetříte náklady na účty náročné na transakce, ale získáte také přístup k vylepšeným funkcím zabezpečení. Přečtěte si další informace o výhodách migrace na nový plán.

Vyloučené účty úložiště v programu Defender for Storage classic se při migraci na nový plán automaticky nevyloučují.

Vyloučení ochrany účtu Azure Storage v předplatném s cenami za transakce

Pokud chcete vyloučit účet Azure Storage z Microsoft Defenderu pro úložiště (classic), můžete použít:

Vyloučení účtu služby Azure Storage pomocí PowerShellu

Pokud nemáte nainstalovaný modul Azure Az PowerShell, nainstalujte ho podle pokynů v dokumentaci k Azure PowerShellu.

Pomocí ověřeného účtu se pomocí rutiny připojte k Azure

Connect-AzAccount, jak je vysvětleno v tématu Přihlášení pomocí Azure PowerShellu.Definujte značku AzDefenderPlanAutoEnable pro účet úložiště pomocí

Update-AzTagrutiny (nahraďte ResourceId ID prostředkem příslušného účtu úložiště):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergePokud tuto fázi přeskočíte, vaše neoznačené prostředky budou dál dostávat denní aktualizace ze zásad povolení na úrovni předplatného. Tato zásada v účtu znovu povolí Defender for Storage. Přečtěte si další informace o značkách v části Použití značek k uspořádání prostředků Azure a hierarchii správy.

Zakažte Microsoft Defender for Storage pro požadovaný účet příslušného předplatného pomocí rutiny

Disable-AzSecurityAdvancedThreatProtection(pomocí stejného ID prostředku):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

Vyloučení účtu služby Azure Storage pomocí Azure CLI

Pokud nemáte nainstalované Azure CLI, nainstalujte ho podle pokynů v dokumentaci k Azure CLI.

Pomocí ověřeného účtu se připojte k Azure pomocí

loginpříkazu, jak je vysvětleno v tématu Přihlášení pomocí Azure CLI a po zobrazení výzvy zadejte přihlašovací údaje k účtu:az loginDefinujte značku AzDefenderPlanAutoEnable pro účet úložiště pomocí

tag updatepříkazu (nahraďte ID prostředku ID prostředku příslušného účtu úložiště):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offPokud tuto fázi přeskočíte, vaše neoznačené prostředky budou dál dostávat denní aktualizace ze zásad povolení na úrovni předplatného. Tato zásada v účtu znovu povolí Defender for Storage.

Tip

Přečtěte si další informace o značkách v az tagu.

Pomocí příkazu zakažte

security atp storageMicrosoft Defender for Storage pro požadovaný účet příslušného předplatného (pomocí stejného ID prostředku):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

Vyloučení účtu služby Azure Databricks Storage

Vyloučení aktivního pracovního prostoru Databricks

Microsoft Defender for Storage může vyloučit konkrétní aktivní účty úložiště pracovního prostoru Databricks, pokud je plán už v předplatném povolený.

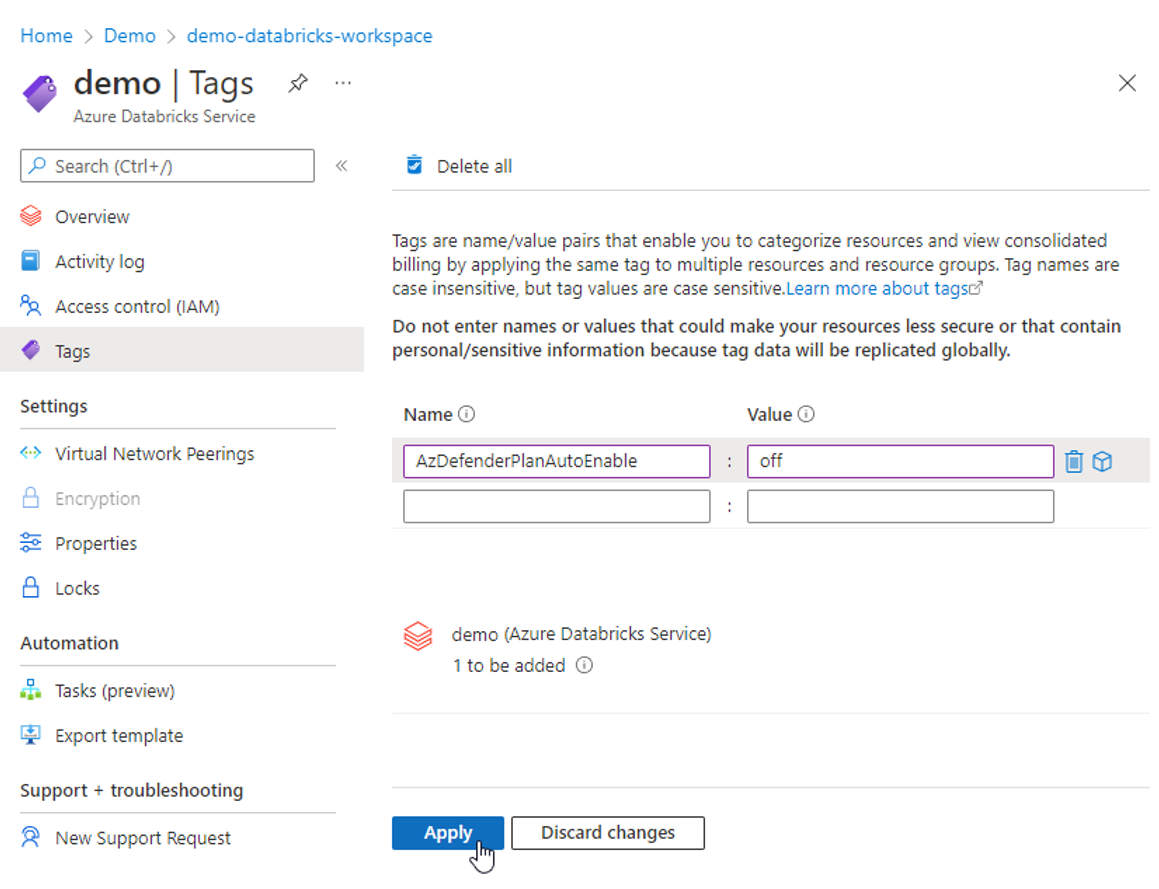

Vyloučení aktivního pracovního prostoru Databricks:

Přihlaste se k portálu Azure.

Přejděte na značky Azure Databricks>

Your Databricks workspace>.Do pole Název zadejte

AzDefenderPlanAutoEnable.Do pole Hodnota zadejte

offa pak vyberte Použít.

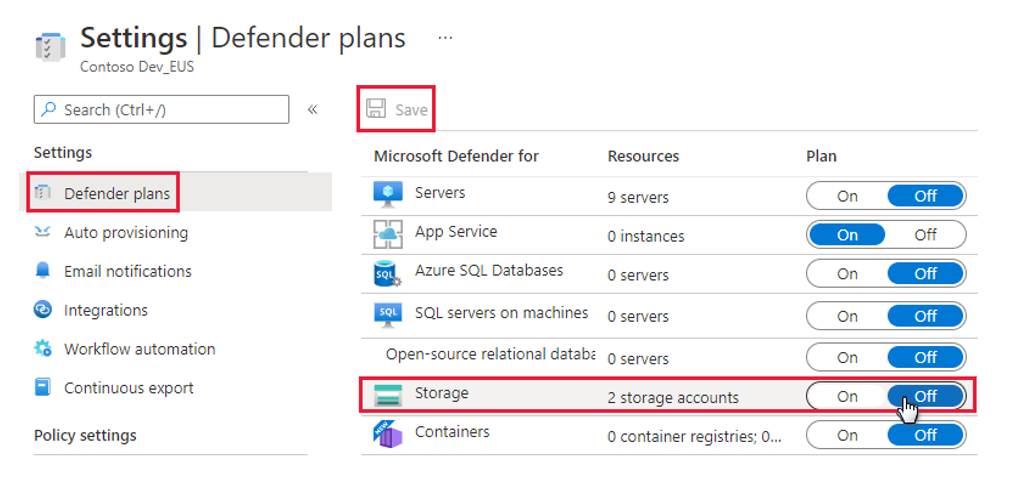

Přejděte do nastavení

Your subscription> cloudového>prostředí v programu Microsoft Defender.Vypněte plán Defenderu pro úložiště a vyberte Uložit.

Znovu povolte Defender for Storage (Classic) pomocí jedné z podporovaných metod (na webu Azure Portal nemůžete povolit Klasický defender for Storage).

Značky dědí účet úložiště pracovního prostoru Databricks a brání zapnutí defenderu for Storage.

Poznámka:

Značky se nedají přidat přímo do účtu úložiště Databricks ani do spravované skupiny prostředků.

Zabránění automatickému přizpůsobení v novém účtu úložiště pracovního prostoru Databricks

Když vytvoříte nový pracovní prostor Databricks, máte možnost přidat značku, která brání automatickému povolení účtu Microsoft Defenderu pro úložiště.

Pokud chcete zabránit automatickému povolení nového účtu úložiště pracovního prostoru Databricks:

Pomocí těchto kroků vytvořte nový pracovní prostor Azure Databricks.

Na kartě Značky zadejte značku s názvem

AzDefenderPlanAutoEnable.Zadejte hodnotu

off.

Pokračujte podle pokynů a vytvořte nový pracovní prostor Azure Databricks.

Účet Microsoft Defenderu pro úložiště dědí značku pracovního prostoru Databricks, který brání automatickému zapnutí Defenderu for Storage.

Další kroky

- Podívejte se na upozornění pro Azure Storage.

- Informace o funkcích a výhodách Defenderu pro úložiště

- Podívejte se na běžné dotazy týkající se klasického defenderu pro úložiště.