Nastavení odpovědi na kontrolu malwaru

Nastavte automatizované odpovědi pro přesunutí nebo odebrání škodlivých souborů nebo přesunutí nebo ingestování čistých souborů do jiného cíle. Vyberte upřednostňovanou možnost odpovědi, která odpovídá architektuře scénáře.

Pomocí kontroly malwaru můžete vytvořit odpověď automatizace pomocí následujících možností výsledků kontroly:

- Výstrahy zabezpečení v programu Defender for Cloud

- Události Event Gridu

- Značky indexu objektů blob

Tip

Prostřednictvím praktického cvičení vás zveme, abyste prozkoumali funkci Skenování malwaru v Defenderu for Storage. Podrobné pokyny k nastavení a testování kontroly malwaru najdete v podrobných pokynech k trénování Ninja, včetně konfigurace odpovědí na výsledky skenování. Jedná se o součást projektu "labs", který zákazníkům pomáhá začít využívat Microsoft Defender pro cloud a poskytovat praktické zkušenosti s jeho funkcemi.

Tady jsou některé možnosti odpovědi, které můžete použít k automatizaci odpovědi:

Blokování přístupu k neskenovaným nebo škodlivým souborům pomocí ABAC (řízení přístupu na základě atributů)

Přístup ke škodlivým a neskenovaným souborům můžete zablokovat pomocí autorizace řízení přístupu na základě atributu Microsoft Entra (ABAC). Umožňuje nastavit podmíněný přístup k objektům blob na základě výsledků kontroly a povolit aplikacím a uživatelům přístup pouze k naskenovaným souborům, které jsou čisté.

Podle pokynů v následujícím videu ho nastavte.

Odstranění nebo přesunutí škodlivého objektu blob

K odstranění nebo přesunutí škodlivých souborů do karantény můžete použít automatizaci kódu nebo pracovního postupu.

Příprava prostředí na odstranění nebo přesun

Odstraňte škodlivý soubor – Před nastavením automatizovaného odstranění se doporučuje povolit obnovitelné odstranění v účtu úložiště. Umožňuje "zrušit odstranění" souborů, pokud existují falešně pozitivní výsledky nebo v případech, kdy odborníci na zabezpečení chtějí prošetřit škodlivé soubory.

Přesunutí škodlivého souboru do karantény – Soubory můžete přesunout do vyhrazeného kontejneru úložiště nebo účtu úložiště, které se považují za karanténu. Můžete chtít, aby k tomuto vyhrazenému kontejneru nebo účtu úložiště měli oprávnění jenom někteří uživatelé, jako je správce zabezpečení nebo analytik SOC.

- Použití ID Microsoft Entra k řízení přístupu k úložišti objektů blob se považuje za osvědčený postup. Pokud chcete řídit přístup k vyhrazenému kontejneru úložiště karantény, můžete použít přiřazení rolí na úrovni kontejneru pomocí řízení přístupu na základě role (RBAC) microsoft Entra. Uživatelé s oprávněními na úrovni účtu úložiště můžou mít stále přístup k kontejneru karantény. Můžete buď upravit jejich oprávnění na úrovni kontejneru, nebo zvolit jiný přístup a přesunout škodlivý soubor do vyhrazeného účtu úložiště.

- Pokud musíte použít jiné metody, jako jsou tokeny SAS (sdílené přístupové podpisy) v chráněném účtu úložiště, doporučujeme přesunout škodlivé soubory do jiného účtu úložiště (karanténa). Pak je nejlepší udělit Microsoft Entra oprávnění pro přístup k účtu úložiště v karanténě.

Nastavení automatizace

Možnost 1: Aplikace logiky založená na programu Microsoft Defender for Cloud Security Alerts

Odpovědi založené na aplikaci logiky představují jednoduchý přístup bez kódu k nastavení odpovědi. Doba odezvy je ale pomalejší než přístup založený na kódu řízený událostmi.

Nasaďte šablonu DeleteBlobLogicApp Azure Resource Manageru (ARM) pomocí webu Azure Portal.

Vyberte aplikaci logiky, kterou jste nasadili.

Přidejte do aplikace logiky přiřazení role, které jí umožní odstranit objekty blob z účtu úložiště:

V boční nabídce přejděte na Identita a vyberte přiřazení rolí Azure.

Přidejte přiřazení role na úrovni předplatného s rolí Přispěvatel dat v objektech blob úložiště.

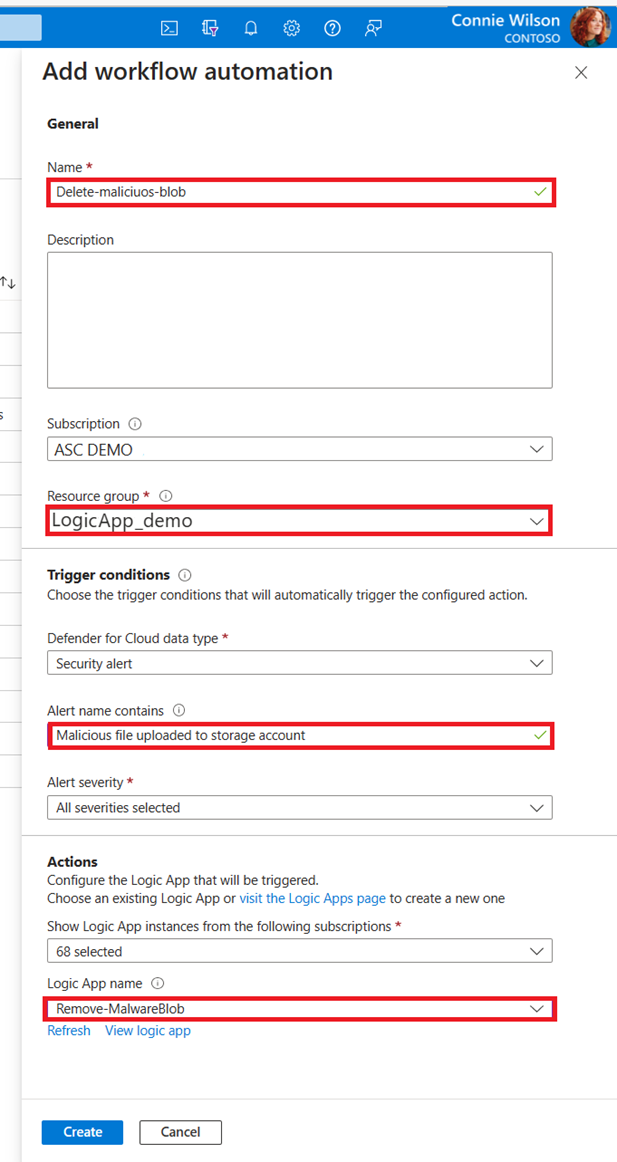

Vytvořte automatizaci pracovních postupů pro upozornění Microsoft Defenderu pro cloud:

- Na webu Azure Portal přejděte do Programu Microsoft Defender for Cloud .

- V boční nabídce přejděte do automatizace pracovního postupu.

- Přidejte nový pracovní postup: V názvu upozornění obsahuje pole, vyplňte škodlivý soubor nahraný do účtu úložiště a zvolte aplikaci logiky v části Akce .

- Vyberte Vytvořit.

Možnost 2: Aplikace funkcí založená na událostech Event Gridu

Aplikace funkcí poskytuje vysoký výkon s nízkou latencí doby odezvy.

Vytvořte aplikaci funkcí ve stejné skupině prostředků jako chráněný účet úložiště.

Přidejte přiřazení role pro identitu aplikace funkcí.

V boční nabídce přejděte na Identita, ujistěte se, že je stav identity přiřazený systémem zapnutý, a vyberte přiřazení rolí Azure.

Přidejte přiřazení role do úrovní předplatného nebo účtu úložiště s rolí Přispěvatel dat v objektech blob služby Storage.

Využití událostí Event Gridu a připojení funkce Azure Functions jako typu koncového bodu

Při psaní kódu funkce Azure Můžete použít naši ukázku předdefinované funkce – MoveMaliciousBlobEventTrigger nebo napsat vlastní kód pro zkopírování objektu blob jinde a pak ho odstranit ze zdroje.

Pro každý výsledek kontroly se událost odešle podle následujícího schématu.

Struktura zpráv události

Zpráva události je objekt JSON, který obsahuje páry klíč-hodnota, které poskytují podrobné informace o výsledku kontroly malwaru. Tady je rozpis jednotlivých klíčů ve zprávě události:

ID: Jedinečný identifikátor události.

subject: Řetězec, který popisuje cestu k prostředku naskenovaného objektu blob (souboru) v účtu úložiště.

data: Objekt JSON, který obsahuje další informace o události:

correlationId: Jedinečný identifikátor, který lze použít ke korelaci více událostí souvisejících se stejnou kontrolou.

blobUri: Identifikátor URI naskenovaného objektu blob (souboru) v účtu úložiště.

eTag: ETag naskenovaného objektu blob (souboru).

scanFinishedTimeUtc: Časové razítko UTC při dokončení kontroly.

scanResultType: Výsledek kontroly, například "Škodlivé" nebo "Nenalezena žádná hrozba".

scanResultDetails: Objekt JSON obsahující podrobnosti o výsledku kontroly:

malwareNamesFound: Pole názvů malwaru nalezených v naskenovaném souboru.

sha256: Hodnota hash SHA-256 naskenovaného souboru.

eventType: Řetězec, který označuje typ události, v tomto případě "Microsoft.Security.MalwareScanningResult".

dataVersion: Číslo verze schématu dat.

metadataVersion: Číslo verze schématu metadat.

eventTime: Časové razítko UTC, kdy byla událost vygenerována.

téma: Cesta k prostředku tématu Event Gridu, ke kterému událost patří.

Tady je příklad zprávy události:

{

"id": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x8DB4C9327B08CBF",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "275A021BBFB6489E54D471899F7DB9D1663FC695EC2FE2A2C4538AABF651FD0F"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Když pochopíte strukturu zprávy události, můžete extrahovat relevantní informace o výsledku kontroly malwaru a odpovídajícím způsobem ji zpracovat.

Zajištění toho, aby vaše aplikace a toky dat věděly o výsledcích kontroly malwaru

Kontrola malwaru je téměř v reálném čase a obvykle existuje malé časové období mezi časem nahrání a časem kontroly. Vzhledem k tomu, že úložiště není nekompatibilní, není riziko, že se ve vašem úložišti spustí škodlivé soubory. Riziko je, že uživatelé nebo aplikace přistupují ke škodlivým souborům a šíří je v celé organizaci.

Existuje několik metod, jak zajistit, aby vaše aplikace a toky dat věděly o výsledcích kontroly malwaru a zajistily, že neexistuje žádný způsob, jak získat přístup k souboru a zpracovat ho, a jeho výsledek se spotřeboval a reagoval.

Aplikace ingestují data na základě výsledku kontroly.

Možnost 1: Aplikace, které před zpracováním kontrolují značku indexu

Jedním ze způsobů, jak získat ingestovaná data, je aktualizovat všechny aplikace, které přistupují k účtu úložiště. Každá aplikace zkontroluje výsledek kontroly jednotlivých souborů a pokud výsledek kontroly značky indexu objektů blob není nalezen, aplikace načte objekt blob.

Možnost 2: Připojení aplikace k webhooku v událostech Event Gridu

Aplikaci můžete připojit k webhooku v událostech Event Gridu a tyto události použít k aktivaci relevantních procesů pro soubory, u kterých se nenašly žádné hrozby , výsledky kontroly. Přečtěte si další informace o používání doručování událostí Webhooku a ověřování koncového bodu.

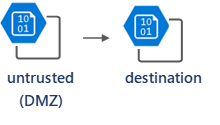

Použití zprostředkujícího účtu úložiště jako DMZ

Můžete nastavit zprostředkující účet úložiště pro nedůvěryhodný obsah (DMZ) a přímo nahrávat provoz do DMZ. V nedůvěryhodném účtu úložiště povolte kontrolu malwaru a připojte Event Grid a aplikaci funkcí, aby se do cílového účtu úložiště přesunuly pouze objekty blob s výsledkem "nenalezena žádná hrozba".

Další kroky

Zjistěte, jak porozumět výsledkům kontroly malwaru v programu Microsoft Defender for Storage.