Povolení vyhledávání virtuálních počítačů bez agentů

Kontrola bez agentů poskytuje přehled o nainstalovaných softwarových a softwarových ohroženích zabezpečení vašich úloh, aby se rozšířilo pokrytí posouzení ohrožení zabezpečení na serverové úlohy bez nainstalovaného agenta posouzení ohrožení zabezpečení.

Posouzení ohrožení zabezpečení bez agentů používá modul Microsoft Defender Správa zranitelností k posouzení ohrožení zabezpečení v softwaru nainstalovaném na vašich virtuálních počítačích, aniž by bylo nutné nainstalovat Defender pro koncový bod. Posouzení ohrožení zabezpečení zobrazuje inventář softwaru a ohrožení zabezpečení ve stejném formátu jako posouzení založená na agentech.

Kompatibilita s řešeními posouzení ohrožení zabezpečení na základě agentů

Defender for Cloud již podporuje různé kontroly ohrožení zabezpečení založené na agentech, včetně Microsoft Defender Správa zranitelností (MDVM) nebo BYOL. Kontrola bez agentů rozšiřuje viditelnost Defenderu for Cloud, aby se dosáhlo více zařízení.

Když povolíte posouzení ohrožení zabezpečení bez agentů:

Pokud ve vašem předplatném nemáte povolená žádná existující integrovaná řešení posouzení ohrožení zabezpečení , Program Defender for Cloud ve výchozím nastavení automaticky povolí mdVM.

Pokud jako součást integrace s Microsoft Defenderem for Endpoint vyberete Microsoft Defender Správa zranitelností, zobrazí se v programu Defender for Cloud sjednocené a konsolidované zobrazení, které optimalizuje pokrytí a aktuálnost.

- Počítače, na které se vztahuje jenom jeden ze zdrojů (Správa ohrožení zabezpečení v programu Defender nebo bez agentů), zobrazují výsledky z tohoto zdroje.

- Počítače, na které se vztahují oba zdroje, zobrazují výsledky založené na agentech pouze kvůli zvýšené aktuálnosti.

Pokud vyberete posouzení ohrožení zabezpečení s integracemi BYOL – Defender for Cloud ve výchozím nastavení zobrazí výsledky založené na agentech. Výsledky kontroly bez agentů se zobrazují u počítačů, které nemají nainstalovaného agenta nebo z počítačů, které nehlásí zjištění správně.

Pokud chcete změnit výchozí chování tak, aby se vždy zobrazovaly výsledky z MDVM (bez ohledu na řešení agenta třetí strany), vyberte nastavení Microsoft Defender Správa zranitelností v řešení posouzení ohrožení zabezpečení.

Povolení kontroly počítačů bez agentů

Když povolíte správu stavu zabezpečení cloudu v programu Defender (CSPM) nebo Defender for Servers P2, je ve výchozím nastavení povolená kontrola bez agentů.

Pokud už je povolený Defender for Servers P2 a kontrola bez agentů je vypnutá, musíte zapnout kontrolu bez agentů ručně.

Kontrolu bez agentů můžete povolit na

Poznámka:

Kontrola malwaru bez agentů je dostupná jenom v případě, že jste povolili Defender for Servers plan 2.

Posouzení ohrožení zabezpečení bez agentů v Azure

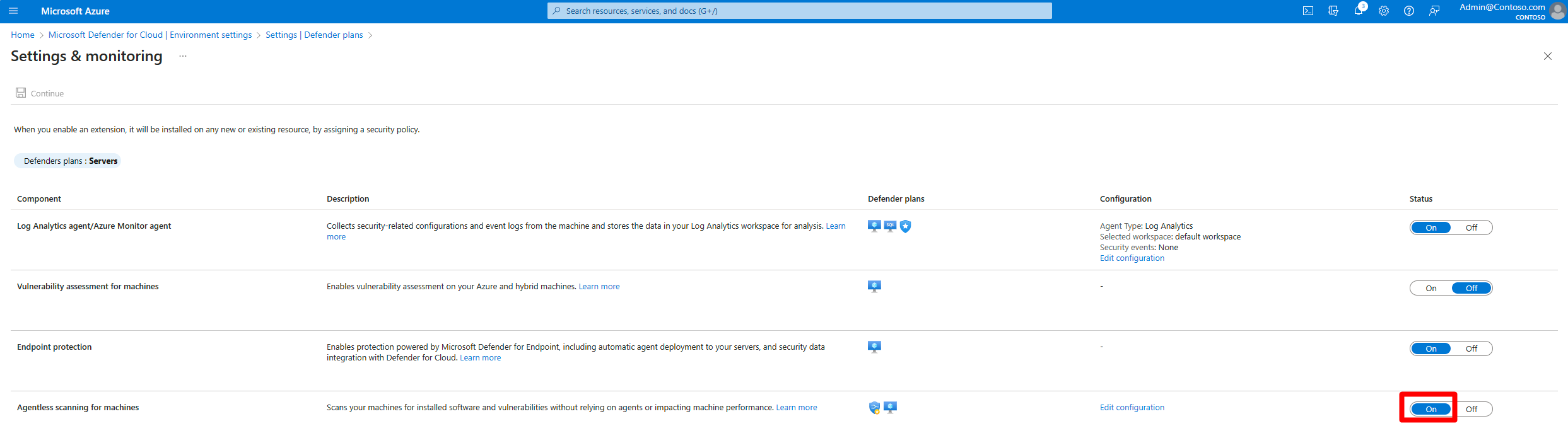

Povolení posouzení ohrožení zabezpečení bez agentů v Azure:

V nabídce Defenderu pro cloud otevřete nastavení prostředí.

Vyberte příslušné předplatné.

V případě plánu Správa stavu cloudového zabezpečení v programu Defender (CSPM) nebo Defender for Servers P2 vyberte Nastavení.

Nastavení kontroly bez agentů sdílí správa stavu zabezpečení v programu Defender (CSPM) nebo Defender pro servery P2. Když povolíte kontrolu bez agentů v obou plánech, nastavení se povolí pro oba plány.

V podokně nastavení zapněte kontrolu počítačů bez agentů.

Zvolte Uložit.

Povolení skenování šifrovaných disků CMK v Azure (Preview):

Pro kontrolu bez agentů pro pokrytí virtuálních počítačů Azure s šifrovanými disky CMK musíte programu Defender for Cloud udělit další oprávnění k vytvoření zabezpečené kopie těchto disků. K tomu jsou potřeba další oprávnění ve službě Key Vault, která se používají pro šifrování CMK pro vaše virtuální počítače.

Pokud chcete oprávnění přiřadit ručně, postupujte podle následujících pokynů podle typu služby Key Vault:

- Pro trezory klíčů, které používají jiná oprávnění než RBAC, přiřaďte Poskytovatele prostředků

0c7668b5-3260-4ad0-9f53-34ed54fa19b2Skeneru cloudových serverů v programu Microsoft Defender () tato oprávnění: Key Get, Key Wrap, Key Unwrap. - Pro trezory klíčů používajících oprávnění RBAC přiřaďte "Poskytovatel prostředků skeneru cloudových serverů v programu Microsoft Defender" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) předdefinované roli uživatele šifrování kryptografických služeb služby Key Vault.

K přiřazení těchto oprávnění ve velkém měřítku můžete použít také tento skript.

Další informace najdete v tématu oprávnění kontroly bez agentů.

Posouzení ohrožení zabezpečení bez agentů v AWS

V nabídce Defenderu pro cloud otevřete nastavení prostředí.

Vyberte příslušný účet.

V případě plánu Správa stavu cloudového zabezpečení v programu Defender (CSPM) nebo Defender for Servers P2 vyberte Nastavení.

Když povolíte kontrolu bez agentů v obou plánech, platí nastavení pro oba plány.

V podokně nastavení zapněte kontrolu počítačů bez agentů.

Vyberte Uložit a Další: Konfigurace přístupu.

Stáhněte si šablonu CloudFormation.

Pomocí stažené šablony CloudFormation vytvořte zásobník v AWS podle pokynů na obrazovce. Pokud nasazujete účet pro správu, musíte spustit šablonu CloudFormation jako Stack i StackSet. Konektory se vytvoří pro členské účty až 24 hodin po onboardingu.

Vyberte Další: Zkontrolovat a vygenerovat.

Vyberte Aktualizovat.

Po povolení kontroly bez agentů se informace o inventáři softwaru a ohrožení zabezpečení automaticky aktualizují v programu Defender for Cloud.

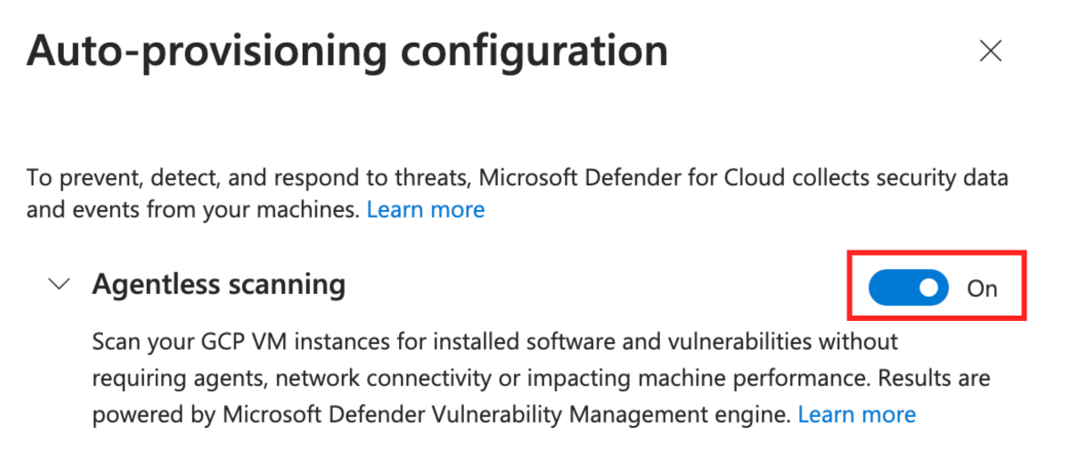

Povolení kontroly bez agentů v GCP

V defenderu pro cloud vyberte Nastavení prostředí.

Vyberte příslušný projekt nebo organizaci.

V případě plánu Správa stavu cloudového zabezpečení v programu Defender (CSPM) nebo Defender for Servers P2 vyberte Nastavení.

Přepněte kontrolu bez agentů na Zapnuto.

Vyberte Uložit a Další: Konfigurace přístupu.

Zkopírujte skript onboardingu.

Spusťte skript onboardingu v oboru organizace nebo projektu GCP (portál GCP nebo rozhraní příkazového řádku gcloudu).

Vyberte Další: Zkontrolovat a vygenerovat.

Vyberte Aktualizovat.

Testování nasazení skeneru malwaru bez agentů

Výstrahy zabezpečení se na portálu zobrazují jenom v případech, kdy se ve vašem prostředí detekují hrozby. Pokud nemáte žádná upozornění, může to být proto, že ve vašem prostředí nejsou žádné hrozby. Můžete otestovat, jestli je zařízení správně onboardované a hlásí se službě Defender for Cloud vytvořením testovacího souboru.

Vytvoření testovacího souboru pro Linux

Na virtuálním počítači otevřete okno terminálu.

Spusťte následující příkaz:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

Výstraha MDC_Test_File malware was detected (Agentless) se zobrazí do 24 hodin na stránce Upozornění v programu Defender for Cloud a na portálu XDR v programu Defender.

Vytvoření testovacího souboru pro Windows

Vytvoření testovacího souboru s textovým dokumentem

Vytvořte na virtuálním počítači textový soubor.

Vložte text

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$do textového souboru.Důležité

Ujistěte se, že v textovém souboru nejsou žádné nadbytečné mezery ani řádky.

Uložte soubor.

Otevřete soubor a ověřte, že obsahuje obsah z fáze 2.

Výstraha MDC_Test_File malware was detected (Agentless) se zobrazí do 24 hodin na stránce Upozornění v programu Defender for Cloud a na portálu XDR v programu Defender.

Vytvoření testovacího souboru pomocí PowerShellu

Na virtuálním počítači otevřete PowerShell.

Spusťte následující skript.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

Výstraha MDC_Test_File malware was detected (Agentless) se zobrazí do 24 hodin na stránce Upozornění v programu Defender for Cloud a na portálu XDR v programu Defender.

Vyloučení počítačů z kontroly

Kontrola bez agentů se vztahuje na všechny oprávněné počítače v předplatném. Pokud chcete zabránit kontrole konkrétních počítačů, můžete počítače vyloučit z kontroly bez agentů na základě existujících značek prostředí. Když Defender for Cloud provádí průběžné zjišťování počítačů, vyloučené počítače se přeskočí.

Konfigurace počítačů pro vyloučení:

V defenderu pro cloud vyberte Nastavení prostředí.

Vyberte příslušný konektor předplatného nebo multicloudového konektoru.

V případě plánu Správa stavu cloudového zabezpečení v programu Defender (CSPM) nebo Defender for Servers P2 vyberte Nastavení.

Pro kontrolu bez agentů vyberte Upravit konfiguraci.

Zadejte název a hodnotu značky, které platí pro počítače, které chcete vyloučit. Můžete zadat

multiple tag:valuepáry.

Zvolte Uložit.

Související obsah

Přečtěte si další informace: