Kurz: Instalace mikro agenta Defenderu for IoT

V tomto kurzu se dozvíte, jak nainstalovat a ověřit agenta Defenderu pro mikro agenta IoT.

V tomto kurzu se naučíte:

- Stažení a instalace mikro agenta

- Ověření mikro agenta

- Ověření instalace

- Otestování systému

- Instalace konkrétní verze mikro agenta

Poznámka:

Defender for IoT plánuje vyřadit mikro agenta 1. srpna 2025.

Požadavky

Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

IoT Hub.

Ověřte, že používáte jeden z následujících operačních systémů.

Ve službě Azure IoT Hub musíte povolit Microsoft Defender for IoT.

Do řešení IoT musíte přidat skupinu prostředků.

Musíte mít vytvořené dvojče modulu mikro agenta IoT Defender pro IoT.

Stažení a instalace mikro agenta

V závislosti na vašem nastavení bude potřeba nainstalovat příslušný balíček Microsoftu.

Přidání příslušného úložiště balíčků Microsoftu:

Stáhněte konfiguraci úložiště, která odpovídá operačnímu systému vašeho zařízení.

Pro Ubuntu 18.04:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listPro Ubuntu 20.04:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listPro Debian 9 (AMD64 i ARM64):

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Pomocí následujícího příkazu zkopírujte konfiguraci úložiště do

sources.list.dadresáře:sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Nainstalujte veřejný klíč Microsoft GPG pomocí následujícího příkazu:

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Pomocí následujícího příkazu se ujistěte, že jste apt aktualizovali:

sudo apt-get updatePomocí následujícího příkazu nainstalujte balíček mikro agenta Defender for IoT do distribuce Debianu nebo Linuxu založené na Ubuntu:

sudo apt-get install defender-iot-micro-agent

Připojení přes proxy server

Tento postup popisuje, jak můžete k IoT Hubu připojit mikro agenta Defenderu for IoT prostřednictvím proxy serveru.

Konfigurace připojení přes proxy server:

Na počítači mikro agenta vytvořte

/etc/defender_iot_micro_agent/conf.jsonsoubor s následujícím obsahem:{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Pole uživatele a hesla jsou volitelná. Pokud je nepotřebujete, použijte místo toho následující syntaxi:

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Odstraňte všechny soubory uložené v mezipaměti na adrese /var/lib/defender_iot_micro_agent/cache.json.

Restartujte mikro agenta. Run (Spuštění):

sudo systemctl restart defender-iot-micro-agent.service

Přidání podpory protokolu AMQP

Tento postup popisuje další kroky potřebné k podpoře protokolu AMQP.

Přidání podpory protokolu AMQP:

Na počítači mikro agenta otevřete

/etc/defender_iot_micro_agent/conf.jsonsoubor a přidejte následující obsah:{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Odstraňte všechny soubory uložené v mezipaměti na adrese /var/lib/defender_iot_micro_agent/cache.json.

Restartujte mikro agenta. Run (Spuštění):

sudo systemctl restart defender-iot-micro-agent.service

Přidání protokolu AMQP přes protokol webového soketu:

Na počítači mikro agenta otevřete

/etc/defender_iot_micro_agent/conf.jsonsoubor a přidejte následující obsah:{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Odstraňte všechny soubory uložené v mezipaměti na adrese /var/lib/defender_iot_micro_agent/cache.json.

Restartujte mikro agenta. Run (Spuštění):

sudo systemctl restart defender-iot-micro-agent.service

Agent použije tento protokol a bude komunikovat se službou IoT Hub na portu 443. Konfigurace proxy serveru HTTP je pro tento protokol podporovaná, v případě, že je také nakonfigurovaný proxy server, bude port komunikace s proxy serverem definovaný v konfiguraci proxy serveru.

Ověření mikro agenta

Existují dvě možnosti, které se dají použít k ověření agenta Defenderu pro mikro agenta IoT:

Ověřování pomocí připojovací řetězec identity modulu

Ověřování pomocí připojovací řetězec identity modulu

Identitu modulu budete muset zkopírovat připojovací řetězec z podrobností o identitě modulu DefenderIoTMicroAgent.

Kopírování připojovací řetězec identity modulu:

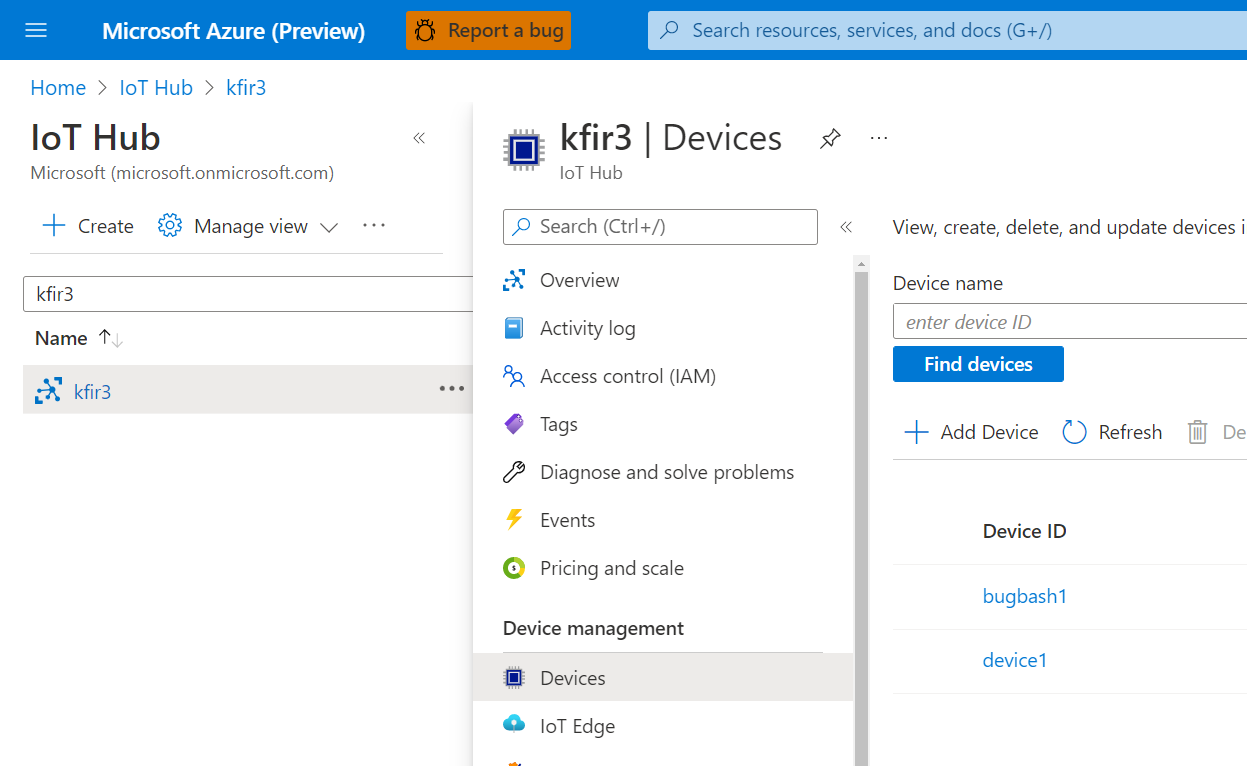

Přejděte na zařízení pro správu>zařízení ioT Hubu.>

Your hub>

Ze seznamu ID zařízení vyberte zařízení.

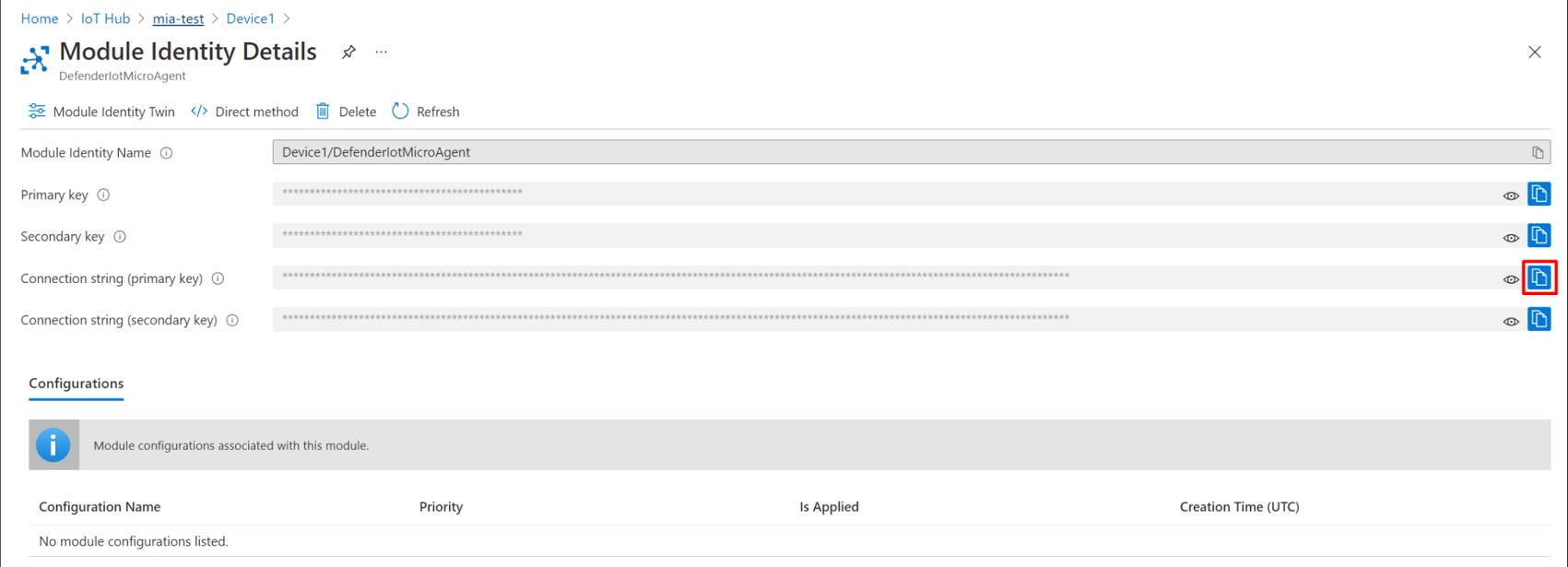

Vyberte kartu Identity modulů.

Ze seznamu identit modulů přidružených k zařízení vyberte modul DefenderIotMicroAgent.

Výběrem tlačítka pro kopírování zkopírujte připojovací řetězec (primární klíč).

Zadáním následujícího příkazu vytvořte soubor

connection_string.txtobsahující zkopírovaný připojovací řetězec kódovaný v adresáři agenta/etc/defender_iot_micro_agentDefender for IoT v programu Defender for IoT s kódováním utf-8:sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'Nyní

connection_string.txtbude umístěn v následujícím umístění/etc/defender_iot_micro_agent/connection_string.txtcesty .Poznámka:

Připojovací řetězec obsahuje klíč, který umožňuje přímý přístup k samotnému modulu, a proto obsahuje citlivé informace, které by měli používat a číst jenom kořenoví uživatelé.

Restartujte službu pomocí tohoto příkazu:

sudo systemctl restart defender-iot-micro-agent.service

Ověřování pomocí certifikátu

Ověření pomocí certifikátu:

Certifikát si můžete opatrovat podle těchto pokynů.

Umístěte veřejnou část certifikátu s kódováním PEM a privátní klíč do

/etc/defender_iot_micro_agentsouborů volanýchcertificate_public.pemacertificate_private.pem.Umístěte příslušné připojovací řetězec do

connection_string.txtsouboru. Připojovací řetězec by měl vypadat takto:HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueTento řetězec upozorní agenta Defenderu pro IoT, aby očekával, že se pro ověření poskytne certifikát.

Restartujte službu pomocí následujícího příkazu:

sudo systemctl restart defender-iot-micro-agent.service

Ověření instalace

Ověření instalace:

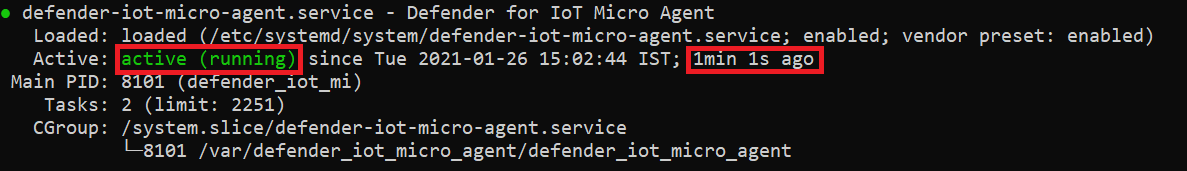

Pomocí následujícího příkazu se ujistěte, že mikro agent běží správně:

systemctl status defender-iot-micro-agent.serviceUjistěte se, že je služba stabilní, a ujistěte

activese, že je vhodná doba provozu procesu.

Otestování systému

Systém můžete otestovat vytvořením souboru triggeru v zařízení. Soubor triggeru způsobí, že základní kontrola v agentu zjistí soubor jako porušení směrného plánu.

V systému souborů vytvořte soubor pomocí následujícího příkazu:

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtUjistěte se, že je váš pracovní prostor služby Log Analytics připojený k centru IoT. Další informace najdete v tématu Vytvoření pracovního prostoru služby Log Analytics.

Restartujte agenta pomocí příkazu:

sudo systemctl restart defender-iot-micro-agent.service

Počkejte až jednu hodinu, než se doporučení zobrazí v centru.

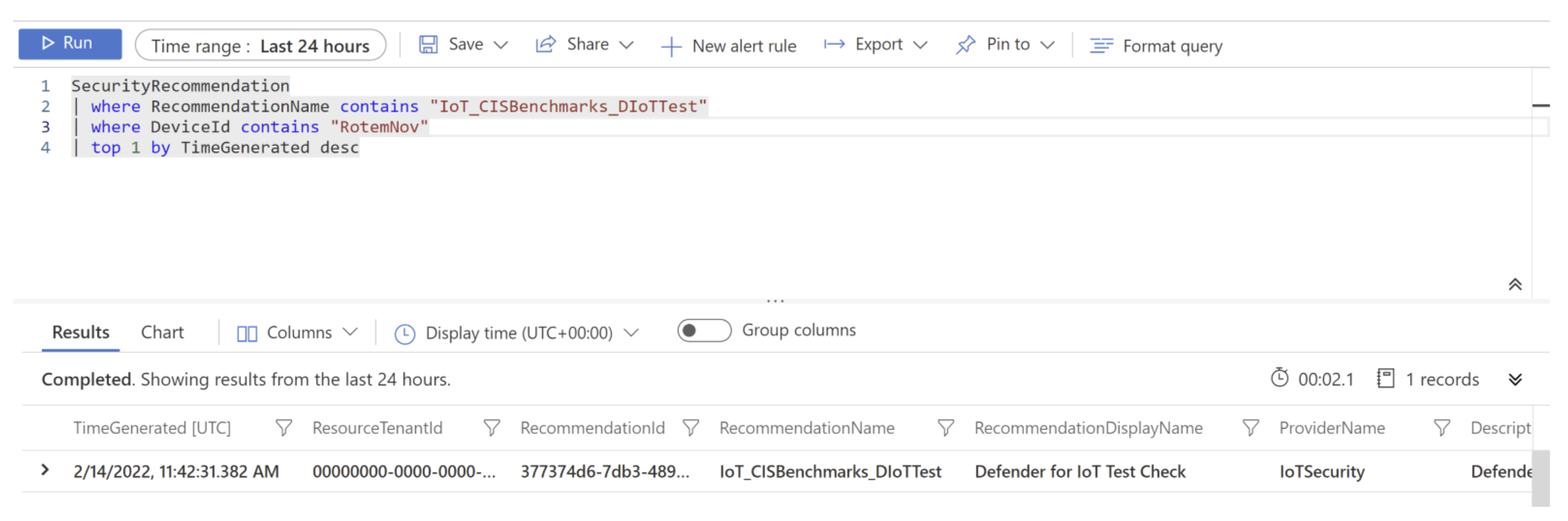

Vytvoří se doporučení podle směrného plánu s názvem "IoT_CISBenchmarks_DIoTTest". Toto doporučení můžete dotazovat z Log Analytics následujícím způsobem:

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Příklad:

Instalace konkrétní verze mikro agenta

Konkrétní verzi mikro agenta můžete nainstalovat pomocí konkrétního příkazu.

Instalace konkrétní verze agenta Defenderu pro mikro agenta IoT:

Otevřete terminál.

Spusťte následující příkaz:

sudo apt-get install defender-iot-micro-agent=<version>

Vyčištění prostředků

Nejsou k dispozici žádné prostředky, které by bylo potřeba vyčistit.