Změna zásad připojení aplikací a zabezpečení pro vaši organizaci

Důležité

Azure DevOps nepodporuje ověřování alternativních přihlašovacích údajů. Pokud stále používáte alternativní přihlašovací údaje, důrazně doporučujeme přejít na bezpečnější metodu ověřování.

Tento článek ukazuje, jak spravovat zásady zabezpečení vaší organizace, které určují, jak můžou aplikace přistupovat ke službám a prostředkům ve vaší organizaci. K většině těchto zásad se dostanete v nastavení organizace.

Požadavky

Oprávnění: Být členem skupiny Správci kolekce projektů. Vlastníci organizace jsou automaticky členy této skupiny.

Správa zásad

Pokud chcete změnit zásady připojení, zabezpečení a uživatelů aplikace pro vaši organizaci, postupujte následovně.

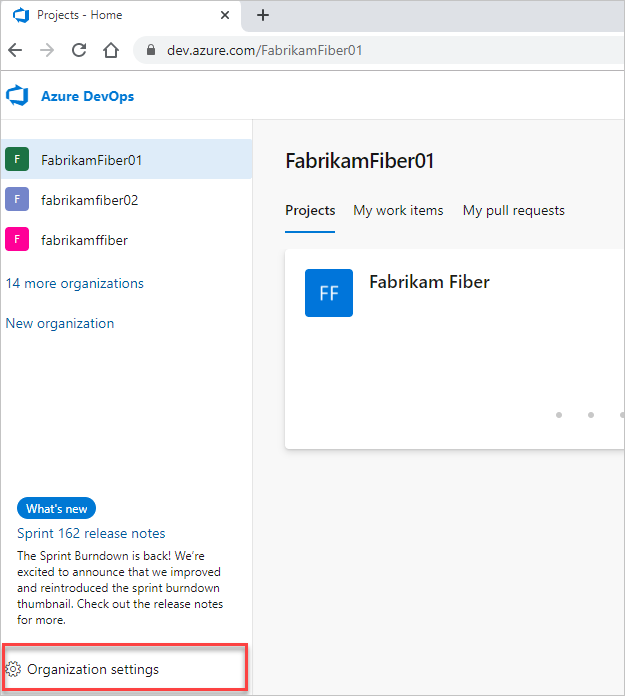

Přihlaste se ke své organizaci (

https://dev.azure.com/{yourorganization}).Vyberte

nastavení organizace.

nastavení organizace.

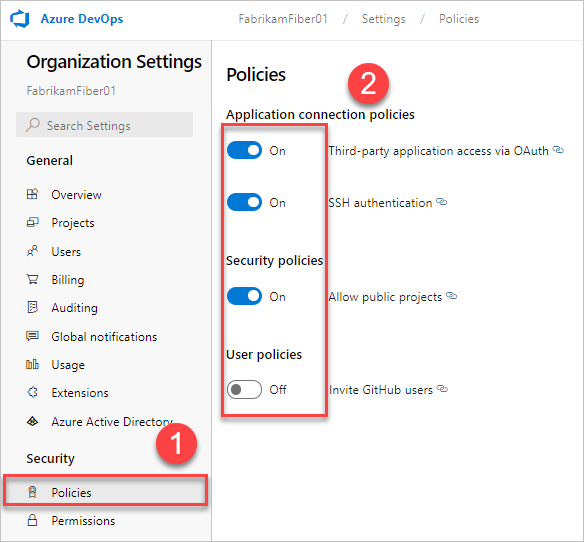

Vyberte Zásady a podle potřeby přepněte zásadu na zapnutou nebo vypnutou .

Změna zásad připojení aplikací

Pokud chcete povolit bezproblémový přístup k vaší organizaci bez opakované výzvy k zadání přihlašovacích údajů uživatele, aplikace často používají následující metody ověřování:

OAuth: Generování tokenů pro přístup k rozhraním REST API pro Azure DevOps Všechna rozhraní REST API přijímají tokeny OAuth, takže se jedná o upřednostňovanou metodu integrace před tokeny PAT (Personal Access Tokens). Organizace, profily a rozhraní PAT Management API podporují pouze OAuth. Tokeny OAuth s ID Microsoft Entra můžete také použít k zajištění zabezpečeného a bezproblémového ověřování pro uživatele ve vaší organizaci.

SSH: Vygenerujte šifrovací klíče pro použití s Linuxem, macOS a Windows s Gitem pro Windows. Správci přihlašovacích údajů Git ani paty gitu nemůžete použít k ověřování HTTPS s protokolem SSH.

PATs: Generování tokenů pro:

- Přístup ke konkrétním prostředkům nebo aktivitám, jako jsou sestavení nebo pracovní položky.

- Klienti jako Xcode a NuGet, kteří jako základní přihlašovací údaje vyžadují uživatelská jména a hesla a nepodporují funkce účtu Microsoft a Microsoft Entra, jako je vícefaktorové ověřování.

- Přístup k rozhraním REST API pro Azure DevOps

Ve výchozím nastavení vaše organizace umožňuje přístup ke všem metodám ověřování.

Přístup ke klíčům OAuth a SSH můžete omezit zakázáním těchto zásad připojení aplikací:

- Aplikace jiných společností než Microsoft prostřednictvím OAuth: Povolte aplikacím jiných společností než Microsoft přístup k prostředkům ve vaší organizaci prostřednictvím OAuth. Tato zásada je ve výchozím nastavení vypnutá pro všechny nové organizace. Pokud chcete mít přístup k aplikacím od jiných společností než Microsoft, povolte tuto zásadu, abyste zajistili, že tyto aplikace budou mít přístup k prostředkům ve vaší organizaci.

- Ověřování SSH: Povolte aplikacím připojení k úložištím Git vaší organizace přes SSH.

Když odepřete přístup k metodě ověřování, žádná aplikace nebude mít prostřednictvím této metody přístup k vaší organizaci. U jakékoli aplikace, která dříve měla přístup, dochází k chybám ověřování a ke ztrátě přístupu.

Pokud chcete odebrat přístup pro pracovní stanice s privilegovaným přístupem, odvoláte je.

Změna zásad podmíněného přístupu

ID Microsoft Entra umožňuje tenantům definovat, kteří uživatelé mají přístup k prostředkům Microsoftu prostřednictvím funkce Zásad podmíněného přístupu (CAP). Správci tenantů můžou nastavit podmínky, které musí uživatelé splnit, aby získali přístup. Uživatel například musí:

- Být členem konkrétní skupiny zabezpečení

- Patří do určitého umístění nebo sítě.

- Použití konkrétního operačního systému

- Použití povoleného zařízení v systému pro správu

V závislosti na tom, které podmínky uživatel splňuje, můžete vyžadovat vícefaktorové ověřování, nastavit další kontroly pro získání přístupu nebo zablokovat přístup úplně.

Podpora CAP v Azure DevOps

Když se přihlásíte k webovému portálu organizace založené na ID Microsoft Entra, Microsoft Entra ID vždy provádí ověření pro všechny zásady podmíněného přístupu (CAPs) nastavené správci tenanta.

Azure DevOps může také provést více ověření CAP, jakmile se přihlásíte a přejdete do organizace založené na ID Microsoftu Entra:

- Pokud je povolená zásada "Povolit ověřování zásad podmíněného přístupu PROTOKOLU IP" , zkontrolujeme zásady přidělování IP adres na webových i neinteraktivních tocích, jako jsou toky klientů jiných společností než Microsoft, jako je použití PAT s operacemi gitu.

- U patů se můžou vynucovat i zásady přihlašování. Použití pats k volání Microsoft Entra ID vyžaduje dodržování všech nastavených zásad přihlašování. Pokud například zásada přihlašování vyžaduje, aby se uživatel přihlásil každých sedm dní, musíte se přihlásit každých sedm dní, abyste mohli dál používat paty pro žádosti Microsoft Entra ID.

- Pokud nechcete, aby se na Azure DevOps použily žádné certifikační autority, odeberte Azure DevOps jako prostředek pro CAP. CaPs v Azure DevOps nevynucujeme na základě organizace.

Zásady vícefaktorového ověřování podporujeme jenom u webových toků. Pokud zásady podmíněného přístupu nevyhovují neinteraktivním tokům, nezobrazí se uživateli výzva k vícefaktorovém ověřování a místo toho se zablokuje.

Podmínky založené na PROTOKOLU IP

Zásady podmíněného přístupu (CAPs) pro ip adresy i IPv6 podporujeme. Pokud je vaše adresa IPv6 blokovaná, ujistěte se, že správce tenanta nakonfiguroval caPs tak, aby povoloval vaši adresu IPv6. Kromě toho zvažte zahrnutí IPv4 mapované adresy pro všechny výchozí IPv6 adresy ve všech podmínkách CAP.

Pokud uživatelé přistupují k přihlašovací stránce Microsoft Entra přes jinou IP adresu než ta, která se používá pro přístup k prostředkům Azure DevOps (běžně s tunelováním VPN), zkontrolujte konfiguraci sítě VPN nebo síťovou infrastrukturu. Ujistěte se, že do certifikačních autorit správce vašeho tenanta zahrnete všechny použité IP adresy.