Řešení potíží s přístupem a oprávněními

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Vzhledem k rozsáhlé struktuře zabezpečení a oprávnění Azure DevOps možná budete muset zjistit, proč uživatel nemá přístup k projektu, službě nebo funkci, kterou očekává. Podrobné pokyny k pochopení a řešení problémů, se kterými se uživatel může setkat při připojování k projektu nebo přístupu ke službě nebo funkci Azure DevOps.

Před použitím této příručky doporučujeme seznámit se s následujícím obsahem:

- Začínáme s oprávněními, přístupem a skupinami zabezpečení

- Výchozí oprávnění a rychlý přehled přístupu

Tip

Když vytváříte skupinu zabezpečení Azure DevOps, označte ji jasně, abyste označili, jestli má omezit přístup.

Oprávnění můžete nastavit na následujících úrovních:

- Úroveň objektu

- Úroveň projektu

- Úroveň kolekce organizace nebo projektu

- Role zabezpečení

- Role správce týmu

Běžné problémy s přístupem a oprávněními

Podívejte se na nejčastější důvody, proč člen projektu nemá přístup k projektu, službě nebo funkci:

| Problém | Akce řešení potíží |

|---|---|

| Jejich úroveň přístupu nepodporuje přístup ke službě nebo funkci. | Pokud chcete zjistit, jestli se jedná o příčinu, určete úroveň přístupu uživatele a stav předplatného. |

| Jejich členství ve skupině zabezpečení nepodporuje přístup k určité funkci nebo jim bylo výslovně odepřeno oprávnění k určité funkci. | Pokud chcete zjistit, jestli se jedná o příčinu, vysledujte oprávnění. |

| Uživateli bylo nedávno uděleno oprávnění, ale jeho klient potřebuje aktualizaci, aby změny rozpoznal. | Požádejte uživatele , aby aktualizoval nebo znovu zhodnotil svá oprávnění. |

| Uživatel se pokouší uplatnit funkci udělenou pouze správci týmu pro konkrétní tým, ale tuto roli mu neudělí. | Pokud je chcete přidat do role, přečtěte si článek Přidání, odebrání správce týmu. |

| Uživatel nepovolil funkci Preview. | Požádejte uživatele, aby otevřel funkce Ve verzi Preview a určil stav zapnutí/vypnutí konkrétní funkce. Další informace najdete v tématu Správa funkcí ve verzi Preview. |

| Člen projektu byl přidán do omezené skupiny zabezpečení oboru, jako je například skupina Uživatelé s oborem projektu. | Pokud chcete zjistit, jestli se jedná o příčinu, vyhledejte členství ve skupinách zabezpečení uživatele. |

Méně běžné problémy s přístupem a oprávněními

Méně časté důvody omezeného přístupu jsou, když došlo k jedné z následujících událostí:

| Problém | Akce řešení potíží |

|---|---|

| Správce projektu zakázal službu. V takovém případě nemá nikdo přístup k zakázané službě. | Pokud chcete zjistit, jestli je služba zakázaná, přečtěte si téma Zapnutí nebo vypnutí služby Azure DevOps. |

| Správce kolekce projektů zakázal funkci Preview, která ji zakáže pro všechny členy projektu v organizaci. | Viz Správa funkcí ve verzi Preview. |

| Pravidla skupiny, která řídí úroveň přístupu uživatele nebo členství v projektu, omezují přístup. | Viz Určení úrovně přístupu a stavu předplatného uživatele. |

| Vlastní pravidla byla definována pro pracovní postup typu pracovní položky. | viz Pravidla použitá u typu pracovní položky, která omezují operaci výběru. |

Určení úrovně přístupu a stavu předplatného uživatele

Uživatelům nebo skupinám uživatelů můžete přiřadit jednu z následujících úrovní přístupu:

- Účastník

- Basic

- Plány Basic + Test

- Předplatné sady Visual Studio

Další informace o omezení úrovní přístupu v Azure DevOps najdete v tématu Podporované úrovně přístupu.

Pokud chcete používat funkce Azure DevOps, musí být uživatelé přidáni do skupiny zabezpečení s příslušnými oprávněními a mít přístup k webovému portálu. Omezení funkcí jsou založená na úrovni přístupu a skupině zabezpečení uživatele.

Uživatelé můžou přijít o přístup z následujících důvodů:

| Důvod ztráty přístupu | Akce řešení potíží |

|---|---|

| Vypršela platnost předplatného sady Visual Studio uživatele. | Mezitím může tento uživatel pracovat jako účastník nebo můžete uživateli udělit základní přístup, dokud uživatel neprodlouží své předplatné. Jakmile se uživatel přihlásí, Azure DevOps automaticky obnoví přístup. |

| Předplatné Azure použité k fakturaci už není aktivní. | Všechny nákupy provedené v tomto předplatném jsou ovlivněné, včetně předplatných sady Visual Studio. Pokud chcete tento problém vyřešit, navštivte portál účtů Azure. |

| Předplatné Azure použité k fakturaci bylo odebráno z vaší organizace. | Další informace o propojení vaší organizace |

V opačném případě při prvním dni v kalendářním měsíci uživatelé, kteří se nepřihlašovali k vaší organizaci po nejdelší dobu, ztratí přístup jako první. Pokud má vaše organizace uživatele, kteří už nepotřebují přístup, odeberte je z vaší organizace.

Další informace o oprávněních najdete v tématu Oprávnění a skupiny a průvodce vyhledáváním oprávnění.

Trasování oprávnění

Pomocí trasování oprávnění určete, proč oprávnění uživatele neumožňují přístup ke konkrétní funkci nebo funkci. Zjistěte, jak může uživatel nebo správce prozkoumat dědičnost oprávnění. Pokud chcete sledovat oprávnění z webového portálu, otevřete stránku oprávnění nebo zabezpečení odpovídající úrovně. Další informace najdete v tématu Žádost o zvýšení úrovní oprávnění.

Pokud má uživatel problémy s oprávněními a pro oprávnění používáte výchozí skupiny zabezpečení nebo vlastní skupiny, můžete pomocí trasování zjistit, odkud tato oprávnění pocházejí. Příčinou problémů s oprávněními můžou být zpožděné změny. Rozšíření změn oprávnění v rámci Azure DevOps může trvat až 1 hodinu. Pokud má uživatel problémy, které se nevyřešují okamžitě, počkejte den, než se to vyřeší. Další informace o správě uživatelů a přístupu najdete v tématu Správa uživatelů a přístupu v Azure DevOps.

Pokud má uživatel problémy s oprávněními a pro oprávnění používáte výchozí skupiny zabezpečení nebo vlastní skupiny, můžete pomocí trasování oprávnění zjistit, odkud tato oprávnění pocházejí. Problémy s oprávněními můžou být způsobené tím, že uživatel nemá potřebnou úroveň přístupu.

Uživatelé můžou získat efektivní oprávnění buď přímo, nebo prostřednictvím skupin.

Proveďte následující kroky, aby správci pochopili, odkud přesně tato oprávnění pocházejí, a podle potřeby je upravte.

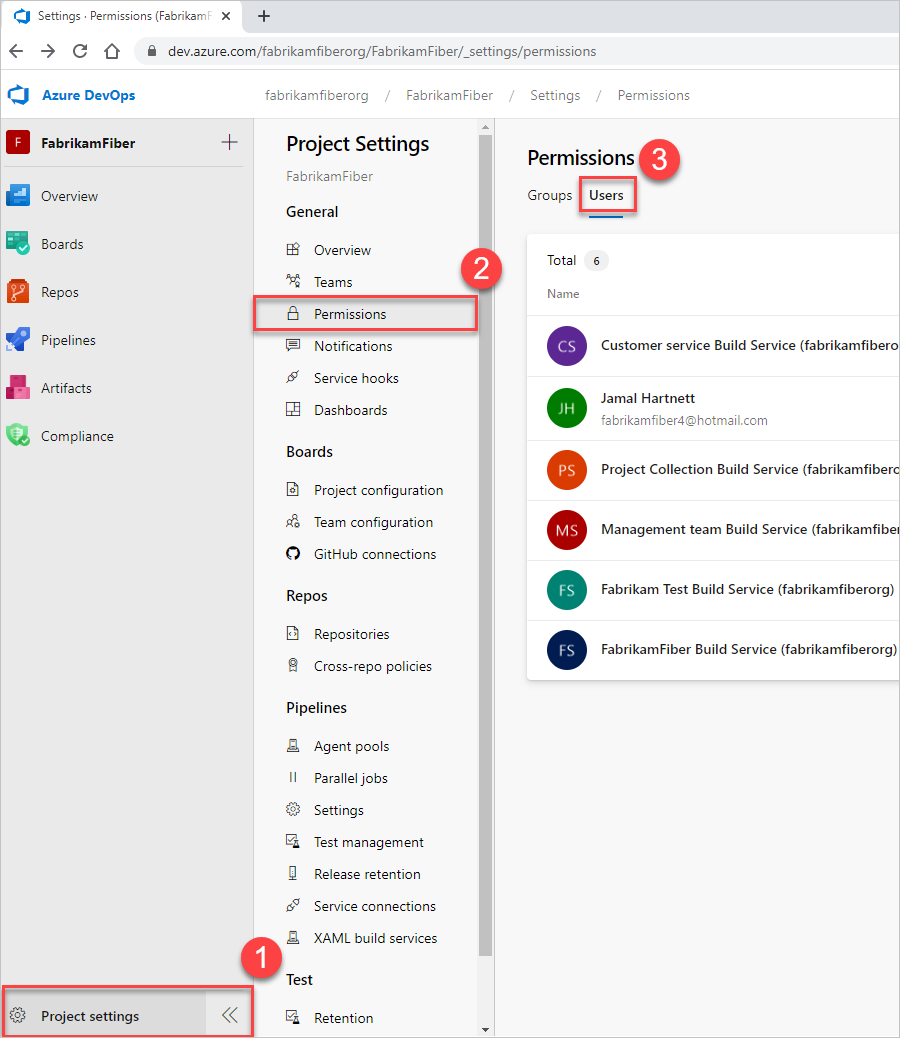

Vyberte Nastavení>projektu Oprávnění>Uživatelé a pak vyberte uživatele.

Teď byste měli mít zobrazení specifické pro uživatele, které ukazuje, jaká oprávnění mají.

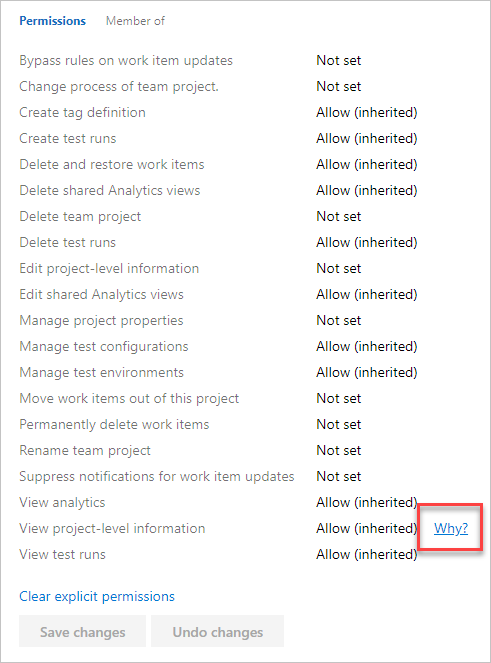

Pokud chcete zjistit, proč uživatel má nebo nemá žádná z uvedených oprávnění, vyberte ikonu informací vedle příslušného oprávnění.

![]()

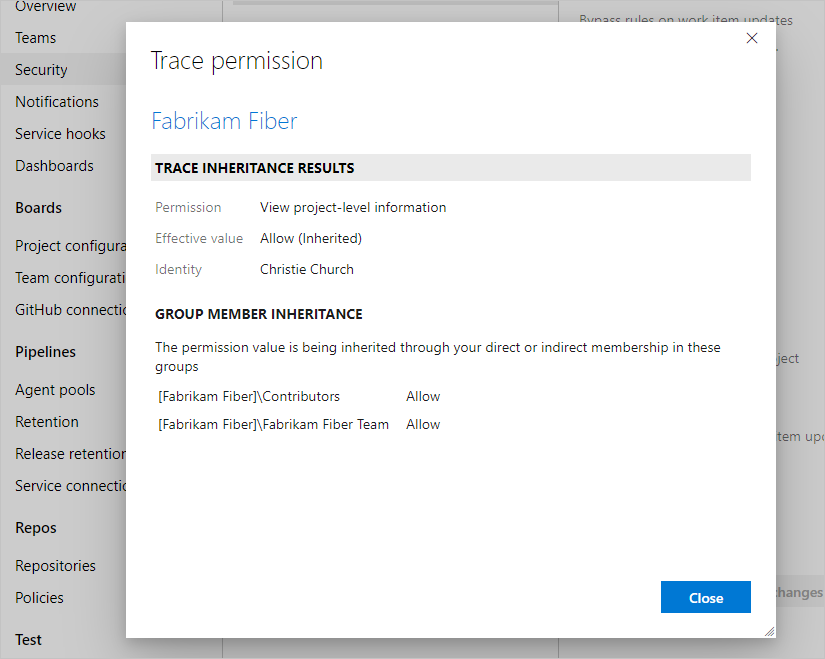

Výsledné trasování vám umožní zjistit, jak dědí uvedená oprávnění. Oprávnění uživatele pak můžete upravit tak, že upravíte oprávnění poskytnutá skupinám, ve kterých jsou.

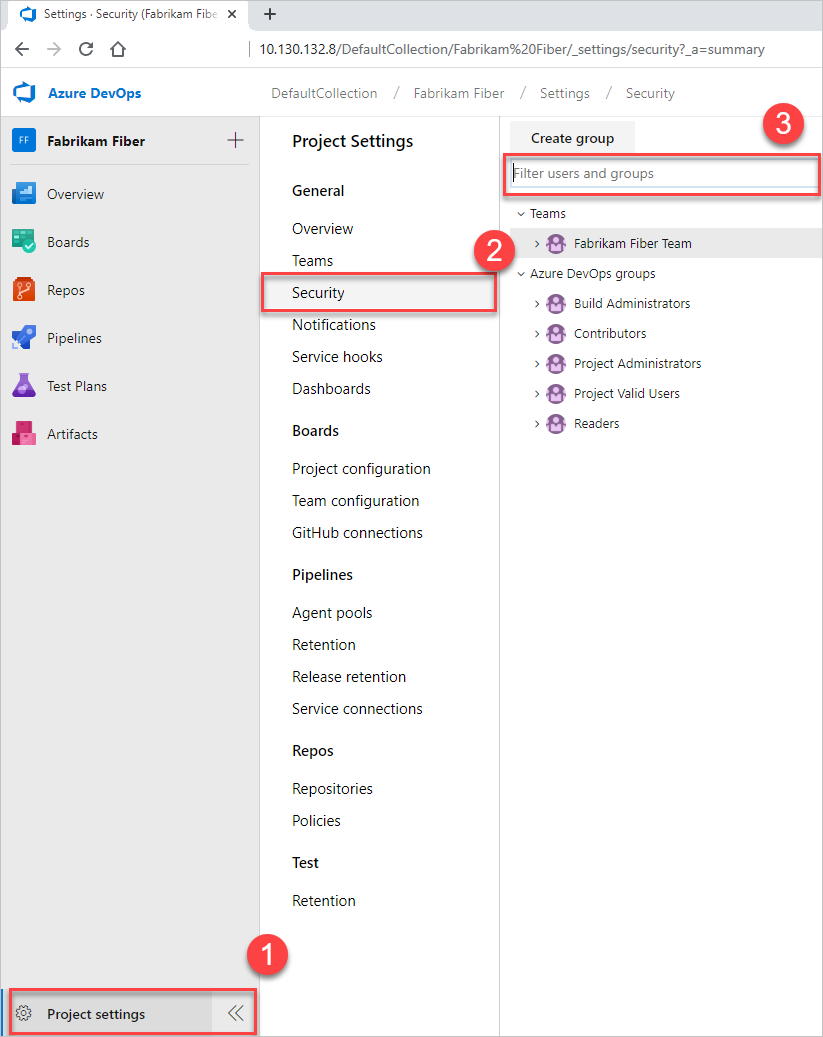

Vyberte Zabezpečení nastavení>projektu a zadejte uživatelské jméno do pole filtru.

Teď byste měli mít zobrazení specifické pro uživatele, které ukazuje, jaká oprávnění mají.

Zjistěte, proč uživatel má nebo nemá žádná z uvedených oprávnění. Najeďte myší na oprávnění a pak zvolte Proč.

Výsledné trasování vám umožní zjistit, jak dědí uvedená oprávnění. Oprávnění uživatele pak můžete upravit tak, že upravíte oprávnění, která jsou k dispozici skupinám, ve kterých jsou.

Další informace najdete v tématu Správa přístupu ke konkrétním funkcím a funkcím nebo žádost o zvýšení úrovní oprávnění.

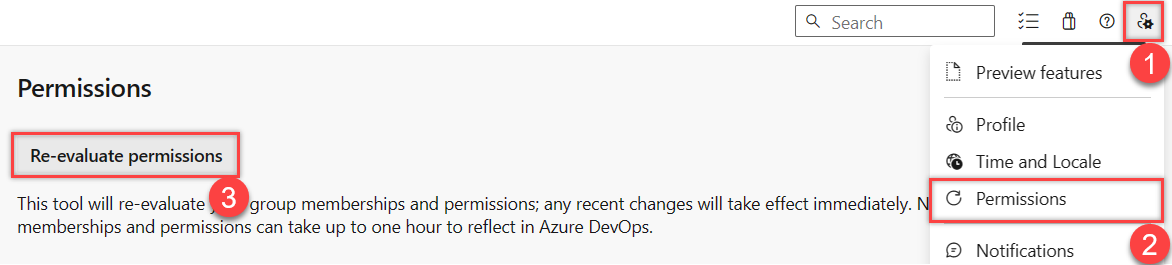

Aktualizace nebo opětovné hodnocení oprávnění

Podívejte se na následující scénář, ve kterém může být potřeba aktualizovat nebo znovu vyhodnotit oprávnění.

Problém

Uživatelé se přidají do skupiny Azure DevOps nebo Microsoft Entra. Tato akce uděluje zděděný přístup k organizaci nebo projektu. Ale nemají přístup okamžitě. Uživatelé musí buď počkat, nebo se odhlásit, zavřít prohlížeč a pak se znovu přihlásit, aby se jejich oprávnění aktualizovala.

Uživatelé se přidají do skupiny Azure DevOps. Tato akce uděluje zděděný přístup k organizaci nebo projektu. Ale nemají přístup okamžitě. Uživatelé musí buď počkat, nebo se odhlásit, zavřít prohlížeč a pak se znovu přihlásit, aby se jejich oprávnění aktualizovala.

Řešení

Přejděte na ![]() Uživatelská nastavení>Oprávnění>Znovu vyhodnotit oprávnění. Tato funkce znovu vyhodnocuje členství a oprávnění skupiny a pak se všechny nedávné změny projeví okamžitě.

Uživatelská nastavení>Oprávnění>Znovu vyhodnotit oprávnění. Tato funkce znovu vyhodnocuje členství a oprávnění skupiny a pak se všechny nedávné změny projeví okamžitě.

Pravidla použitá u typu pracovní položky, která omezují výběrové operace

Před přizpůsobením procesu doporučujeme zkontrolovat konfiguraci a přizpůsobení Azure Boards, která obsahuje pokyny k přizpůsobení Azure Boards podle vašich obchodních potřeb.

Další informace o pravidlech typů pracovních položek, která platí pro omezení operací, najdete tady:

- Použití pravidel na stavy pracovního postupu (proces dědičnosti)

- Ukázkové scénáře pravidel

- Definování cest oblastí a přiřazení týmu

Skrytí nastavení organizace uživatelům

Pokud je uživatel omezen na zobrazení jenom svých projektů nebo nemá přístup k nastavení organizace, můžou následující informace vysvětlit, proč. Pokud chcete uživatelům omezit přístup k nastavení organizace, povolte funkci Omezit viditelnost a spolupráci uživatelů na konkrétní projekty ve verzi Preview. Další informace, včetně důležitých popisků souvisejících se zabezpečením, najdete v článcích věnovaných tématům správy organizace, omezení viditelnosti uživatelů pro projekty a dalším.

Mezi příklady omezených uživatelů patří účastníci, uživatelé typu host Microsoft Entra nebo členové skupiny zabezpečení. Jakmile je tato možnost povolená, přístup k stránkám nastavení organizace s výjimkou přehledů a projektů je omezený přístup k libovolnému uživateli nebo skupině přidaným do skupiny Uživatelé s oborem projektu. Mají přístup jenom k projektům, ke kterým se přidají.

Mezi příklady omezených uživatelů patří účastníci nebo členové skupiny zabezpečení. Po povolení se všem uživatelům nebo skupinám přidaným do skupiny Project-Scoped Users omezí přístup na stránky Nastavení organizace s výjimkou přehledu a projektů. Mají přístup jenom k projektům, ke kterým se přidají.

Další informace najdete v tématu Správa organizace, omezení viditelnosti uživatelů pro projekty a další.

Zobrazení, přidání a správa oprávnění pomocí rozhraní příkazového řádku

Pomocí příkazů můžete zobrazit, přidat a spravovat oprávnění na podrobné úrovni az devops security permission . Další informace najdete v tématu Správa oprávnění pomocí nástroje příkazového řádku.

Pravidla skupiny s menšími oprávněními

Typy pravidel skupiny jsou seřazené v následujícím pořadí: Účastník základního plánu pro předplatitele > + testovací plány > > . Uživatelé vždy obdrží nejvyšší dostupnou úroveň přístupu napříč všemi pravidly skupiny, včetně všech předplatných sady Visual Studio (VS).

Poznámka:

- Změny provedené pro čtenáře projektu prostřednictvím pravidel skupiny se neuchovávají. Pokud chcete upravit čtenáře projektu, zvažte alternativní metody, jako je přímé přiřazení nebo vlastní skupiny zabezpečení.

- Pravidelně kontrolujte pravidla uvedená na kartě Pravidla skupiny na stránce Uživatelé. Změny členství ve skupině Microsoft Entra ID se zobrazí v dalším opětovném vyhodnocení pravidel skupiny, která je možné provést na vyžádání, při úpravě pravidla skupiny nebo automaticky každých 24 hodin. Azure DevOps aktualizuje členství ve skupině Microsoft Entra každou hodinu, ale aktualizace dynamického členství ve skupinách může trvat až 24 hodin.

Podívejte se na následující příklady, které ukazují, jak faktory detekce odběratelů do pravidel skupin.

Příklad 1: Pravidlo skupiny mi dává větší přístup

Pokud mám předplatné VS Pro a používám pravidlo skupiny, které mi dává základní a testovací plány – co se stane?

Byl očekáváno: Získám plány Basic + Test, protože pravidlo skupiny mi dává větší než moje předplatné. Přiřazení pravidla skupiny vždy poskytuje větší přístup místo omezení přístupu.

Příklad 2: Pravidlo skupiny mi dává stejný přístup

Mám předplatné Sady Visual Studio Test Pro a jsem v pravidle skupiny, které mi dává plány Basic + Test – co se stane?

Byl očekáváno: Zjistil(a) jsem se jako předplatitel sady Visual Studio Test Pro, protože přístup je stejný jako pravidlo skupiny. Už platím za Visual Studio Test Pro, takže už nechci platit znovu.

Práce s GitHubem

Informace o řešení potíží pro nasazení kódu v Azure DevOps pomocí GitHubu najdete v následujících informacích o řešení potíží.

Problém

Zbytek týmu nemůžete přenést do organizace a projektu, i když je přidáte jako členy. Dostanou e-maily, ale při přihlašování se jim zobrazí chyba 401.

Řešení

Možná jste přihlášení k Azure DevOps s nesprávnou identitou. Proveďte následující kroky:

Zavřete všechny prohlížeče, včetně prohlížečů, které nepoužívají Azure DevOps.

Otevřete soukromou nebo anonymní relaci procházení.

Přejděte na následující adresu URL: https://aka.ms/vssignout.

Zobrazí se zpráva Probíhá odhlášení. Po odhlášení budete přesměrováni na

dev.azure.microsoft.com.Znovu se přihlaste k Azure DevOps a zvolte jinou identitu.

Další oblasti, kde se můžou použít oprávnění

- Oprávnění k cestě k oblasti

- Značky pracovních položek

- Přesunuté pracovní položky z projektu

- Odstraněné pracovní položky

- Stručná příručka k výchozím oprávněními a přístupu ke službě Azure Boards

- Vlastní pravidla

- Ukázkové scénáře vlastních pravidel

- Vlastní backlogy a panely

- Vlastní ovládací prvky