Obecná dostupnost GitHub Advanced Security a spravované identity a instančního objektu pro Azure DevOps

S radostí oznamujeme, že pro Azure DevOps je teď obecně dostupná podpora GitHub Advanced Security a spravované identity a instančního objektu pro Azure DevOps.

V GitHub Advanced Security jsme také vylepšili kontrolu kódu tak, aby zahrnovala všechny vstupy poskytnuté uživatelem do úlohy Inicializace CodeQL. Kromě toho jsme rozšířili podporu CodeQL tak, aby zahrnovala Swift.

Ve boardsch vydáváme pravidla týmové automatizace v privátní verzi Preview. Teď můžete nakonfigurovat každou úroveň backlogu, která automatizuje otevírání a zavírání a řešení pracovních položek na základě stavů jejich podřízených položek. Pokud vás zajímá registrace do privátní verze Preview, přečtěte si poznámky k verzi Preview.

Přejděte na následující seznam funkcí a seznamte se s těmito funkcemi.

OBECNÉ

- Obecná dostupnost spravované identity a instančního objektu pro Azure DevOps

- Nové obory Azure DevOps dostupné pro aplikace delegovaného toku Microsoft Identity OAuth

Pokročilé zabezpečení GitHubu pro Azure DevOps

- Změny uživatelského vstupu a proměnných kontroly kódu (CodeQL)

- Úloha publikování už není nutná pro nastavení kontroly kódu.

- Kontrola kódu CodeQL teď podporuje Swift.

Azure Boards

Azure Pipelines

OBECNÉ

Obecná dostupnost spravované identity a instančního objektu pro Azure DevOps

Podpora spravovaných identit a instančních objektů id Microsoft Entra v Azure DevOps teď dosáhla obecné dostupnosti (GA).

V současnosti se řada scénářů integrace aplikací spoléhá na integraci s Azure DevOps na tokeny PAT (Personal Access Tokens). I když je snadné je používat, můžou být paty snadno uniklé, což potenciálně umožní škodlivým hercům ověřovat se jako výkonní uživatelé. Aby se zabránilo nežádoucímu přístupu, paty často vyžadují časově náročnou údržbu prostřednictvím pravidelných obměny přihlašovacích údajů.

Teď můžete aplikacím povolit, aby místo toho používaly spravované identity a instanční objekty k integraci s Azure DevOps prostřednictvím rozhraní REST API a klientských knihoven. Tato vysoce požadovaná funkce nabízí zákazníkům Azure DevOps bezpečnější alternativu k PAT. Spravované identity nabízejí možnost aplikací běžících na prostředcích Azure získat tokeny Azure AD, aniž by bylo nutné spravovat všechny přihlašovací údaje.

Spravované identity a instanční objekty je možné nastavit v Azure DevOps a udělit jim oprávnění pro konkrétní prostředky (projekty, úložiště, kanály), stejně jako běžní uživatelé. To umožňuje aplikacím, které používají spravované identity nebo instanční objekty, připojovat se k Azure DevOps a provádět akce jménem sebe, nikoli jménem uživatele, jako je pat. Týmy teď můžou lépe spravovat své služby souhrnně, místo aby se museli spoléhat na každého jednotlivce, aby poskytly token pro ověřování. Další informace o verzi GA najdete v našem oznámení veřejného blogového příspěvku a dokumentaci k funkcím.

Nové obory Azure DevOps dostupné pro aplikace delegovaného toku Microsoft Identity OAuth

Přidali jsme nové obory Azure DevOps pro delegovaná aplikace OAuth na platformě Microsoft Identity Platform, označované také jako aplikace Microsoft Entra ID OAuth. Tyto nové obory umožní vývojářům aplikací oznámit konkrétně oprávnění, která chtějí požádat uživatele, aby mohli provádět povinnosti aplikace. Tato vysoce požadovaná funkce umožňuje vývojářům aplikací požadovat od uživatelů výhradně oprávnění, která potřebují pro svou aplikaci.

Dříve user_impersonation byl jediným rozsahem dostupným vývojářům aplikací, ze které si můžou vybírat. Tento obor poskytuje aplikaci úplný přístup ke všem rozhraním API Azure DevOps, což znamená, že bude moct provádět cokoli, co může uživatel dělat ve všech organizacích, do kterých uživatel patří. Teď máte k dispozici podrobnější obory, můžete snadno nastavit, aby aplikace mohly požadovat a přistupovat pouze k těmto rozhraním API, ke kterým jim požadované obory udělily oprávnění pro přístup.

Další informace o těchto nových oborech najdete v našem veřejném blogovém příspěvku a dokumentaci k funkcím.

Pokročilé zabezpečení GitHubu pro Azure DevOps

Změny uživatelského vstupu a proměnných kontroly kódu (CodeQL)

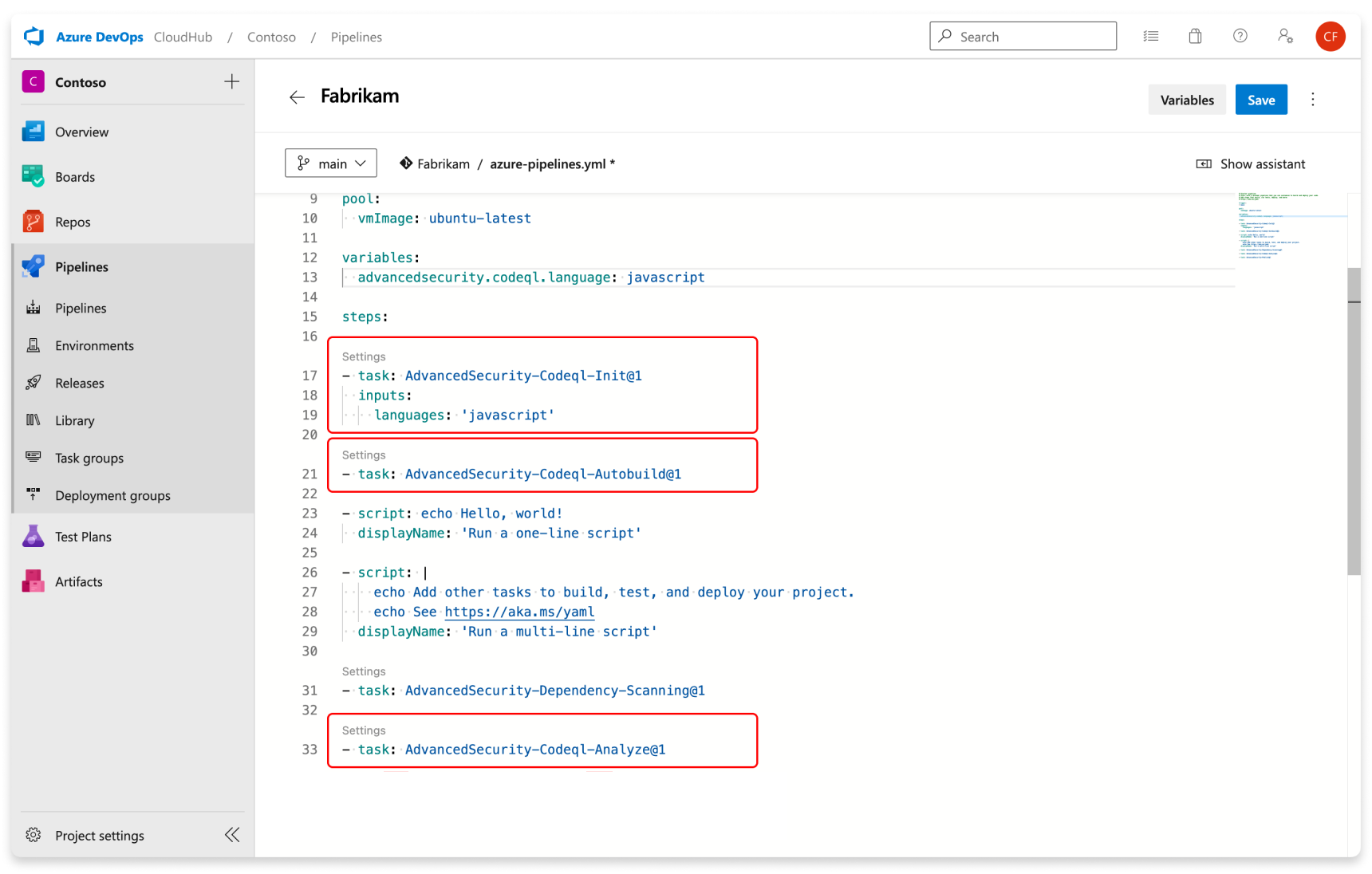

Všechny vstupy poskytované uživatelem jsou nyní zadány v úloze Inicializace CodeQL, která je zodpovědná za konfiguraci prostředí analýzy CodeQL používaného pro analýzu kódu pomocí CodeQL AdvancedSecurity-Codeql-Init@1. Další informace o konfiguraci služby GitHub Advanced Security pro Azure DevOps najdete v dokumentaci ke konfiguraci rozšířeného zabezpečení GitHubu pro Azure DevOps.

Kromě toho mají uživatelské vstupy přednost před všemi hodnotami nastavenými proměnnými. Pokud například vytvoříte proměnnou jazyka jako advancedsecurity.codeql.language: Java a následně během fáze inicializace CodeQL zadáte jazyk jako vstup se vstupem Language: cpp,cpp , přepíše proměnnou Java pro jazyk. Ujistěte se, že jsou vaše vstupy správně nakonfigurované.

Úloha publikování už není nutná pro nastavení kontroly kódu.

Při konfiguraci skenování kódu jste dříve museli zahrnout úlohu publikování (AdvancedSecurity-Publish@1) do kanálu YAML nebo klasického kanálu. V této aktualizaci jsme eliminovali potřebu úlohy publikování a výsledky se teď přímo publikují do pokročilé služby zabezpečení v rámci úlohy analýzy (AdvancedSecurity-Codeql-Analyze@1).

Níže najdete úlohu, která vyžaduje kontrolu kódu.

Další informace najdete v dokumentaci k nastavení kontroly kódu.

Kontrola kódu CodeQL teď podporuje Swift.

Rozšiřujeme naši podporu pro kontrolu kódu CodeQL tak, aby zahrnovala Swift! To znamená, že vývojáři, kteří pracují na knihovnách a aplikacích Swiftu pro platformy Apple, teď můžou využívat naši analýzu zabezpečení špičkového kódu. Mezi naše aktuální možnosti patří detekce problémů, jako je injektáž cesty, načítání rizikových webových zobrazení, různé kryptografické zneužití a další formy nebezpečného zpracování nebo zpracování nefiltrovaných uživatelských dat.

Swift je teď součástí našeho seznamu podporovaných programovacích jazyků, mezi které patří C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C# a Go. Tyto jazyky nám celkem umožňují provádět téměř 400 komplexních kontrol kódu, a to vše při zachování nízké míry falešně pozitivních výsledků a zajištění vysoké přesnosti.

Další informace o konfiguraci služby GitHub Advanced Security pro azure DevOps pro vaše úložiště najdete v dokumentaci ke konfiguraci služby GitHub Advanced Security pro Azure DevOps.

Azure Boards

Pravidla týmové automatizace (privátní verze Preview)

Důležité

Od 9. 11. 2023 nepřebírají žádné nové organizace do privátní verze Preview. Měli jsme skvělou zpětnou vazbu s několika drobnými chybami, které je potřeba vyřešit. Na těchto chybách pracujeme a tuto funkci vydáme všem v několika dalších sprintech.

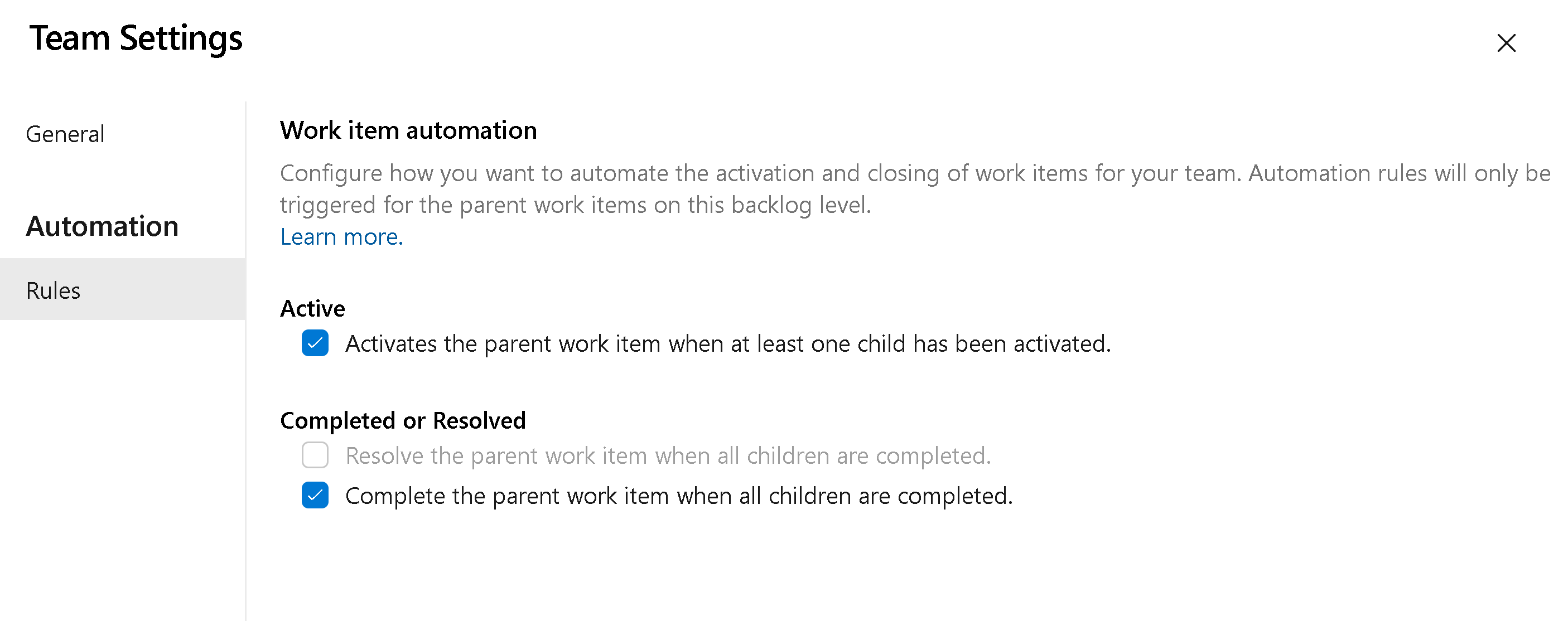

Teď můžete nakonfigurovat každou úroveň backlogu, která automatizuje otevírání a zavírání a řešení pracovních položek na základě stavů jejich podřízených položek. Snažíme se vyřešit dva hlavní scénáře.

Když je aktivována jedna podřízená položka, aktivujte nadřazenou položku.

Po zavření všech podřízených položek zavřete nadřazenou položku (nebo ji přeložte).

Pokud chcete tato nastavení povolit, klikněte pro svůj tým na konfiguraci na úrovni backlogu. Pak přejděte na kartu Pravidla automatizace > a zobrazte dvě různá pravidla, která můžete použít u backlogu. Jednotlivé úrovně backlogu (požadavky, funkce, náměty) je možné nakonfigurovat tak, aby váš tým fungoval.

Pokud je například jakákoli podřízená úloha nastavena na aktivní, nastaví nadřazený uživatelský scénář jako aktivní. Po dokončení všech úkolů nastavte uživatelský scénář na Uzavřeno.

Pokud vás zajímá registrace do privátní verze Preview, pošlete nám e-mail s názvem vaší organizace (dev.azure.com/{název organizace}). Mějte prosím na vědomí, že omezíme počet organizací na verzi Preview. Doufáme, že získáme několik organizací, které nám poskytnou zpětnou vazbu, a pak je vydáme všem ve 2 až 3 sprintech.

Funkce byly upřednostněné na základě tohoto lístku návrhu komunity vývojářů.

Poznámka:

Tato funkce bude dostupná jenom ve verzi Preview new Boards Hubs.

Azure Pipelines

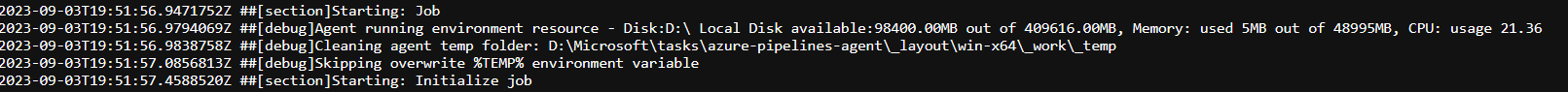

Protokoly kanálu teď obsahují využití prostředků.

Protokoly kanálu Azure teď můžou zaznamenávat metriky využití prostředků, jako je paměť, využití procesoru a dostupné místo na disku. Protokoly také zahrnují prostředky používané agentem kanálu a podřízenými procesy, včetně úloh spuštěných v úloze.

Pokud máte podezření, že vaše úloha kanálu může narazit na omezení prostředků, povolte podrobné protokoly , aby do protokolů kanálu byly vloženy informace o využití prostředků. Funguje to u jakéhokoli agenta nezávisle na modelu hostování.

Agent Azure Pipelines teď podporuje Alpine Linux.

Agent kanálu v3.227 teď podporuje Alpine Linux verze 3.13 a vyšší. Alpine Linux je oblíbenou imagí kontejneru (base). Agenta najdete na stránce vydaných verzí . Alpine Linux verze agenta mají předponu vsts-agent-linux-musl , například vsts-agent-linux-musl-x64-3.227.1.tar.gz.

Další kroky

Poznámka:

Tyto funkce se budou zavádět během následujících dvou až tří týdnů.

Přejděte na Azure DevOps a podívejte se na ně.

Jak poskytnout zpětnou vazbu

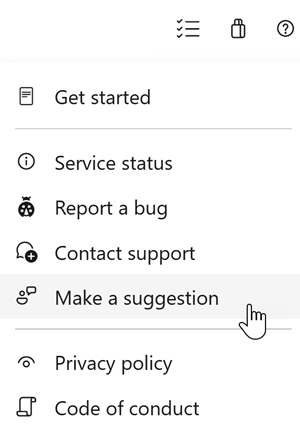

Rádi bychom slyšeli, co si o těchto funkcích myslíte. Pomocí nabídky nápovědy můžete nahlásit problém nebo poskytnout návrh.

Můžete také získat rady a své otázky zodpovězené komunitou ve službě Stack Overflow.

Díky,

Rajesh Ramamurthy