Zabezpečení služby Azure Digital Twins

Tento článek vysvětluje osvědčené postupy zabezpečení služby Azure Digital Twins. Zahrnuje role a oprávnění, spravovanou identitu, privátní síťový přístup pomocí služby Azure Private Link, značky služeb, šifrování neaktivních uložených dat a sdílení prostředků mezi zdroji (CORS).

Kvůli zabezpečení umožňuje Azure Digital Twins přesnou kontrolu přístupu nad konkrétními daty, prostředky a akcemi ve vašem nasazení. Provede to přes podrobnou strategii správy rolí a oprávnění označovanou jako řízení přístupu na základě role v Azure (Azure RBAC).

Azure Digital Twins také podporuje šifrování neaktivních uložených dat.

Role a oprávnění s využitím Azure RBAC

Azure RBAC se poskytuje službě Azure Digital Twins prostřednictvím integrace s Id Microsoft Entra.

Azure RBAC můžete použít k udělení oprávnění objektu zabezpečení, což může být uživatel, skupina nebo instanční objekt aplikace. Objekt zabezpečení je ověřený ID Microsoft Entra a obdrží token OAuth 2.0 ve vrácení. Tento token lze použít k autorizaci žádosti o přístup k instanci služby Azure Digital Twins.

Ověřování a autorizace

S ID Microsoft Entra je přístup dvoustupňový proces. Když se objekt zabezpečení (uživatel, skupina nebo aplikace) pokusí o přístup ke službě Azure Digital Twins, musí být požadavek ověřený a autorizovaný.

- Nejprve se ověří identita objektu zabezpečení a vrátí se token OAuth 2.0.

- Dále se token předá jako součást požadavku službě Azure Digital Twins pro autorizaci přístupu k zadanému prostředku.

Krok ověřování vyžaduje, aby všechny žádosti aplikace obsahovaly přístupový token OAuth 2.0 za běhu. Pokud je aplikace spuštěná v rámci entity Azure, jako je aplikace Azure Functions , může pro přístup k prostředkům použít spravovanou identitu . Další informace o spravovaných identitách najdete v další části.

Krok autorizace vyžaduje přiřazení role Azure k objektu zabezpečení. Role přiřazené k objektu zabezpečení určují oprávnění, která bude mít objekt zabezpečení. Azure Digital Twins poskytuje role Azure, které zahrnují sady oprávnění pro prostředky Azure Digital Twins. Tyto role jsou popsány dále v tomto článku.

Další informace o rolích a přiřazeních rolí podporovaných v Azure najdete v tématu Vysvětlení různých rolí v dokumentaci k Azure RBAC.

Ověřování pomocí spravovaných identit

Spravované identity pro prostředky Azure jsou funkce mezi Azure, která umožňuje vytvořit zabezpečenou identitu přidruženou k nasazení, ve kterém běží kód aplikace. Tuto identitu pak můžete přidružit k rolím řízení přístupu, abyste udělili vlastní oprávnění pro přístup ke konkrétním prostředkům Azure, které vaše aplikace potřebuje.

Se spravovanými identitami spravuje platforma Azure tuto identitu modulu runtime. V kódu nebo konfiguraci aplikace nemusíte ukládat a chránit přístupové klíče, a to buď pro samotnou identitu, nebo pro prostředky, ke které potřebujete přístup. Klientská aplikace Azure Digital Twins spuštěná v aplikaci Aplikace Azure Service nemusí zpracovávat pravidla a klíče SAS ani žádné jiné přístupové tokeny. Klientská aplikace potřebuje jenom adresu koncového bodu oboru názvů Azure Digital Twins. Když se aplikace připojí, Azure Digital Twins vytvoří vazbu kontextu spravované entity s klientem. Jakmile je přidružená ke spravované identitě, může váš klient Služby Azure Digital Twins provádět všechny autorizované operace. Autorizace se pak udělí přidružením spravované entity k roli Azure Digital Twins v Azure (popsané níže).

Autorizace: Role Azure pro Azure Digital Twins

Azure poskytuje dvě předdefinované role Azure pro autorizaci přístupu k rozhraním API roviny dat Azure Digital Twins. Role můžete odkazovat buď podle názvu, nebo podle ID:

| Předdefinovaná role | Popis | ID |

|---|---|---|

| Vlastník dat Azure Digital Twins | Poskytuje úplný přístup k prostředkům Azure Digital Twins. | bcd981a7-7f74-457b-83e1-cceb9e632ffe |

| Čtečka dat Azure Digital Twins | Poskytuje přístup k prostředkům Služby Azure Digital Twins jen pro čtení. | d57506d4-4c8d-48b1-8587-93c323f6a5a3 |

Role můžete přiřadit dvěma způsoby:

- Prostřednictvím podokna řízení přístupu (IAM) pro Azure Digital Twins na webu Azure Portal (viz Přiřazení rolí Azure pomocí webu Azure Portal)

- Přidání nebo odebrání role pomocí příkazů rozhraní příkazového řádku

Podrobný postup při přiřazování rolí k instanci Azure Digital Twins najdete v tématu Nastavení instance a ověřování. Další informace o tom, jak jsou definované předdefinované role, najdete v tématu Vysvětlení definic rolí v dokumentaci k Azure RBAC.

Můžete také vytvořit vlastní role Azure pro vaši instanci. To vám umožní udělit oprávnění pro konkrétní akce v jednotlivých datových oblastech, včetně dvojčat, příkazů, relací, tras událostí, úloh, modelů a dotazů. Další informace o vlastních rolích v Azure najdete v tématu Vlastní role Azure.

Automatizace rolí

Pokud odkazujete na role v automatizovaných scénářích, doporučujeme je místo jejich názvů odkazovat podle jejich ID. Názvy se můžou mezi verzemi měnit, ale ID nebudou, takže budou v automatizaci stabilnější.

Tip

Pokud přiřazujete role rutinou, například New-AzRoleAssignment (odkaz), můžete místo názvu role předat -RoleDefinitionId ID parametru -RoleDefinitionName .

Obory oprávnění

Před přiřazením role Azure k objektu zabezpečení určete rozsah přístupu, který má mít objekt zabezpečení. Osvědčené postupy určují, že je nejlepší udělit pouze nejužší možný rozsah.

Následující seznam popisuje úrovně, ve kterých můžete vymezit přístup k prostředkům Služby Azure Digital Twins.

- Modely: Akce pro tento prostředek určují kontrolu nad modely nahranými ve službě Azure Digital Twins.

- Query Digital Twins Graph: Akce pro tento prostředek určují schopnost spouštět operace dotazů na digitální dvojčata v grafu Azure Digital Twins.

- Digital Twin: Akce pro tento prostředek poskytují kontrolu nad operacemi CRUD v digitálních dvojčatech v grafu dvojčat.

- Vztah digitálního dvojčete: Akce pro tento prostředek definují kontrolu nad operacemi CRUD u vztahů mezi digitálními dvojčaty v grafu dvojčete.

- Trasa události: Akce pro tento prostředek určují oprávnění ke směrování událostí z Azure Digital Twins do služby koncových bodů, jako jsou Event Hubs, Event Grid nebo Service Bus.

Řešení potíží s oprávněními

Pokud se uživatel pokusí provést akci, kterou jeho role nepovoluje, může se mu při čtení 403 (Forbidden)žádosti o službu zobrazit chyba . Další informace a postup řešení potíží najdete v tématu Řešení potíží s neúspěšnou žádostí o službu Azure Digital Twins: Chyba 403 (Zakázáno).

Spravovaná identita pro přístup k jiným prostředkům

Nastavení spravované identity Microsoft Entra ID pro instanci Azure Digital Twins může instanci umožnit snadný přístup k dalším prostředkům chráněným Microsoft Entra, jako je Azure Key Vault. Identita je spravovaná platformou Azure a nevyžaduje zřízení ani obměně tajných kódů. Další informace o spravovaných identitách v Microsoft Entra ID najdete v tématu Spravované identity pro prostředky Azure.

Azure Digital Twins podporuje oba typy spravovaných identit, přiřazené systémem i přiřazené uživatelem.

K ověření u vlastního definovaného koncového bodu můžete použít některý z těchto typů spravovaných identit. Azure Digital Twins podporuje ověřování na základě identit na koncových bodech pro cíle služby Event Hubs a Service Bus a koncového bodu kontejneru služby Azure Storage pro události nedoručených dopisů. Koncové body služby Event Grid se v současné době nepodporují pro spravované identity.

Pokyny k povolení spravované identity pro koncový bod Služby Azure Digital Twins, který se dá použít ke směrování událostí, najdete v tématu Možnosti koncového bodu: Ověřování na základě identity.

Použití důvěryhodné služby Microsoftu ke směrování událostí do koncových bodů služby Event Hubs a Service Bus

Azure Digital Twins se může připojit ke koncovým bodům služby Event Hubs a Service Bus pro odesílání dat událostí pomocí veřejných koncových bodů těchto prostředků. Pokud jsou však tyto prostředky vázané na virtuální síť, připojení k prostředkům se ve výchozím nastavení zablokuje. V důsledku toho tato konfigurace brání službě Azure Digital Twins v odesílání dat událostí do vašich prostředků.

Pokud chcete tento problém vyřešit, povolte připojení z vaší instance služby Azure Digital Twins k prostředkům služby Event Hubs nebo Service Bus prostřednictvím důvěryhodné možnosti služby Microsoft (viz Důvěryhodné služby Microsoft pro službu Event Hubs a důvěryhodné služby Microsoft pro Service Bus).

Abyste povolili důvěryhodné připojení služby Microsoftu, budete muset provést následující kroky.

- Vaše instance Azure Digital Twins musí používat spravovanou identitu přiřazenou systémem. To umožňuje ostatním službám najít vaši instanci jako důvěryhodnou službu Microsoftu. Pokyny k nastavení identity spravované systémem v instanci najdete v tématu Povolení spravované identity pro instanci.

- Po zřízení spravované identity přiřazené systémem udělte oprávnění spravované identitě vaší instance pro přístup ke službě Event Hubs nebo koncovému bodu služby Service Bus (tato funkce se ve službě Event Grid nepodporuje). Pokyny k přiřazení správných rolí najdete v tématu Přiřazení rolí Azure k identitě.

- V případě koncových bodů služby Event Hubs a Service Bus, které mají nakonfigurované brány firewall, nezapomeňte povolit povolit důvěryhodné služby Microsoft obejít toto nastavení brány firewall.

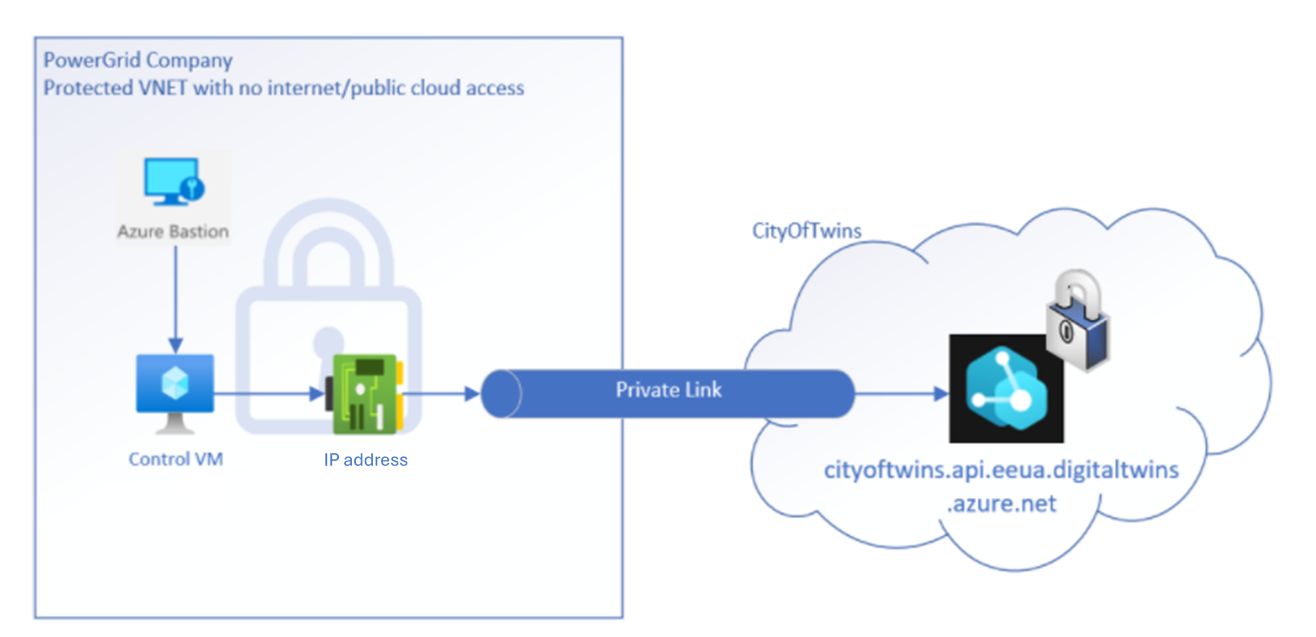

Přístup k privátní síti pomocí služby Azure Private Link

Azure Private Link je služba, která umožňuje přístup k prostředkům Azure (jako jsou Azure Event Hubs, Azure Storage a Azure Cosmos DB) a služeb hostovaných zákazníkem a partnerským službám Azure přes privátní koncový bod ve vaší virtuální síti Azure.

Podobně můžete pro instanci Služby Azure Digital Twins použít koncové body privátního přístupu, abyste klientům ve vaší virtuální síti umožnili zabezpečený přístup k instanci přes Private Link. Konfigurace koncového bodu privátního přístupu pro instanci Služby Azure Digital Twins umožňuje zabezpečit instanci služby Azure Digital Twins a eliminovat veřejné vystavení. Kromě toho pomáhá vyhnout se exfiltraci dat z vaší virtuální sítě Azure.

Koncový bod privátního přístupu používá IP adresu z adresního prostoru virtuální sítě Azure. Síťový provoz mezi klientem ve vaší privátní síti a instancí služby Azure Digital Twins prochází přes virtuální síť a privátní propojení v páteřní síti Microsoftu, čímž se eliminuje vystavení veřejnému internetu.

Konfigurace koncového bodu privátního přístupu pro instanci Služby Azure Digital Twins umožňuje zabezpečit instanci služby Azure Digital Twins a eliminovat veřejné vystavení a vyhnout se exfiltraci dat z vaší virtuální sítě.

Pokyny k nastavení služby Private Link pro službu Azure Digital Twins najdete v tématu Povolení privátního přístupu pomocí služby Private Link.

Poznámka:

Přístup k privátní síti pomocí služby Azure Private Link se vztahuje na přístup ke službě Azure Digital Twins prostřednictvím svých rozhraní REST API. Tato funkce se nevztahuje na scénáře výchozího přenosu dat pomocí funkce směrování událostí služby Azure Digital Twins.

Aspekty návrhu

Při práci se službou Private Link pro Azure Digital Twins můžete zvážit některé faktory:

- Ceny: Podrobnosti o cenách najdete v tématu Ceny služby Azure Private Link.

- Regionální dostupnost: Private Link pro Azure Digital Twins je k dispozici ve všech oblastech Azure, ve kterých je k dispozici azure Digital Twins.

- Azure Digital Twins Explorer: Průzkumník služby Azure Digital Twins nemá přístup k instancím Služby Azure Digital Twins, které mají zakázaný veřejný přístup. Azure Functions ale můžete použít k privátnímu nasazení základu kódu Azure Digital Twins Exploreru v cloudu. Pokyny k tomu najdete v tématu Azure Digital Twins Explorer: Spuštění v cloudu.

- Maximální počet privátních koncových bodů na instanci Azure Digital Twins: 10

- Další omezení: Další informace o omezeních služby Private Link najdete v dokumentaci ke službě Azure Private Link: Omezení.

Značky služeb

Značka služby představuje skupinu předpon IP adres z dané služby Azure. Společnost Microsoft spravuje předpony adres zahrnující značku služby a automaticky aktualizuje značku služby jako změny adres a minimalizuje složitost častých aktualizací pravidel zabezpečení sítě. Další informace o značkách služeb najdete v tématu Značky virtuální sítě.

Značky služeb můžete použít k definování řízení přístupu k síti ve skupinách zabezpečení sítě nebo službě Azure Firewall pomocí značek služeb místo konkrétních IP adres při vytváření pravidel zabezpečení. Zadáním názvu značky služby (v tomto případě AzureDigitalTwins) do příslušného zdrojového nebo cílového pole pravidla můžete povolit nebo odepřít provoz pro příslušnou službu.

Níže jsou uvedeny podrobnosti o značce služby AzureDigitalTwins.

| Značka | Účel | Může používat příchozí nebo odchozí provoz? | Může být regionální? | Může se používat se službou Azure Firewall? |

|---|---|---|---|---|

| AzureDigitalTwins | Azure Digital Twins Poznámka: Tuto značku nebo IP adresy pokryté touto značkou lze použít k omezení přístupu ke koncovým bodům nakonfigurovaným pro trasy událostí. |

Příchozí | No | Ano |

Použití značek služeb pro přístup ke koncovým bodům směrování událostí

Tady je postup pro přístup ke koncovým bodům směrování událostí pomocí značek služeb se službou Azure Digital Twins.

Nejprve si stáhněte tento odkaz na soubor JSON zobrazující rozsahy IP adres a značky služeb Azure: Rozsahy IP adres Azure a značky služeb.

V souboru JSON vyhledejte rozsahy IP adres AzureDigitalTwins.

Informace o nastavení filtrů IP pro daný prostředek najdete v dokumentaci externího prostředku připojeného ke koncovému bodu (například Event Grid, Event Hubs, Service Bus nebo Azure Storage pro události nedoručených dopisů).

Nastavte filtry IP adres u externích prostředků pomocí rozsahů IP adres z kroku 2.

Rozsahy IP adres pravidelně aktualizujte podle potřeby. Rozsahy se můžou v průběhu času měnit, takže je vhodné je pravidelně kontrolovat a v případě potřeby je aktualizovat. Frekvence těchto aktualizací se může lišit, ale je vhodné je zkontrolovat jednou týdně.

Šifrování neaktivních uložených dat

Azure Digital Twins poskytuje šifrování neaktivních uložených a přenášených dat, protože jsou napsaná v našich datových centrech, a dešifruje je za vás při přístupu. K tomuto šifrování dochází pomocí šifrovacího klíče spravovaného Microsoftem.

Cross-Origin Resource Sharing (CORS)

Azure Digital Twins v současné době nepodporuje sdílení prostředků mezi zdroji (CORS). Pokud tedy voláte rozhraní REST API z aplikace prohlížeče, rozhraní API Management (APIM) nebo konektoru Power Apps , může se zobrazit chyba zásad.

Pokud chcete tuto chybu vyřešit, můžete provést jednu z následujících akcí:

- Odstraňte záhlaví

Access-Control-Allow-OriginCORS ze zprávy. Tato hlavička označuje, jestli lze odpověď sdílet. - Případně vytvořte proxy CORS a vytvořte prostřednictvím něj požadavek rozhraní REST API služby Azure Digital Twins.

Další kroky

Tyto koncepty si můžete prohlédnout v akci v části Nastavení instance a ověřování.

Podívejte se, jak s těmito koncepty pracovat z kódu klientské aplikace v ověřovacím kódu aplikace.

Přečtěte si další informace o Azure RBAC.