Správa uživatelů v Azure Data Manageru pro energii

V tomto článku se dozvíte, jak spravovat uživatele a jejich členství ve skupinách OSDU v Azure Data Manageru pro energii. Rozhraní API nároků se používají k přidání nebo odebrání uživatelů do skupin OSDU a ke kontrole nároků, když se uživatel pokusí získat přístup ke službám nebo datům OSDU. Další informace o konceptech skupin OSDU najdete v tématu Nároky.

Požadavky

- Vytvořte instanci Azure Data Manageru pro energii. Přečtěte si , jak vytvořit Azure Data Manager pro instanci energie.

- Získejte různé parametry vaší instance, například

client-idaclient-secret. Přečtěte si , jak vygenerovat ověřovací token. - Vygenerujte přístupový token instančního objektu, který je potřeba k volání rozhraní API nároků. Přečtěte si , jak vygenerovat ověřovací token.

- Mějte všechny hodnoty parametrů po ruce. Jsou potřeba ke spouštění různých požadavků na správu uživatelů prostřednictvím rozhraní API nároků.

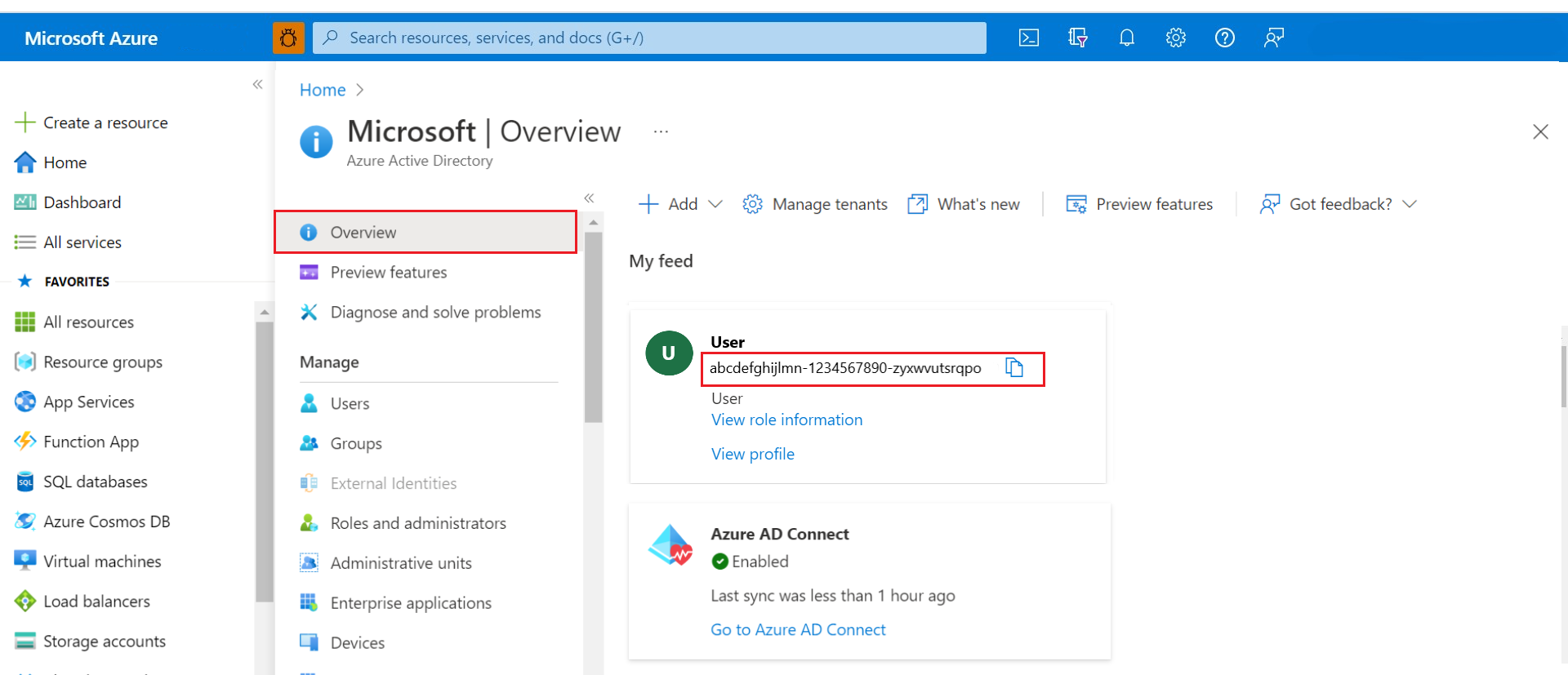

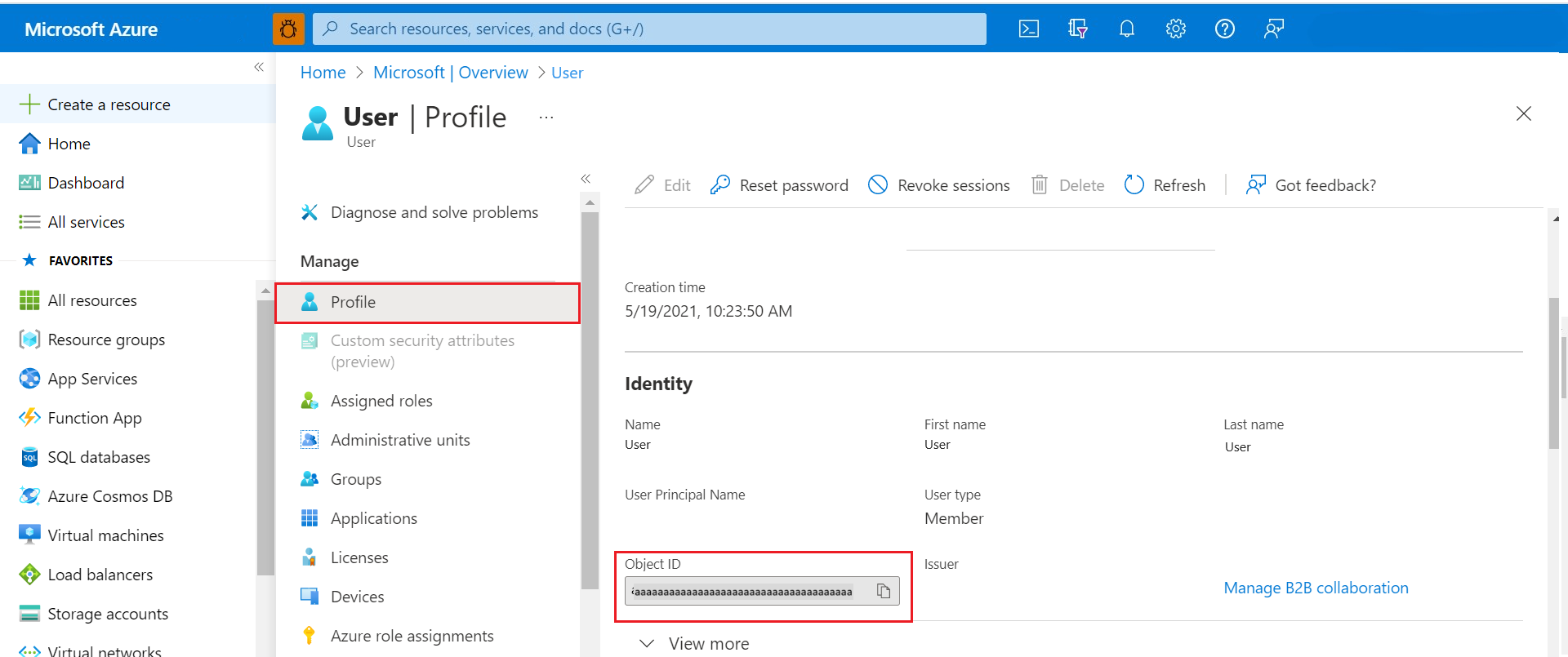

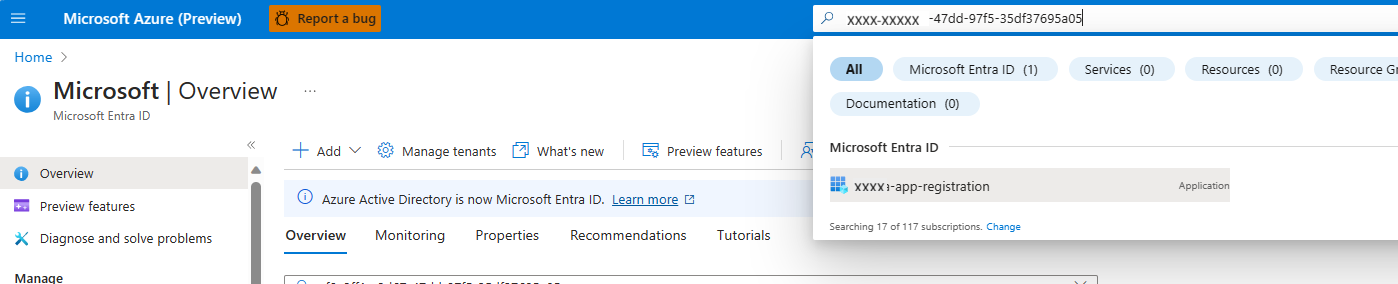

Načtení ID objektu

ID objektu Azure (OID) je identifikátor uživatele Microsoft Entra.

Nejprve vyhledejte identifikátor identifikátoru uživatele. Pokud spravujete přístup aplikace, musíte místo identifikátoru OID najít a použít ID aplikace (nebo ID klienta).

Jako parametry volání rozhraní API nároků vašeho Azure Data Manageru pro energii zadejte identifikátor uživatele (nebo aplikaci nebo ID klienta, pokud spravujete přístup pro aplikaci). V parametru nemůžete použít ID e-mailu uživatele a musíte použít ID objektu.

První přidání uživatelů do nového datového oddílu

Pokud chcete přidat prvního správce do nového datového oddílu instance Azure Data Manageru pro energii, použijte přístupový token identifikátoru OID, který se použil ke zřízení instance.

client-idZískejte přístupový token pomocí vygenerování přístupového tokenu ID klienta.Pokud se pokusíte přímo použít vlastní přístupový token pro přidání nároků, dojde k chybě 401. Přístupový

client-idtoken se musí použít k přidání první sady uživatelů v systému. Tito uživatelé (s přístupem správce) pak můžou spravovat více uživatelů pomocí vlastního přístupového tokenu.Pomocí přístupového tokenu

client-idproveďte následující kroky pomocí příkazů uvedených v následujících částech:- Přidejte uživatele do

users@<data-partition-id>.<domain>skupiny OSDU s rolí VLASTNÍK. - Přidejte uživatele do

users.datalake.ops@<data-partition-id>.<domain>skupiny OSDU s rolí VLASTNÍK a udělte tak přístup ke všem skupinám služeb.

- Přidejte uživatele do

Uživatel se stane správcem datového oddílu. Správce pak může přidat nebo odebrat další uživatele do požadovaných skupin nároků:

- Získejte ověřovací token správce pomocí vygenerování přístupového tokenu uživatele se stejnými

client-idhodnotami aclient-secrethodnotami. - Získejte skupinu OSDU, například

service.legal.editor@<data-partition-id>.<domain>, do které chcete přidat další uživatele pomocí přístupového tokenu správce. - Přidejte do této skupiny OSDU další uživatele pomocí přístupového tokenu správce.

- Získejte ověřovací token správce pomocí vygenerování přístupového tokenu uživatele se stejnými

users.data.rootje výchozí a trvalý VLASTNÍK všech datových záznamů, když se záznamy automaticky vytvoří v systému. Pokud tedy uživatel, který záznam vytvořil a je vlastníkem záznamu, opustí organizaci, členovéusers.data.rootvždy mají přístup ke všem datovým záznamům. Další podrobnosti najdete v tématu Kořenová skupina dat.Když do dané skupiny OSDU přidáte další členy, existuje limit 5 000 členství pro danou identitu definovanou komunitou OSDU.

Další informace o skupinách OSDU bootstrap najdete tady.

Získání seznamu všech skupin, ke kterým máte přístup v datovém oddílu

Spuštěním následujícího příkazu curl v Azure Cloud Shellu získejte všechny skupiny, které jsou pro vás k dispozici nebo ke kterým máte přístup v konkrétním datovém oddílu instance Azure Data Manageru pro energii.

curl --location --request GET "https://<adme-url>/api/entitlements/v2/groups/" \

--header 'data-partition-id: <data-partition>' \

--header 'Authorization: Bearer <access_token>'

Přidání členů do skupiny OSDU v datovém oddílu

Spuštěním následujícího příkazu curl v Azure Cloud Shellu přidejte uživatele do skupiny uživatelů pomocí služby nárok.

Hodnota, která se má odeslat pro parametr

email, je identifikátor uživatele, nikoli e-mailová adresa uživatele.curl --location --request POST 'https://<adme-url>/api/entitlements/v2/groups/<group-name>@<data-partition-id>.<domain>/members' \ --header 'data-partition-id: <data-partition-id>' \ --header 'Authorization: Bearer <access_token>' \ --header 'Content-Type: application/json' \ --data-raw '{ "email": "<Object_ID_1>", "role": "MEMBER" }, { "email": "<Object_ID_2>", "role": "MEMBER" } 'Ukázkový požadavek na skupinu OSDU uživatelů

Zvažte instanci Azure Data Manageru pro energii s názvem

medstestdatový oddíl s názvemdp1.curl --location --request POST 'https://medstest.energy.azure.com/api/entitlements/v2/groups/users@medstest-dp1.dataservices.energy/members' \ --header 'data-partition-id: medstest-dp1' \ --header 'Authorization: Bearer abcdefgh123456.............' \ --header 'Content-Type: application/json' \ --data-raw '{ "email": "90e0d063-2f8e-4244-860a-XXXXXXXXXX", "role": "MEMBER" }'Ukázková odpověď

{ "email": "90e0d063-2f8e-4244-860a-XXXXXXXXXX", "role": "MEMBER" }Ukázkový požadavek na skupinu OSDU editoru právních služeb

curl --location --request POST 'https://medstest.energy.azure.com/api/entitlements/v2/groups/service.legal.editor@medstest-dp1.dataservices.energy/members' \ --header 'data-partition-id: medstest-dp1' \ --header 'Authorization: Bearer abcdefgh123456.............' \ --header 'Content-Type: application/json' \ --data-raw '{ "email": "90e0d063-2f8e-4244-860a-XXXXXXXXXX", "role": "MEMBER" }'Důležité

ID aplikace je výchozí VLASTNÍK všech skupin.

Získání skupin OSDU pro daného uživatele v datovém oddílu

Spuštěním následujícího příkazu curl v Azure Cloud Shellu získejte všechny skupiny přidružené k uživateli.

curl --location --request GET 'https://<adme-url>/api/entitlements/v2/members/<obejct-id>/groups?type=none' \ --header 'data-partition-id: <data-partition-id>' \ --header 'Authorization: Bearer <access_token>'Ukázkový požadavek

Zvažte instanci Azure Data Manageru pro energii s názvem

medstestdatový oddíl s názvemdp1.curl --location --request GET 'https://medstest.energy.azure.com/api/entitlements/v2/members/90e0d063-2f8e-4244-860a-XXXXXXXXXX/groups?type=none' \ --header 'data-partition-id: medstest-dp1' \ --header 'Authorization: Bearer abcdefgh123456.............'Ukázková odpověď

{ "desId": "90e0d063-2f8e-4244-860a-XXXXXXXXXX", "memberEmail": "90e0d063-2f8e-4244-860a-XXXXXXXXXX", "groups": [ { "name": "users", "description": "Datalake users", "email": "users@medstest-dp1.dataservices.energy" }, { "name": "service.search.user", "description": "Datalake Search users", "email": "service.search.user@medstest-dp1.dataservices.energy" } ] }

Odebrání člena ze skupiny v datovém oddílu

Spuštěním následujícího příkazu curl v Azure Cloud Shellu odeberte konkrétního člena ze skupiny.

Pokud se rozhraní API pokusí odebrat člena ze

users@skupiny, ale člen je již součástí jiných skupin, požadavek rozhraní API se nezdaří. Pokud chcete odebrat člena zeusers@skupiny, a proto z datového oddílu, můžete použít příkaz Odstranit.curl --location --request DELETE 'https://<adme-url>/api/entitlements/v2/groups/<group-id>/members/<object-id>' \ --header 'data-partition-id: <data-partition-id>' \ --header 'Authorization: Bearer <access_token>'

Odstranění konkrétního uživatele ze všech skupin v datovém oddílu

Spuštěním následujícího příkazu curl v Azure Cloud Shellu odstraňte konkrétního uživatele z konkrétního datového oddílu.

Neodstraňovat vlastníka skupiny, pokud nemáte jiného vlastníka, který může spravovat uživatele v této skupině. I když users.data.root je výchozí a trvalý vlastník všech datových záznamů.

curl --location --request DELETE 'https://<adme-url>/api/entitlements/v2/members/<object-id>' \ --header 'data-partition-id: <data-partition-id>' \ --header 'Authorization: Bearer <access_token>'Ukázkový požadavek

Zvažte instanci Azure Data Manageru pro energii s názvem

medstestdatový oddíl s názvemdp1.curl --location --request DELETE 'https://medstest.energy.azure.com/api/entitlements/v2/members/90e0d063-2f8e-4244-860a-XXXXXXXXXX' \ --header 'data-partition-id: medstest-dp1' \ --header 'Authorization: Bearer abcdefgh123456.............'Ukázková odpověď

Žádný výstup pro úspěšnou odpověď.

Další kroky

Po přidání uživatelů do skupin můžete:

Data můžete také ingestovat do azure Data Manageru pro energetické instance: