Konfigurace režimu přenosu IPsec pro privátní partnerský vztah ExpressRoute

Tento článek vám pomůže vytvořit tunely IPsec v režimu přenosu přes privátní partnerský vztah ExpressRoute. Tunel se vytvoří mezi virtuálními počítači Azure s Windows a místními hostiteli Windows. Kroky v tomto článku pro tuto konfiguraci používají objekty zásad skupiny. I když je možné vytvořit tuto konfiguraci bez použití organizačních jednotek (OU) a objektů zásad skupiny (GPO). Kombinace organizačních jednotek a objektů zásad skupiny pomáhá zjednodušit kontrolu nad zásadami zabezpečení a umožňuje rychle vertikálně navýšit kapacitu. Kroky v tomto článku předpokládají, že už máte konfiguraci Služby Active Directory a víte o používání organizačních jednotek a objektů zásad skupiny.

O této konfiguraci

Konfigurace v následujících krocích používá jednu virtuální síť Azure s privátním partnerským vztahem ExpressRoute. Tato konfigurace ale může přesahovat do jiných virtuálních sítí Azure a místních sítí. Tento článek vám pomůže definovat zásady šifrování IPsec, které můžete použít na skupinu virtuálních počítačů Azure nebo místních hostitelů. Tyto virtuální počítače Azure nebo místní hostitelé jsou součástí stejné organizační jednotky. Šifrování mezi virtuálními počítači Azure (vm1 a vm2) a místním hostitelem1 nakonfigurujete pouze pro provoz HTTP s cílovým portem 8080. Na základě vašich požadavků je možné vytvořit různé typy zásad protokolu IPsec.

Práce s organizačními jednotek

Zásady zabezpečení přidružené k organizační jednotky se do počítačů odsílají prostřednictvím objektu zásad skupiny. Několik výhod použití organizačních jednotek místo použití zásad pro jednoho hostitele:

- Přidružení zásady k organizační jednotky zaručuje, že počítače, které patří do stejné organizační jednotky, získají stejné zásady.

- Při změně zásad zabezpečení přidružených k organizační jednotky se změny projeví u všech hostitelů v organizační jednotky.

Diagramy

Následující diagram znázorňuje propojení a přiřazený adresní prostor IP adres. Na virtuálních počítačích Azure a na místním hostiteli běží Windows 2016. Virtuální počítače Azure a místní hostitel 1 jsou součástí stejné domény. Virtuální počítače Azure a místní hostitelé můžou správně překládat názvy pomocí DNS.

Tento diagram znázorňuje tunely IPsec během přenosu v privátním partnerském vztahu ExpressRoute.

Práce se zásadami protokolu IPsec

Ve Windows je šifrování přidružené k zásadám IPsec. Zásady protokolu IPsec určují, který provoz IP je zabezpečený, a mechanismus zabezpečení použitý na pakety IP. Zásady protokolu IPSec se skládají z následujících položek: Seznamy filtrů, Akce filtru a Pravidla zabezpečení.

Při konfiguraci zásad IPsec je důležité pochopit následující terminologii zásad IPsec:

Zásady protokolu IPsec: Kolekce pravidel. V každém konkrétním okamžiku může být aktivní ("přiřazená") pouze jedna zásada. Každá zásada může mít jedno nebo více pravidel, z nichž všechna můžou být současně aktivní. Počítači lze v daném okamžiku přiřadit pouze jednu aktivní zásadu protokolu IPsec. V rámci zásad IPsec ale můžete definovat několik akcí, které se můžou provádět v různých situacích. Každá sada pravidel protokolu IPsec je přidružena k seznamu filtrů, který ovlivňuje typ síťového provozu, na který se pravidlo vztahuje.

Filtrovat seznamy: Seznamy filtrů jsou svazek jednoho nebo více filtrů. Jeden seznam může obsahovat více filtrů. Filtr definuje, jestli je komunikace blokovaná, povolená nebo zabezpečená, na základě následujících kritérií: rozsahy IP adres, protokoly nebo dokonce konkrétní porty. Každý filtr odpovídá určité sadě podmínek; Například pakety odeslané z konkrétní podsítě do určitého počítače na konkrétním cílovém portu. Pokud podmínky sítě odpovídají jednomu nebo více z těchto filtrů, aktivuje se seznam filtrů. Každý filtr je definovaný uvnitř konkrétního seznamu filtrů. Filtry nelze sdílet mezi seznamy filtrů. Daný seznam filtrů ale může být začleněn do několika zásad protokolu IPsec.

Akce filtru: Metoda zabezpečení definuje sadu algoritmů zabezpečení, protokolů a klíčů, které počítač nabízí během vyjednávání protokolu IKE. Akce filtru jsou seznamy metod zabezpečení seřazené podle priority. Když počítač vyjedná relaci protokolu IPsec, přijme nebo odešle návrhy na základě nastavení zabezpečení uloženého v seznamu akcí filtru.

Pravidla zabezpečení: Pravidla určují, jak a kdy zásady protokolu IPsec chrání komunikaci. K vytvoření pravidla IPsec pro vytvoření připojení IPsec používá akce filtru a seznam filtrů. Každá zásada může mít jedno nebo více pravidel, z nichž všechna můžou být současně aktivní. Každé pravidlo obsahuje seznam filtrů IP adres a kolekci akcí zabezpečení, které se provádějí při shodě s tímto seznamem filtrů:

- Akce filtru IP adres

- Metody ověřování

- Nastavení tunelového propojení IP

- Typy připojení

Než začnete

Ujistěte se, že splňujete následující požadavky:

Musíte mít funkční konfiguraci služby Active Directory, kterou můžete použít k implementaci nastavení Zásady skupiny. Další informace o objektech zásad skupiny najdete v tématu Zásady skupiny Objekty.

Musí mít aktivní okruh ExpressRoute.

- Informace o vytvoření okruhu ExpressRoute najdete v tématu Vytvoření okruhu ExpressRoute.

- Ověřte, že váš poskytovatel připojení povolil okruh.

- Ověřte, že máte pro váš okruh nakonfigurovaný privátní partnerský vztah Azure. Pokyny ke směrování najdete v článku o konfiguraci směrování .

- Ověřte, že máte vytvořenou a plně zřízenou virtuální síť a bránu virtuální sítě. Postupujte podle pokynů k vytvoření brány virtuální sítě pro ExpressRoute. Brána virtuální sítě pro ExpressRoute používá GatewayType ExpressRoute, ne VPN.

Brána virtuální sítě ExpressRoute musí být připojená k okruhu ExpressRoute. Další informace najdete v tématu Připojení virtuální sítě k okruhu ExpressRoute.

Ověřte, že jsou virtuální počítače Azure s Windows nasazené do virtuální sítě.

Ověřte, že existuje připojení mezi místními hostiteli a virtuálními počítači Azure.

Ověřte, že virtuální počítače Azure s Windows a místní hostitelé můžou ke správnému překladu názvů používat DNS.

Pracovní postup

- Vytvořte objekt zásad a přidružte ho k organizační jednotky.

- Definujte akci filtru IPsec.

- Definujte seznam filtrů protokolu IPsec.

- Vytvořte zásadu protokolu IPsec s pravidly zabezpečení.

- Přiřaďte objekt zásad zabezpečení IPsec organizační jednotky.

Příklady hodnot

Název domény: ipsectest.com

OU: IPSecOU

Místní počítač s Windows: host1

Virtuální počítače Azure s Windows: vm1, vm2

1. Vytvoření objektu zásad zásad zásady

Otevřením modulu snap-in správa Zásady skupiny vytvořte nový objekt zásad a organizační jednotky propojený s organizační jednotky. Pak vyhledejte organizační jednotky, se kterými se objekt zásad propojí. V příkladu má organizační jednotka název IPSecOU.

V modulu snap-in správa Zásady skupiny vyberte organizační jednotky a klikněte pravým tlačítkem. V rozevíracím seznamu vyberte "Create a GPO in this domain, and link it here..." (Vytvořit objekt zásad zásad_v této doméně a propojit ho sem...).

Pojmenujte objekt zásad zásad uživatele intuitivním názvem, abyste ho později mohli snadno najít. Výběrem OK vytvořte a propojte objekt zásad sítě.

2. Povolení odkazu objektu zásad zásad sítě

Pokud chcete použít objekt zásad pro organizační jednotky, musí být objekt zásad nejen propojený s organizační jednotky, ale musí být také povolený.

Vyhledejte objekt zásad zásad zásady, který jste vytvořili, klikněte pravým tlačítkem myši a v rozevíracím seznamu vyberte Upravit .

Pokud chcete použít objekt zásad pro organizační jednotky, vyberte Propojení povoleno.

3. Definování akce filtru IP adres

V rozevíracím seznamu klikněte pravým tlačítkem na Zásady zabezpečení PROTOKOLU IP ve službě Active Directory a pak vyberte Spravovat seznamy filtrů IP adres a akce filtru....

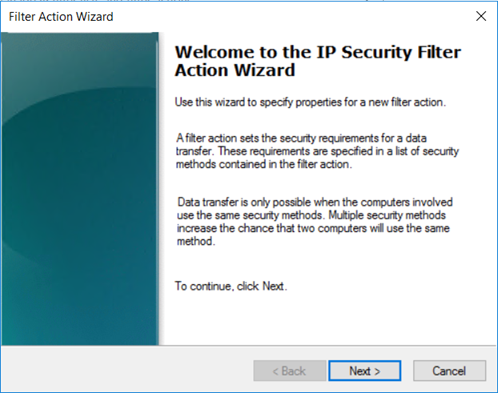

Na kartě Spravovat akce filtru vyberte Přidat.

V průvodci akcí filtru zabezpečení PROTOKOLU IP vyberte Další.

Pojmenujte akci filtru intuitivním názvem, abyste ji později našli. V tomto příkladu má akce filtru název myEncryption. Můžete také přidat popis. Pak vyberte Další.

Zabezpečení Negotiate umožňuje definovat chování, pokud se protokol IPsec nedá navázat s jiným počítačem. Vyberte Vyjednat zabezpečení a pak vyberte Další.

Na stránce Komunikace s počítači, které nepodporují protokol IPsec vyberte Nepovolovat nezabezpečenou komunikaci a pak vyberte Další.

Na stránce Provoz a zabezpečení PROTOKOLU IP vyberte Vlastní a pak vyberte Nastavení....

Na stránce Vlastní nastavení metody zabezpečení vyberte Integrita a šifrování dat (ESP): SHA1, 3DES. Pak vyberte OK.

Na stránce Spravovat akce filtru vidíte, že se filtr myEncryption úspěšně přidal. Vyberte Zavřít.

4. Definování seznamu filtrů IP adres

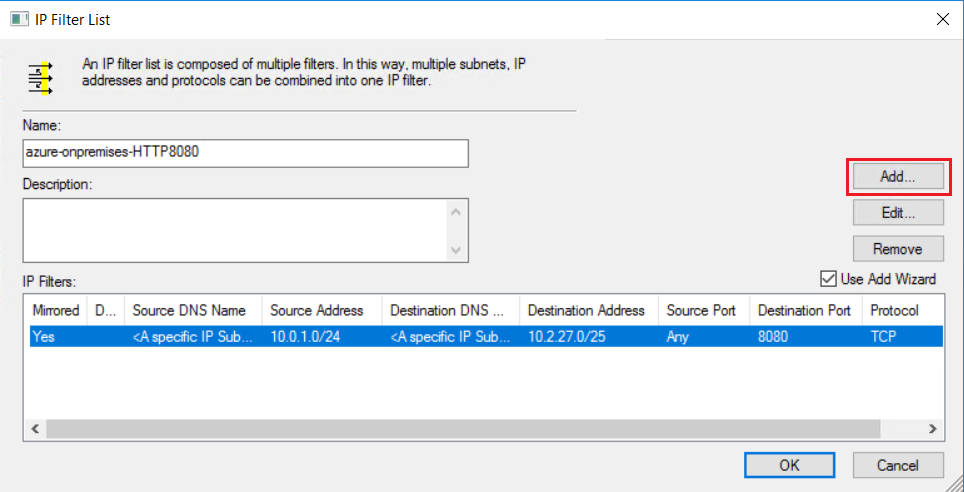

Vytvořte seznam filtrů, který určuje šifrovaný provoz HTTP s cílovým portem 8080.

Pokud chcete zjistit, které typy provozu musí být šifrované, použijte seznam filtrů IP adres. Na kartě Spravovat seznamy filtrů IP adres vyberte Přidat a přidejte nový seznam filtrů IP adres.

Do pole Název zadejte název seznamu filtru IP adres. Například azure-onpremises-HTTP8080. Pak vyberte Přidat.

Na stránce vlastností Popis filtru IP a Zrcadlení vyberte Zrcadlené. Nastavení zrcadlení odpovídá paketům, které jdou v obou směrech, což umožňuje obousměrnou komunikaci. Pak vyberte Další.

Na stránce Zdroj přenosů IP v rozevíracím seznamu Zdrojová adresa : zvolte Konkrétní IP adresa nebo Podsíť.

Zadejte IP adresu zdrojové adresy nebo podsíť provozu IP a pak vyberte Další.

Zadejte cílovou adresu: IP adresa nebo podsíť. Pak vyberte Další.

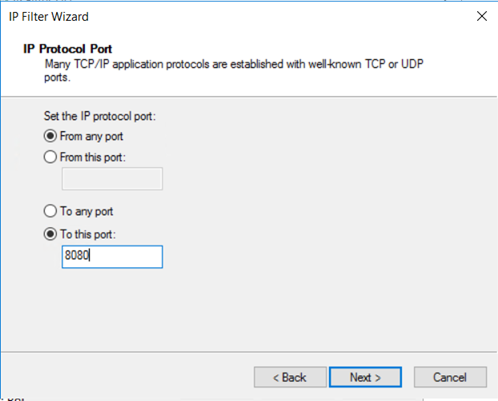

Na stránce Typ protokolu IP vyberte TCP. Pak vyberte Další.

Na stránce Port protokolu IP vyberte Z libovolného portu a Na tento port:. Do textového pole zadejte 8080 . Tato nastavení určují pouze šifrování provozu HTTP na cílovém portu 8080. Pak vyberte Další.

Zobrazte seznam filtrů IP adres. Konfigurace seznamu filtrů IP adres azure-onpremises-HTTP8080 aktivuje šifrování pro všechny přenosy, které splňuje následující kritéria:

- Libovolná zdrojová adresa ve verzi 10.0.1.0/24 (Azure Subnet2)

- Libovolná cílová adresa v 10.2.27.0/25 (místní podsíť)

- Protokol TCP

- Cílový port 8080

5. Úprava seznamu filtrů IP adres

K šifrování stejného typu provozu z místního hostitele do virtuálního počítače Azure potřebujete druhý filtr IP adres. Postupujte stejně jako při nastavování prvního filtru IP adres a vytvořte nový filtr IP adres. Jediným rozdílem je zdrojová a cílová podsíť.

Pokud chcete přidat nový filtr IP adres do seznamu filtrů IP adres, vyberte Upravit.

Na stránce Seznam filtrů IP adres vyberte Přidat.

Vytvořte druhý filtr IP adres pomocí nastavení v následujícím příkladu:

Po vytvoření druhého filtru IP adres bude seznam filtrů IP adres vypadat takto:

Pokud se k ochraně aplikace vyžaduje šifrování mezi místním umístěním a podsítí Azure. Místo úpravy existujícího seznamu filtrů IP adres můžete přidat nový seznam filtrů IP adres. Přidružení dvou nebo více seznamů filtrů IP adres ke stejné zásadě protokolu IPsec vám může poskytnout větší flexibilitu. Seznam filtrů IP adres můžete upravit nebo odebrat, aniž by to mělo vliv na ostatní seznamy filtrů IP adres.

6. Vytvoření zásady zabezpečení IPsec

Vytvořte zásadu protokolu IPsec s pravidly zabezpečení.

Vyberte zásady IPSecurity ve službě Active Directory , která je přidružená k organizační jednotky. Klikněte pravým tlačítkem myši a vyberte Vytvořit zásadu zabezpečení protokolu IP.

Pojmenujte zásady zabezpečení. Například policy-azure-onpremises. Pak vyberte Další.

Vyberte Další bez zaškrtnutí políčka.

Ověřte, že je zaškrtnuté políčko Upravit vlastnosti , a pak vyberte Dokončit.

7. Úprava zásad zabezpečení protokolu IPsec

Přidejte do zásady protokolu IPsec dříve nakonfigurované akcefiltru IP a Seznam filtrů IP adres.

Na kartě Pravidla vlastností zásad HTTP vyberte Přidat.

Na úvodní stránce vyberte Další.

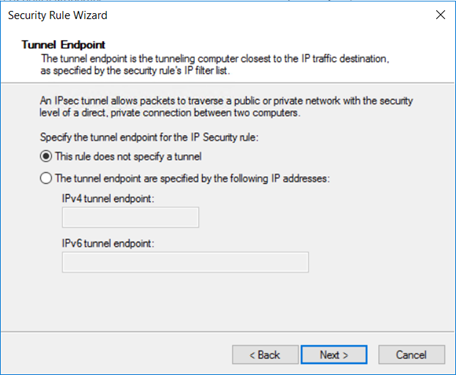

Pravidlo poskytuje možnost definovat režim protokolu IPsec: režim tunelu nebo režim přenosu.

V režimu tunelu se původní paket zapouzdří sadou hlaviček IP. Režim tunelu chrání interní směrovací informace šifrováním hlavičky IP původního paketu. Režim tunelu je široce implementovaný mezi bránami ve scénářích vpn typu site-to-site. Režim tunelu se ve většině případů používá pro koncové šifrování mezi hostiteli.

Režim dopravy šifruje pouze náklad a přívěs ESP; hlavička IP adresy původního paketu není šifrovaná. V režimu přenosu se zdroj IP a cíl PROTOKOLU IP paketů nezmění.

Vyberte Toto pravidlo neurčovalo tunel a pak vyberte Další.

Typ sítě definuje, které síťové připojení se přidruží k zásadám zabezpečení. Vyberte Všechna síťová připojení a pak vyberte Další.

Vyberte seznam filtru IP adres, který jste vytvořili dříve, azure-onpremises-HTTP8080 a pak vyberte Další.

Vyberte existující akci filtru myEncryption , kterou jste vytvořili dříve.

Systém Windows podporuje čtyři různé typy ověřování: Kerberos, certifikáty, PROTOKOL NTLMv2 a předsdílený klíč. Protože pracujeme s hostiteli připojenými k doméně, vyberte Výchozí služba Active Directory (protokol Kerberos V5) a pak vyberte Další.

Nová zásada vytvoří pravidlo zabezpečení : azure-onpremises-HTTP8080. Vyberte OK.

Zásady protokolu IPsec vyžadují, aby všechna připojení HTTP na cílovém portu 8080 používala režim přenosu IPsec. Vzhledem k tomu, že HTTP je protokol s nešifrovaným textem, je s povolenými zásadami zabezpečení zajištěno, že se data při přenosu prostřednictvím privátního partnerského vztahu ExpressRoute šifrují. Konfigurace zásad protokolu IPsec pro službu Active Directory je složitější než konfigurace brány Windows Firewall s pokročilým zabezpečením. Umožňuje ale více přizpůsobení připojení IPsec.

8. Přiřazení objektu zásad_zásad_IPsec k organizační jednotky

Zobrazte zásady. Zásady skupiny zabezpečení jsou definované, ale ještě nejsou přiřazené.

Pokud chcete přiřadit zásady skupiny zabezpečení k IPSecOU organizační jednotky, klikněte pravým tlačítkem na zásadu zabezpečení a zvolte Přiřadit. Každý počítač, který patří do organizační jednotky, má přiřazenou zásadu skupiny zabezpečení.

Kontrola šifrování provozu

Pokud chcete zkontrolovat objekt zásad skupiny šifrování použitý v organizační jednotky, nainstalujte službu IIS na všechny virtuální počítače Azure a na hostiteli 1. Každá služba IIS je přizpůsobená tak, aby odpovídala na požadavky HTTP na portu 8080. Šifrování ověříte tak, že na všech počítačích v organizační jednotky nainstalujete síťový odstřižovač (například Wireshark). Skript PowerShellu funguje jako klient HTTP pro generování požadavků HTTP na portu 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

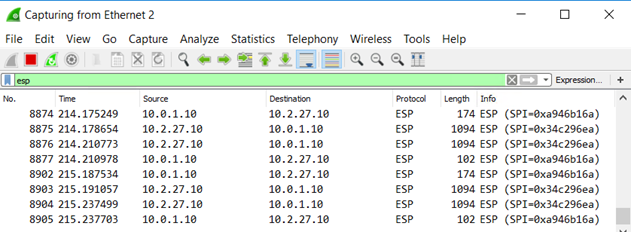

Následující zachytávání sítě ukazuje výsledky pro místního hostitele 1 s filtrem zobrazení ESP tak, aby odpovídal pouze šifrovaným přenosům:

Pokud skript PowerShellu spustíte místně (klient HTTP), síťové zachycení na virtuálním počítači Azure zobrazí podobné trasování.

Další kroky

Další informace o ExpressRoute najdete v tématu ExpressRoute – nejčastější dotazy.

pro

pro

adres

adres adres

adres

adres

adres

adres

adres

zásady

zásady zásadě IPsec objektu zásad zabezpečení

zásadě IPsec objektu zásad zabezpečení