Rychlý start: Vytvoření služby Azure Front Door pomocí Azure CLI

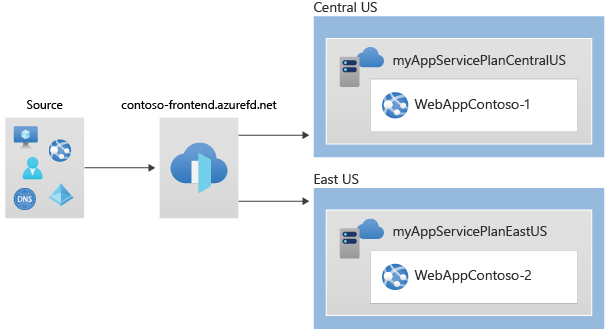

V tomto rychlém startu se dozvíte, jak vytvořit Azure Front Door pomocí Azure CLI. Tento profil vytvoříte pomocí dvou webových aplikací Azure jako původu a přidáte zásady zabezpečení WAF. Připojení k webovým aplikacím pak můžete ověřit pomocí názvu hostitele koncového bodu služby Azure Front Door.

Poznámka:

U webových úloh důrazně doporučujeme využívat ochranu Před útoky DDoS Azure a bránu firewall webových aplikací k ochraně před vznikajícími útoky DDoS. Další možností je použít Službu Azure Front Door spolu s firewallem webových aplikací. Azure Front Door nabízí ochranu na úrovni platformy před útoky DDoS na úrovni sítě. Další informace najdete v tématu Standardní hodnoty zabezpečení pro služby Azure.

Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet Azure před tím, než začnete.

Požadavky

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Vytvoření skupiny zdrojů

V Azure přidělíte související prostředky ke skupině prostředků. Můžete použít existující skupinu prostředků nebo vytvořit novou.

Spuštěním příkazu az group create vytvořte skupiny prostředků.

az group create --name myRGFD --location centralus

Vytvoření profilu služby Azure Front Door

V tomto kroku vytvoříte profil služby Azure Front Door, který vaše dvě služby App Services používají jako váš původ.

Spuštěním příkazu az afd profile create vytvořte profil služby Azure Front Door.

Poznámka:

Pokud chcete nasadit Azure Front Door Standard místo úrovně Premium, nahraďte hodnotu parametru skladové položky Standard_AzureFrontDoor. Pokud zvolíte skladovou položku Standard, nebudete moct nasadit spravovaná pravidla pomocí zásad WAF. Podrobné porovnání najdete v porovnání úrovně služby Azure Front Door.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Vytvoření dvou instancí webové aplikace

V tomto kroku vytvoříte pro účely tohoto kurzu dvě instance webové aplikace, které běží v různých oblastech Azure. Obě instance webové aplikace běží v režimu Aktivní/Aktivní, takže provoz může obsluhovat každý z nich. Tato konfigurace se liší od konfigurace Aktivní/Stand-By , kde jedna funguje jako převzetí služeb při selhání.

Vytvoření plánů služby App Service

Než budete moct vytvořit webové aplikace, potřebujete dva plány služby App Service, jeden v oblasti USA – střed a druhý v oblasti USA – východ.

Spuštěním příkazu az appservice plan create vytvořte plány služby App Service.

az appservice plan create \

--name myAppServicePlanCentralUS \

--resource-group myRGFD \

--location centralus

az appservice plan create \

--name myAppServicePlanEastUS \

--resource-group myRGFD \

--location eastus

Vytváření webových aplikací

Po vytvoření plánů služby App Service spusťte příkaz az webapp create a vytvořte webovou aplikaci v každém z plánů služby App Service v předchozím kroku. Názvy webových aplikací musí být globálně jedinečné.

az webapp create \

--name WebAppContoso-01 \

--resource-group myRGFD \

--plan myAppServicePlanCentralUS

az webapp create \

--name WebAppContoso-02 \

--resource-group myRGFD \

--plan myAppServicePlanEastUS

Poznamenejte si výchozí název hostitele každé webové aplikace, abyste mohli definovat back-endové adresy při nasazení služby Front Door v dalším kroku.

Vytvoření služby Azure Front Door

Vytvoření profilu služby Front Door

Spuštěním příkazu az afd profile create vytvořte profil služby Azure Front Door.

Poznámka:

Pokud chcete nasadit Azure Front Door Standard místo úrovně Premium, nahraďte hodnotu parametru SKU parametrem Standard_AzureFrontDoor. Pokud zvolíte skladovou položku Standard, nebudete moct nasadit spravovaná pravidla pomocí zásad WAF. Podrobné porovnání najdete v porovnání úrovně služby Azure Front Door.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Přidání koncového bodu

V tomto kroku vytvoříte koncový bod v profilu služby Front Door. Ve službě Front Door Standard/Premium je koncovým bodem logické seskupení jedné nebo více tras přidružených k názvům domén. Každému koncovému bodu je službě Front Door přiřazen název domény a koncové body můžete přidružit k vlastním doménám pomocí tras. Profily služby Front Door můžou obsahovat také několik koncových bodů.

Spuštěním příkazu az afd endpoint create vytvořte koncový bod ve vašem profilu.

az afd endpoint create \

--resource-group myRGFD \

--endpoint-name contosofrontend \

--profile-name contosoafd \

--enabled-state Enabled

Další informace o koncových bodech ve službě Front Door najdete v tématu Koncové body ve službě Azure Front Door.

Vytvoření skupiny původu

Vytvořte skupinu původu, která definuje provoz a očekávané odpovědi pro instance vaší aplikace. Skupiny původu také definují, jak se zdroje vyhodnocují sondami stavu, které můžete v tomto kroku definovat.

Spuštěním příkazu az afd origin-group create vytvořte skupinu původu, která obsahuje vaše dvě webové aplikace.

az afd origin-group create \

--resource-group myRGFD \

--origin-group-name og \

--profile-name contosoafd \

--probe-request-type GET \

--probe-protocol Http \

--probe-interval-in-seconds 60 \

--probe-path / \

--sample-size 4 \

--successful-samples-required 3 \

--additional-latency-in-milliseconds 50

Přidání zdroje do skupiny

Do nové skupiny původu přidejte obě instance aplikace vytvořené dříve jako zdroje. Původy ve službě Front Door odkazují na aplikace, ze které služba Front Door načítá obsah, když není povolené ukládání do mezipaměti nebo když se zmešká mezipaměť.

Spuštěním příkazu az afd origin create přidejte svou první instanci aplikace jako zdroj do skupiny původu.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-01.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso1 \

--origin-host-header webappcontoso-01.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Opakujte tento krok a přidejte vaše druhé instance aplikace jako zdroj do skupiny původu.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-02.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso2 \

--origin-host-header webappcontoso-02.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Další informace o původech, skupinách původu a sondách stavu najdete v tématu Původy a skupiny původu ve službě Azure Front Door.

Přidat trasu

Přidejte trasu pro mapování koncového bodu, který jste vytvořili dříve, do skupiny původu. Tato trasa předává požadavky z koncového bodu do vaší původní skupiny.

Spuštěním příkazu az afd route create namapujte koncový bod na skupinu původu.

az afd route create \

--resource-group myRGFD \

--profile-name contosoafd \

--endpoint-name contosofrontend \

--forwarding-protocol MatchRequest \

--route-name route \

--https-redirect Enabled \

--origin-group og \

--supported-protocols Http Https \

--link-to-default-domain Enabled

Další informace o trasách ve službě Azure Front Door najdete v tématu Metody směrování provozu k původu.

Vytvoření nové zásady zabezpečení

Azure Web Application Firewall (WAF) ve službě Front Door poskytuje centralizovanou ochranu webových aplikací a chrání je před běžným zneužitím a ohrožením zabezpečení.

V tomto kurzu vytvoříte zásadu WAF, která přidá dvě spravovaná pravidla. Můžete také vytvořit zásady WAF s vlastními pravidly.

Vytvoření zásad WAF

Spuštěním příkazu az network front-door waf-policy create vytvořte novou zásadu WAF pro službu Front Door. Tento příklad vytvoří zásadu, která je povolená a v režimu prevence.

Poznámka:

Spravovaná pravidla budou fungovat jenom s úrovní Premium služby Front Door. Pro použití vlastních pravidel onlu můžete zvolit úroveň Standard.

az network front-door waf-policy create \

--name contosoWAF \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor \

--disabled false \

--mode Prevention

Poznámka:

Pokud vyberete Detection režim, waf neblokuje žádné požadavky.

Další informace o nastavení zásad WAF pro Službu Front Door najdete v tématu Nastavení zásad pro firewall webových aplikací ve službě Azure Front Door.

Přiřazení spravovaných pravidel k zásadám WAF

Sady pravidel spravovaných Azure poskytují snadný způsob, jak chránit vaši aplikaci před běžnými bezpečnostními hrozbami.

Spuštěním příkazu az network front-door waf-policy managed-rules přidejte spravovaná pravidla do zásad WAF. Tento příklad přidá do zásad Microsoft_DefaultRuleSet_2.1 a Microsoft_BotManagerRuleSet_1.0.

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_DefaultRuleSet \

--action Block \

--version 2.1

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_BotManagerRuleSet \

--version 1.0

Vytvoření zásad zabezpečení

Teď tyto dvě zásady WAF použijte u služby Front Door vytvořením zásad zabezpečení. Toto nastavení použije pravidla spravovaná v Azure na koncový bod, který jste definovali dříve.

Spuštěním příkazu az afd security-policy create použijte zásadu WAF na výchozí doménu koncového bodu.

Poznámka:

V doménách a parametrech zásad waf nahraďte ID vašeho předplatného Azure. Spuštěním příkazu az account subscription list získejte podrobnosti o ID předplatného.

az afd security-policy create \

--resource-group myRGFD \

--profile-name contosoafd \

--security-policy-name contososecurity \

--domains /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Cdn/profiles/contosoafd/afdEndpoints/contosofrontend \

--waf-policy /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Network/frontdoorwebapplicationfirewallpolicies/contosoWAF

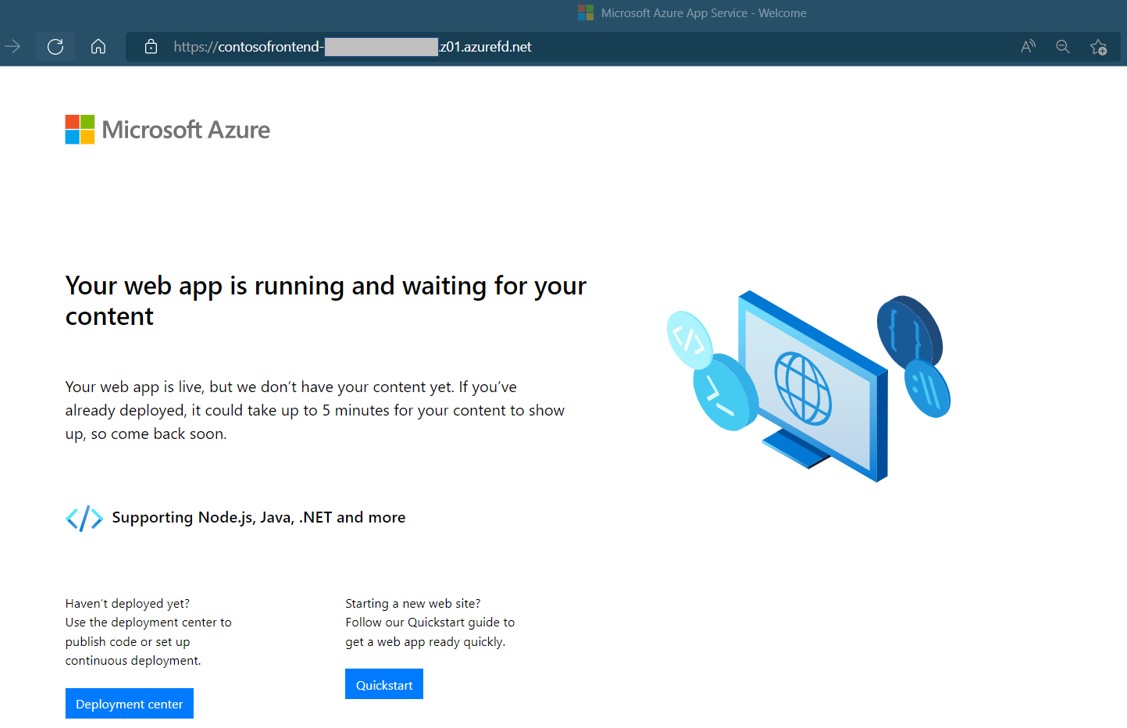

Testování služby Front Door

Při vytváření profilu Azure Front Door Standard/Premium trvá několik minut, než se konfigurace nasadí globálně. Po dokončení můžete přistupovat k hostiteli front-endu, který jste vytvořili.

Spuštěním příkazu az afd endpoint show získejte název hostitele koncového bodu služby Front Door.

az afd endpoint show --resource-group myRGFD --profile-name contosoafd --endpoint-name contosofrontend

V prohlížeči přejděte na název hostitele koncového bodu: contosofrontend-<hash>.z01.azurefd.net. Vaše žádost se automaticky přesměruje do nejméně latentní webové aplikace ve skupině původu.

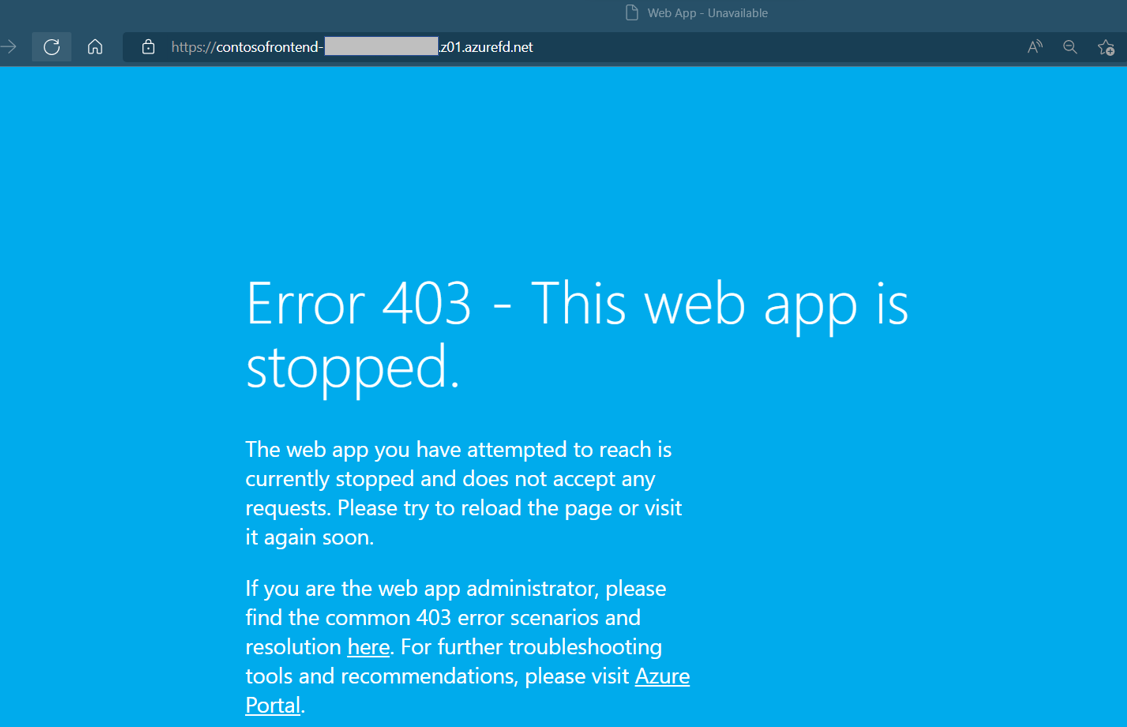

K otestování okamžitého globálního převzetí služeb při selhání použijeme následující kroky:

Otevřete prohlížeč a přejděte na název hostitele koncového bodu:

contosofrontend-<hash>.z01.azurefd.net.Zastavení jedné z webových aplikací spuštěním příkazu az webapp stop

az webapp stop --name WebAppContoso-01 --resource-group myRGFDAktualizujte si stránku v prohlížeči. Měla by se zobrazit stejná informační stránka.

Tip

U těchto akcí je trochu zpoždění. Možná budete muset provést aktualizaci znovu.

Najděte druhou webovou aplikaci a zastavte ji také.

az webapp stop --name WebAppContoso-02 --resource-group myRGFDAktualizujte si stránku v prohlížeči. Tentokrát by se měla zobrazit chybová zpráva.

Restartujte jednu z webových aplikací spuštěním příkazu az webapp start. Aktualizujte prohlížeč a stránka se vrátí k normálnímu stavu.

az webapp start --name WebAppContoso-01 --resource-group myRGFD

Vyčištění prostředků

Pokud prostředky pro službu Front Door nepotřebujete, odstraňte obě skupiny prostředků. Odstraněním skupin prostředků odstraníte také Front Door a všechny související prostředky.

Spusťte příkaz az group delete:

az group delete --name myRGFD

Další kroky

V dalším článku se dozvíte, jak do služby Front Door přidat vlastní doménu.