Použití filtrů IP adres

Zabezpečení je důležitým aspektem všech řešení IoT založených na Azure IoT Hubu. Někdy je potřeba v rámci konfigurace zabezpečení explicitně zadat IP adresy, ze kterých se smějí připojovat zařízení. Funkce filtru IP umožňuje nakonfigurovat pravidla pro odmítnutí nebo přijetí provozu z konkrétních IPv4 adres.

Vhodné použití služby

Pomocí filtru IP můžete přijímat provoz jenom ze zadaného rozsahu IP adres a odmítnout všechno ostatní. Používáte například centrum IoT s Azure Express Route k vytvoření privátních připojení mezi centrem IoT a místní infrastrukturou.

Výchozí nastavení

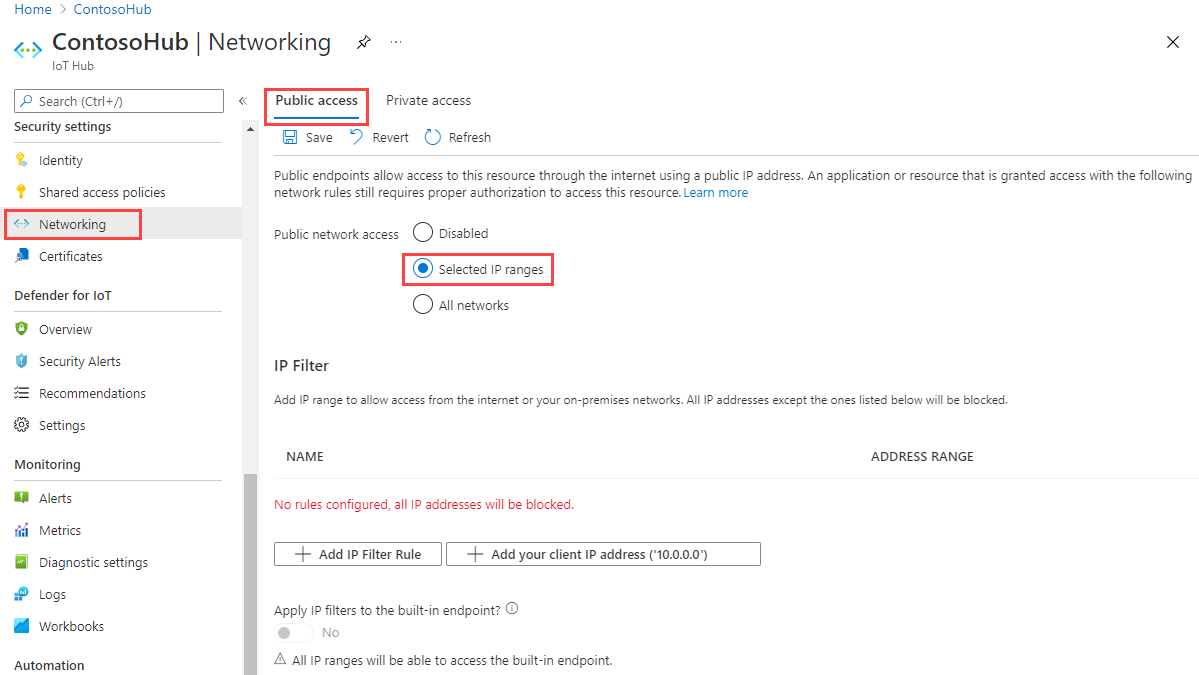

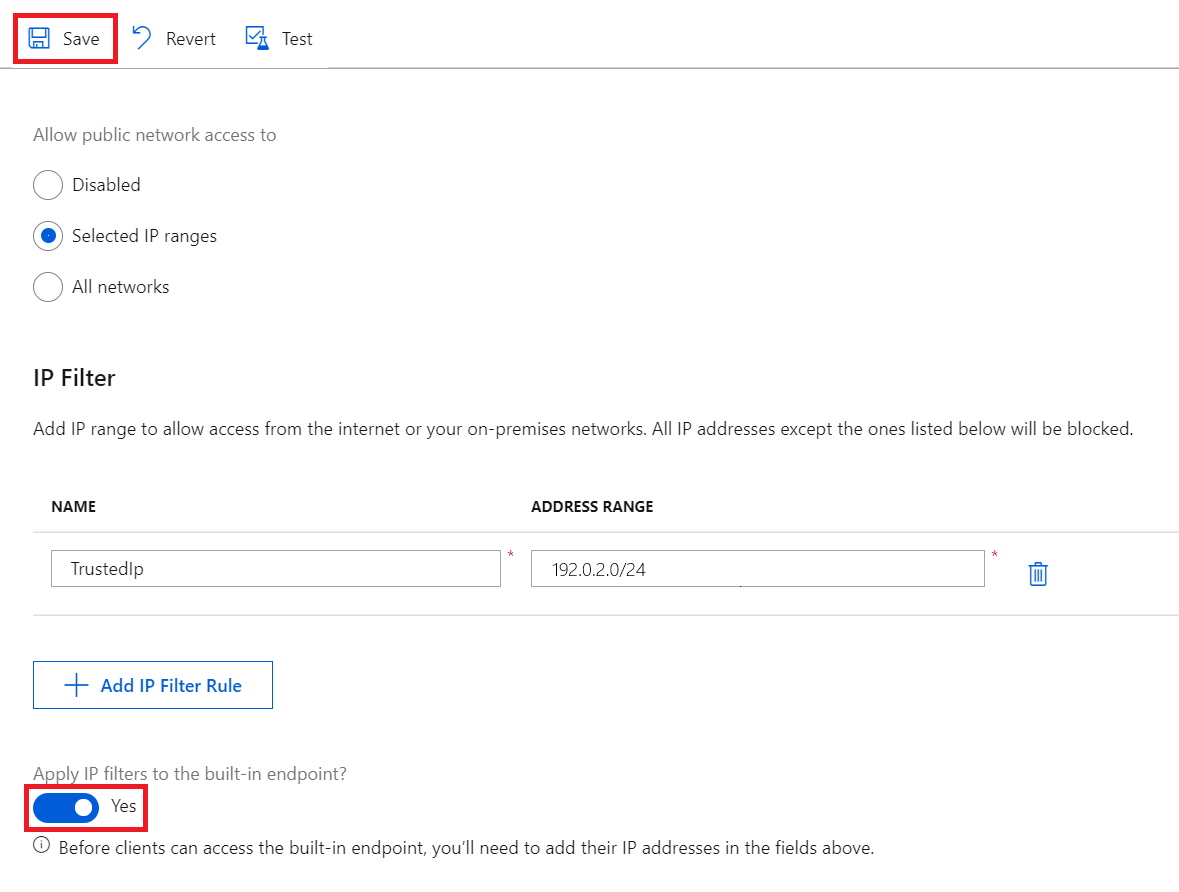

Pokud se chcete dostat na stránku nastavení filtru IP adres centra IoT, vyberte Veřejný přístup nastavení>zabezpečení sítě>a pak zvolte Vybrané rozsahy IP adres:

Ve výchozím nastavení je mřížka filtru IP adres na portálu pro centrum IoT prázdná. Toto výchozí nastavení znamená, že centrum blokuje připojení ze všech IP adres. Toto výchozí nastavení je ekvivalentní pravidlu, které blokuje 0.0.0.0/0 rozsah IP adres.

Přidání nebo úprava pravidla filtru IP

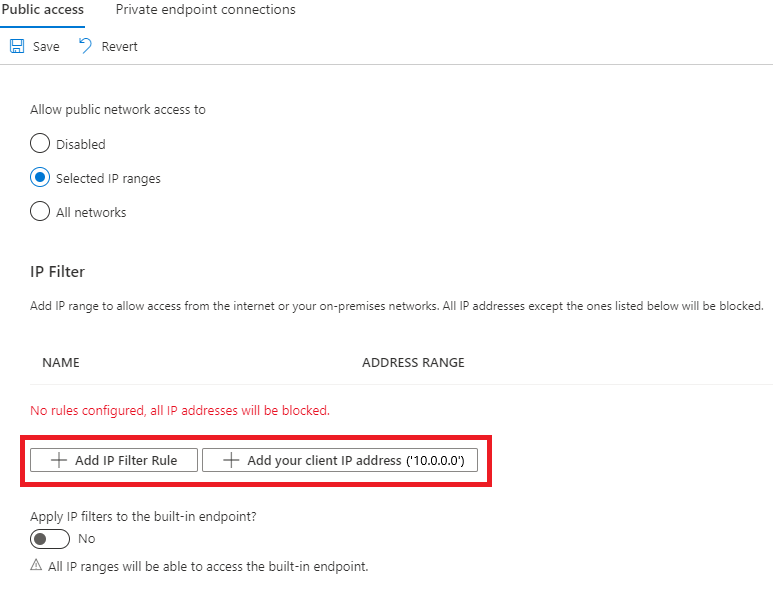

Pokud chcete přidat pravidlo filtru IP adres, vyberte Přidat pravidlo filtru IP adres. Pokud chcete rychle přidat IP adresu počítače, vyberte Přidat IP adresu klienta.

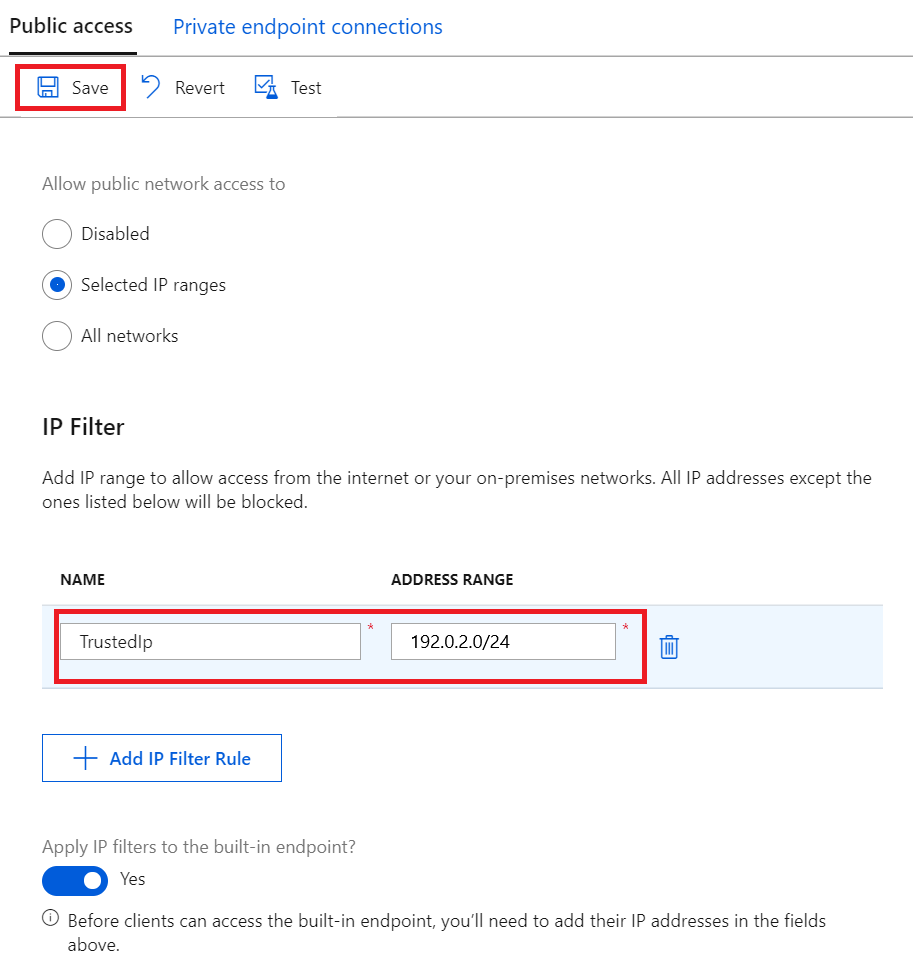

Po výběru možnosti Přidat pravidlo filtru IP adres vyplňte zobrazená pole. Tato pole jsou předem vyplněná, pokud jste vybrali přidání IP adresy klienta.

Zadejte název pravidla filtru IP adres. Tento název musí být jedinečný, nerozlišující velká a malá písmena, alfanumerický řetězec s délkou až 128 znaků. Akceptují se pouze 7bitové alfanumerické znaky ASCII a následující speciální znaky:

- : . + % _ # * ? ! ( ) , = @ ; '.Zadejte jednu IPv4 adresu nebo blok IP adres v zápisu CIDR. Například adresa 192.168.100.0/22 v zápisu CIDR odpovídá 1024 IPv4 adresám od 192.168.100.0 do 192.168.103.255.

Po vyplnění polí pravidlo uložte výběrem položky Uložit. Zobrazí se upozornění s informací, že probíhá aktualizace.

Možnost Přidat je zakázaná, když dosáhnete maximálního počtu 100 pravidel filtru IP adres.

Pokud chcete upravit stávající pravidlo, vyberte údaje, které chcete změnit, proveďte změnu a pak úpravy uložte výběrem položky Uložit.

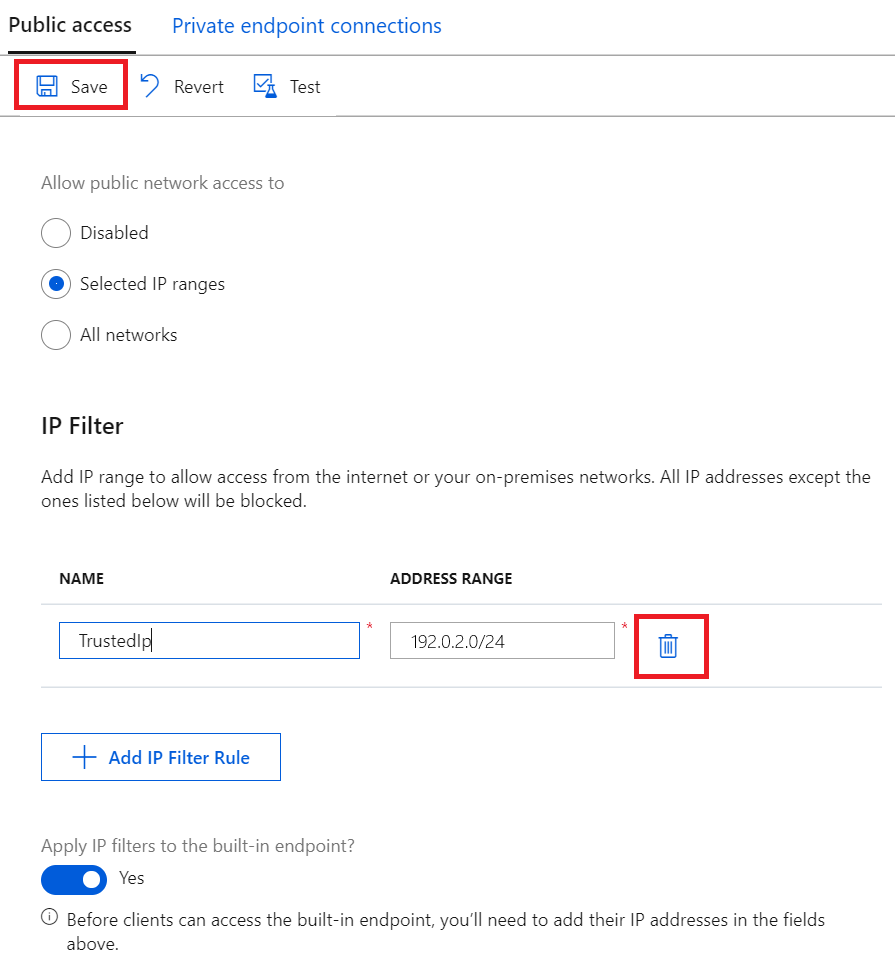

Odstranění pravidla filtru IP adres

Pokud chcete odstranit pravidlo filtru IP adres, vyberte ikonu koše na daném řádku a pak vyberte Uložit. Dané pravidlo se odebere a změna se uloží.

Použití pravidel filtru IP adres na integrovaný koncový bod kompatibilní se službou Event Hubs

Chcete-li použít pravidla filtru IP adres na integrovaný koncový bod kompatibilní se službou Event Hubs, zaškrtněte políčko vedle možnosti Použít filtry IP adres na předdefinovaný koncový bod? a pak vyberte Uložit.

Poznámka:

Tato možnost není dostupná pro bezplatná centra IoT (F1). Pokud chcete na integrovaný koncový bod použít pravidla filtru IP adres, použijte placené centrum IoT.

Když tuto možnost povolíte, pravidla filtru IP adres se replikují do integrovaného koncového bodu, takže k němu budou mít přístup jenom důvěryhodné rozsahy IP adres.

Pokud tuto možnost zakážete, bude integrovaný koncový bod přístupný pro všechny IP adresy. Toto chování může být užitečné, pokud chcete číst z koncového bodu se službami se zdrojovými IP adresami, které se můžou v průběhu času měnit, jako je Azure Stream Analytics.

Způsob uplatňování pravidel filtru

Pravidla filtru IP adres se použijí na úrovni služby IoT Hub. Pravidla filtru IP adres se proto vztahují na všechna připojení ze zařízení a back-endových aplikací pomocí libovolného podporovaného protokolu. Můžete také zvolit, jestli je k těmto pravidlům vázán integrovaný koncový bod kompatibilní se službou Event Hubs (ne prostřednictvím služby IoT Hub připojovací řetězec).

Jakýkoli pokus o připojení z IP adresy, která není explicitně povolená, obdrží neautorizovaný stavový kód a popis 401. Zpráva odpovědi nezmíní pravidlo IP adresy. Odmítnutí IP adres může bránit jiným službám Azure, jako jsou Azure Stream Analytics, Azure Virtual Machines nebo Device Explorer na webu Azure Portal, v interakci s centrem IoT.

Poznámka:

Pokud chcete použít Azure Stream Analytics (ASA) ke čtení zpráv z centra IoT s povoleným filtrem IP adres, zakažte možnost Použít IP filtry na předdefinovaný koncový bod a pak pomocí názvu a koncového bodu kompatibilního s centrem událostí vašeho centra IoT ručně přidejte vstup streamu služby Event Hubs do asA.

portál Azure

Pravidla filtru IP adres se použijí také při použití služby IoT Hub prostřednictvím webu Azure Portal. Důvodem je to, že volání rozhraní API do služby IoT Hub se provádí přímo pomocí prohlížeče s vašimi přihlašovacími údaji, což je konzistentní s jinými službami Azure. Pokud chcete získat přístup ke službě IoT Hub pomocí webu Azure Portal, když je povolený filtr IP adres, přidejte IP adresu počítače do seznamu povolených adres.

Řazení

Pravidla filtru IP adres jsou povolená a používají se bez řazení. K IoT Hubu se můžou připojit jenom IP adresy, které přidáte.

Pokud například chcete přijmout adresy v rozsahu 192.168.100.0/22 a odmítnout všechno ostatní, stačí přidat do mřížky jedno pravidlo s rozsahem 192.168.100.0/22adres .

Načtení a aktualizace filtrů IP adres pomocí Azure CLI

Filtry IP adres služby IoT Hub je možné načíst a aktualizovat prostřednictvím Azure CLI.

Pokud chcete načíst aktuální filtry IP adres ioT Hubu, spusťte:

az resource show -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs

Tím se vrátí objekt JSON, ve kterém jsou pod klíčem uvedeny properties.networkRuleSets vaše existující filtry IP adres:

{

...

"properties": {

"networkRuleSets": {

"defaultAction": "Deny",

"applyToBuiltInEventHubEndpoint": true,

"ipRules": [{

"filterName": "TrustedFactories",

"action": "Allow",

"ipMask": "1.2.3.4/5"

},

{

"filterName": "TrustedDevices",

"action": "Allow",

"ipMask": "1.1.1.1/1"

}

]

}

}

}

Pokud chcete přidat nový filtr IP adres pro ioT Hub, spusťte:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --add properties.networkRuleSets.ipRules "{\"action\":\"Allow\",\"filterName\":\"TrustedIP\",\"ipMask\":\"192.168.0.1\"}"

Pokud chcete odebrat existující filtr IP adres ve službě IoT Hub, spusťte:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --add properties.networkRuleSets.ipRules <ipFilterIndexToRemove>

<ipFilterIndexToRemove> Tady odpovídá řazení filtrů IP adres ve službě IoT Hub properties.networkRuleSets.ipRules.

Načtení a aktualizace filtrů IP adres pomocí Azure PowerShellu

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Filtry IP adres služby IoT Hub je možné načíst a nastavit prostřednictvím Azure PowerShellu.

# Get your IoT Hub resource using its name and its resource group name

$iothubResource = Get-AzResource -ResourceGroupName <resourceGroupNmae> -ResourceName <iotHubName> -ExpandProperties

# Access existing IP filter rules

$iothubResource.Properties.networkRuleSets.ipRules |% { Write-host $_ }

# Construct a new IP filter

$filter = @{'filterName'='TrustedIP'; 'action'='Allow'; 'ipMask'='192.168.0.1'}

# Add your new IP filter rule

$iothubResource.Properties.networkRuleSets.ipRules += $filter

# Remove an existing IP filter rule using its name, e.g., 'GoodIP'

$iothubResource.Properties.networkRuleSets.ipRules = @($iothubResource.Properties.networkRuleSets.ipRules | Where 'filterName' -ne 'GoodIP')

# Update your IoT Hub resource with your updated IP filters

$iothubResource | Set-AzResource -Force

Aktualizace pravidel filtru IP adres pomocí REST

Můžete také načíst a upravit filtr IP adres služby IoT Hub pomocí koncového bodu REST poskytovatele prostředků Azure. Projděte si část properties.networkRuleSets v tématu o metodě createorupdate.

Další kroky

Další informace o možnostech služby IoT Hub najdete v těchto tématech: