Ověřování ve službě Azure Key Vault

Ověřování se službou Key Vault funguje ve spojení s ID Microsoft Entra, které zodpovídá za ověření identity jakéhokoli daného objektu zabezpečení.

Objekt zabezpečení je objekt, který představuje uživatele, skupinu, službu nebo aplikaci, která požaduje přístup k prostředkům Azure. Azure přiřadí každému objektu objektu jedinečné ID .

Objekt zabezpečení uživatele identifikuje jednotlivce, který má profil v Microsoft Entra ID.

Objekt zabezpečení skupiny identifikuje sadu uživatelů vytvořených v MICROSOFT Entra ID. Všem rolím nebo oprávněním přiřazeným ke skupině se udělí všem uživatelům ve skupině.

Instanční objekt je typ instančního objektu, který identifikuje aplikaci nebo službu, tedy část kódu, nikoli uživatele nebo skupinu. ID objektu instančního objektu funguje jako jeho uživatelské jméno; tajný klíč klienta instančního objektu funguje jako jeho heslo.

Pro aplikace existují dva způsoby získání instančního objektu:

Doporučeno: Povolte spravovanou identitu přiřazenou systémem pro aplikaci.

Se spravovanou identitou Azure interně spravuje instanční objekt aplikace a automaticky ověřuje aplikaci s jinými službami Azure. Spravovaná identita je dostupná pro aplikace nasazené v různých službách.

Další informace najdete v přehledu spravované identity. Podívejte se také na služby Azure, které podporují spravovanou identitu, která odkazuje na články, které popisují povolení spravované identity pro konkrétní služby (například App Service, Azure Functions, Virtual Machines atd.).

Pokud nemůžete použít spravovanou identitu, zaregistrujte místo toho aplikaci ve svém tenantovi Microsoft Entra, jak je popsáno v rychlém startu: Registrace aplikace na platformě Azure Identity Platform. Registrace také vytvoří druhý objekt aplikace, který identifikuje aplikaci ve všech tenantech.

Konfigurace brány firewall služby Key Vault

Služba Key Vault ve výchozím nastavení umožňuje přístup k prostředkům prostřednictvím veřejných IP adres. Pokud chcete větší zabezpečení, můžete také omezit přístup k určitým rozsahům IP adres, koncovým bodům služby, virtuálním sítím nebo privátním koncovým bodům.

Další informace najdete v tématu Přístup ke službě Azure Key Vault za bránou firewall.

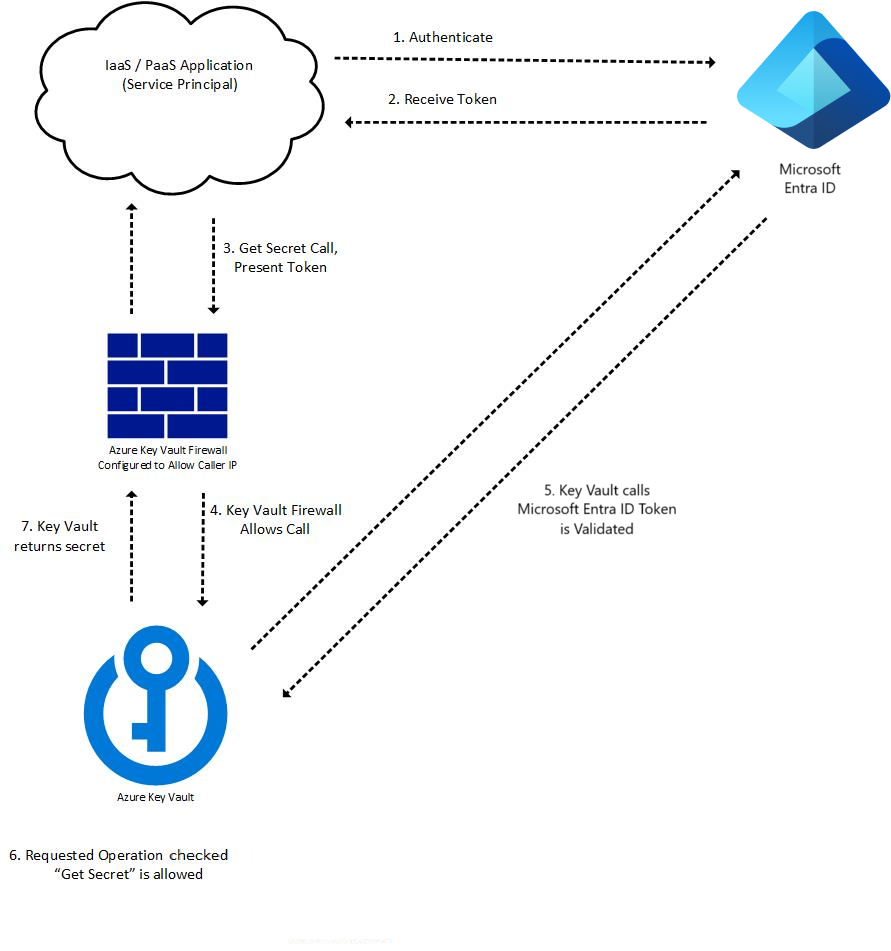

Tok operace požadavku služby Key Vault s ověřováním

Ověřování ve službě Key Vault probíhá jako součást každé operace požadavku ve službě Key Vault. Jakmile se token načte, můžete ho znovu použít pro další volání. Příklad toku ověřování:

Žádost o token pro ověření pomocí ID Microsoft Entra, například:

- Prostředek Azure, jako je virtuální počítač nebo aplikace služby App Service se spravovanou identitou, kontaktuje koncový bod REST a získá přístupový token.

- Uživatel se přihlásí k webu Azure Portal pomocí uživatelského jména a hesla.

Pokud je ověřování s ID Microsoft Entra úspěšné, objekt zabezpečení se udělí tokenU OAuth.

Volání rozhraní REST API služby Key Vault prostřednictvím koncového bodu služby Key Vault (URI).

Brána firewall služby Key Vault kontroluje následující kritéria. Pokud je splněno nějaké kritérium, je volání povoleno. Jinak se volání zablokuje a vrátí se zakázaná odpověď.

- Brána firewall je zakázaná a veřejný koncový bod služby Key Vault je dostupný z veřejného internetu.

- Volající je důvěryhodná služba Key Vault, která umožňuje obejít bránu firewall.

- Volající je uvedený v bráně firewall podle IP adresy, virtuální sítě nebo koncového bodu služby.

- Volající se může spojit se službou Key Vault přes nakonfigurované připojení privátního propojení.

Pokud brána firewall umožňuje volání, služba Key Vault zavolá MICROSOFT Entra ID k ověření přístupového tokenu objektu zabezpečení.

Key Vault zkontroluje, jestli má objekt zabezpečení potřebná oprávnění pro požadovanou operaci. Pokud ne, vrátí služba Key Vault zakázanou odpověď.

Služba Key Vault provede požadovanou operaci a vrátí výsledek.

Následující diagram znázorňuje proces aplikace, která volá rozhraní API Pro získání tajného kódu služby Key Vault:

Poznámka:

Klienti sady Key Vault SDK pro tajné kódy, certifikáty a klíče vyžadují další volání služby Key Vault bez přístupového tokenu, což vede k získání informací o tenantovi 401. Další informace najdete v tématu Ověřování, požadavky a odpovědi.

Ověřování ve službě Key Vault v kódu aplikace

Sada KEY Vault SDK používá klientskou knihovnu Azure Identity, která umožňuje bezproblémové ověřování ve službě Key Vault napříč prostředími se stejným kódem.

Klientské knihovny Azure Identity

| .NET | Python | Java | JavaScript |

|---|---|---|---|

| Azure Identity SDK .NET | Azure Identity SDK v Pythonu | Azure Identity SDK v Javě | Azure Identity SDK JavaScript |

Další informace o osvědčených postupech a příkladech pro vývojáře najdete v tématu Ověřování ve službě Key Vault v kódu.