Scénáře služby Azure Firewall ke kontrole provozu směřujícího do privátního koncového bodu

Poznámka:

Pokud chcete zabezpečit provoz do privátních koncových bodů ve službě Azure Virtual WAN pomocí zabezpečeného virtuálního centra, přečtěte si téma Zabezpečené přenosy určené k privátním koncovým bodům ve službě Azure Virtual WAN.

Privátní koncový bod Azure je základním stavebním blokem pro Azure Private Link. Privátní koncové body umožňují prostředkům Azure nasazeným ve virtuální síti komunikovat soukromě s prostředky privátního propojení.

Privátní koncové body umožňují prostředkům přístup ke službě Private Link nasazené ve virtuální síti. Přístup k privátnímu koncovému bodu prostřednictvím partnerského vztahu virtuální sítě a místních síťových připojení rozšiřuje možnosti připojení.

Možná budete muset zkontrolovat nebo zablokovat provoz z klientů do služeb vystavených prostřednictvím privátních koncových bodů. Dokončete tuto kontrolu pomocí služby Azure Firewall nebo síťového virtuálního zařízení třetí strany.

Platí následující omezení:

Provoz skupin zabezpečení sítě (NSG) se z privátních koncových bodů vynechá kvůli zakázání zásad sítě pro podsíť ve virtuální síti ve výchozím nastavení. Pokud chcete využívat zásady sítě, jako jsou trasy definované uživatelem a skupiny zabezpečení sítě, musí být pro podsíť povolená podpora zásad sítě. Toto nastavení platí jenom pro privátní koncové body v rámci podsítě. Toto nastavení má vliv na všechny privátní koncové body v rámci podsítě. U jiných prostředků v podsíti se přístup řídí na základě pravidel zabezpečení ve skupině zabezpečení sítě.

Provoz tras definovaných uživatelem se z privátních koncových bodů vynechá. Trasy definované uživatelem je možné použít k přepsání provozu určeného pro privátní koncový bod.

Jednu směrovací tabulku je možné připojit k podsíti.

Směrovací tabulka podporuje až 400 tras.

Azure Firewall filtruje provoz pomocí následujících:

Plně kvalifikovaný název domény v pravidlech sítě pro protokoly TCP a UDP

Plně kvalifikovaný název domény v pravidlech aplikace pro HTTP, HTTPS a MSSQL.

Důležité

Při kontrole provozu směřujícího do privátních koncových bodů se doporučuje používat pravidla aplikace místo pravidel sítě, aby byla zachována symetrie toku. Pravidla aplikací se preferují před síťovými pravidly pro kontrolu provozu směřujícího do privátních koncových bodů, protože azure Firewall vždy směruje provoz SNAT s pravidly aplikace. Pokud se používají pravidla sítě nebo se místo služby Azure Firewall používá síťové virtuální zařízení, musí být pro provoz směřující do privátních koncových bodů nakonfigurovaný SNAT, aby byla zachována symetrie toku.

Poznámka:

Filtrování plně kvalifikovaného názvu domény SQL se podporuje jenom v režimu proxy (port 1433). Režim proxy serveru může mít za následek vyšší latenci v porovnání s přesměrováním. Pokud chcete pokračovat v používání režimu přesměrování, což je výchozí nastavení pro klienty připojující se v Rámci Azure, můžete v pravidlech sítě brány firewall filtrovat přístup pomocí plně kvalifikovaného názvu domény.

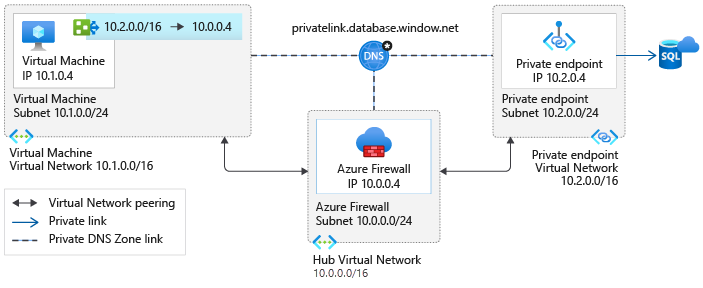

Scénář 1: Hvězdicová architektura – Vyhrazená virtuální síť pro privátní koncové body

Tento scénář je nejrozšířenější architekturou pro privátní připojení k více službám Azure pomocí privátních koncových bodů. Vytvoří se trasa odkazující na adresní prostor sítě, kde jsou nasazené privátní koncové body. Tato konfigurace snižuje režijní náklady na správu a zabraňuje překročení limitu 400 tras.

Připojení iony z klientské virtuální sítě do služby Azure Firewall v centrální virtuální síti se účtují poplatky, pokud jsou virtuální sítě v partnerském vztahu. Připojení z Azure Firewallu ve virtuální síti centra do privátních koncových bodů v partnerské virtuální síti se neúčtují poplatky.

Další informace o poplatcích souvisejících s připojeními s partnerskými virtuálními sítěmi najdete v části Nejčastější dotazy na stránce s cenami .

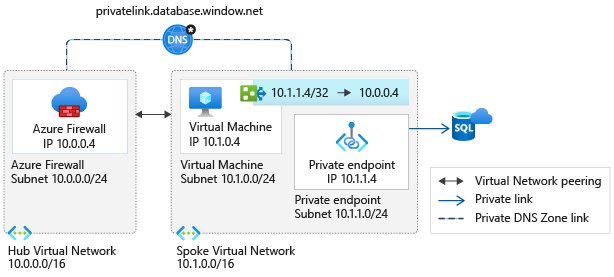

Scénář 2: Hvězdicová architektura – Sdílená virtuální síť pro privátní koncové body a virtuální počítače

Tento scénář se implementuje v těchto případech:

Pro privátní koncové body není možné mít vyhrazenou virtuální síť.

Pokud je ve virtuální síti vystaveno pouze několik služeb pomocí privátních koncových bodů

Virtuální počítače mají systémové trasy /32 odkazující na každý privátní koncový bod. Jedna trasa na privátní koncový bod je nakonfigurovaná tak, aby směrovala provoz přes Azure Firewall.

Administrativní režie související s údržbou směrovací tabulky se zvyšuje, protože jsou ve virtuální síti vystavené služby. Možnost dosažení limitu trasy se také zvyšuje.

V závislosti na celkové architektuře je možné narazit na limit 400 tras. Doporučujeme použít scénář 1, kdykoli je to možné.

Připojení iony z klientské virtuální sítě do služby Azure Firewall v centrální virtuální síti se účtují poplatky, pokud jsou virtuální sítě v partnerském vztahu. Připojení z Azure Firewallu ve virtuální síti centra do privátních koncových bodů v partnerské virtuální síti se neúčtují poplatky.

Další informace o poplatcích souvisejících s připojeními s partnerskými virtuálními sítěmi najdete v části Nejčastější dotazy na stránce s cenami .

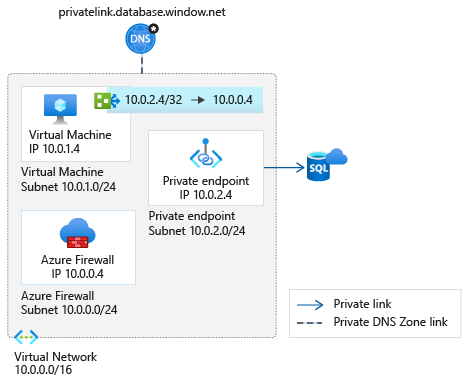

Scénář 3: Jedna virtuální síť

Tento model použijte v případě, že migrace na hvězdicovou architekturu není možná. Platí stejné aspekty jako ve scénáři 2. V tomto scénáři se neúčtují poplatky za partnerské vztahy virtuálních sítí.

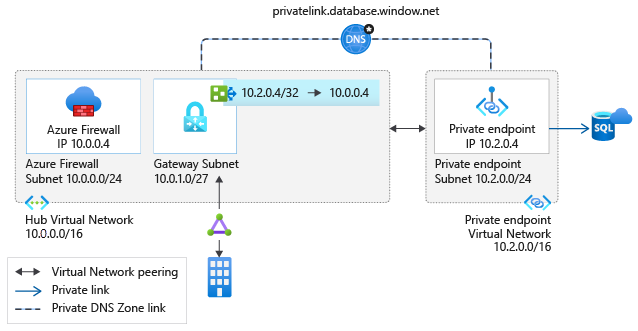

Scénář 4: Místní provoz do privátních koncových bodů

Tuto architekturu je možné implementovat, pokud jste nakonfigurovali připojení k místní síti pomocí těchto možností:

Pokud vaše požadavky na zabezpečení vyžadují, aby se provoz klientů do služeb vystavených prostřednictvím privátních koncových bodů směroval přes zařízení zabezpečení, nasaďte tento scénář.

Platí stejné aspekty jako ve scénáři 2 výše. V tomto scénáři se neúčtují poplatky za partnerské vztahy virtuálních sítí. Další informace o tom, jak nakonfigurovat servery DNS tak, aby umožňovaly místním úlohám přístup k privátním koncovým bodům, najdete v místních úlohách pomocí služby předávání DNS.

Další kroky

V tomto článku jste prozkoumali různé scénáře, které můžete použít k omezení provozu mezi virtuálním počítačem a privátním koncovým bodem pomocí služby Azure Firewall.

Kurz konfigurace služby Azure Firewall pro kontrolu provozu směřujícího do privátního koncového bodu najdete v kurzu : Kontrola provozu privátního koncového bodu pomocí služby Azure Firewall

Další informace o privátním koncovém bodu najdete v tématu Co je privátní koncový bod Azure?