Kurz: Připojení k serveru Azure SQL pomocí privátního koncového bodu Azure pomocí Azure CLI

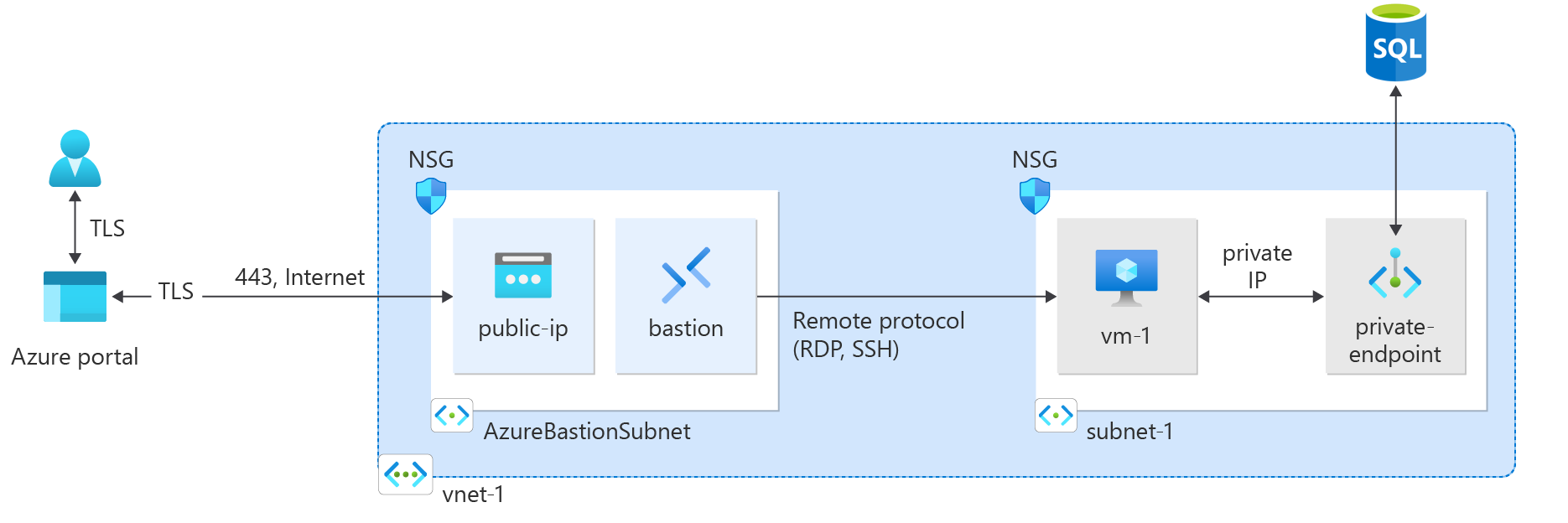

Privátní koncový bod Azure je základním stavebním blokem služby Private Link v Azure. Umožňuje prostředkům Azure, jako jsou virtuální počítače, komunikovat s prostředky Private Linku soukromě.

V tomto kurzu se naučíte:

- Vytvořte virtuální síť a hostitele bastionu.

- Vytvoří virtuální počítač.

- Vytvořte azure SQL Server a privátní koncový bod.

- Otestujte připojení k privátnímu koncovému bodu SQL Serveru.

Požadavky

- Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

- Přihlaste se k webu Azure Portal a zkontrolujte, jestli je vaše předplatné aktivní spuštěním

az login. - Spuštěním příkazu

az --versionzkontrolujte verzi Azure CLI v terminálu nebo příkazovém okně. Nejnovější verzi najdete v nejnovější zprávě k vydání verze.- Pokud nemáte nejnovější verzi, aktualizujte instalaci podle průvodce instalací operačního systému nebo platformy.

Vytvoření skupiny zdrojů

Skupina prostředků Azure je logický kontejner, ve kterém se nasazují a spravují prostředky Azure.

Vytvořte skupinu prostředků pomocí příkazu az group create:

- Pojmenované CreateSQLEndpointTutorial-rg.

- V umístění eastus.

az group create \

--name CreateSQLEndpointTutorial-rg \

--location eastus

Vytvoření virtuální sítě a hostitele bastionu

V této části vytvoříte virtuální síť, podsíť a hostitele bastionu.

Hostitel bastionu se použije k zabezpečenému připojení k virtuálnímu počítači pro testování privátního koncového bodu.

Vytvoření virtuální sítě pomocí příkazu az network vnet create

- Pojmenoval se myVNet.

- Předpona adresy 10.0.0.0/16.

- Podsíť s názvem myBackendSubnet

- Předpona podsítě 10.0.0.0/24.

- Ve skupině prostředků CreateSQLEndpointTutorial-rg .

- Poloha eastus.

az network vnet create \

--resource-group CreateSQLEndpointTutorial-rg\

--location eastus \

--name myVNet \

--address-prefixes 10.0.0.0/16 \

--subnet-name myBackendSubnet \

--subnet-prefixes 10.0.0.0/24

Aktualizujte podsíť a zakažte zásady sítě privátního koncového bodu pro privátní koncový bod pomocí příkazu az network vnet subnet update:

az network vnet subnet update \

--name myBackendSubnet \

--resource-group CreateSQLEndpointTutorial-rg \

--vnet-name myVNet \

--disable-private-endpoint-network-policies true

Pomocí příkazu az network public-ip create vytvořte veřejnou IP adresu pro hostitele bastionu:

- Vytvořte standardní zónově redundantní veřejnou IP adresu s názvem myBastionIP.

- V createSQLEndpointTutorial-rg.

az network public-ip create \

--resource-group CreateSQLEndpointTutorial-rg \

--name myBastionIP \

--sku Standard

K vytvoření podsítě bastionu použijte příkaz az network vnet subnet create :

- Pojmenované AzureBastionSubnet

- Předpona adresy 10.0.1.0/24.

- Ve virtuální síti myVNet.

- Ve skupině prostředků CreateSQLEndpointTutorial-rg.

az network vnet subnet create \

--resource-group CreateSQLEndpointTutorial-rg \

--name AzureBastionSubnet \

--vnet-name myVNet \

--address-prefixes 10.0.1.0/24

Pomocí příkazu az network bastion create vytvořte hostitele bastionu:

- Pojmenoval myBastionHost.

- V createSQLEndpointTutorial-rg.

- Přidruženo k veřejné IP adrese myBastionIP.

- Přidruženo k virtuální síti myVNet.

- V umístění eastus .

az network bastion create \

--resource-group CreateSQLEndpointTutorial-rg \

--name myBastionHost \

--public-ip-address myBastionIP \

--vnet-name myVNet \

--location eastus

Nasazení hostitele Služby Azure Bastion může trvat několik minut.

Vytvoření testovacího virtuálního počítače

V této části vytvoříte virtuální počítač, který se použije k otestování privátního koncového bodu.

Vytvořte virtuální počítač pomocí příkazu az vm create. Po zobrazení výzvy zadejte heslo, které se použije jako přihlašovací údaje pro virtuální počítač:

- Pojmenoval se myVM.

- V createSQLEndpointTutorial-rg.

- V síti myVNet.

- V podsíti myBackendSubnet.

- Image serveru Win2019Datacenter.

az vm create \

--resource-group CreateSQLEndpointTutorial-rg \

--name myVM \

--image Win2019Datacenter \

--public-ip-address "" \

--vnet-name myVNet \

--subnet myBackendSubnet \

--admin-username azureuser

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač se umístí do back-endového fondu standardního nástroje pro vyrovnávání zatížení s odchozími pravidly nebo bez něj.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Vytvoření serveru Azure SQL

V této části vytvoříte SQL Server a databázi.

K vytvoření SQL Serveru použijte příkaz az sql server create :

- Nahraďte <název> sql-server jedinečným názvem serveru.

- Nahraďte <své heslo> heslem.

- V createSQLEndpointTutorial-rg.

- V oblasti eastus .

az sql server create \

--name <sql-server-name> \

--resource-group CreateSQLEndpointTutorial-rg \

--location eastus \

--admin-user sqladmin \

--admin-password <your-password>

K vytvoření databáze použijte příkaz az sql db create :

- Pojmenovali jsme myDataBase.

- V createSQLEndpointTutorial-rg.

- Nahraďte <název> sql-server jedinečným názvem serveru.

az sql db create \

--resource-group CreateSQLEndpointTutorial-rg \

--server <sql-server-name> \

--name myDataBase \

--sample-name AdventureWorksLT

Vytvoření privátního koncového bodu

V této části vytvoříte privátní koncový bod.

Pomocí příkazu az sql server list umístěte ID prostředku SQL serveru do proměnné prostředí.

Pomocí příkazu az network private-endpoint create vytvořte koncový bod a připojení:

- Pojmenoval myPrivateEndpoint.

- Ve skupině prostředků CreateSQLEndpointTutorial-rg.

- Ve virtuální síti myVNet.

- V podsíti myBackendSubnet.

- Připojení s názvem myConnection

id=$(az sql server list \

--resource-group CreateSQLEndpointTutorial-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group CreateSQLEndpointTutorial-rg \

--vnet-name myVNet --subnet myBackendSubnet \

--private-connection-resource-id $id \

--group-ids sqlServer \

--connection-name myConnection

Konfigurace privátní zóny DNS

V této části vytvoříte a nakonfigurujete privátní zónu DNS pomocí příkazu az network private-dns zone create.

Pomocí příkazu az network private-dns link vnet create vytvoříte propojení virtuální sítě se zónou DNS.

Vytvoříte skupinu zón DNS pomocí příkazu az network private-endpoint dns-zone-group create.

- Zóna s názvem privatelink.database.windows.net

- Ve virtuální síti myVNet.

- Ve skupině prostředků CreateSQLEndpointTutorial-rg.

- Odkaz DNS s názvem myDNSLink

- Přidruženo k myPrivateEndpoint.

- Skupina zón s názvem MyZoneGroup

az network private-dns zone create \

--resource-group CreateSQLEndpointTutorial-rg \

--name "privatelink.database.windows.net"

az network private-dns link vnet create \

--resource-group CreateSQLEndpointTutorial-rg \

--zone-name "privatelink.database.windows.net" \

--name MyDNSLink \

--virtual-network myVNet \

--registration-enabled false

az network private-endpoint dns-zone-group create \

--resource-group CreateSQLEndpointTutorial-rg \

--endpoint-name myPrivateEndpoint \

--name MyZoneGroup \

--private-dns-zone "privatelink.database.windows.net" \

--zone-name sql

Testování připojení k privátnímu koncovému bodu

V této části použijete virtuální počítač, který jste vytvořili v předchozím kroku, a připojíte se k SQL Serveru přes privátní koncový bod.

Přihlaste se k portálu Azure.

V levém navigačním podokně vyberte skupiny prostředků.

Vyberte CreateSQLEndpointTutorial-rg.

Vyberte myVM.

Na stránce přehledu virtuálního počítače myVM vyberte Připojit a bastion.

Vyberte modré tlačítko Použít Bastion .

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače.

Po připojení otevřete Windows PowerShell na serveru.

Zadejte

nslookup <sqlserver-name>.database.windows.net. Nahraďte <název> sqlserveru názvem sql serveru, který jste vytvořili v předchozích krocích. Zobrazí se zpráva podobná tomu, co se zobrazí níže:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: mysqlserver8675.privatelink.database.windows.net Address: 10.0.0.5 Aliases: mysqlserver8675.database.windows.netPro název serveru SQL se vrátí privátní IP adresa 10.0.0.5 . Tato adresa je v podsíti virtuální sítě, kterou jste vytvořili dříve.

Nainstalujte SQL Server Management Studio na virtuální počítač myVM.

Otevřete SQL Server Management Studio.

Do možnosti Připojit k serveru zadejte nebo vyberte tyto informace:

Nastavení Hodnota Typ serveru Vyberte Databázový stroj. Název serveru Zadejte <sql-server-name.database.windows.net> Ověřování Vyberte Ověřování SQL Serveru. Jméno uživatele Zadejte uživatelské jméno, které jste zadali při vytváření serveru. Heslo Zadejte heslo, které jste zadali při vytváření serveru. Zapamatovat heslo Vyberte Ano. Vyberte Připojit.

Procházet databáze z levé nabídky

(Volitelně) Vytvoření nebo dotazování informací z databáze mysqldatabase

Zavřete připojení bastionu k virtuálnímu počítači myVM.

Vyčištění prostředků

Až budete hotovi pomocí privátního koncového bodu, SQL Serveru a virtuálního počítače, odstraňte skupinu prostředků a všechny prostředky, které obsahuje:

az group delete \

--name CreateSQLEndpointTutorial-rg

Další kroky

V tomto kurzu jste vytvořili:

- Virtuální síť a hostitel bastionu

- Virtuální počítač.

- Azure SQL Server s privátním koncovým bodem

Virtuální počítač jste použili k bezpečnému otestování připojení k SQL Serveru přes privátní koncový bod.

Jako další krok vás může také zajímat webová aplikace se scénářem privátního připojení k architektuře databáze Azure SQL, která připojí webovou aplikaci mimo virtuální síť k privátnímu koncovému bodu databáze.