Modely šifrování dat

Pochopení různých modelů šifrování a jejich výhod a nevýhod je nezbytné pro pochopení toho, jak různí poskytovatelé prostředků v Azure implementují šifrování neaktivních uložených dat. Tyto definice se sdílejí mezi všemi poskytovateli prostředků v Azure, aby se zajistil společný jazyk a taxonomie.

Existují tři scénáře šifrování na straně serveru:

Šifrování na straně serveru s využitím klíčů spravovaných službou

- Poskytovatelé prostředků Azure provádějí operace šifrování a dešifrování.

- Microsoft spravuje klíče.

- Úplné cloudové funkce

Šifrování na straně serveru s využitím klíčů spravovaných zákazníkem ve službě Azure Key Vault

- Poskytovatelé prostředků Azure provádějí operace šifrování a dešifrování.

- Klíče zákazníka řídí prostřednictvím služby Azure Key Vault

- Úplné cloudové funkce

Šifrování na straně serveru s využitím klíčů spravovaných zákazníkem na hardwaru řízeném zákazníkem

- Poskytovatelé prostředků Azure provádějí operace šifrování a dešifrování.

- Zákazník řídí klíče na hardwaru řízeném zákazníkem.

- Úplné cloudové funkce

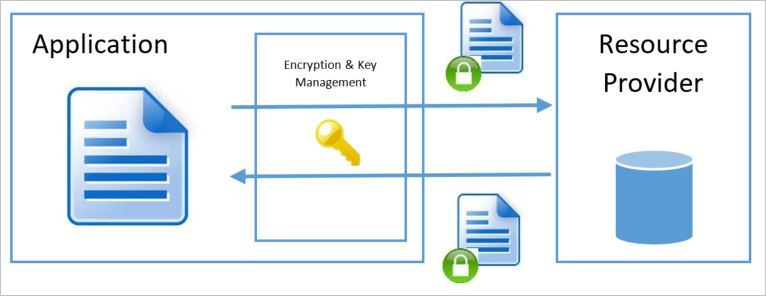

Modely šifrování na straně serveru odkazují na šifrování, které provádí služba Azure. V daném modelu poskytovatel prostředků provádí operace šifrování a dešifrování. Azure Storage může například přijímat data v operacích prostého textu a provádět šifrování a dešifrování interně. Poskytovatel prostředků může v závislosti na poskytnuté konfiguraci používat šifrovací klíče spravované Microsoftem nebo zákazníkem.

Každý model šifrování neaktivních uložených uložených dat na straně serveru znamená výrazné charakteristiky správy klíčů, včetně toho, kde a jak se šifrovací klíče vytvářejí a ukládají, a také přístupové modely a postupy obměně klíčů.

U šifrování na straně klienta zvažte následující:

- Služby Azure nevidí dešifrovaná data

- Zákazníci spravují a ukládají klíče místně (nebo v jiných zabezpečených úložištích). Klíče nejsou dostupné pro služby Azure.

- Omezené cloudové funkce

Podporované modely šifrování v Azure se dělí do dvou hlavních skupin: "Šifrování klienta" a "Šifrování na straně serveru", jak jsme zmínili dříve. Nezávisle na použitém modelu šifrování neaktivních uložených dat vždy služby Azure doporučují použití zabezpečeného přenosu, jako je TLS nebo HTTPS. Šifrování v přenosu by proto mělo být řešeno přenosovým protokolem a nemělo by být hlavním faktorem při určování modelu neaktivních uložených dat, které se má použít.

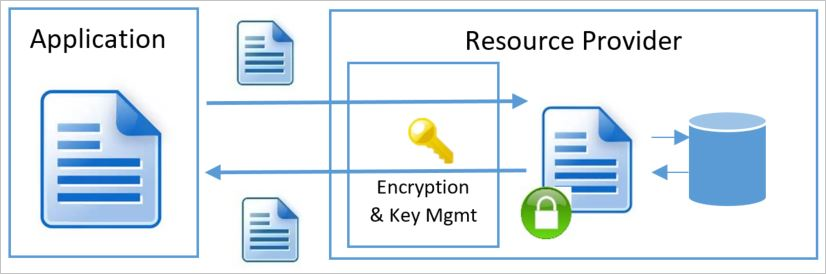

Model šifrování klienta

Model šifrování klienta odkazuje na šifrování prováděné mimo poskytovatele prostředků nebo Azure službou nebo volající aplikací. Šifrování může provádět aplikace služby v Azure nebo aplikace spuštěná v datacentru zákazníka. V obou případech při použití tohoto modelu šifrování obdrží poskytovatel prostředků Azure šifrovaný objekt blob dat bez možnosti dešifrovat data jakýmkoli způsobem nebo mít přístup k šifrovacím klíčům. V tomto modelu se správa klíčů provádí volající službou nebo aplikací a je neprůhlená pro službu Azure.

Šifrování na straně serveru pomocí klíčů spravovaných službou

Pro mnoho zákazníků je základním požadavkem zajistit, aby se data při nečinnosti zašifrovala. Šifrování na straně serveru pomocí klíčů spravovaných službou umožňuje tomuto modelu tím, že zákazníkům umožní označit konkrétní prostředek (účet úložiště, DATABÁZI SQL atd.) pro šifrování a ponechat všechny aspekty správy klíčů, jako je vystavování klíčů, obměna a zálohování do Microsoftu. Většina služeb Azure, které podporují šifrování neaktivních uložených dat, obvykle podporuje tento model snižování zátěže správy šifrovacích klíčů do Azure. Poskytovatel prostředků Azure vytvoří klíče, umístí je do zabezpečeného úložiště a v případě potřeby je načte. Služba má úplný přístup ke klíčům a služba má plnou kontrolu nad správou životního cyklu přihlašovacích údajů.

Šifrování na straně serveru s využitím klíčů spravovaných službou proto rychle řeší potřebu šifrování neaktivních uložených dat s nízkou režií pro zákazníka. Pokud je zákazník k dispozici, obvykle otevře Azure Portal pro cílové předplatné a poskytovatele prostředků a zaškrtne políčko označující, že mají být data zašifrovaná. V některých správcích prostředků je ve výchozím nastavení zapnuté šifrování na straně serveru s klíči spravovanými službou.

Šifrování na straně serveru s klíči spravovanými Microsoftem znamená, že služba má plný přístup k ukládání a správě klíčů. I když někteří zákazníci můžou chtít klíče spravovat, protože mají pocit, že získají větší zabezpečení, při vyhodnocování tohoto modelu je potřeba zvážit náklady a riziko spojené s vlastním řešením úložiště klíčů. V mnoha případech může organizace určit, že omezení prostředků nebo rizika místního řešení můžou být větší než riziko správy cloudu u neaktivních klíčů šifrování. Tento model však nemusí být dostatečný pro organizace, které mají požadavky na řízení vytváření nebo životního cyklu šifrovacích klíčů nebo aby různí pracovníci spravovali šifrovací klíče služby než ty, které spravují službu (to znamená oddělení správy klíčů od celkového modelu správy služby).

Přístup ke klíči

Pokud se používá šifrování na straně serveru pomocí klíčů spravovaných službou, vytvoření klíče, úložiště a přístup ke službě jsou všechny spravované službou. Základní poskytovatelé prostředků Azure obvykle ukládají šifrovací klíče dat v úložišti, které se blíží datům a jsou rychle dostupné a přístupné, zatímco šifrovací klíče klíčů jsou uložené v zabezpečeném interním úložišti.

Výhody

- Jednoduché nastavení

- Microsoft spravuje obměnu klíčů, zálohování a redundanci klíčů.

- Zákazník nemá náklady spojené s implementací ani rizikem vlastního schématu správy klíčů.

Nevýhody

- Žádná zákaznická kontrola nad šifrovacími klíči (specifikace klíče, životní cyklus, odvolání atd.)

- Žádná schopnost oddělit správu klíčů od celkového modelu správy pro službu

Šifrování na straně serveru s využitím klíčů spravovaných zákazníkem ve službě Azure Key Vault a spravovaného HSM Azure

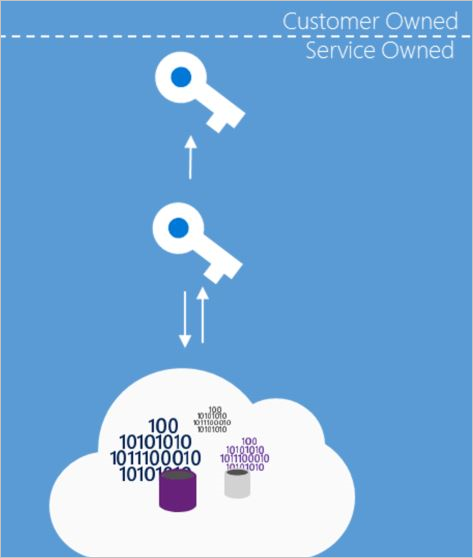

V situacích, kdy je potřeba šifrovat neaktivní uložená data a řídit šifrovací klíče, můžou zákazníci používat šifrování na straně serveru pomocí klíčů spravovaných zákazníkem ve službě Key Vault. Některé služby můžou ve službě Azure Key Vault ukládat pouze kořenový šifrovací klíč klíče a uložit šifrovaný šifrovací klíč dat do interního umístění blíže k datům. V tomto scénáři můžou zákazníci používat vlastní klíče do služby Key Vault (BYOK – Přineste si vlastní klíč) nebo vygenerovat nové klíče a použít je k šifrování požadovaných prostředků. Zatímco poskytovatel prostředků provádí operace šifrování a dešifrování, používá nakonfigurovaný šifrovací klíč klíče jako kořenový klíč pro všechny operace šifrování.

Ztráta šifrovacích klíčů klíčů znamená ztrátu dat. Z tohoto důvodu by klíče neměly být odstraněny. Klíče by se měly zálohovat při každém vytvoření nebo obměně. Ochrana proti obnovitelnému odstranění a vymazání musí být povolena u všech trezorů, které ukládají šifrovací klíče klíče, aby se chránily před náhodným nebo škodlivým kryptografickým vymazáním. Místo odstranění klíče se doporučuje nastavit hodnotu false u šifrovacího klíče klíče. Pomocí řízení přístupu můžete odvolat přístup k jednotlivým uživatelům nebo službám ve službě Azure Key Vault nebo spravovaném HSM.

Poznámka:

Seznam služeb, které podporují klíče spravované zákazníkem ve službě Azure Key Vault a spravovaném HSM Azure, najdete v tématu Služby, které podporují sady CMK ve službě Azure Key Vault a Spravované HSM Azure.

Přístup ke klíči

Model šifrování na straně serveru s klíči spravovanými zákazníkem ve službě Azure Key Vault zahrnuje službu, která přistupuje k klíčům a podle potřeby je šifruje a dešifruje. Šifrovací klíče neaktivních uložených dat jsou přístupné službě prostřednictvím zásad řízení přístupu. Tato zásada uděluje identitě služby přístup k získání klíče. Službu Azure spuštěnou jménem přidruženého předplatného je možné nakonfigurovat s identitou v daném předplatném. Služba může provádět ověřování Microsoft Entra a přijímat ověřovací token, který se identifikuje jako tato služba jménem předplatného. Tento token se pak dá předložit službě Key Vault, aby získal klíč, ke kterému byl udělen přístup.

Pro operace používající šifrovací klíče může být identitě služby udělen přístup k některé z následujících operací: dešifrování, šifrování, rozbalení klíče, wrapKey, ověření, podepsání, získání, výpis, aktualizace, vytvoření, import, odstranění, zálohování a obnovení.

Pokud chcete získat klíč pro použití při šifrování nebo dešifrování neaktivních uložených dat, identita služby, kterou instance služby Resource Manager spustí, musí mít UnwrapKey (pro získání klíče pro dešifrování) a WrapKey (pro vložení klíče do trezoru klíčů při vytváření nového klíče).

Poznámka:

Další podrobnosti o autorizaci služby Key Vault najdete na stránce zabezpečení trezoru klíčů v dokumentaci ke službě Azure Key Vault.

Výhody

- Úplná kontrola nad použitými klíči – šifrovací klíče se spravují ve službě Key Vault zákazníka pod kontrolou zákazníka.

- Schopnost šifrovat více služeb na jeden hlavní server

- Může oddělit správu klíčů od celkového modelu správy pro službu.

- Může definovat umístění služby a klíče napříč oblastmi.

Nevýhody

- Zákazník má plnou odpovědnost za správu přístupu ke klíčům

- Zákazník má plnou odpovědnost za správu životního cyklu klíčů

- Další režijní náklady na nastavení a konfiguraci

Šifrování na straně serveru s využitím klíčů spravovaných zákazníkem v hardwaru řízeném zákazníkem

Některé služby Azure umožňují model správy klíčů HYOK (Host Your Own Key). Tento režim správy je užitečný ve scénářích, kdy je potřeba šifrovat neaktivní uložená data a spravovat klíče v proprietárním úložišti mimo kontrolu Microsoftu. V tomto modelu musí služba k dešifrování šifrovacího klíče dat (DEK) použít klíč z externí lokality. Jsou ovlivněny záruky výkonu a dostupnosti a konfigurace je složitější. Vzhledem k tomu, že služba má během operací šifrování a dešifrování přístup k klíči DEK, jsou celkové záruky zabezpečení tohoto modelu podobné, jako když jsou klíče spravované zákazníkem ve službě Azure Key Vault. V důsledku toho tento model není vhodný pro většinu organizací, pokud nemají specifické požadavky na správu klíčů. Vzhledem k těmto omezením většina služeb Azure nepodporuje šifrování na straně serveru pomocí klíčů spravovaných zákazníkem v hardwaru řízeném zákazníkem. Jeden ze dvou klíčů v dvojitém šifrování klíčů se řídí tímto modelem.

Přístup ke klíči

Při použití šifrování na straně serveru pomocí klíčů spravovaných zákazníkem v hardwaru řízeném zákazníkem se šifrovací klíče zachovají v systému nakonfigurovaném zákazníkem. Služby Azure, které podporují tento model, poskytují způsob vytvoření zabezpečeného připojení k úložišti klíčů zadaným zákazníkem.

Výhody

- Úplná kontrola nad použitým kořenovým klíčem – šifrovací klíče spravuje úložiště poskytované zákazníkem.

- Schopnost šifrovat více služeb na jeden hlavní server

- Může oddělit správu klíčů od celkového modelu správy pro službu.

- Může definovat umístění služby a klíče napříč oblastmi.

Nevýhody

- Úplná odpovědnost za úložiště klíčů, zabezpečení, výkon a dostupnost

- Úplná odpovědnost za správu přístupu k klíčům

- Úplná odpovědnost za správu životního cyklu klíčů

- Významné náklady na nastavení, konfiguraci a průběžnou údržbu

- Zvýšená závislost na dostupnosti sítě mezi datacentrem zákazníka a datacentry Azure.