Zabezpečení nasazení PaaS

Tento článek obsahuje informace, které vám pomůžou:

- Vysvětlení výhod zabezpečení hostování aplikací v cloudu

- Vyhodnocení výhod zabezpečení platformy jako služby (PaaS) oproti jiným modelům cloudových služeb

- Změna zaměření zabezpečení z přístupu zaměřeného na síť na přístup zabezpečení zaměřeného na identitu

- Implementace obecných doporučení k osvědčeným postupům zabezpečení PaaS

Vývoj zabezpečených aplikací v Azure je obecným průvodcem bezpečnostními otázkami a ovládacími prvky, které byste měli při vývoji aplikací pro cloud zvážit v každé fázi životního cyklu vývoje softwaru.

Výhody cloudového zabezpečení

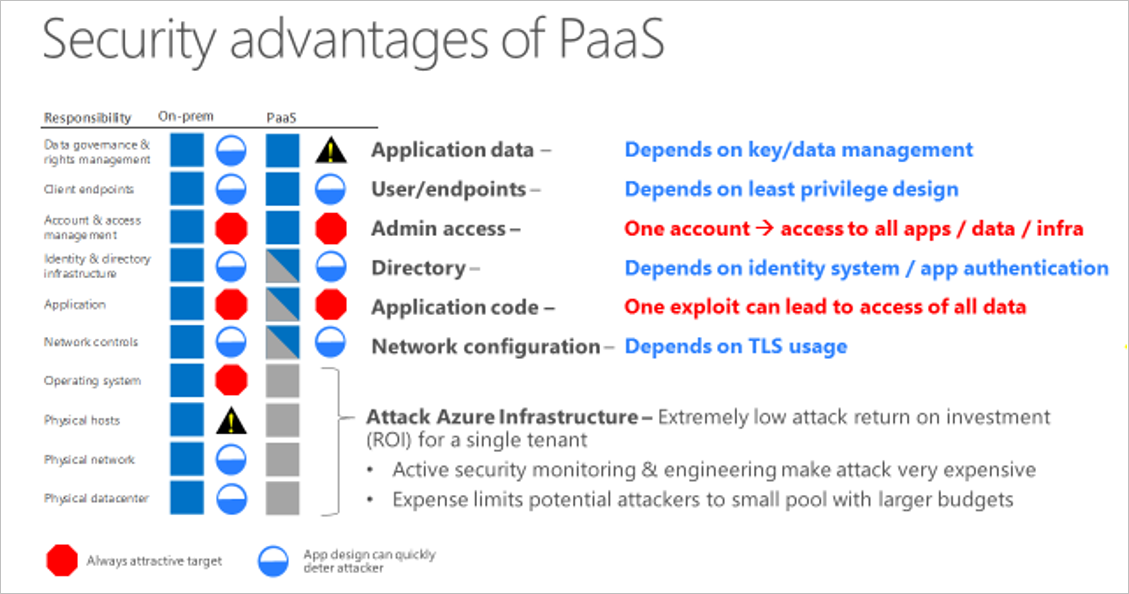

Je důležité pochopit rozdělení odpovědnosti mezi vás a Microsoftem. V místním prostředí vlastníte celý zásobník, ale při přechodu do cloudu se některé zodpovědnosti přenesou do Microsoftu.

Existují výhody zabezpečení, které mohou být v cloudu. V místním prostředí mají organizace pravděpodobně k dispozici nespravované zodpovědnosti a omezené prostředky pro investici do zabezpečení, což vytvoří prostředí, ve kterém útočníci můžou zneužít ohrožení zabezpečení ve všech vrstvách.

Organizace můžou zlepšit detekci hrozeb a dobu odezvy pomocí cloudových možností zabezpečení a cloudových inteligentních funkcí poskytovatele. Díky přesunu odpovědností na poskytovatele cloudu můžou organizace získat větší pokrytí zabezpečení, což jim umožňuje přerozdělit prostředky zabezpečení a rozpočet na jiné obchodní priority.

Výhody zabezpečení modelu cloudové služby PaaS

Pojďme se podívat na výhody zabezpečení nasazení Azure PaaS oproti místnímu prostředí.

Počínaje spodní částí zásobníku fyzická infrastruktura microsoft snižuje běžná rizika a zodpovědnosti. Vzhledem k tomu, že Microsoft neustále monitoruje cloud Microsoftu, je těžké napadnout. Nemá smysl, aby útočník sledoval cloud Microsoftu jako cíl. Pokud útočník nemá velké množství peněz a prostředků, útočník se pravděpodobně přesune na jiný cíl.

Uprostřed zásobníku neexistuje žádný rozdíl mezi nasazením PaaS a místním prostředím. V aplikační vrstvě a vrstvě správy účtů a přístupu máte podobná rizika. V další části tohoto článku vás provedeme osvědčenými postupy pro odstranění nebo minimalizaci těchto rizik.

V horní části zásobníku, zásad správného řízení dat a správy přístupových práv převezmete jedno riziko, které může správa klíčů zmírnit. (Správa klíčů se věnuje osvědčeným postupům.) Správa klíčů je další zodpovědností, ale máte oblasti v nasazení PaaS, které už nemusíte spravovat, abyste mohli přesunout prostředky do správy klíčů.

Platforma Azure také poskytuje silnou ochranu před útoky DDoS pomocí různých technologií založených na síti. Všechny typy metod ochrany před útoky DDoS založené na síti ale mají svá omezení pro jednotlivé propojení a datacentra. Abyste se vyhnuli dopadu velkých útoků DDoS, můžete využít základní cloudové funkce Azure, které vám umožní rychle a automaticky škálovat kapacitu na ochranu před útoky DDoS. Podrobněji se dozvíte, jak to udělat v článcích s doporučenými postupy.

Modernizace myšlení Defenderu pro cloud

S nasazeními PaaS se mění celkový přístup k zabezpečení. Posunete se od nutnosti řídit všechno sami, abyste sdíleli odpovědnost s Microsoftem.

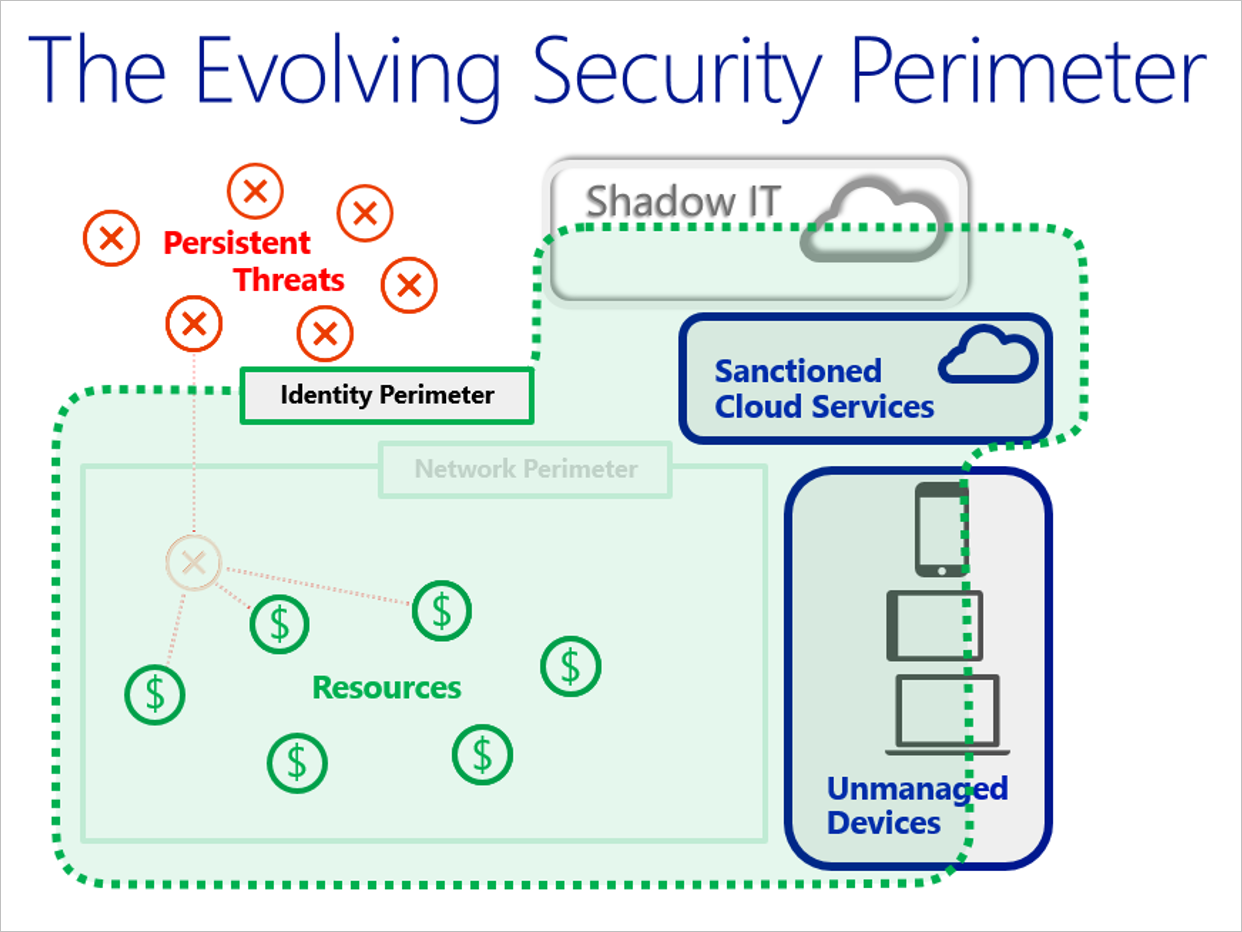

Dalším významným rozdílem mezi PaaS a tradičními místními nasazeními je nový pohled na to, co definuje primární hraniční síť zabezpečení. V minulosti byla primární místní hraniční síť vaší sítí a většina návrhů zabezpečení používá síť jako svůj primární bezpečnostní pivot. V případě nasazení PaaS se lépe obsluhuje zvážením identity jako primární hraniční sítě zabezpečení.

Přijetí zásady identity jako primární hraniční sítě zabezpečení

Jednou z pěti základních charakteristik cloud computingu je široký přístup k síti, díky čemuž je síťové myšlení méně důležité. Cílem velké části cloud computingu je umožnit uživatelům přístup k prostředkům bez ohledu na umístění. Pro většinu uživatelů bude jejich umístění někde na internetu.

Následující obrázek ukazuje, jak se perimetr zabezpečení vyvinul z hraniční sítě na hraniční síť. Zabezpečení se stává méně o ochraně sítě a další ochraně vašich dat a také o správě zabezpečení vašich aplikací a uživatelů. Klíčovým rozdílem je, že chcete zabezpečení tlačit blíže k tomu, co je pro vaši společnost důležité.

Služby Azure PaaS (například webové role a Azure SQL) zpočátku poskytovaly malou nebo žádnou tradiční ochranu hraniční sítě. Bylo zřejmé, že účelem prvku bylo zpřístupnit internetovou (webovou roli) a že ověřování poskytuje novou hraniční síť (například OBJEKT BLOB nebo Azure SQL).

Moderní postupy zabezpečení předpokládají, že nežádoucí osoba porušila hraniční síť. Moderní postupy obrany se proto přesunuly na identitu. Organizace musí vytvořit hraniční síť zabezpečení založenou na identitě se silnou hygienou ověřování a autorizace (osvědčené postupy).

Principy a vzory pro hraniční síť jsou k dispozici po celá desetiletí. Obor má oproti tomu relativně méně zkušeností s používáním identity jako primární hraniční sítě zabezpečení. Díky tomu jsme nashromáždili dostatek zkušeností, abychom poskytli některá obecná doporučení, která jsou v terénu prokazována a vztahují se na téměř všechny služby PaaS.

Níže jsou uvedené osvědčené postupy pro správu hraniční sítě identit.

Osvědčený postup: Zabezpečení klíčů a přihlašovacích údajů pro zabezpečení nasazení PaaS Podrobnosti: Běžným problémem je ztráta klíčů a přihlašovacích údajů. Můžete použít centralizované řešení, ve kterém se klíče a tajné kódy dají ukládat v modulech hardwarového zabezpečení (HSM). Azure Key Vault chrání vaše klíče a tajné kódy šifrováním ověřovacích klíčů, klíčů účtu úložiště, šifrovacích klíčů dat, souborů .pfx a hesel pomocí klíčů chráněných hsM.

Osvědčený postup: Neukládejte přihlašovací údaje a další tajné kódy do zdrojového kódu nebo GitHubu. Podrobnosti: Jediná věc, která je horší než ztráta klíčů a přihlašovacích údajů, je, že k nim neoprávněná strana získá přístup. Útočníci můžou využívat technologie robotů k vyhledání klíčů a tajných kódů uložených v úložištích kódu, jako je GitHub. Do těchto úložišť veřejného kódu neukládejte klíč a tajné kódy.

Osvědčený postup: Chraňte svá rozhraní pro správu virtuálních počítačů na hybridních službách PaaS a IaaS pomocí rozhraní pro správu, které umožňuje přímo spravovat tyto virtuální počítače. Podrobnosti: Lze použít protokoly vzdálené správy, jako jsou SSH, RDP a vzdálená komunikace PowerShellu . Obecně doporučujeme nepovolit přímý vzdálený přístup k virtuálním počítačům z internetu.

Pokud je to možné, použijte alternativní přístupy, jako je použití virtuálních privátních sítí ve virtuální síti Azure. Pokud nejsou k dispozici alternativní přístupy, ujistěte se, že používáte složité přístupy a dvojúrovňové ověřování (například vícefaktorové ověřování Microsoft Entra).

Osvědčený postup: Používejte silné ověřování a autorizační platformy. Podrobnosti: Používejte federované identity v Microsoft Entra ID místo vlastních úložišť uživatelů. Když používáte federované identity, využijete přístup založený na platformě a delegujete správu autorizovaných identit svým partnerům. Přístup k federované identitě je zvlášť důležitý, když se zaměstnanci ukončí a že se musí informace promítnout prostřednictvím více systémů identit a autorizace.

Místo vlastního kódu používejte mechanismy ověřování a autorizace poskytované platformou. Důvodem je, že vývoj vlastního ověřovacího kódu může být náchylný k chybám. Většina vašich vývojářů není odborníky na zabezpečení a není pravděpodobné, že by věděla o drobných prvnostech a nejnovějším vývoji ověřování a autorizace. Komerční kód (například od Microsoftu) je často široce zkontrolován zabezpečení.

Použijte dvojúrovňové ověřování. Dvojúrovňové ověřování je aktuální standard pro ověřování a autorizaci, protože zabraňuje slabým stránkám zabezpečení, které jsou součástí typů ověřování uživatelského jména a hesla. Přístup k rozhraním azure pro správu (portál nebo vzdálený PowerShell) i službám určeným pro zákazníky by se měl navrhnout a nakonfigurovat tak, aby používal vícefaktorové ověřování Microsoft Entra.

Používejte standardní ověřovací protokoly, jako je OAuth2 a Kerberos. Tyto protokoly byly důkladně zkontrolovány a pravděpodobně se implementují jako součást knihoven platformy pro ověřování a autorizaci.

Použití modelování hrozeb během návrhu aplikace

Životní cyklus vývoje zabezpečení Společnosti Microsoft určuje, že týmy by se měly zapojit do procesu označovaného jako modelování hrozeb během fáze návrhu. Pro usnadnění tohoto procesu společnost Microsoft vytvořila nástroj pro modelování hrozeb SDL. Modelování návrhu aplikace a vytvoření výčtu hrozeb STRIDE napříč všemi hranicemi důvěryhodnosti může včas zachytit chyby návrhu.

Následující tabulka uvádí hrozby STRIDE a uvádí několik příkladů omezení rizik, která používají funkce Azure. Tato omezení rizik nebudou fungovat ve všech situacích.

| Hrozba | Vlastnost zabezpečení | Potenciální zmírnění rizik platformy Azure |

|---|---|---|

| Falšování identity | Ověřování | Vyžadovat připojení HTTPS. |

| Manipulace | Integrita | Ověřte certifikáty TLS/SSL. |

| Popírání odpovědnosti | Neodvolatelnost | Povolte monitorování a diagnostiku Azure. |

| Zveřejnění informací | Důvěrnost | Šifrování neaktivních uložených neaktivních uložených dat pomocí certifikátů služby |

| Odepření služby | Dostupnost | Monitorujte metriky výkonu pro potenciální podmínky odepření služby. Implementujte filtry připojení. |

| Zvýšení oprávnění | Autorizace | Použijte Privileged Identity Management. |

Vývoj na Aplikace Azure Service

Aplikace Azure Service je nabídka PaaS, která umožňuje vytvářet webové a mobilní aplikace pro libovolnou platformu nebo zařízení a připojovat se k datům kdekoli v cloudu nebo v místním prostředí. App Service zahrnuje webové a mobilní funkce, které byly dříve dodány samostatně jako Weby Azure a Azure Mobile Services. Obsahuje také nové možnosti pro automatizaci obchodních procesů a hostování cloudových rozhraní API. Služba App Service jako jedna integrovaná služba přináší bohatou sadu funkcí pro webové, mobilní a integrační scénáře.

Následují osvědčené postupy pro používání služby App Service.

Osvědčený postup: Ověřování prostřednictvím ID Microsoft Entra. Podrobnosti: App Service poskytuje pro vašeho zprostředkovatele identity službu OAuth 2.0. OAuth 2.0 se zaměřuje na jednoduchost vývojářů klientů a současně poskytuje specifické toky autorizace pro webové aplikace, desktopové aplikace a mobilní telefony. Microsoft Entra ID používá OAuth 2.0 k povolení přístupu k mobilním a webovým aplikacím.

Osvědčený postup: Omezte přístup na základě toho, že potřebujete znát principy zabezpečení s nejnižšími oprávněními. Podrobnosti: Omezení přístupu je nezbytné pro organizace, které chtějí vynutit zásady zabezpečení pro přístup k datům. Azure RBAC můžete použít k přiřazení oprávnění uživatelům, skupinám a aplikacím v určitém rozsahu. Další informace o udělení přístupu uživatelům k aplikacím najdete v tématu Začínáme se správou přístupu.

Osvědčený postup: Chraňte své klíče. Podrobnosti: Azure Key Vault pomáhá chránit kryptografické klíče a tajné kódy, které používají cloudové aplikace a služby. Pomocí služby Key Vault můžete šifrovat klíče a tajné kódy (například ověřovací klíče, klíče účtu úložiště, šifrovací klíče dat, . Soubory PFX a hesla) pomocí klíčů chráněných moduly hardwarového zabezpečení (HSM). Pro zvýšené bezpečí můžete klíče importovat nebo generovat v modulech HSM. Další informace najdete v Azure Key Vaultu . Key Vault můžete také použít ke správě certifikátů TLS s automatickým prodlužováním platnosti.

Osvědčený postup: Omezení příchozích zdrojových IP adres Podrobnosti: App Service Environment má funkci integrace virtuální sítě, která pomáhá omezit příchozí zdrojové IP adresy prostřednictvím skupin zabezpečení sítě. Virtuální sítě umožňují umístit prostředky Azure do ne internetu směrovatelné sítě, ke které řídíte přístup. Další informace najdete v tématu Integrace aplikace s virtuální sítí Azure.

Osvědčený postup: Monitorování stavu zabezpečení prostředí App Service Podrobnosti: Monitorování prostředí App Service pomocí programu Microsoft Defender for Cloud Když Defender for Cloud identifikuje potenciální ohrožení zabezpečení, vytvoří doporučení, která vás provedou procesem konfigurace potřebných ovládacích prvků.

Azure Cloud Services

Příkladem PaaS je Azure Cloud Services . Stejně jako služba Aplikace Azure Service je tato technologie navržená tak, aby podporovala aplikace, které jsou škálovatelné, spolehlivé a levné pro provoz. Stejně jako služba App Service je hostovaná na virtuálních počítačích( virtuálních počítačích), takže je to také Azure Cloud Services. Máte ale větší kontrolu nad virtuálními počítači. Na virtuální počítače, které používají Azure Cloud Services, můžete nainstalovat vlastní software a vzdáleně k nim přistupovat.

Instalace firewallu webových aplikací

Webové aplikace se čím dál častěji stávají cílem škodlivých útoků, které zneužívají běžně známé chyby zabezpečení. Mezi tyto běžné typy zneužití patří mimo jiné například útoky prostřednictvím injektáže SQL nebo skriptování mezi weby. Předcházet takovým útokům v kódu aplikace může být náročné a může vyžadovat pečlivou údržbu, opravy a monitorování mnoha vrstev topologie aplikace. Centralizovaný firewall webových aplikací značně zjednodušuje správu zabezpečení a nabízí správcům lepší ochranu aplikací před hrozbami neoprávněného vniknutí. Řešení Firewall webových aplikací (WAF) může také rychleji reagovat na ohrožení zabezpečení, protože opravuje známé chyby zabezpečení v centrálním umístění, namísto zabezpečování jednotlivých webových aplikací.

Firewall webových aplikací (WAF) poskytuje centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení.

Ochrana před útoky DDoS

Azure DDoS Protection v kombinaci s osvědčenými postupy návrhu aplikací poskytuje vylepšené funkce pro zmírnění rizik DDoS, které poskytují větší ochranu před útoky DDoS. Službu Azure DDOS Protection byste měli povolit v jakékoli hraniční virtuální síti.

Monitorování výkonu aplikací

Monitorování je shromažďování a analýza dat za účelem určení výkonu, stavu a dostupnosti vaší aplikace. Efektivní strategie monitorování vám pomůže porozumět provozu jednotlivých komponent vaší aplikace. Pomáhá zvýšit dobu provozu tím, že vás upozorní na kritické problémy, abyste je mohli vyřešit dříve, než se stanou problémy. Pomáhá také zjišťovat anomálie, které můžou souviset se zabezpečením.

Pomocí Aplikace Azure lication Insights můžete monitorovat dostupnost, výkon a využití vaší aplikace bez ohledu na to, jestli je hostovaná v cloudu nebo v místním prostředí. Pomocí Application Insights můžete rychle identifikovat a diagnostikovat chyby v aplikaci, aniž byste čekali, až je uživatel nahlásí. Na základě shromažďovaných informací můžete informovaně rozhodovat o údržbě a vylepšení vaší aplikace.

Application Insights obsahuje řadu nástrojů pro interakci se shromažďovanými daty. Application Insights ukládá svoje data do běžného úložiště. Díky dotazovacímu jazyku Kusto může využívat sdílené funkce, jako jsou výstrahy, řídicí panely a hloubková analýza.

Testování průniku zabezpečení

Ověřování ochrany zabezpečení je stejně důležité jako testování všech dalších funkcí. Testování průniku je standardní součástí procesu sestavení a nasazení. Naplánujte pravidelné testy zabezpečení a kontrolu ohrožení zabezpečení nasazených aplikací a monitorujte otevřené porty, koncové body a útoky.

Přibližné testování je metoda pro vyhledání chyb programu (chyb kódu) poskytnutím poškozených vstupních dat do rozhraní programu (vstupní body), které analyzují a využívají tato data.

Další kroky

V tomto článku jsme se zaměřili na výhody zabezpečení nasazení Azure PaaS a osvědčených postupů zabezpečení pro cloudové aplikace. Dále se seznamte s doporučenými postupy pro zabezpečení webových a mobilních řešení PaaS pomocí konkrétních služeb Azure. Začneme s Aplikace Azure Service, Azure SQL Database a Azure Synapse Analytics, Azure Storage a Azure Cloud Services. Jak budou dostupné články s doporučenými postupy pro jiné služby Azure, budou odkazy uvedeny v následujícím seznamu:

- Azure App Service

- Azure SQL Database a Azure Synapse Analytics

- Azure Storage

- Azure Cloud Services

- Azure Cache for Redis

- Azure Service Bus

- Firewall webových aplikací

V tématu Vývoj zabezpečených aplikací v Azure najdete otázky a kontrolní mechanismy, které byste měli zvážit v každé fázi životního cyklu vývoje softwaru při vývoji aplikací pro cloud.

Podívejte se na osvědčené postupy a vzory zabezpečení Azure, kde najdete další osvědčené postupy zabezpečení, které můžete použít při navrhování, nasazování a správě cloudových řešení pomocí Azure.

K dispozici jsou následující zdroje informací, které poskytují obecnější informace o zabezpečení Azure a souvisejících služby Microsoft:

- Životní cyklus produktů Společnosti Microsoft – konzistentní a předvídatelné pokyny pro podporu po celou dobu životnosti produktu

- Microsoft Security Response Center – kde můžou být nahlášená ohrožení zabezpečení Microsoftu, včetně problémů s Azure, nebo prostřednictvím e-mailu secure@microsoft.com