Doporučené případy použití playbooku, šablony a příklady

Tento článek uvádí ukázkové případy použití playbooků Microsoft Sentinelu a také ukázkové playbooky a doporučené šablony playbooků.

Doporučené případy použití playbooku

Doporučujeme začít s playbooky Microsoft Sentinelu pro následující scénáře SOC, pro které poskytujeme připravené šablony playbooků.

Rozšiřování: Shromažďování a připojení dat k incidentu za účelem inteligentního rozhodování

Pokud se incident Microsoft Sentinelu vytvoří z pravidla upozornění a analýzy, které generuje entity IP adres, nakonfigurujte incident tak, aby aktivoval pravidlo automatizace pro spuštění playbooku a shromáždění dalších informací.

Playbook nakonfigurujte pomocí následujících kroků:

Playbook spusťte při vytvoření incidentu. Entity reprezentované v incidentu se ukládají do dynamických polí triggeru incidentu.

Pro každou IP adresu nakonfigurujte playbook tak, aby dotazovali externího poskytovatele analýzy hrozeb, jako je například Virus Total, a načtěte další data.

Přidejte vrácená data a přehledy jako komentáře incidentu k obohacení vyšetřování.

Obousměrná synchronizace incidentů Microsoft Sentinelu s jinými systémy lístků

Pokud chcete synchronizovat data incidentů Microsoft Sentinelu se systémem lístků, například ServiceNow:

Vytvořte pravidlo automatizace pro vytvoření všech incidentů.

Připojte playbook, který se aktivuje při vytvoření nového incidentu.

Pomocí konektoru ServiceNow nakonfigurujte playbook tak, aby v ServiceNow vytvořil nový lístek.

Ujistěte se, že týmy můžou snadno přejít z lístku ServiceNow zpět na incident Microsoft Sentinel tím, že playbook nakonfigurujete tak, aby zahrnoval název incidentu, důležitá pole a adresu URL incidentu Microsoft Sentinelu v lístku ServiceNow.

Orchestrace: Řízení fronty incidentů z chatovací platformy SOC

Pokud se váš incident Microsoft Sentinelu vytvoří z pravidla upozornění a analýzy, které generuje entity uživatelských jmen a IP adres, nakonfigurujte incident tak, aby aktivoval pravidlo automatizace pro spuštění playbooku a kontaktoval váš tým přes standardní komunikační kanály.

Playbook nakonfigurujte pomocí následujících kroků:

Playbook spusťte při vytvoření incidentu. Entity reprezentované v incidentu se ukládají do dynamických polí triggeru incidentu.

Nakonfigurujte playbook tak, aby odeslal zprávu do komunikačního kanálu operací zabezpečení, například v Microsoft Teams nebo Slacku , aby se ujistili, že o incidentu vědí vaši analytici zabezpečení.

Nakonfigurujte playbook tak, aby posílal všechny informace v upozornění e-mailem vedoucímu správci sítě a správci zabezpečení. E-mailová zpráva obsahuje přepínače Blokovat a Ignorovat uživatele.

Nakonfigurujte playbook tak, aby čekal na přijetí odpovědi od správců a pak pokračujte ve spuštění.

Pokud správci vyberou Blokovat, nakonfigurujte playbook tak, aby odeslal příkaz do brány firewall, aby zablokoval IP adresu v upozornění, a další do Microsoft Entra ID, aby zakázal uživatele.

Okamžitá reakce na hrozby s minimálními lidskými závislostmi

Tato část obsahuje dva příklady, které reagují na hrozby ohroženého uživatele a ohroženého počítače.

V případě ohroženého uživatele, například zjištěného službou Microsoft Entra ID Protection:

Spusťte playbook při vytvoření nového incidentu Microsoft Sentinelu.

Pro každou entitu uživatele v incidentu, která je podezřelá z ohrožení zabezpečení, nakonfigurujte playbook tak, aby:

Odešlete uživateli zprávu Teams s žádostí o potvrzení, že uživatel provedl podezřelou akci.

Zkontrolujte ochranu Microsoft Entra ID Protection a ověřte, že je uživatel ohrožený. Microsoft Entra ID Protection označí uživatele jako rizikové a použije všechny zásady vynucení, které jsou už nakonfigurované – například pro vyžadování, aby uživatel při příštím přihlášení použil vícefaktorové ověřování.

Poznámka:

Tato konkrétní akce Microsoft Entra nespouštět žádné aktivity vynucení uživatele ani nespouštět žádnou konfiguraci zásad vynucení. Informuje společnost Microsoft Entra ID Protection, aby podle potřeby použila všechny již definované zásady. Jakékoli vynucování závisí zcela na příslušných zásadách definovaných ve službě Microsoft Entra ID Protection.

V případě ohroženého počítače, například zjištěného v programu Microsoft Defender for Endpoint:

Spusťte playbook při vytvoření nového incidentu Microsoft Sentinelu.

Nakonfigurujte playbook pomocí akce Entity – Získání hostitelů za účelem analýzy podezřelých počítačů, které jsou součástí entit incidentu.

Nakonfigurujte playbook tak, aby v programu Microsoft Defender for Endpoint vydal příkaz k izolaci počítačů v upozornění.

Ruční reakce během vyšetřování nebo při proaktivním vyhledávání bez opuštění kontextu

Pomocí triggeru entity můžete provést okamžitou akci s jednotlivými aktéry hrozeb, které zjistíte během vyšetřování, a to po jednom přímo v rámci vyšetřování. Tato možnost je dostupná také v kontextu proaktivního vyhledávání hrozeb, která není připojená k žádnému konkrétnímu incidentu.

Vyberte entitu v kontextu a proveďte akce přímo tam, ušetříte čas a snížíte složitost.

Playbooky s triggery entit podporují akce, jako jsou:

- Blokování ohroženého uživatele

- Blokování provozu ze škodlivé IP adresy ve vaší bráně firewall

- Izolování ohroženého hostitele ve vaší síti.

- Přidání IP adresy do seznamu bezpečných nebo nebezpečných adres nebo do externí databáze pro správu konfigurace (CMDB).

- Získání sestavy hash souboru z externího zdroje analýzy hrozeb a jeho přidání do incidentu jako komentáře

Doporučené šablony playbooků

Tato část obsahuje seznam doporučených playbooků a dalších podobných playbooků, které jsou dostupné v centru obsahu nebo v úložišti GitHub pro Microsoft Sentinel.

Šablony playbooku pro oznámení

Playbooky oznámení se aktivují při vytvoření výstrahy nebo incidentu a odeslání oznámení do nakonfigurovaného cíle:

| Playbook | Složka ve složce Úložiště GitHub |

Řešení v centru obsahu/ Azure Marketplace |

|---|---|---|

| Publikování zprávy v kanálu Microsoft Teams | Post-Message-Teams | Řešení SoAR Essentials pro Sentinel |

| Odeslání e-mailového oznámení Outlooku | Odeslání základního e-mailu | Řešení SoAR Essentials pro Sentinel |

| Publikování zprávy v kanálu Slack | Post-Message-Slack | Řešení SoAR Essentials pro Sentinel |

| Odeslání adaptivní karty Microsoft Teams při vytváření incidentů | Odeslání vytvoření incidentu adaptivní karty Teams | Řešení SoAR Essentials pro Sentinel |

Blokování šablon playbooků

Blokující playbooky se aktivují při vytvoření výstrahy nebo incidentu, shromažďování informací o entitách, jako je účet, IP adresa a hostitel, a blokují je před dalšími akcemi:

| Playbook | Složka ve složce Úložiště GitHub |

Řešení v centru obsahu/ Azure Marketplace |

|---|---|---|

| Blokování IP adresy ve službě Azure Firewall | AzureFirewall-BlockIP-addNewRule | Řešení služby Azure Firewall pro Sentinel |

| Blokování uživatele Microsoft Entra | Block-AADUser | Řešení Microsoft Entra |

| Resetování uživatelského hesla Microsoft Entra | Reset-AADUserPassword | Řešení Microsoft Entra |

| Izolace nebo jednosolatové zařízení pomocí Microsoft Defender for Endpoint |

Izolace MDEMachine Unisolate-MDEMachine |

Řešení Microsoft Defender for Endpoint |

Vytváření, aktualizace nebo zavření šablon playbooků

Vytváření, aktualizace nebo zavření playbooků může vytvářet, aktualizovat nebo zavírat incidenty v Microsoft Sentinelu, službách zabezpečení Microsoft 365 nebo jiných systémech lístků:

| Playbook | Složka ve složce Úložiště GitHub |

Řešení v centru obsahu/ Azure Marketplace |

|---|---|---|

| Vytvoření incidentu pomocí Microsoft Forms | CreateIncident-MicrosoftForms | Řešení Sentinel SOAR Essentials |

| Související výstrahy s incidenty | relateAlertsToIncident-basedOnIP | Řešení Sentinel SOAR Essentials |

| Vytvoření incidentu Service Now | Vytvoření záznamu SNOW | Řešení ServiceNow |

Běžně používané konfigurace playbooků

Tato část obsahuje ukázkové snímky obrazovek pro běžně používané konfigurace playbooku, včetně aktualizace incidentu, použití podrobností o incidentu, přidání komentářů k incidentu nebo zakázání uživatele.

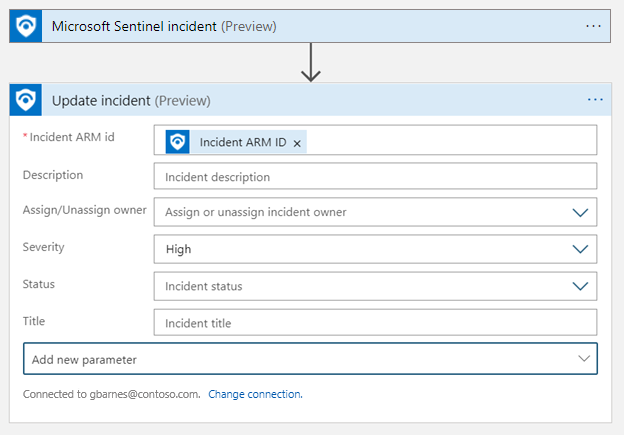

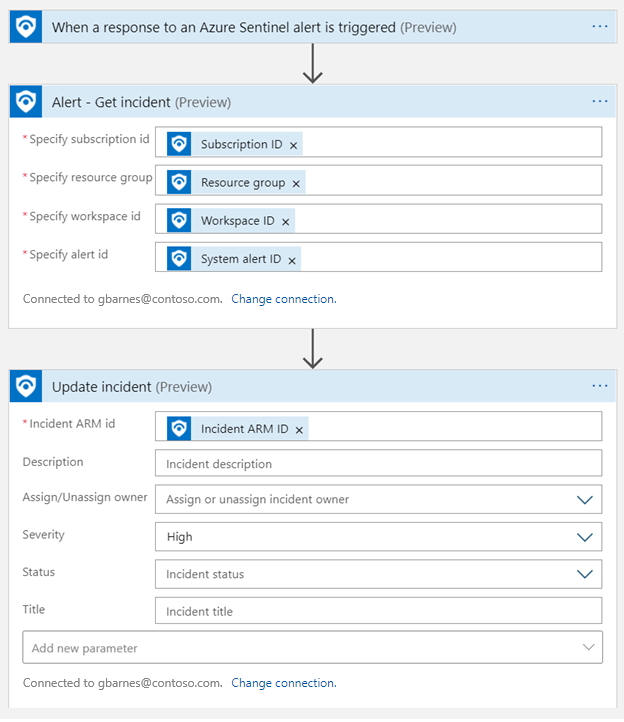

Aktualizace incidentu

Tato část obsahuje ukázkové snímky obrazovek, jak můžete pomocí playbooku aktualizovat incident na základě nového incidentu nebo výstrahy.

Aktualizace incidentu na základě nového incidentu (trigger incidentu):

Aktualizace incidentu na základě nové výstrahy (trigger upozornění):

Použití podrobností o incidentu ve vašem toku

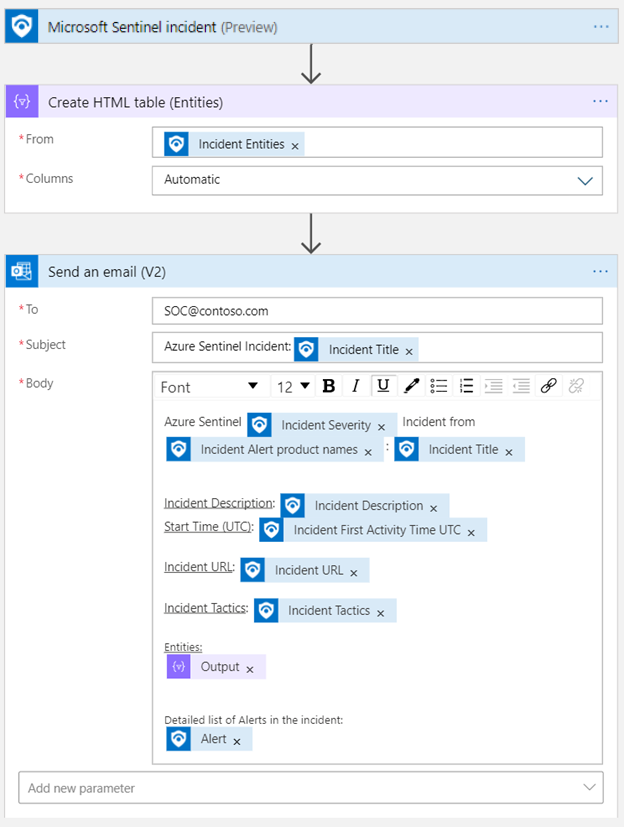

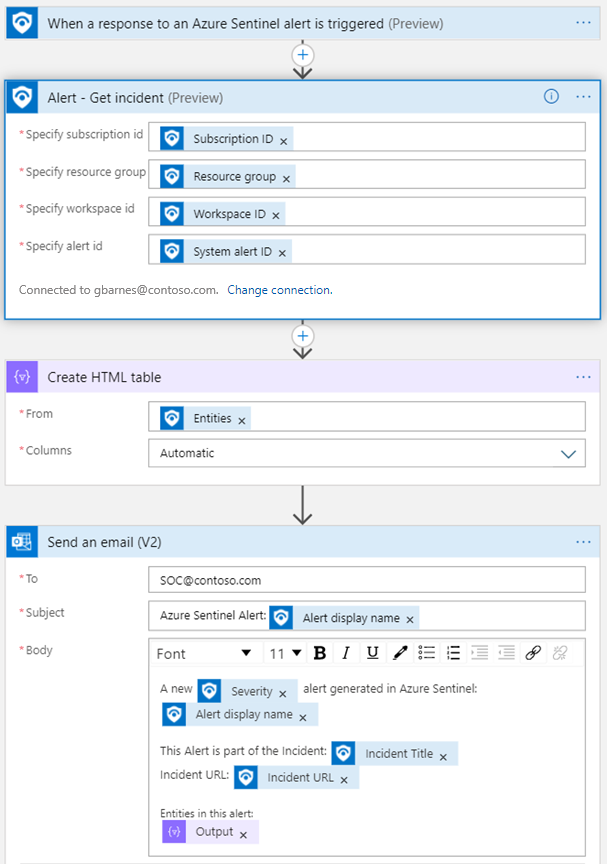

Tato část obsahuje ukázkové snímky obrazovek s tím, jak můžete playbook použít k použití podrobností o incidentech jinde ve vašem toku:

Odeslání podrobností o incidentu poštou pomocí playbooku aktivovaného novým incidentem:

Odeslání podrobností o incidentu poštou pomocí playbooku aktivovaného novou výstrahou:

Přidání komentáře k incidentu

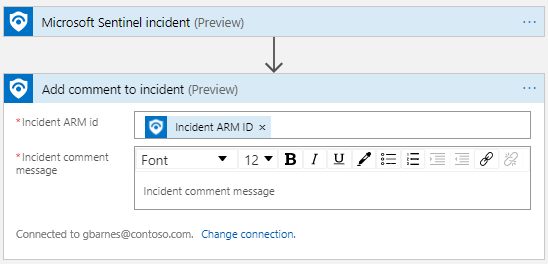

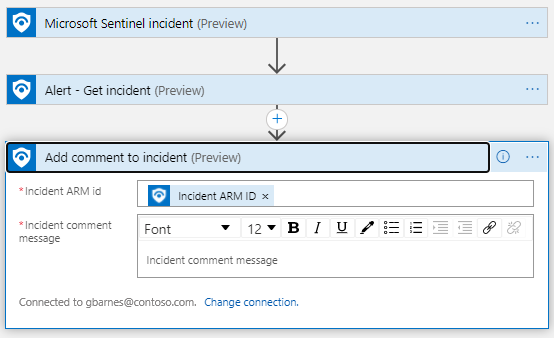

Tato část obsahuje ukázkové snímky obrazovek, jak můžete playbook použít k přidání komentářů k incidentu:

Přidejte komentář k incidentu pomocí playbooku aktivovaného novým incidentem:

Přidejte komentář k incidentu pomocí playbooku aktivovaného novou výstrahou:

Zakázání uživatele

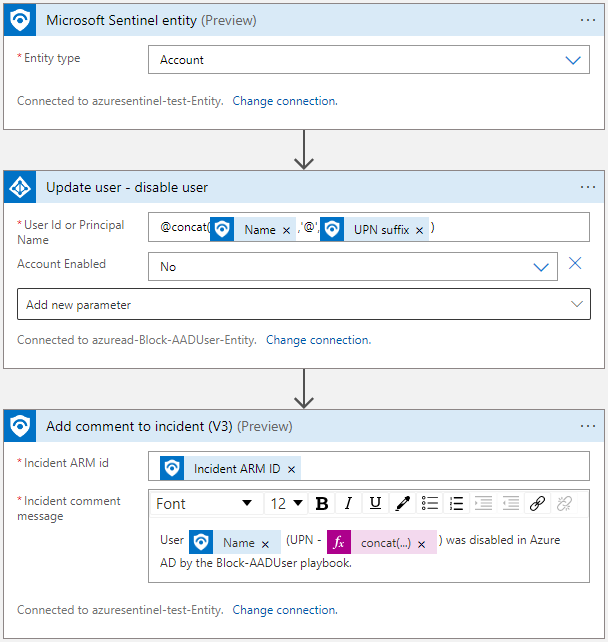

Následující snímek obrazovky ukazuje příklad použití playbooku k zakázání uživatelského účtu na základě triggeru entity Služby Microsoft Sentinel: