Proaktivní vyhledávání hrozeb v Microsoft Sentinelu

Jako bezpečnostní analytici a vyšetřovatelé chcete být proaktivní při hledání bezpečnostních hrozeb, ale vaše různé systémy a bezpečnostní zařízení generují hory dat, které můžou být obtížné analyzovat a filtrovat do smysluplných událostí. Microsoft Sentinel nabízí výkonné nástroje pro vyhledávání proaktivního vyhledávání a dotazování pro vyhledávání bezpečnostních hrozeb ve zdrojích dat vaší organizace. Pokud chcete analytikům zabezpečení pomoct aktivně hledat nové anomálie, které vaše aplikace zabezpečení nezjistí, nebo dokonce podle plánovaných analytických pravidel, proaktivně vás proaktivní dotazy navedou na kladení správných otázek, abyste našli problémy s daty, která už máte ve vaší síti.

Například jeden z předpozorovaných dotazů poskytuje data o nejobvyklejších procesech spuštěných ve vaší infrastruktuře. Nechcete, aby se při každém spuštění zobrazilo upozornění. Mohli by být zcela nevinní. Někdy se ale můžete chtít podívat na dotaz, abyste zjistili, jestli je něco neobvyklého.

Důležité

Microsoft Sentinel je teď obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Vyhledávání v Microsoft Sentinelu (Preview)

Pomocí vyhledávání v Microsoft Sentinelu můžete vyhledat nedetekované hrozby a škodlivé chování vytvořením hypotézy, vyhledáváním dat, ověřením této hypotézy a v případě potřeby jednat. Na základě vašich zjištění můžete vytvářet nová analytická pravidla, analýzy hrozeb a incidenty.

| Možnosti | Popis |

|---|---|

| Definování hypotézy | Pokud chcete definovat hypotézu, najděte inspiraci z mapy MITRE, nedávných výsledků dotazů proaktivního vyhledávání, řešení centra obsahu nebo generování vlastních lovů. |

| Zkoumání dotazů a výsledků záložek | Po definování hypotézy přejděte na kartu Dotazy proaktivního vyhledávání. Začněte výběrem dotazů souvisejících s vaší hypotézou a novým vyhledáváním. Spusťte dotazy související s vyhledáváním a prozkoumejte výsledky pomocí prostředí protokolů. Výsledky záložek přímo do vyhledávání můžete přidat anotovat svá zjištění, extrahovat identifikátory entit a zachovat relevantní dotazy. |

| Prozkoumání a provedení akce | Prozkoumejte ještě hlouběji pomocí stránek entit UEBA. Spouštět playbooky specifické pro entity specifické pro entity v záložkách Pomocí integrovaných akcí můžete vytvářet nová analytická pravidla, indikátory hrozeb a incidenty na základě zjištění. |

| Sledování výsledků | Zaznamenejte výsledky svého lovu. Sledujte, jestli je vaše hypotéza ověřená nebo ne. V komentářích nechte podrobné poznámky. Vyhledávání automaticky propojuje nová analytická pravidla a incidenty. Pomocí pruhu metrik můžete sledovat celkový dopad programu proaktivního vyhledávání. |

Pokud chcete začít, přečtěte si téma Proaktivní proaktivní proaktivní proaktivní vyhledávání hrozeb v Microsoft Sentinelu.

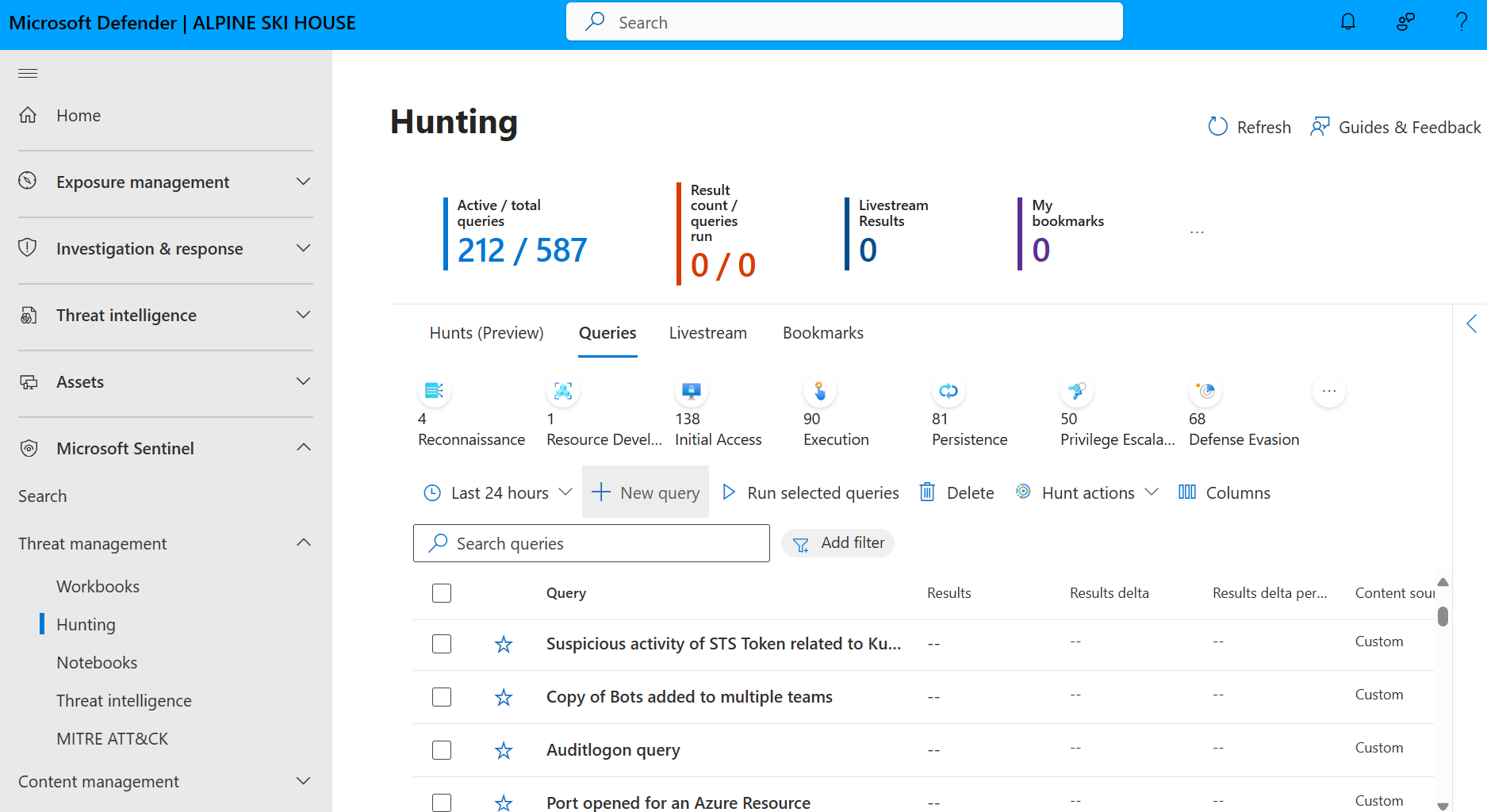

Proaktivní dotazy

V Microsoft Sentinelu vyberte kartu Proaktivní>dotazy a spusťte všechny dotazy nebo vybranou podmnožinu. Na kartě Dotazy jsou uvedeny všechny dotazy proaktivního vyhledávání nainstalované s řešeními zabezpečení z centra obsahu a všechny další dotazy, které jste vytvořili nebo upravili. Každý dotaz poskytuje popis toho, co proaktivní a na jakém typu dat běží. Tyto dotazy jsou seskupené podle taktiky MITRE ATT&CK. Ikony na pravé straně kategorizují typ hrozby, jako je počáteční přístup, trvalost a exfiltrace. Techniky MITRE ATT&CK se zobrazují ve sloupci Techniky a popisují konkrétní chování identifikované dotazem proaktivního vyhledávání.

Na kartě Dotazy můžete zjistit, kde začít proaktivní vyhledávání, a to tak, že se podíváte na počet výsledků, špičky nebo změnu počtu výsledků za 24hodinovou dobu. Řazení a filtrování podle oblíbených položek, zdroje dat, taktiky nebo techniky MITRE ATT&CK, výsledků, rozdílu výsledků nebo rozdílu výsledků Zobrazte si dotazy, které stále potřebují připojené zdroje dat, a získejte doporučení, jak tyto dotazy povolit.

Následující tabulka popisuje podrobné akce dostupné na řídicím panelu proaktivního vyhledávání:

| Akce | Popis |

|---|---|

| Podívejte se, jak se dotazy vztahují na vaše prostředí. | Vyberte tlačítko Spustit všechny dotazy nebo vyberte podmnožinu dotazů pomocí zaškrtávacích políček vlevo od každého řádku a vyberte tlačítko Spustit vybrané dotazy. Spouštění dotazů může trvat od několika sekund po mnoho minut v závislosti na tom, kolik dotazů je vybraných, časového rozsahu a množství dotazovaných dat. |

| Zobrazení dotazů, které vrátily výsledky | Po spuštění dotazů si prohlédněte dotazy, které vrátily výsledky pomocí filtru Výsledky : – Seřaďte, abyste viděli, které dotazy měly nejvýraznější nebo nejmenší výsledky. – Zobrazte dotazy, které nejsou ve vašem prostředí vůbec aktivní, tak, že ve filtru Výsledků vyberete N/A. – Najeďte myší na ikonu informací (i) vedle N/A, abyste zjistili, které zdroje dat jsou potřeba k tomu, aby byl tento dotaz aktivní. |

| Identifikace špiček v datech | Identifikujte špičky v datech řazením nebo filtrováním v procentech rozdílových výsledků nebo rozdílových výsledků. Porovná výsledky posledních 24 hodin s výsledky předchozích 24–48 hodin a zvýrazní všechny velké rozdíly nebo relativní rozdíly v objemu. |

| Zobrazení dotazů mapovaných na taktiku MITRE ATT&CK | Panel taktiky MITRE ATT&CK v horní části tabulky uvádí, kolik dotazů se mapuje na každou taktiku MITRE ATT&CK. Pruh taktiky se dynamicky aktualizuje na základě aktuální sady použitých filtrů. Umožňuje zobrazit, které taktiky MITRE ATT&CK se zobrazují při filtrování podle daného počtu výsledků, vysokého rozdílu výsledků, výsledků V/A nebo jakékoli jiné sady filtrů. |

| Zobrazení dotazů mapovaných na techniky MITRE ATT&CK | Dotazy lze také mapovat na techniky MITRE ATT&CK. Pomocí filtru Techniky můžete filtrovat nebo řadit podle technik MITRE ATT&CK. Otevřením dotazu můžete vybrat techniku, abyste viděli popis metody MITRE ATT&CK. |

| Uložení dotazu do oblíbených položek | Dotazy uložené do oblíbených položek se automaticky spouštějí při každém přístupu na stránku proaktivního vyhledávání . Můžete vytvořit vlastní dotaz proaktivního vyhledávání nebo klonovat a přizpůsobit existující šablonu dotazu proaktivního vyhledávání. |

| Spouštění dotazů | Výběrem možnosti Spustit dotaz na stránce podrobností proaktivního dotazu spustíte dotaz přímo ze stránky proaktivního vyhledávání. Početsch Zkontrolujte seznam dotazů proaktivního vyhledávání a jejich shody. |

| Kontrola podkladového dotazu | Proveďte rychlou kontrolu podkladového dotazu v podokně podrobností dotazu. Výsledky můžete zobrazit kliknutím na odkaz Zobrazit výsledky dotazu (pod oknem dotazu) nebo tlačítkem Zobrazit výsledky (v dolní části podokna). Dotaz otevře stránku Protokoly (Log Analytics) a pod dotazem můžete zkontrolovat shody dotazu. |

Pomocí dotazů před, během a po ohrožení zabezpečení proveďte následující akce:

Před výskytem incidentu: Čekání na detekci nestačí. Proveďte proaktivní akci spuštěním dotazů proaktivního vyhledávání hrozeb souvisejících s daty, která ingestujete do svého pracovního prostoru, aspoň jednou týdně.

Výsledky proaktivního proaktivního proaktivního vyhledávání poskytují včasné přehledy o událostech, které můžou potvrdit, že je kompromis v procesu, nebo alespoň zobrazit slabší oblasti ve vašem prostředí, které jsou ohrožené a vyžadují pozornost.

Během ohrožení zabezpečení: Pomocí živého streamu můžete spouštět konkrétní dotaz neustále a prezentovat výsledky, které přicházejí. Živý stream použijte v případě, že potřebujete aktivně monitorovat události uživatelů, například pokud potřebujete ověřit, jestli se stále koná konkrétní kompromis, abyste pomohli určit další akci aktéra hrozby a na konci šetření ověřit, že ohrožení skutečně skončilo.

Po ohrožení zabezpečení: Po ohrožení zabezpečení nebo incidentu nezapomeňte zlepšit pokrytí a přehled, abyste zabránili podobným incidentům v budoucnu.

Upravte stávající dotazy nebo vytvořte nové, aby vám pomohly s včasnou detekcí na základě přehledů získaných z vašeho ohrožení nebo incidentu.

Pokud jste zjistili nebo vytvořili dotaz proaktivního vyhledávání, který poskytuje vysoce hodnotné přehledy o možných útocích, vytvořte na základě tohoto dotazu vlastní pravidla detekce a zobrazte tyto přehledy jako výstrahy pro vaše reakce na incidenty zabezpečení.

Zobrazte výsledky dotazu a vyberte Nové pravidlo>upozornění Vytvořit upozornění Služby Microsoft Sentinel. Pomocí průvodce analytickým pravidlem vytvořte nové pravidlo založené na dotazu. Další informace najdete v tématu Vytvoření vlastních analytických pravidel pro detekci hrozeb.

Můžete také vytvářet dotazy proaktivního vyhledávání a živého streamu nad daty uloženými v Azure Data Exploreru. Další informace najdete v podrobnostech o vytváření dotazů napříč prostředky v dokumentaci ke službě Azure Monitor.

Pokud chcete najít další dotazy a zdroje dat, přejděte do centra obsahu v Microsoft Sentinelu nebo se podívejte na komunitní zdroje, jako je úložiště GitHub pro Microsoft Sentinel.

Out of the box hunting queries

Mnoho řešení zabezpečení zahrnuje dotazy proaktivního vyhledávání. Po instalaci řešení, které zahrnuje dotazy proaktivního vyhledávání z centra obsahu, se předem zadané dotazy pro dané řešení zobrazí na kartě Dotazy proaktivního vyhledávání. Dotazy se spouštějí na datech uložených v tabulkách protokolů, jako je vytváření procesů, události DNS nebo jiné typy událostí.

Řada dostupných dotazů proaktivního vyhledávání vyvíjí bezpečnostní pracovníci Microsoftu nepřetržitě. Do řešení zabezpečení přidávají nové dotazy a dolaďují stávající dotazy, aby vám poskytly vstupní bod pro vyhledávání nových detekcí a útoků.

Vlastní dotazy proaktivního vyhledávání

Vytvořte nebo upravte dotaz a uložte ho jako vlastní dotaz nebo ho sdílejte s uživateli, kteří jsou ve stejném tenantovi. V Microsoft Sentinelu vytvořte vlastní dotaz proaktivního vyhledávání na kartě Dotazy proaktivního vyhledávání>.

Další informace najdete v tématu Vytváření vlastních dotazů proaktivního vyhledávání v Microsoft Sentinelu.

Živé relace streamu

Vytvořte interaktivní relace, které umožňují testovat nově vytvořené dotazy při výskytu událostí, dostávat oznámení z relací, když se najde shoda, a v případě potřeby zahájit šetření. Relaci živého streamu můžete rychle vytvořit pomocí libovolného dotazu Log Analytics.

Testování nově vytvořených dotazů při výskytu událostí

Dotazy můžete testovat a upravovat bez konfliktů s aktuálními pravidly, která se aktivně používají na události. Po potvrzení, že tyto nové dotazy fungují podle očekávání, je snadné je zvýšit na vlastní pravidla upozornění výběrem možnosti, která zvýší úroveň relace na výstrahu.

Upozorňování na hrozby

Datové kanály hrozeb můžete porovnat s agregovanými daty protokolu a dostávat oznámení o výskytu shody. Datové kanály hrozeb jsou průběžné datové proudy dat, které souvisejí s potenciálními nebo aktuálními hrozbami, takže oznámení může značit potenciální hrozbu pro vaši organizaci. Vytvořte relaci živého streamu místo vlastního pravidla upozornění, které bude upozorněno na potenciální problém bez režie při údržbě vlastního pravidla upozornění.

Zahájit šetření

Pokud se jedná o aktivní šetření, které zahrnuje prostředek, jako je hostitel nebo uživatel, zobrazte konkrétní (nebo jakoukoli) aktivitu v datech protokolu, jak k tomuto prostředku dochází. Pokud dojde k této aktivitě, buďte upozorněni.

Další informace najdete v tématu Detekce hrozeb pomocí živého streamu proaktivního vyhledávání v Microsoft Sentinelu.

Záložky pro sledování dat

Proaktivní vyhledávání hrozeb obvykle vyžaduje kontrolu hor dat protokolu a hledá důkaz škodlivého chování. Během tohoto procesu zjistí vyšetřovatelé události, které si chtějí zapamatovat, znovu se k nim vrátit a analyzovat jako součást ověřování potenciálních hypotéz a pochopení celého příběhu kompromisu.

Během procesu proaktivního vyhledávání a vyšetřování můžete narazit na výsledky dotazu, které vypadají neobvykle nebo podezřele. Označte si tyto položky záložkou, abyste se k nim v budoucnu mohli vrátit, například při vytváření nebo rozšiřování incidentu pro účely vyšetřování. Události, jako jsou potenciální původní příčiny, indikátory ohrožení nebo jiné klíčové události, by měly být vyvolány jako záložka. Pokud je klíčová událost, kterou jste si označit záložkou, dostatečně závažná, aby bylo možné provést šetření, eskalujte ji na incident.

Vevýsledcíchch Tím se vytvoří záznam pro každý označený řádek, záložka, který obsahuje výsledky řádků a dotaz, který výsledky vytvořil. Do každé záložky můžete přidat vlastní značky a poznámky.

- Stejně jako u pravidel plánované analýzy můžete rozšířit záložky o mapování entit, abyste extrahovali více typů entit a identifikátorů a mapování MITRE ATT&CK pro přidružení konkrétních taktik a technik.

- Záložky ve výchozím nastavení používají stejnou entitu a mapování techniky MITRE ATT&CK jako dotaz proaktivního vyhledávání, který vytvořil záložkované výsledky.

Kliknutím na kartu Záložky na hlavní stránce proaktivního vyhledávání zobrazte všechna zjištění v záložkách. Přidejte značky do záložek, abyste je mohli klasifikovat pro filtrování. Pokud například prošetřujete kampaň útoku, můžete pro kampaň vytvořit značku, použít ji u všech relevantních záložek a pak filtrovat všechny záložky na základě kampaně.

Prozkoumejte jedno hledání v záložkách tak, že vyberete záložku a potom v podokně podrobností kliknete na Prozkoumat . Otevře se prostředí pro šetření. Pomocí interaktivního diagramu a časové osy grafu entit můžete zobrazit, prošetřit a vizuálně sdělit svá zjištění. Můžete také přímo vybrat uvedenou entitu a zobrazit tak odpovídající stránku entity.

Incident můžete také vytvořit z jedné nebo více záložek nebo přidat jednu nebo více záložek do existujícího incidentu. Zaškrtněte políčko vlevo od všech záložek, které chcete použít, a pak vyberte Akce>incidentu Vytvořit nový incident nebo Přidat do existujícího incidentu. Proveďte třídění a prošetřování incidentu stejně jako u všech ostatních.

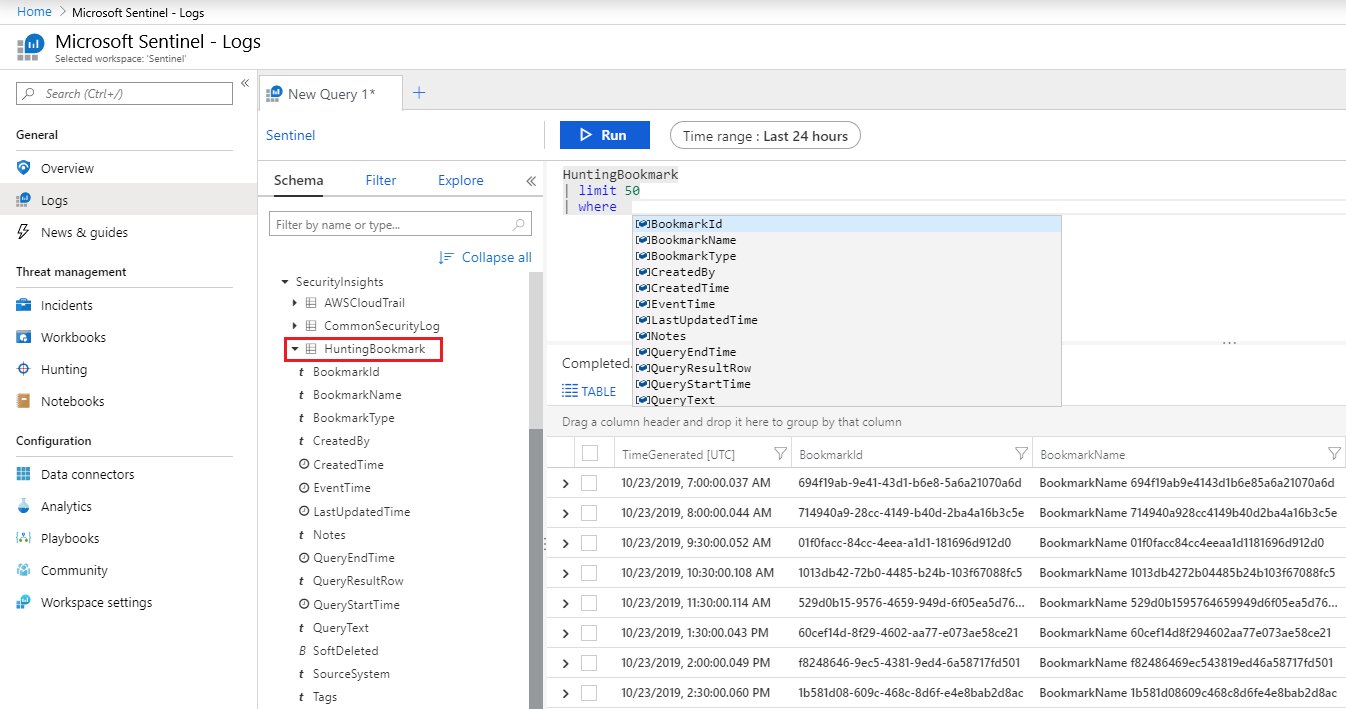

Prohlédněte si svá data v záložkách přímo v tabulce HuntingBookmark v pracovním prostoru služby Log Analytics. Příklad:

Zobrazení záložek z tabulky umožňuje filtrovat, shrnout a spojit data se záložkami s jinými zdroji dat, což usnadňuje vyhledávání důkazů.

Pokud chcete začít používat záložky, přečtěte si téma Sledování dat během proaktivního vyhledávání pomocí Služby Microsoft Sentinel.

Poznámkové bloky pro šetření výkonu

Když se proaktivní vyhledávání a vyšetřování stávají složitějšími, využijte poznámkové bloky Microsoft Sentinelu k vylepšení vaší aktivity pomocí strojového učení, vizualizací a analýzy dat.

Poznámkové bloky poskytují druh virtuálního sandboxu s vlastním jádrem, kde můžete provést úplné šetření. Poznámkový blok může obsahovat nezpracovaná data, kód, který na nich spouštíte, výsledky a jejich vizualizace. Uložte poznámkové bloky, abyste ho mohli sdílet s ostatními, abyste je mohli znovu použít ve vaší organizaci.

Poznámkové bloky můžou být užitečné, když se váš proaktivní vyhledávání nebo šetření stává příliš velkým, aby bylo možné snadno zapamatovat, zobrazit podrobnosti nebo když potřebujete ukládat dotazy a výsledky. Microsoft Sentinel poskytuje poznámkové bloky Jupyter, opensourcové prostředí pro interaktivní vývoj a manipulaci s daty integrované přímo na stránce Poznámkové bloky Microsoft Sentinelu.

Další informace naleznete v tématu:

- Proaktivní vyhledávání bezpečnostních hrozeb s využitím aplikace Jupyter Notebook

- Dokumentace k aplikaci Jupyter Project

- Úvodní dokumentace k Jupyteru

- The Infosec Jupyter Book

- Reálné kurzy k Pythonu

Následující tabulka popisuje některé metody použití poznámkových bloků Jupyter, které pomáhají vašim procesům v Microsoft Sentinelu:

| metoda | Popis |

|---|---|

| Trvalost, opakovatelnost a navracení dat | Pokud pracujete s mnoha dotazy a sadami výsledků, pravděpodobně budete mít nějaké mrtvé konce. Musíte se rozhodnout, které dotazy a výsledky se mají zachovat, a jak shromáždit užitečné výsledky v jedné sestavě. Poznámkové bloky Jupyter můžete použít k ukládání dotazů a dat na cestách, opětovné spuštění dotazů s různými hodnotami nebo daty pomocí proměnných nebo uložení dotazů pro opětovné spuštění při budoucích šetřeních. |

| Skriptování a programování | Pomocí poznámkových bloků Jupyter můžete do dotazů přidat programování, včetně: - Deklarativní jazyky, jako jsou dotazovací jazyk Kusto (KQL) nebo SQL, zakódují logiku do jednoho, případně složitého příkazu. - Procedurální programovací jazyky pro spuštění logiky v řadě kroků. Rozdělte logiku na kroky, které vám pomůžou zobrazit a ladit průběžné výsledky, přidat funkce, které nemusí být dostupné v dotazovacím jazyce, a znovu použít částečné výsledky v pozdějších krocích zpracování. |

| Odkazy na externí data | I když tabulky Microsoft Sentinelu obsahují většinu telemetrických dat a dat událostí, můžou poznámkové bloky Jupyter Propojit s libovolnými daty, která jsou přístupná přes vaši síť nebo ze souboru. Použití poznámkových bloků Jupyter umožňuje zahrnout data, jako jsou: – Data v externích službách, které nevlastníte, jako jsou data o geografické poloze nebo zdroje analýzy hrozeb – Citlivá data, která jsou uložená jenom v rámci vaší organizace, jako jsou databáze lidských zdrojů nebo seznamy vysoce hodnotných prostředků – Data, která jste ještě nemigrovali do cloudu. |

| Specializované nástroje pro zpracování dat, strojové učení a vizualizace | Jupyter Notebooks poskytuje více vizualizací, knihoven strojového učení a funkcí zpracování a transformace dat. Použijte například poznámkové bloky Jupyter s následujícími možnostmi Pythonu : - pandas pro zpracování, vyčištění a přípravu dat - Matplotlib, HoloViews a Plotly pro vizualizaci - NumPy a SciPy pro pokročilé číselné a vědecké zpracování - scikit-learn pro strojové učení - TensorFlow, PyTorch a Keras pro hluboké učení Tip: Jupyter Notebooks podporuje více jazykových jader. Pomocí magics můžete kombinovat jazyky ve stejném poznámkovém bloku tím, že povolíte spouštění jednotlivých buněk pomocí jiného jazyka. Můžete například načíst data pomocí buňky skriptu PowerShellu, zpracovat data v Pythonu a pomocí JavaScriptu vykreslit vizualizaci. |

Nástroje zabezpečení MSTIC, Jupyter a Python

Microsoft Threat Intelligence Center (MSTIC) je tým analytiků zabezpečení a techniků Microsoftu, kteří pro několik platforem Microsoftu vytvořili detekci zabezpečení a pracují na identifikaci a vyšetřování hrozeb.

MSTIC vytvořil MSTICPy, knihovnu pro vyšetřování zabezpečení informací a proaktivní vyhledávání v poznámkových blocích Jupyter Notebook. MSTICPy poskytuje opakovaně použitelné funkce, které mají za cíl urychlit vytváření poznámkových bloků a usnadnit uživatelům čtení poznámkových bloků v Microsoft Sentinelu.

Například MSTICPy může:

- Dotazování dat protokolu z více zdrojů

- Obohacení dat o analýzu hrozeb, geografické polohy a data prostředků Azure.

- Extrahujte indikátory aktivity (IoA) z protokolů a rozbalte zakódovaná data.

- Provádět sofistikované analýzy, jako je detekce neobvyklých relací a rozklad časových řad.

- Vizualizujte data pomocí interaktivních časových os, procesových stromů a multidimenzionálních grafů Morfing.

MSTICPy obsahuje také některé časově úsporné nástroje poznámkového bloku, jako jsou widgety, které nastavují časové hranice dotazu, výběr a zobrazení položek ze seznamů a konfigurace prostředí poznámkového bloku.

Další informace naleznete v tématu:

- Dokumentace k MSTICPy

- Poznámkové bloky Jupyter s funkcemi proaktivního vyhledávání v Microsoft Sentinelu

- Pokročilé konfigurace pro poznámkové bloky Jupyter a MSTICPy v Microsoft Sentinelu

Užitečné operátory a funkce

Dotazy proaktivního vyhledávání jsou integrované v dotazovací jazyk Kusto (KQL), výkonný dotazovací jazyk s jazykem IntelliSense, který poskytuje výkon a flexibilitu potřebnou k proaktivnímu vyhledávání na další úrovni.

Je to stejný jazyk používaný dotazy v analytických pravidlech a jinde ve službě Microsoft Sentinel. Další informace naleznete v tématu Referenční dokumentace jazyka dotazů.

V dotazech proaktivního vyhledávání v Microsoft Sentinelu jsou užitečné zejména následující operátory:

where - Filtrování tabulky na podmnožinu řádků, které splňují predikát.

summarize – Vytvoří tabulku, která agreguje obsah vstupní tabulky.

join – sloučí řádky dvou tabulek a vytvoří novou tabulku odpovídajícími hodnotami zadaných sloupců z každé tabulky.

count – vrátí počet záznamů ve vstupní sadě záznamů.

top - Vrátí první N záznamy seřazené podle zadaných sloupců.

limit – vrátí až zadaný počet řádků.

project – Vyberte sloupce, které chcete zahrnout, přejmenovat nebo odstranit, a vložit nové počítané sloupce.

extend – vytvořte počítané sloupce a připojte je k sadě výsledků.

makeset – Vrácení dynamického pole (JSON) sady jedinečných hodnot, které výraz přebírá ve skupině

find – Najděte řádky, které odpovídají predikátu v sadě tabulek.

adx() – Tato funkce provádí dotazy mezi prostředky zdrojů dat Azure Data Exploreru z prostředí proaktivního vyhledávání služby Microsoft Sentinel a Log Analytics. Další informace najdete v tématu Dotazování Azure Data Exploreru mezi prostředky pomocí služby Azure Monitor.

Související články

- Poznámkové bloky Jupyter s funkcemi proaktivního vyhledávání v Microsoft Sentinelu

- Sledování dat během proaktivního vyhledávání pomocí Microsoft Sentinelu

- Detekce hrozeb pomocí živého streamu proaktivního vyhledávání v Microsoft Sentinelu

- Naučte se z příkladu použití vlastních analytických pravidel při monitorování lupy pomocí vlastního konektoru.