Naplánovaná analytická pravidla v Microsoft Sentinelu

Zdaleka nejběžnější typ analytického pravidla jsou naplánovaná pravidla založená na dotazech Kusto, které jsou nakonfigurované tak, aby běžely v pravidelných intervalech, a kontrolují nezpracovaná data z definovaného období zpětného vyhledávání. Dotazy můžou s cílovými daty provádět složité statistické operace, odhalit směrné plány a odlehlé hodnoty ve skupinách událostí. Pokud počet výsledků zachycených dotazem překročí prahovou hodnotu nakonfigurovanou v pravidle, pravidlo vytvoří výstrahu.

Tento článek vám pomůže pochopit, jak se vytvářejí naplánovaná analytická pravidla, a seznámí vás se všemi možnostmi konfigurace a jejich významy. Informace v tomto článku jsou užitečné ve dvou scénářích:

Vytvořte analytické pravidlo ze šablony: použijte logiku dotazu a nastavení plánování a zpětného vyhledávání definované v šabloně nebo je přizpůsobte k vytvoření nových pravidel.

Vytvořte analytické pravidlo úplně od začátku: sestavte si vlastní dotaz a pravidlo od základů. Abyste to mohli efektivně provést, měli byste mít důkladné základy datových věd a dotazovacího jazyka Kusto.

Důležité

Microsoft Sentinel je teď obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Šablony analytických pravidel

Dotazy v naplánovaných šablonách pravidel napsali odborníci na zabezpečení a datové vědy, a to buď od Microsoftu, nebo od dodavatele řešení poskytujícího šablonu.

Šablonu analytického pravidla můžete použít tak, že ze seznamu šablon vyberete název šablony a vytvoříte pravidlo založené na něm.

Každá šablona obsahuje seznam požadovaných zdrojů dat. Při otevření šablony se zdroje dat automaticky kontrolují pro dostupnost. Dostupnost znamená, že je zdroj dat připojený a že se data pravidelně ingestují. Pokud některý zpožadovanýchm kódů není k dispozici, nebudete moct pravidlo vytvořit a může se zobrazit také chybová zpráva.

Když vytvoříte pravidlo ze šablony, otevře se průvodce vytvořením pravidla na základě vybrané šablony. Všechny podrobnosti se vyplní automaticky a logiku a další nastavení pravidel můžete přizpůsobit tak, aby lépe vyhovovala vašim konkrétním potřebám. Tento proces můžete opakovat a vytvořit další pravidla založená na šabloně. Po dosažení konce průvodce vytvořením pravidla se vaše vlastní nastavení ověří a pravidlo se vytvoří. Nová pravidla se zobrazí na kartě Aktivní pravidla na stránce Analýza . Podobně se na kartě Šablony pravidel zobrazí šablona, ze které jste pravidlo vytvořili, se značkou In use .

Šablony analytických pravidel jsou neustále udržovány jejich autory, ať už kvůli opravě chyb, nebo k upřesnění dotazu. Když šablona obdrží aktualizaci, všechna pravidla založená na této šabloně se zobrazí se Update značkou a máte možnost tato pravidla upravit tak, aby zahrnovala změny provedené v šabloně. Všechny změny, které jste v pravidle udělali, můžete také vrátit zpět na původní verzi založenou na šabloně. Další informace najdete v tématu Správa verzí šablon pro plánovaná analytická pravidla v Microsoft Sentinelu.

Až se seznámíte s možnostmi konfigurace v tomto článku, přečtěte si téma Vytváření pravidel naplánované analýzy ze šablon.

Zbytek tohoto článku vysvětluje všechny možnosti přizpůsobení konfigurace pravidel.

Konfigurace analytického pravidla

Tato část vysvětluje klíčové aspekty, které je potřeba vzít v úvahu před zahájením konfigurace pravidel.

Název a podrobnosti analytického pravidla

První stránka průvodce analytickým pravidlem obsahuje základní informace o pravidle.

Název: Název pravidla, který se zobrazí v seznamu pravidel a v libovolných filtrech založených na pravidlech. Název musí být jedinečný pro váš pracovní prostor.

Popis: Bezplatný textový popis účelu pravidla.

ID: IDENTIFIKÁTOR GUID pravidla jako prostředek Azure, který se používá mimo jiné v požadavcích rozhraní API a odpovědích. Tento identifikátor GUID se přiřadí jenom při vytváření pravidla, takže se zobrazí jenom v případě, že upravujete existující pravidlo. Protože se jedná o pole jen pro čtení, zobrazuje se jako neaktivní a nedá se změnit. Při vytváření nového pravidla ještě neexistuje, a to buď ze šablony, nebo úplně od začátku.

Závažnost: Hodnocení, které poskytuje výstrahy vytvořené tímto pravidlem. Závažnost aktivity je výpočet potenciálního negativního dopadu výskytu aktivity.

| Závažnost | Popis |

|---|---|

| Informační | Žádný dopad na váš systém, ale informace můžou značit budoucí kroky plánované aktérem hrozeb. |

| Nízký | Okamžitý dopad by byl minimální. Objekt actor hrozby bude pravděpodobně muset před dosažením dopadu na prostředí provést několik kroků. |

| Medium | Objekt actor hrozby může mít nějaký vliv na prostředí s touto aktivitou, ale v rozsahu by byl omezený nebo vyžadoval další aktivitu. |

| Vysoko | Identifikovaná aktivita poskytuje aktér hrozby s širokým rozsahem přístupu k provádění akcí v prostředí nebo se aktivuje dopadem na prostředí. |

Výchozí hodnoty úrovně závažnosti nejsou zárukou aktuální nebo environmentální úrovně dopadu. Přizpůsobte podrobnosti výstrahy , abyste přizpůsobili závažnost, taktiku a další vlastnosti dané instance výstrahy s hodnotami všech relevantních polí z výstupu dotazu.

Definice závažnosti pro šablony analytických pravidel služby Microsoft Sentinel jsou relevantní pouze pro výstrahy vytvořené analytickými pravidly. U výstrah přijatých z jiných služeb je závažnost definována zdrojovou službou zabezpečení.

MITRE ATT&CK: Specifikace taktiky útoku a technik reprezentovaných aktivitami zachycenými tímto pravidlem. Jsou založeny na taktikách a technikách architektury MITRE ATT&CK®.

Taktiky a techniky MITRE ATT&CK definované zde v pravidle se vztahují na všechny výstrahy vygenerované pravidlem. Platí také pro všechny incidenty vytvořené z těchto výstrah.

Další informace o maximalizaci pokrytí hrozby MITRE ATT&CK najdete v tématu Vysvětlení pokrytí zabezpečení architekturou MITRE ATT&CK®.

Stav: Při vytváření pravidla je jeho stav ve výchozím nastavení povolený, což znamená, že se spustí okamžitě po jeho vytvoření. Pokud nechcete, aby se spustila okamžitě, máte dvě možnosti:

- Vyberte Zakázáno a pravidlo se vytvoří bez spuštění. Pokud chcete pravidlo spustit, najděte ho na kartě Aktivní pravidla a povolte ho odsud.

- Naplánujte, aby se pravidlo nejprve spustilo v určitém datu a čase. Tato metoda je aktuálně ve verzi PREVIEW. Viz Plánování dotazů později v tomto článku.

Dotaz pravidla

Toto je podstata pravidla: rozhodnete se, jaké informace jsou v upozorněních vytvořených tímto pravidlem a jak jsou informace uspořádány. Tato konfigurace má následné účinky na to, jak vypadají výsledné incidenty a jak snadné nebo obtížné je prozkoumat, napravit a vyřešit. Je důležité, aby vaše upozornění byla co nejdávnější a aby byly informace snadno přístupné.

Zobrazte nebo zadejte dotaz Kusto, který analyzuje nezpracovaná data protokolu. Pokud vytváříte pravidlo úplně od začátku, je vhodné před otevřením tohoto průvodce naplánovat a navrhnout dotaz. Na stránce Protokoly můžete vytvářet a testovat dotazy.

Vše, co zadáte do okna dotazu pravidla, se okamžitě ověří, takže hned zjistíte, jestli uděláte nějaké chyby.

Osvědčené postupy pro dotazy analytických pravidel

Jako zdroj dotazů doporučujeme použít analyzátor ASM (Advanced Security Information Model) místo nativní tabulky. Tím zajistíte, aby dotaz podporoval jakýkoli aktuální nebo budoucí relevantní zdroj dat nebo řadu zdrojů dat, a nespoléhat se na jeden zdroj dat.

Délka dotazu by měla být 1 až 10 000 znaků a nesmí obsahovat "

search *" nebo "union *". Pomocí uživatelem definovaných funkcí můžete překonat omezení délky dotazu, protože jedna funkce může nahradit desítky řádků kódu.Použití funkcí ADX k vytváření dotazů Azure Data Exploreru v okně dotazu Log Analytics se nepodporuje.

Při použití

bag_unpackfunkce v dotazu, pokud promítnete sloupce jako pole pomocí "project field1" a sloupec neexistuje, dotaz selže. Pokud chcete před tímto děním zabránit, musíte sloupec promítat následujícím způsobem:project field1 = column_ifexists("field1","")

Další pomoc s vytvářením dotazů Kusto najdete v tématu dotazovací jazyk Kusto v Microsoft Sentinelu a osvědčených postupech pro dotazy dotazovací jazyk Kusto.

Vylepšení upozornění

Pokud chcete, aby upozornění zobrazovala svá zjištění, aby se mohly okamžitě zobrazovat v incidentech a sledovat a prošetřit odpovídajícím způsobem, použijte konfiguraci vylepšení výstrah k zobrazení všech důležitých informací v výstrahách.

Toto vylepšení upozornění má přidanou výhodu prezentace zjištění snadno viditelným a přístupným způsobem.

Existují tři typy vylepšení upozornění, která můžete nakonfigurovat:

- Mapování entit

- Vlastní podrobnosti

- Podrobnosti výstrahy (označované také jako dynamický obsah)

Mapování entit

Entity jsou hráči na obou stranách jakéhokoli útoku. Identifikace všech entit v upozornění je nezbytná pro detekci a prošetřování hrozeb. Aby služba Microsoft Sentinel identifikovala entity v nezpracovaných datech, musíte namapovat typy entit rozpoznané službou Microsoft Sentinel na pole ve výsledcích dotazu. Toto mapování integruje identifikované entity do pole Entity ve schématu upozornění.

Další informace o mapování entit a získání úplných pokynů najdete v tématu Mapování datových polí na entity v Microsoft Sentinelu.

Vlastní podrobnosti

Ve výchozím nastavení se v incidentech zobrazují jenom entity a metadata upozornění, aniž by se ve výsledcích dotazu zobrazovaly nezpracované události. Pokud chcete dát ostatním polím z výsledků dotazu okamžitý přehled o výstrahách a incidentech, definujte je jako vlastní podrobnosti. Microsoft Sentinel tyto vlastní podrobnosti integruje do pole ExtendedProperties ve vašich upozorněních, což způsobí, že se budou zobrazovat předem v upozorněních a v jakýchkoli incidentech vytvořených z těchto výstrah.

Další informace o zpřístupnění vlastních podrobností a získání úplných pokynů najdete v tématu Podrobnosti o vlastních událostech surface v upozorněních v Microsoft Sentinelu.

Podrobnosti výstrahy

Toto nastavení umožňuje přizpůsobit vlastnosti jinak standardní výstrahy podle obsahu různých polí v jednotlivých výstrahách. Tato přizpůsobení jsou integrovaná do pole ExtendedProperties ve vašich upozorněních. Můžete například přizpůsobit název nebo popis upozornění tak, aby obsahoval uživatelské jméno nebo IP adresu, které jsou v upozornění doporučené.

Další informace o přizpůsobení podrobností výstrah a získání úplných pokynů najdete v tématu Přizpůsobení podrobností výstrah v Microsoft Sentinelu.

Poznámka:

Ve sjednocené platformě operací zabezpečení je modul korelace XDR v programu Defender zodpovědný výhradně za pojmenování incidentů, takže všechny názvy výstrah, které jste přizpůsobili, se můžou při vytváření incidentů z těchto výstrah přepsat.

Plánování dotazů

Následující parametry určují, jak často bude naplánované pravidlo běžet a jaké časové období bude zkoumat při každém spuštění.

| Nastavení | Chování |

|---|---|

| Spuštění dotazu vždy | Řídí interval dotazu: jak často se dotaz spouští. |

| Vyhledávací data z posledního | Určuje období zpětného vyhledávání: časové období pokryté dotazem. |

Povolený rozsah obou těchto parametrů je od 5 minut do 14 dnů.

Interval dotazu musí být kratší nebo roven období zpětného vyhledávání. Pokud je kratší, období dotazu se překrývají a to může způsobit duplikaci výsledků. Ověření pravidla neumožňuje nastavit interval delší než období zpětného vyhledávání, protože by to vedlo k mezerám ve vašem pokrytí.

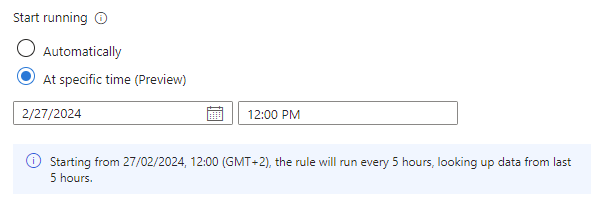

Nastavení Spustit, nyní ve verzi PREVIEW, umožňuje vytvořit pravidlo se stavem Povoleno, ale zpozdit jeho první spuštění až do předem určeného data a času. Toto nastavení je užitečné, pokud chcete časovat provádění pravidel podle toho, kdy se očekává příjem dat ze zdroje nebo kdy vaši analytici SOC zahájí pracovní den.

| Nastavení | Chování |

|---|---|

| Automaticky | Pravidlo se spustí poprvé po vytvoření a potom v intervalu nastaveném v dotazu Spustit každé nastavení. |

| V konkrétním čase (Preview) | Nastavte datum a čas pro první spuštění pravidla, po kterém se spustí v intervalu nastaveném v dotazu Spustit každé nastavení. |

Čas spuštění musí být mezi 10 minut a 30 dny po vytvoření pravidla (nebo povolení).

Řádek textu pod nastavením Spustit ( s ikonou informací na levé straně) shrnuje aktuální nastavení plánování a zpětného vyhledávání dotazů.

Poznámka:

Zpoždění příjmu dat

Aby bylo možné počítat s latencí , ke které může dojít mezi generováním události ve zdroji a příjmem dat do Microsoft Sentinelu, a aby se zajistilo úplné pokrytí bez duplikace dat, spustí Microsoft Sentinel naplánovaná analytická pravidla na pětiminutové prodlevě od naplánovaného času.

Další informace najdete v tématu Zpracování zpoždění příjmu dat v naplánovaných analytických pravidlech.

Prahová hodnota upozornění

Mnoho typů událostí zabezpečení je normálních nebo dokonce očekávaných v malých číslech, ale představují znaménko hrozby ve větších číslech. Různé škály velkých čísel můžou znamenat různé druhy hrozeb. Například dva nebo tři neúspěšné pokusy o přihlášení v prostoru minuty jsou znamením uživatele, který si nepamatuje heslo, ale padesát za minutu může být znamením lidského útoku a tisíc je pravděpodobně automatizovaný útok.

V závislosti na tom, jaký druh aktivity se vaše pravidlo pokouší rozpoznat, můžete nastavit minimální počet událostí (výsledků dotazu) potřebných k aktivaci výstrahy. Prahová hodnota se použije samostatně při každém spuštění pravidla, nikoli souhrnně.

Prahovou hodnotu lze také nastavit na maximální počet výsledků nebo přesné číslo.

Seskupování událostí

Existují dva způsoby, jak seskupit události do upozornění:

Seskupte všechny události do jediné výstrahy: Toto je výchozí nastavení. Pravidlo vygeneruje při každém spuštění jednu výstrahu, pokud dotaz vrátí více výsledků, než je zadaná prahová hodnota výstrahy vysvětlená v předchozí části. Tato jediná výstraha shrnuje všechny události vrácené ve výsledcích dotazu.

Aktivace upozornění pro každou událost: Pravidlo vygeneruje jedinečné upozornění pro každou událost (výsledek) vrácenou dotazem. Tento režim je užitečný, pokud chcete, aby se události zobrazovaly jednotlivě, nebo pokud je chcete seskupit podle určitých parametrů – podle uživatele, názvu hostitele nebo něčeho jiného. Tyto parametry můžete definovat v dotazu. |

Analytická pravidla můžou generovat až 150 upozornění. Pokud je seskupení událostí nastavené tak, aby aktivovalo upozornění pro každou událost a dotaz pravidla vrátí více než 150 událostí, prvních 149 událostí vygeneruje jedinečnou výstrahu (pro 149 upozornění) a 150. výstraha shrne celou sadu vrácených událostí. Jinými slovy, 150. upozornění je to, co by se vygenerovalo, pokud bylo seskupení událostí nastaveno tak, aby seskupilo všechny události do jediné výstrahy.

Aktivace upozornění pro každé nastavení událostí může způsobit problém, kdy se zdá, že výsledky dotazu chybí nebo se liší od očekávání. Další informace o tomto scénáři najdete v tématu Řešení potíží s analytickými pravidly v Microsoft Sentinelu | Problém: Ve výsledcích dotazu se nezobrazují žádné události.

Potlačení

Pokud chcete, aby toto pravidlo po vygenerování výstrahy přestalo fungovat po určitou dobu, zapněte po vygenerování výstrahy možnost Zastavit spuštěný dotaz. Pak je nutné nastavit , aby se dotaz zastavil až na 24 hodin.

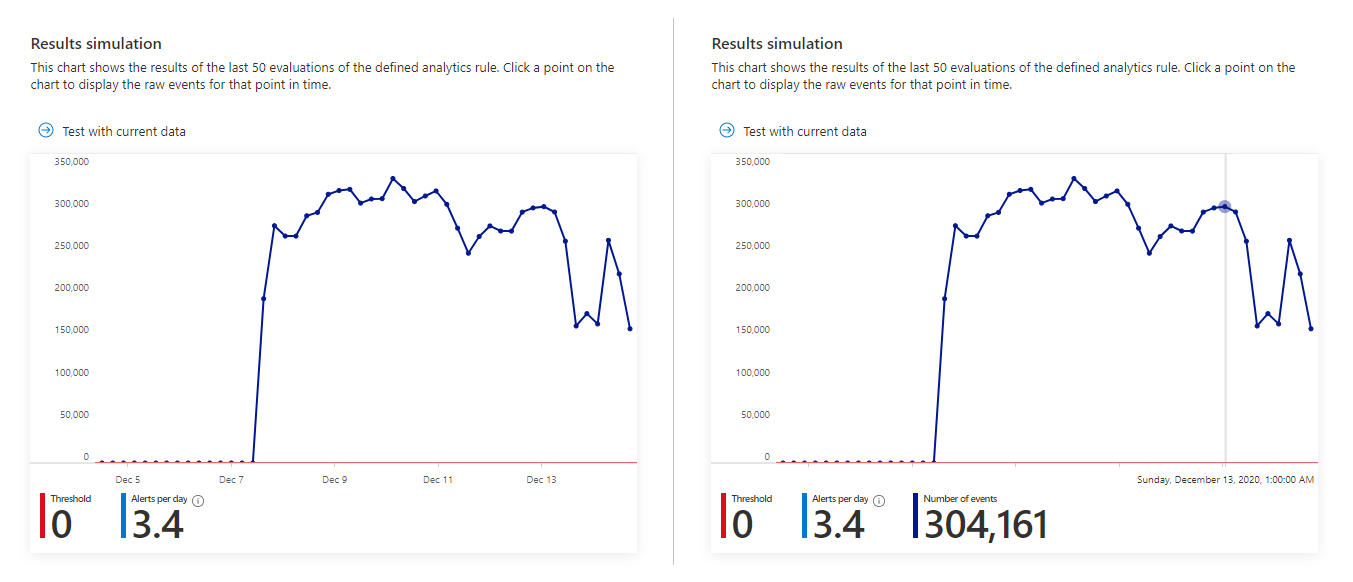

Simulace výsledků

Průvodce analytickým pravidlem umožňuje otestovat jeho účinnost spuštěním na aktuální sadě dat. Při spuštění testu se v okně simulace výsledků zobrazí graf výsledků, které by dotaz vygeneroval za posledních 50krát, než by se spustil podle aktuálně definovaného plánu. Pokud dotaz upravíte, můžete test spustit znovu a aktualizovat graf. Graf zobrazuje počet výsledků v definovaném časovém období, které je určeno plánem dotazu, který jste definovali.

Tady je postup, jak může simulace výsledků vypadat pro dotaz na snímku obrazovky výše. Levá strana je výchozí zobrazení a pravá strana je to, co vidíte, když v grafu najedete myší na bod v čase.

Pokud uvidíte, že dotaz aktivuje příliš mnoho nebo příliš časté výstrahy, můžete experimentovat s nastavením plánování a prahové hodnoty a spustit simulaci znovu.

Nastavení incidentu

Zvolte, jestli Microsoft Sentinel změní výstrahy na incidenty s možností reakce.

Vytváření incidentů je ve výchozím nastavení povolené. Microsoft Sentinel vytvoří jeden samostatný incident od každé výstrahy vygenerované pravidlem.

Pokud nechcete, aby toto pravidlo vedlo k vytvoření incidentů (například pokud toto pravidlo pouze shromažďuje informace pro následné analýzy), nastavte toto pravidlo na Zakázáno.

Důležité

Pokud jste Microsoft Sentinel nasadili na sjednocenou platformu operací zabezpečení, zodpovídá za vytváření incidentů XDR v programu Microsoft Defender. Pokud ale chcete, aby XDR defenderu vytvářel incidenty pro tuto výstrahu, musíte toto nastavení ponechat povolené. XDR v programu Defender přebírá zde definované instrukce.

Nezaměňujte se s typem analytického pravidla zabezpečení Microsoftu, které vytváří incidenty pro výstrahy generované ve službách Microsoft Defenderu. Tato pravidla se automaticky deaktivují při onboardingu Microsoft Sentinelu na sjednocenou platformu operací zabezpečení.

Pokud chcete vytvořit jeden incident ze skupiny výstrah, místo jednoho pro každou jednotlivou výstrahu se podívejte na další část.

Seskupení výstrah

Zvolte, jestli se výstrahy seskupují v incidentech. Microsoft Sentinel ve výchozím nastavení vytvoří incident pro každou vygenerovanou výstrahu. Můžete místo toho seskupovat několik výstrah do jednoho incidentu.

Incident se vytvoří až po vygenerování všech výstrah. Všechna upozornění se do incidentu přidají okamžitě po jeho vytvoření.

Do jednoho incidentu je možné seskupit až 150 výstrah . Pokud pravidlo, které je seskupí do jednoho incidentu, generuje více než 150 výstrah, vygeneruje se nový incident se stejnými podrobnostmi incidentu jako původní a nadbytečná upozornění se seskupí do nového incidentu.

Pokud chcete seskupit výstrahy dohromady, nastavte nastavení seskupení výstrah na Povoleno.

Při seskupování upozornění je potřeba vzít v úvahu několik možností:

Časový rámec: Ve výchozím nastavení se výstrahy vytvořené až 5 hodin po prvním upozornění v incidentu přidají do stejného incidentu. Po 5 hodinách se vytvoří nový incident. Toto časové období můžete změnit na libovolné místo mezi 5 minut a 7 dny.

Kritéria seskupení: Zvolte, jak určit, které výstrahy jsou součástí skupiny. V následující tabulce jsou uvedeny možné volby:

Možnost Popis Seskupení výstrah do jednoho incidentu, pokud se shodují všechny entity Výstrahy jsou seskupené, pokud sdílejí stejné hodnoty pro každou mapovanou entitu definovanou dříve. Toto je doporučené nastavení. Seskupte všechna upozornění aktivovaná tímto pravidlem do jednoho incidentu. Všechna upozornění vygenerovaná tímto pravidlem jsou seskupené dohromady, i když sdílejí žádné identické hodnoty. Seskupení výstrah do jednoho incidentu, pokud se shodují vybrané entity a podrobnosti Výstrahy jsou seskupené, pokud sdílejí stejné hodnoty pro všechny mapované entity, podrobnosti výstrahy a vlastní podrobnosti , které vyberete pro toto nastavení. V rozevíracích seznamech, které se zobrazí při výběru této možnosti, zvolte entity a podrobnosti.

Toto nastavení můžete chtít použít, pokud například chcete vytvořit samostatné incidenty na základě zdrojové nebo cílové IP adresy nebo pokud chcete seskupit výstrahy, které odpovídají konkrétní entitě a závažnosti.

Poznámka: Když vyberete tuto možnost, musíte mít pro pravidlo vybranou alespoň jednu entitu nebo podrobnosti. V opačném případě se ověření pravidla nezdaří a pravidlo se nevytvořilo.Opětovné otevření incidentů: Pokud se incident vyřešil a zavřel, a později se vygeneruje další výstraha, která by měla patřit do tohoto incidentu, nastavte toto nastavení na Povoleno , pokud chcete, aby se zavřený incident znovu otevřel, a pokud chcete, aby nová výstraha vytvořila nový incident, ponechte toto nastavení zakázané .

Možnost opětovného otevření uzavřených incidentů není dostupná , pokud jste Microsoft Sentinel nasadili na sjednocenou platformu pro provoz zabezpečení.

Automatizovaná odpověď

Microsoft Sentinel umožňuje nastavit automatizované odpovědi, které se mají objevit, když:

- Toto analytické pravidlo vygeneruje upozornění.

- Incident se vytvoří z výstrah vygenerovaných tímto analytickým pravidlem.

- Incident se aktualizuje s upozorněními vygenerovanými tímto analytickým pravidlem.

Další informace o různých typech odpovědí, které je možné vytvořit a automatizovat, najdete v tématu Automatizace reakcí na hrozby v Microsoft Sentinelu pomocí pravidel automatizace.

Pod nadpisem Pravidla automatizace průvodce zobrazí seznam pravidel automatizace, která jsou již definována v celém pracovním prostoru, jejichž podmínky platí pro toto analytické pravidlo. Můžete upravit některá z těchto existujících pravidel nebo můžete vytvořit nové pravidlo automatizace, které platí jenom pro toto analytické pravidlo.

Pomocí pravidel automatizace můžete provádět základní třídění, přiřazení, pracovní postup a uzavření incidentů.

Automatizace složitějších úloh a vyvolání odpovědí ze vzdálených systémů za účelem nápravy hrozeb voláním playbooků z těchto pravidel automatizace. Playbooky můžete vyvolat pro incidenty i pro jednotlivé výstrahy.

Další informace a pokyny k vytváření playbooků a pravidel automatizace najdete v tématu Automatizace reakcí na hrozby.

Další informace o tom, kdy použít trigger vytvořený incident, aktualizovaný trigger incidentu nebo aktivační událost vytvořenou výstrahou, najdete v tématu Použití aktivačních událostí a akcí v playbookech Microsoft Sentinelu.

Pod nadpisem Automatizace upozornění (Classic) se může zobrazit seznam playbooků nakonfigurovaných tak, aby se spouštěly automaticky pomocí staré metody, protože se v březnu 2026 přestanou používat. Do tohoto seznamu nemůžete nic přidat. Všechny zde uvedené playbooky by měly mít vytvořená pravidla automatizace na základě triggeru vytvořeného upozornění pro vyvolání playbooků. Až to uděláte, vyberte tři tečky na konci řádku playbooku uvedeného tady a vyberte Odebrat. Úplné pokyny najdete v tématu Migrace playbooků aktivující výstrahy Microsoft Sentinelu do pravidel automatizace.

Další kroky

Pokud k detekci hrozeb ve vašem prostředí používáte analytická pravidla Microsoft Sentinelu, ujistěte se, že povolíte všechna pravidla přidružená k připojeným zdrojům dat, abyste zajistili úplné pokrytí zabezpečení vašeho prostředí.

Pokud chcete automatizovat povolení pravidel, nasdílení pravidel do Microsoft Sentinelu prostřednictvím rozhraní API a PowerShellu, i když to vyžaduje další úsilí. Při použití rozhraní API nebo PowerShellu musíte před povolením pravidel nejprve exportovat pravidla do formátu JSON. Rozhraní API nebo PowerShell může být užitečné při povolování pravidel v několika instancích Služby Microsoft Sentinel se stejnými nastaveními v každé instanci.

Další informace naleznete v tématu:

- Export a import analytických pravidel do a z šablon ARM

- Řešení potíží s analytickými pravidly v Microsoft Sentinelu

- Navigace a vyšetřování incidentů v Microsoft Sentinelu

- Entity ve službě Microsoft Sentinel

- Kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu

Také se naučíte z příkladu použití vlastních analytických pravidel při monitorování zoomu pomocí vlastního konektoru.