Zabránění replikaci objektů napříč tenanty Microsoft Entra

Replikace objektů asynchronně kopíruje objekty blob bloku z kontejneru v jednom účtu úložiště do kontejneru v jiném účtu úložiště. Při konfiguraci zásady replikace objektů zadáte zdrojový účet a kontejner a cílový účet a kontejner. Po nakonfigurování zásady azure Storage automaticky zkopíruje výsledky operací vytvoření, aktualizace a odstranění zdrojového objektu do cílového objektu. Další informace o replikaci objektů ve službě Azure Storage najdete v tématu Replikace objektů pro objekty blob bloku.

Autorizovaný uživatel může nakonfigurovat zásadu replikace objektů, kde je zdrojový účet v jednom tenantovi Microsoft Entra a cílový účet je v jiném tenantovi, pokud je replikace mezi tenanty Microsoft Entra povolená. Pokud zásady zabezpečení vyžadují, abyste omezili replikaci objektů na účty úložiště, které se nacházejí pouze ve stejném tenantovi, můžete zakázat vytváření zásad, ve kterých jsou zdrojové a cílové účty v různých tenantech. Ve výchozím nastavení je replikace objektů mezi tenanty zakázaná pro všechny nové účty úložiště vytvořené po 15. prosinci 2023, pokud ji explicitně nepovolíte.

Tento článek popisuje, jak opravit replikaci objektů mezi tenanty pro účty úložiště. Popisuje také, jak vytvořit zásady pro vynucení zákazu replikace objektů mezi tenanty pro nové a existující účty úložiště.

Další informace o konfiguraci zásad replikace objektů, včetně zásad mezi tenanty, najdete v tématu Konfigurace replikace objektů pro objekty blob bloku.

Náprava replikace objektů mezi tenanty

Pokud chcete zabránit replikaci objektů mezi tenanty Microsoft Entra, nastavte vlastnost AllowCrossTenantReplication pro účet úložiště na false. Pokud se účet úložiště aktuálně neúčastní žádných zásad replikace objektů mezi tenanty, nastavení allowCrossTenantReplication na hodnotu false zabrání budoucí konfiguraci zásad replikace objektů mezi tenanty s tímto účtem úložiště jako zdrojem nebo cílem. Pokud se však účet úložiště aktuálně účastní jedné nebo více zásad replikace objektů mezi tenanty, nastavení AllowCrossTenantReplication na false není povoleno, dokud neodstraníte stávající zásady mezi tenanty.

Zásady mezi tenanty nejsou ve výchozím nastavení povolené pro účet úložiště vytvořený po 15. prosinci 2023. Vlastnost AllowCrossTenantReplication však nebyla ve výchozím nastavení nastavena pro existující účet úložiště vytvořený před 15. prosincem 2023 a nevrací hodnotu, dokud jste ji explicitně nenastavili. Účet úložiště se může účastnit zásad replikace objektů napříč tenanty, pokud je hodnota vlastnosti null nebo true pro účty vytvořené před dev 15. 2023. U účtů vytvořených po této době musí být vlastnost nastavena na hodnotu true. Nastavení vlastnosti AllowCrossTenantReplication nedochází k výpadkům účtu úložiště.

Náprava replikace mezi tenanty pro nový účet

Pokud chcete zakázat replikaci mezi tenanty pro nový účet úložiště, použijte Azure Portal, PowerShell nebo Azure CLI. Vlastnost výchozí hodnota false pro nové účty vytvořené po 15. prosince 2023, i když není explicitně nastavena.

Pokud chcete zakázat replikaci objektů mezi tenanty pro účet úložiště, postupujte takto:

Na webu Azure Portal přejděte na stránku Účty úložiště a vyberte Vytvořit.

Vyplňte kartu Základy pro nový účet úložiště.

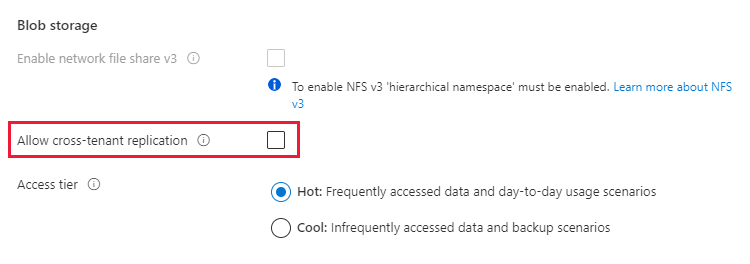

Na kartě Upřesnit v části Úložiště objektů blob vyhledejte nastavení Povolit replikaci mezi tenanty a zrušte zaškrtnutí políčka.

Dokončete proces vytváření účtu.

Náprava replikace mezi tenanty pro existující účet

Pokud chcete zakázat replikaci mezi tenanty pro existující účet úložiště, použijte Azure Portal, PowerShell nebo Azure CLI.

Pokud chcete zakázat replikaci objektů mezi tenanty u existujícího účtu úložiště, který se aktuálně neúčastní žádných zásad mezi tenanty, postupujte takto:

Na webu Azure Portal přejděte na svůj účet úložiště.

V části Správa dat vyberte Replikace objektů.

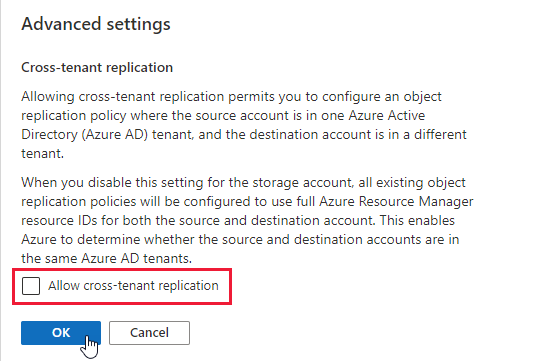

Vyberte Upřesňující nastavení.

Zrušte zaškrtnutí políčka Povolit replikaci mezi tenanty. Ve výchozím nastavení je toto políčko zaškrtnuté, protože replikace objektů mezi tenanty je povolena pro účet úložiště, pokud ho explicitně nepovolíte.

Kliknutím na TLAČÍTKO OK uložte provedené změny.

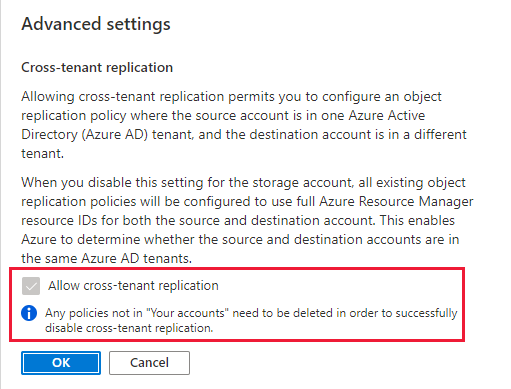

Pokud se účet úložiště aktuálně účastní jedné nebo více zásad replikace mezi tenanty, nebudete moct zakázat replikaci objektů mezi tenanty, dokud tyto zásady neodstraníte. V tomto scénáři není nastavení na webu Azure Portal k dispozici, jak je znázorněno na následujícím obrázku.

Po zakázání replikace mezi tenanty se pokus o konfiguraci zásad mezi tenanty s účtem úložiště, protože zdroj nebo cíl selže. Azure Storage vrátí chybu, která značí, že replikace objektů mezi tenanty není pro účet úložiště povolená.

Pokud je replikace objektů mezi tenanty pro účet úložiště zakázaná, všechny nové zásady replikace objektů, které vytvoříte s tímto účtem, musí obsahovat úplné ID Azure Resource Manageru pro zdrojový a cílový účet. Azure Storage vyžaduje úplné ID prostředku, aby ověřilo, jestli se zdrojové a cílové účty nacházejí ve stejném tenantovi. Další informace najdete v tématu Zadání úplných ID prostředků pro zdrojové a cílové účty.

Vlastnost AllowCrossTenantReplication je podporovaná pro účty úložiště, které používají pouze model nasazení Azure Resource Manageru. Informace o tom, které účty úložiště používají model nasazení Azure Resource Manager, najdete v tématu Typy účtů úložiště.

Oprávnění pro povolení nebo zakázání replikace mezi tenanty

Pokud chcete nastavit vlastnost AllowCrossTenantReplication pro účet úložiště, musí mít uživatel oprávnění k vytváření a správě účtů úložiště. Role řízení přístupu na základě role Azure (Azure RBAC), které poskytují tato oprávnění, zahrnují akci Microsoft.Storage/storageAccounts/write nebo Microsoft.Storage/storageAccounts/* . Mezi předdefinované role s touto akcí patří:

- Role vlastníka Azure Resource Manager

- Role přispěvatele Azure Resource Manager

- Role přispěvatele účtu úložiště

Tyto role neposkytují přístup k datům v účtu úložiště prostřednictvím ID Microsoft Entra. Zahrnují však microsoft.Storage/storageAccounts/listkeys/action, která uděluje přístup k přístupovým klíčům účtu. S tímto oprávněním může uživatel používat přístupové klíče účtu pro přístup ke všem datům v účtu úložiště.

Přiřazení rolí musí být vymezena na úroveň účtu úložiště nebo vyšší, aby uživatel povolil nebo nepovolil replikaci objektů mezi tenanty pro účet úložiště. Další informace o oboru role najdete v tématu Vysvětlení oboru pro Azure RBAC.

Dávejte pozor, abyste přiřazování těchto rolí omezili jenom na ty, kteří vyžadují možnost vytvořit účet úložiště nebo aktualizovat jeho vlastnosti. Pomocí principu nejnižšího oprávnění se ujistěte, že uživatelé mají nejmenší oprávnění, která potřebují k plnění svých úkolů. Další informace o správě přístupu pomocí Azure RBAC najdete v tématu Osvědčené postupy pro Azure RBAC.

Poznámka:

Role klasického správce předplatného Service Správa istrator a Spolu Správa istrator zahrnují ekvivalent role vlastníka Azure Resource Manageru. Role Vlastník zahrnuje všechny akce, takže uživatel s jednou z těchto rolí pro správu může také vytvářet a spravovat účty úložiště. Další informace najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného.

Použití Azure Policy k auditování dodržování předpisů

Pokud máte velký počet účtů úložiště, můžete chtít provést audit, abyste měli jistotu, že jsou tyto účty nakonfigurované tak, aby se zabránilo replikaci objektů mezi tenanty. Pokud chcete auditovat sadu účtů úložiště pro dodržování předpisů, použijte Azure Policy. Azure Policy je služba, kterou můžete použít k vytváření, přiřazování a správě zásad, které se vztahují na prostředky Azure. Azure Policy pomáhá udržovat tyto prostředky v souladu s vašimi firemními standardy a smlouvami o úrovni služeb. Další informace najdete v tématu Přehled služby Azure Policy.

Vytvoření zásady s efektem auditování

Azure Policy podporuje účinky, které určují, co se stane, když se pravidlo zásad vyhodnotí vůči prostředku. Efekt auditování vytvoří upozornění, pokud prostředek není v souladu s předpisy, ale nezastaví požadavek. Další informace o efektech najdete v tématu Vysvětlení efektů Azure Policy.

Pokud chcete vytvořit zásadu s účinkem Audit pro nastavení replikace objektů mezi tenanty pro účet úložiště pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte do služby Azure Policy.

V části Vytváření obsahu vyberte Definice.

Výběrem možnosti Přidat definici zásady vytvořte novou definici zásady.

U pole Umístění definice vyberte tlačítko Další a určete, kde se nachází prostředek zásad auditu.

Zadejte název pro tuto zásadu. Volitelně můžete upřesnit popis a kategorii.

V části Pravidlo zásad přidejte do oddílu policyRule následující definici zásady.

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication", "equals": "false" } } ] }, "then": { "effect": "audit" } }Zásady uložte.

Přiřazení zásad

Dále přiřaďte zásady k prostředku. Rozsah zásad odpovídá danému prostředku a všem prostředkům pod ním. Další informace o přiřazení zásad najdete v tématu Struktura přiřazení služby Azure Policy.

Pokud chcete zásady přiřadit pomocí webu Azure Portal, postupujte takto:

- Na webu Azure Portal přejděte do služby Azure Policy.

- V části Vytváření obsahu vyberte Zadání.

- Výběrem možnosti Přiřadit zásadu vytvořte nové přiřazení zásad.

- U pole Obor vyberte obor přiřazení zásady.

- V poli Definice zásady vyberte tlačítko Další a pak ze seznamu vyberte zásadu, kterou jste definovali v předchozí části.

- Zadejte název pro přiřazení zásad. Popis je volitelný.

- Vynucování zásad ponechte nastavené na Povoleno. Toto nastavení nemá žádný vliv na zásady auditu.

- Výběrem možnosti Zkontrolovat a vytvořit zadání

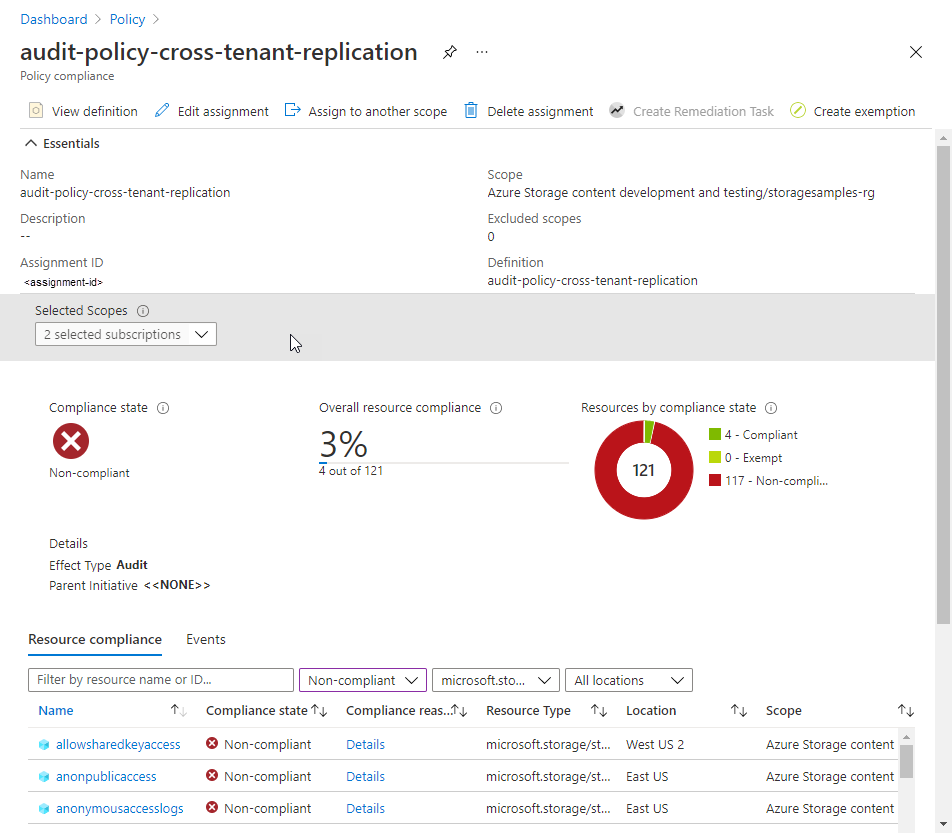

Zobrazení sestavy dodržování předpisů

Po přiřazení zásady můžete zobrazit sestavu dodržování předpisů. Sestava dodržování předpisů pro zásady auditu poskytuje informace o tom, které účty úložiště stále povolují zásady replikace objektů mezi tenanty. Další informace najdete v tématu Získání dat dodržování zásad.

Po vytvoření přiřazení zásady může trvat několik minut, než se sestava dodržování předpisů zpřístupní.

Pokud chcete zobrazit sestavu dodržování předpisů na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte do služby Azure Policy.

Vyberte Dodržování předpisů.

Vyfiltrujte výsledky pro název přiřazení zásady, které jste vytvořili v předchozím kroku. Sestava zobrazuje prostředky, které nejsou v souladu se zásadami.

Můžete přejít k podrobnostem sestavy a získat další podrobnosti, včetně seznamu účtů úložiště, které nedodržují předpisy.

Použití služby Azure Policy k vynucení zásad replikace stejného tenanta

Azure Policy podporuje zásady správného řízení v cloudu tím, že zajistí, aby prostředky Azure dodržovaly požadavky a standardy. Pokud chcete zajistit, aby účty úložiště ve vaší organizaci nepovolily replikaci mezi tenanty, můžete vytvořit zásadu, která brání vytvoření nového účtu úložiště, který umožňuje zásady replikace objektů mezi tenanty. Zásady vynucení používají účinek Odepřít, aby se zabránilo požadavku, který by vytvořil nebo upravil účet úložiště tak, aby umožňoval replikaci objektů mezi tenanty. Zásada Odepřít také zabrání všem změnám konfigurace existujícího účtu, pokud nastavení replikace objektu mezi tenanty pro tento účet nevyhovuje zásadám. Další informace o efektu zamítnutí najdete v tématu Vysvětlení efektů Azure Policy.

Pokud chcete vytvořit zásadu s účinkem Odepřít pro replikaci objektů mezi tenanty, postupujte podle stejných kroků popsaných v tématu Použití služby Azure Policy k auditování dodržování předpisů, ale v části PolicyRule definice zásady zadejte následující kód JSON:

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

Po vytvoření zásady s efektem Odepřít a přiřazením k oboru nemůže uživatel vytvořit účet úložiště, který umožňuje replikaci objektů mezi tenanty. Uživatel nemůže provádět žádné změny konfigurace existujícího účtu úložiště, který v současné době umožňuje replikaci objektů mezi tenanty. Při pokusu o to dojde k chybě. Vlastnost AllowCrossTenantReplication pro účet úložiště musí být nastavena na hodnotu false , aby bylo možné pokračovat v vytváření nebo aktualizacích konfigurace účtu v souladu se zásadami.

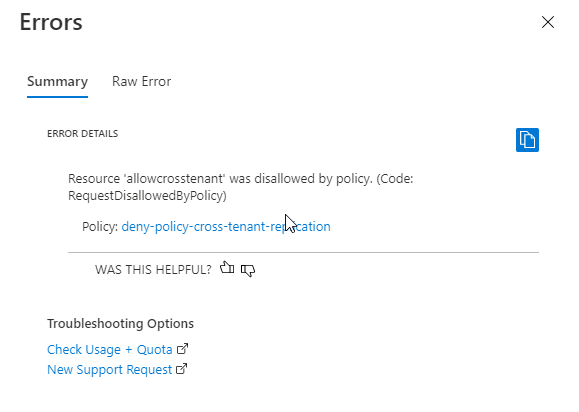

Následující obrázek ukazuje chybu, ke které dojde, když se pokusíte vytvořit účet úložiště, který umožňuje replikaci objektů mezi tenanty (výchozí nastavení pro nový účet), když zásada s efektem Odepřít vyžaduje, aby replikace objektů mezi tenanty byla zakázána.