Správa přístupových klíčů účtu úložiště

Když vytvoříte účet úložiště, Azure pro tento účet vygeneruje dva 512bitové přístupové klíče účtu úložiště. Tyto klíče se dají použít k autorizaci přístupu k datům ve vašem účtu úložiště prostřednictvím autorizace sdíleného klíče nebo prostřednictvím tokenů SAS, které jsou podepsané pomocí sdíleného klíče.

Microsoft doporučuje, abyste ke správě přístupových klíčů používali Azure Key Vault a že klíče pravidelně střídáte a znovu vygenerujete. Použití služby Azure Key Vault usnadňuje obměně klíčů bez přerušení aplikací. Klíče můžete také ručně otočit.

Důležité

Pro zajištění optimálního zabezpečení microsoft doporučuje Microsoft Entra ID se spravovanými identitami autorizovat požadavky na data objektů blob, fronty a tabulek, kdykoli je to možné. Autorizace s ID Microsoft Entra a spravovanými identitami poskytuje vynikající zabezpečení a snadné použití prostřednictvím autorizace sdíleného klíče. Další informace o spravovaných identitách najdete v tématu Co jsou spravované identity pro prostředky Azure. Příklad povolení a použití spravované identity pro aplikaci .NET najdete v tématu Ověřování aplikací hostovaných v Azure v prostředcích Azure pomocí .NET.

Pro prostředky hostované mimo Azure, jako jsou místní aplikace, můžete použít spravované identity prostřednictvím služby Azure Arc. Aplikace spuštěné na serverech s podporou Azure Arc můžou například používat spravované identity pro připojení ke službám Azure. Další informace najdete v tématu Ověřování prostředků Azure pomocí serverů s podporou Azure Arc.

Ve scénářích, ve kterých se používají sdílené přístupové podpisy (SAS), microsoft doporučuje používat SAS delegování uživatele. Sas delegování uživatele je zabezpečený pomocí přihlašovacích údajů Microsoft Entra místo klíče účtu. Informace o sdílených přístupových podpisech najdete v tématu Udělení omezeného přístupu k datům pomocí sdílených přístupových podpisů. Příklad vytvoření a použití SAS delegování uživatele s .NET najdete v tématu Vytvoření SAS delegování uživatele pro objekt blob pomocí .NET.

Ochrana přístupových klíčů

Přístupové klíče účtu úložiště poskytují úplný přístup k datům účtu úložiště a možnost generovat tokeny SAS. Vždy buďte opatrní při ochraně přístupových klíčů. Pomocí služby Azure Key Vault můžete klíče bezpečně spravovat a otáčet. Přístup ke sdílenému klíči uděluje uživateli úplný přístup k datům účtu úložiště. Přístup ke sdíleným klíčům by měl být pečlivě omezený a monitorovaný. Použití tokenů SAS delegování uživatele s omezeným oborem přístupu ve scénářích, kdy se autorizace založená na Microsoft Entra ID nedá použít. Vyhněte se pevně kódovacím přístupovým klíčům nebo je uložte kdekoli ve formátu prostého textu, který je přístupný ostatním uživatelům. Pokud se domníváte, že by mohly být ohroženy, obměňte klíče.

Důležité

Pokud chcete uživatelům zabránit v přístupu k datům ve vašem účtu úložiště pomocí sdíleného klíče, můžete zakázat autorizaci sdíleného klíče pro účet úložiště. Podrobný přístup k datům s minimálními potřebnými oprávněními se doporučuje jako osvědčený postup zabezpečení. Pro scénáře, které podporují OAuth, by se měla použít autorizace založená na ID Microsoftu s využitím spravovaných identit. Protokol Kerberos nebo SMTP by se měly používat pro službu Azure Files přes protokol SMB. Pro Službu Azure Files přes REST je možné použít tokeny SAS. Přístup ke sdílenému klíči by měl být zakázán, pokud není vyžadován, aby se zabránilo jeho neúmyslným použití. Další informace najdete v tématu Zabránění autorizaci sdíleného klíče pro účet Azure Storage.

Pokud chcete chránit účet azure Storage pomocí zásad podmíněného přístupu Microsoft Entra, musíte zakázat autorizaci sdíleného klíče pro účet úložiště.

Pokud jste zakázali přístup ke sdíleným klíčům a v diagnostických protokolech se zobrazuje autorizace sdíleného klíče, znamená to, že se pro přístup k úložišti používá důvěryhodný přístup. Další podrobnosti najdete v tématu Důvěryhodný přístup k prostředkům registrovaným v tenantovi Microsoft Entra.

Zobrazení přístupových klíčů k účtu

Přístupové klíče účtu můžete zobrazit a zkopírovat pomocí webu Azure Portal, PowerShellu nebo Azure CLI. Azure Portal také poskytuje připojovací řetězec pro váš účet úložiště, který můžete kopírovat.

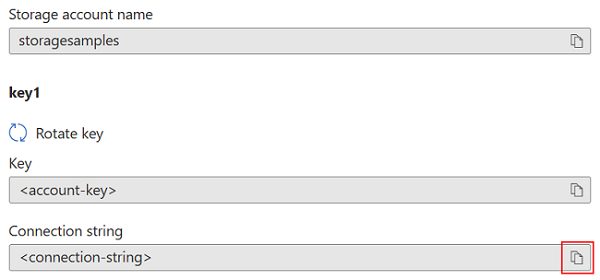

Zobrazení a zkopírování přístupových klíčů k účtu úložiště nebo připojovací řetězec z webu Azure Portal:

Na webu Azure Portal přejděte do svého účtu úložiště.

V části Zabezpečení a sítě vyberte Přístupové klíče. Zobrazí se přístupové klíče vašeho účtu a také úplný připojovací řetězec pro jednotlivé klíče.

Výběrem možnosti Zobrazit klíče zobrazíte přístupové klíče a připojovací řetězec a povolíte tlačítka pro kopírování hodnot.

V části klíč1 najděte hodnotu Klíče . Výběrem tlačítka Kopírovat zkopírujte klíč účtu.

Případně můžete zkopírovat celý připojovací řetězec. V části key1 vyhledejte hodnotu připojovacího řetězce . Výběrem tlačítka Kopírovat zkopírujte připojovací řetězec.

Pro přístup ke službě Azure Storage můžete použít některý z těchto dvou klíčů, ale obecně je vhodné použít první klíč a rezervovat použití druhého klíče při rotování klíčů.

Pokud chcete zobrazit nebo přečíst přístupové klíče účtu, musí být uživatel správcem služeb nebo musí mít přiřazenou roli Azure, která zahrnuje Microsoft.Storage/storageAccounts/listkeys/action. Mezi předdefinované role Azure, které zahrnují tuto akci, patří role role Role Vlastník, Přispěvatel a Operátor klíče účtu úložiště. Další informace o roli Správce služeb najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného. Podrobné informace o předdefinovaných rolích pro Azure Storage najdete v části Úložiště v předdefinovaných rolích Azure pro Azure RBAC.

Použití služby Azure Key Vault ke správě přístupových klíčů

Microsoft doporučuje používat Azure Key Vault ke správě a obměně přístupových klíčů. Vaše aplikace může bezpečně přistupovat k vašim klíčům ve službě Key Vault, abyste se vyhnuli jejich ukládání s kódem aplikace. Další informace o používání služby Key Vault ke správě klíčů najdete v následujících článcích:

- Správa klíčů účtu úložiště pomocí služby Azure Key Vault a PowerShellu

- Správa klíčů účtu úložiště pomocí služby Azure Key Vault a Azure CLI

Ruční obměna přístupových klíčů

Microsoft doporučuje pravidelně obměňovat přístupové klíče, aby byl účet úložiště zabezpečený. Pokud je to možné, ke správě přístupových klíčů použijte Azure Key Vault. Pokud nepoužíváte Key Vault, budete muset klíče otočit ručně.

Přiřadí se dva přístupové klíče, abyste mohli klíče otočit. Když máte dva klíče, zajistíte, aby vaše aplikace během tohoto procesu udržovala přístup ke službě Azure Storage.

Upozorňující

Opětovné vygenerování přístupových klíčů může ovlivnit všechny aplikace nebo služby Azure, které jsou závislé na klíči účtu úložiště. Všichni klienti, kteří pro přístup k účtu úložiště používají klíč účtu, musí být aktualizováni tak, aby používali nový klíč, včetně mediálních služeb, cloudových, desktopových a mobilních aplikací a grafických aplikací uživatelského rozhraní pro Azure Storage, jako je například Průzkumník služby Azure Storage.

Obměna nebo opětovné vygenerování přístupových klíčů navíc odvolá sdílené přístupové podpisy (SAS), které se generují na základě daného klíče. Po obměně přístupových klíčů musíte znovu vygenerovat tokeny SAS účtu a služby , abyste se vyhnuli přerušení aplikací. Upozorňujeme, že tokeny SAS delegování uživatele jsou zabezpečené pomocí přihlašovacích údajů Microsoft Entra a nejsou ovlivněny obměnou klíčem.

Pokud plánujete ručně obměňovat přístupové klíče, Microsoft doporučuje nastavit zásady vypršení platnosti klíče. Další informace najdete v tématu Vytvoření zásad vypršení platnosti klíče.

Po vytvoření zásady vypršení platnosti klíče můžete pomocí služby Azure Policy monitorovat, jestli se klíče účtu úložiště v doporučeném intervalu obměněly. Podrobnosti najdete v tématu Kontrola porušení zásad vypršení platnosti klíče.

Obměna přístupových klíčů účtu úložiště na webu Azure Portal:

- Aktualizujte připojovací řetězec v kódu aplikace tak, aby odkazovat na sekundární přístupový klíč pro účet úložiště.

- Na webu Azure Portal přejděte ke svému účtu úložiště.

- V části Zabezpečení a sítě vyberte Přístupové klíče.

- Pokud chcete znovu vygenerovat primární přístupový klíč pro účet úložiště, vyberte tlačítko Znovu vygenerovat vedle primárního přístupového klíče.

- Aktualizujte připojovací řetězce v kódu tak, aby odkazovaly na nový primární přístupový klíč.

- Stejným způsobem pak znovu vygenerujte sekundární přístupový klíč.

Upozornění

Microsoft doporučuje používat současně jenom jeden z klíčů ve všech vašich aplikacích. Pokud klíč 1 používáte na některých místech a klíč 2 v jiných, nebudete moct klíče otočit, aniž by některá aplikace ztratila přístup.

Pokud chcete obměňovat přístupové klíče účtu, musí být uživatel správcem služeb nebo musí mít přiřazenou roli Azure, která zahrnuje Microsoft.Storage/storageAccounts/regeneratekey/action. Mezi předdefinované role Azure, které zahrnují tuto akci, patří role role Role Vlastník, Přispěvatel a Operátor klíče účtu úložiště. Další informace o roli Správce služeb najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného. Podrobné informace o předdefinovaných rolích Azure pro Azure Storage najdete v části Úložiště v předdefinovaných rolích Azure pro Azure RBAC.

Vytvoření zásady vypršení platnosti klíče

Zásady vypršení platnosti klíče umožňují nastavit připomenutí obměny přístupových klíčů účtu. Připomenutí se zobrazí, pokud zadaný interval uplynul a klíče ještě nebyly otočeny. Po vytvoření zásady vypršení platnosti klíče můžete monitorovat dodržování předpisů v účtech úložiště, abyste měli jistotu, že se přístupové klíče účtu pravidelně obměňují.

Poznámka:

Než budete moct vytvořit zásadu vypršení platnosti klíče, budete možná muset alespoň jednou obměnět všechny přístupové klíče účtu.

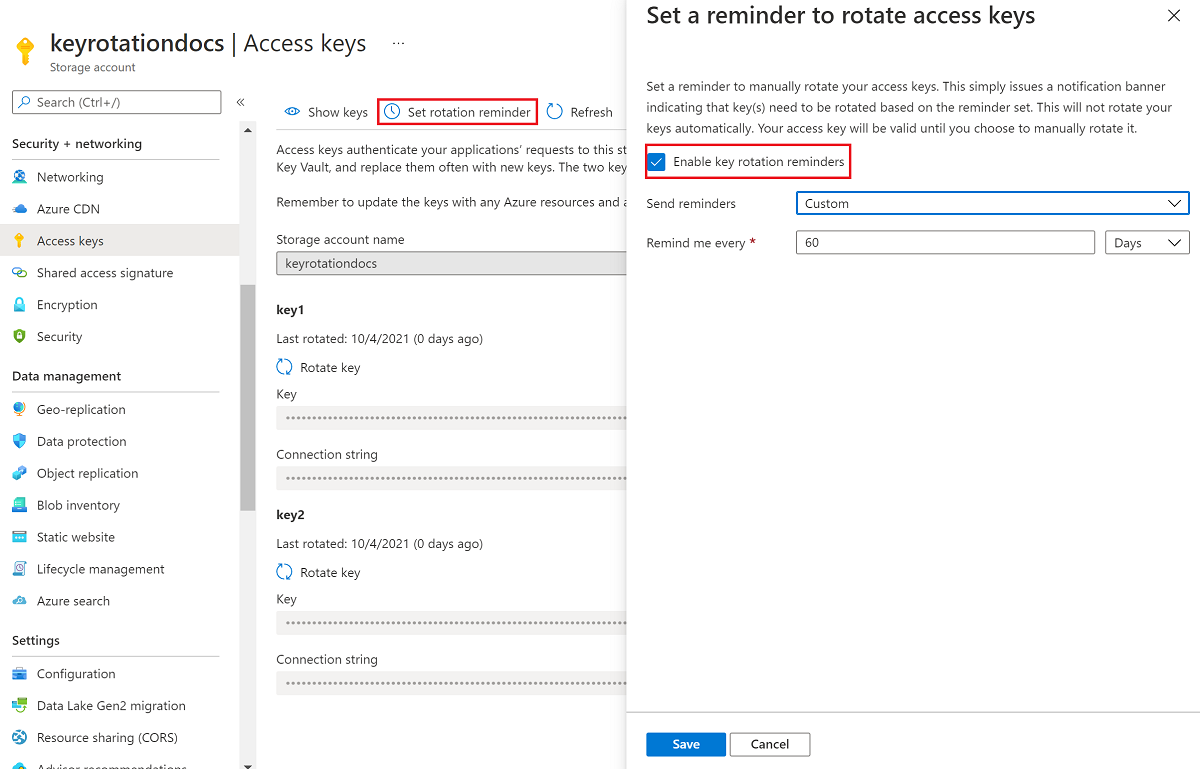

Vytvoření zásady vypršení platnosti klíče na webu Azure Portal:

- Na webu Azure Portal přejděte do svého účtu úložiště.

- V části Zabezpečení a sítě vyberte Přístupové klíče. Zobrazí se přístupové klíče vašeho účtu a také úplný připojovací řetězec pro jednotlivé klíče.

- Vyberte tlačítko Nastavit připomenutí otočení. Pokud je tlačítko Nastavit připomenutí otočení neaktivní, budete muset otočit jednotlivé klávesy. Pokud chcete klíče otočit, postupujte podle kroků popsaných v části Ruční otočení přístupových klíčů .

- V části Nastavit připomenutí pro otáčení přístupových klíčů zaškrtněte políčko Povolit připomenutí obměny klíčů a nastavte frekvenci připomenutí.

- Zvolte Uložit.

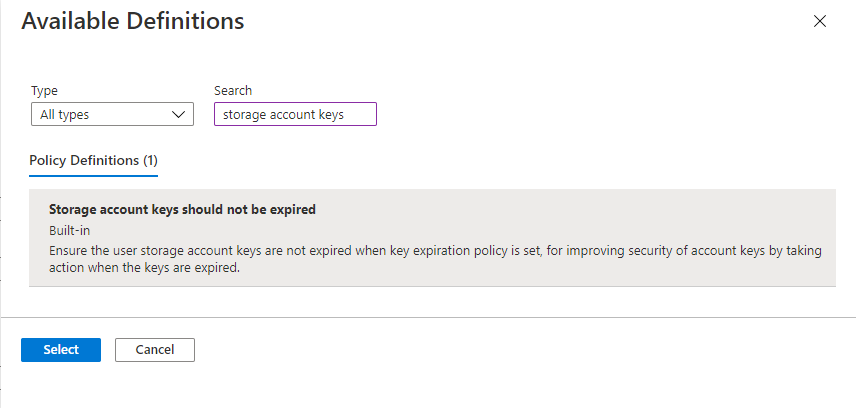

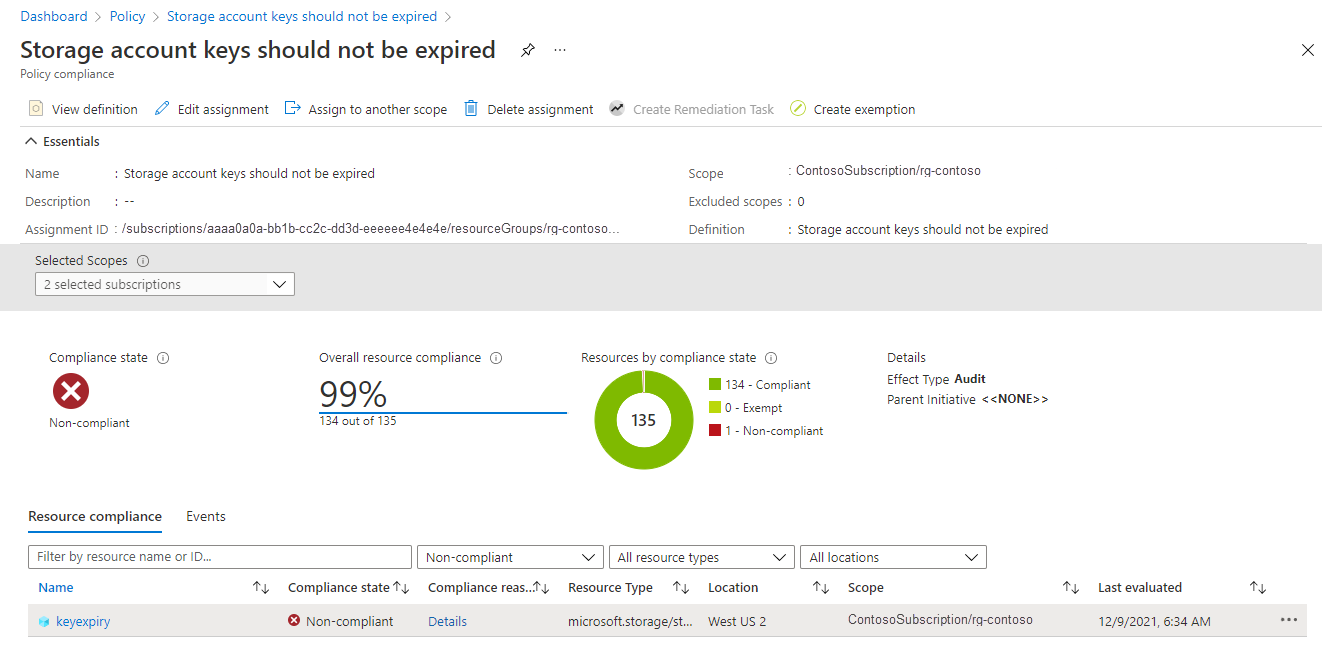

Kontrola porušení zásad vypršení platnosti klíče

Pomocí služby Azure Policy můžete monitorovat účty úložiště, abyste měli jistotu, že se přístupové klíče účtu v doporučeném období obměnaly. Azure Storage poskytuje předdefinované zásady pro zajištění, že nevypršela platnost přístupových klíčů účtu úložiště. Další informace o předdefinovaných zásadách najdete v tématu Klíče účtu úložiště by neměly být ukončeny v seznamu předdefinovaných definic zásad.

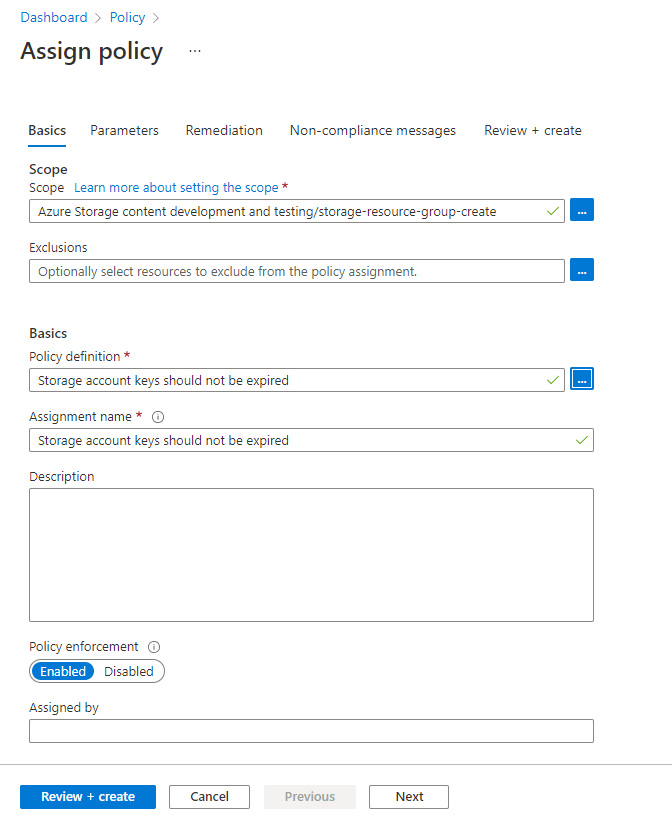

Přiřazení předdefinovaných zásad pro obor prostředků

Pomocí těchto kroků přiřaďte předdefinované zásady k příslušnému oboru na webu Azure Portal:

Na webu Azure Portal vyhledejte zásady pro zobrazení řídicího panelu Azure Policy.

V části Vytváření obsahu vyberte Zadání.

Zvolte Přiřadit zásadu.

Na kartě Základy na stránce Přiřadit zásadu v části Obor zadejte obor přiřazení zásady. Výběrem tlačítka Další zvolte předplatné a volitelnou skupinu prostředků.

V poli Definice zásady vyberte tlačítko Další a do vyhledávacího pole zadejte klíče účtu úložiště. Vyberte definici zásady s názvem Klíče účtu úložiště, jejichž platnost by neměla vypršena.

Výběrem možnosti Zkontrolovat a vytvořit přiřaďte definici zásady k zadanému oboru.

Monitorování dodržování zásad vypršení platnosti klíče

Pokud chcete monitorovat účty úložiště kvůli dodržování zásad vypršení platnosti klíče, postupujte takto:

Na řídicím panelu Azure Policy vyhledejte předdefinovanou definici zásad pro obor, který jste zadali v přiřazení zásad. Pokud chcete filtrovat předdefinované zásady, můžete vyhledat klíče účtu úložiště, jejichž platnost nevypršela.

Vyberte název zásady s požadovaným oborem.

Na stránce Přiřazení zásad pro předdefinované zásady vyberte Zobrazit dodržování předpisů. Všechny účty úložiště v zadaném předplatném a skupině prostředků, které nesplňují požadavky zásad, se zobrazí v sestavě dodržování předpisů.

Pokud chcete, aby byl účet úložiště v souladu s předpisy, obměňte přístupové klíče účtu.