Přehled možností ověřování založeného na identitě služby Azure Files pro přístup k protokolu SMB

Tento článek vysvětluje, jak můžou sdílené složky Azure používat doménové služby v místním prostředí nebo v Azure k podpoře přístupu ke sdíleným složkám Azure založeným na identitě přes protokol SMB. Povolení přístupu na základě identity pro sdílené složky Azure umožňuje nahradit stávající souborové servery sdílenými složkami Azure, aniž byste nahradili stávající adresářovou službu a zachovali bezproblémový uživatelský přístup ke sdíleným složkám.

Slovník pojmů

Je užitečné pochopit některé klíčové termíny týkající se ověřování na základě identit pro sdílené složky Azure:

Ověřování protokolem Kerberos

Kerberos je ověřovací protokol, který slouží k ověření identity uživatele nebo hostitele. Další informace o protokolu Kerberos najdete v tématu Přehled ověřování kerberos.

Protokol SMB (Server Message Block)

SMB je standardní síťový protokol pro sdílení souborů. Další informace o protokolu SMB naleznete v tématu Přehled protokolu MICROSOFT SMB a CIFS Protocol.

Microsoft Entra ID

Microsoft Entra ID (dříve Azure AD) je víceklientská cloudová adresářová služba a služba pro správu identit od Microsoftu. Microsoft Entra ID kombinuje základní adresářové služby, správu přístupu k aplikacím a ochranu identit do jednoho řešení.

Microsoft Entra Domain Services

Služba Microsoft Entra Domain Services poskytuje spravované doménové služby, jako je připojení k doméně, zásady skupiny, ldap a ověřování Kerberos/NTLM. Tyto služby jsou plně kompatibilní se službami Doména služby Active Directory Services. Další informace naleznete v tématu Microsoft Entra Domain Services.

Místní Doména služby Active Directory Services (AD DS)

Místní integrace služby Doména služby Active Directory Services (AD DS) se službou Azure Files poskytuje metody pro ukládání dat adresáře při jejich zpřístupnění uživatelům a správcům sítě. Zabezpečení je integrované se službou AD DS prostřednictvím ověřování přihlášení a řízení přístupu k objektům v adresáři. Při jednom přihlášení k síti můžou správci spravovat data adresáře a organizaci v celé síti a autorizovaní uživatelé sítě mají přístup k prostředkům kdekoli v síti. Ad DS běžně přijímají podniky v místních prostředích nebo na virtuálních počítačích hostovaných v cloudu a přihlašovací údaje služby AD DS se používají k řízení přístupu. Další informace najdete v tématu Doména služby Active Directory Přehled služeb.

Řízení přístupu na základě role v Azure (Azure RBAC)

Azure RBAC umožňuje jemně odstupňovanou správu přístupu pro Azure. Pomocí Azure RBAC můžete spravovat přístup k prostředkům tím, že uživatelům udělíte nejmenší oprávnění potřebná k provádění úloh. Další informace najdete v tématu Co je řízení přístupu na základě role v Azure?

Hybridní identity

Hybridní identity uživatelů jsou identity ve službě AD DS, které se synchronizují s ID Microsoft Entra pomocí místní aplikace Microsoft Entra Connect Sync nebo cloudové synchronizace Microsoft Entra Connect, odlehčeného agenta, který je možné nainstalovat z Centra pro správu Microsoft Entra.

Podporované scénáře ověřování

Azure Files podporuje ověřování založené na identitách přes protokol SMB pomocí následujících metod. Pro každý účet úložiště můžete použít pouze jednu metodu.

- Místní ověřování SLUŽBY AD DS: Místní počítače s Windows připojené k AD DS nebo připojené k Microsoft Entra Domain Services mají přístup ke sdíleným složkám Azure s místní Active Directory přihlašovacími údaji, které jsou synchronizované s Microsoft Entra ID přes protokol SMB. Váš klient musí mít nešimované síťové připojení k vaší službě AD DS. Pokud už máte službu AD DS nastavenou místně nebo na virtuálním počítači v Azure, kde jsou vaše zařízení připojená k vaší službě AD, měli byste použít službu AD DS pro ověřování sdílených složek Azure.

- Ověřování microsoft Entra Domain Services: Cloudové virtuální počítače s Windows připojené ke službě Microsoft Entra Domain Services mají přístup ke sdíleným složkám Azure pomocí přihlašovacích údajů Microsoft Entra. V tomto řešení microsoft Entra ID spouští za zákazníka tradiční doménu Služby AD systému Windows Server, což je podřízená tenanta Microsoft Entra zákazníka.

- Microsoft Entra Kerberos pro hybridní identity: Použití Microsoft Entra ID pro ověřování identit hybridních uživatelů umožňuje uživatelům Microsoft Entra přistupovat ke sdíleným složkám Azure pomocí ověřování kerberos. To znamená, že koncoví uživatelé mají přístup ke sdíleným složkám Azure přes internet bez nutnosti síťového připojení k řadičům domény z hybridního připojení Microsoft Entra a virtuálních počítačů připojených k Microsoft Entra. Cloudové identity se v současné době nepodporují.

- Ověřování ad Kerberos pro linuxové klienty: Klienti Linuxu můžou používat ověřování Kerberos přes protokol SMB pro službu Azure Files pomocí místní služby AD DS nebo Microsoft Entra Domain Services.

Omezení

- Žádná z metod ověřování nepodporuje přiřazování oprávnění na úrovni sdílené složky k účtům počítačů (účtům počítačů) pomocí Azure RBAC, protože účty počítačů se nedají synchronizovat s identitou v Microsoft Entra ID. Pokud chcete účtu počítače povolit přístup ke sdíleným složkám Azure pomocí ověřování na základě identity, použijte výchozí oprávnění na úrovni sdílené složky nebo místo toho zvažte použití přihlašovacího účtu služby.

- U sdílených složek systému souborů NFS (Network File System) se nepodporuje ověřování na základě identity.

Běžné případy použití

Ověřování na základě identity se službou Azure Files může být užitečné v různých scénářích:

Nahrazení místních souborových serverů

Vyřazení a nahrazení rozptýlených místních souborových serverů je běžným problémem, se kterým se každý podnik setká ve své cestě modernizace IT. Sdílené složky Azure s ověřováním místní služby AD DS jsou tady nejvhodnější, když můžete migrovat data do služby Azure Files. Úplná migrace vám umožní využít výhod vysoké dostupnosti a škálovatelnosti a zároveň minimalizovat změny na straně klienta. Poskytuje bezproblémové prostředí migrace koncovým uživatelům, aby mohli dál přistupovat ke svým datům pomocí stejných přihlašovacích údajů pomocí stávajících počítačů připojených k doméně.

Migrace aplikací metodou "lift and shift" do Azure

Když aplikace zvednete a přesunete do cloudu, chcete zachovat stejný model ověřování pro vaše data. Vzhledem k tomu, že rozšiřujeme možnosti řízení přístupu na základě identit do sdílených složek Azure, eliminuje nutnost změnit aplikaci na moderní metody ověřování a urychlit přechod na cloud. Sdílené složky Azure poskytují možnost integrace se službou Microsoft Entra Domain Services nebo místní službou AD DS pro ověřování. Pokud je vaším plánem 100% nativní pro cloud a minimalizovat úsilí při správě cloudových infrastruktur, může být služba Microsoft Entra Domain Services vhodnější pro plně spravovanou službu domény. Pokud potřebujete plnou kompatibilitu s možnostmi služby AD DS, můžete zvážit rozšíření prostředí SLUŽBY AD DS do cloudu tím, že budete na virtuálních počítačích hostovat řadiče domény sami. V obou směrech poskytujeme flexibilitu při výběru doménové služby, která nejlépe vyhovuje vašim obchodním potřebám.

Zálohování a zotavení po havárii (DR)

Pokud primární úložiště souborů uchováváte místně, můžou sdílené složky Azure sloužit jako ideální úložiště pro zálohování nebo zotavení po havárii, aby se zlepšila kontinuita podnikových procesů. Sdílené složky Azure můžete použít k zálohování dat z existujících souborových serverů a zachování volitelných seznamů řízení přístupu (DACL) pro Windows. Ve scénářích zotavení po havárii můžete nakonfigurovat možnost ověřování, která podporuje správné vynucení řízení přístupu při převzetí služeb při selhání.

Výhody ověřování založeného na identitě

Ověřování na základě identity pro Azure Files nabízí několik výhod oproti ověřování pomocí sdíleného klíče:

Rozšíření tradičního prostředí pro přístup ke sdílené složce založené na identitě do cloudu

Pokud plánujete aplikaci přesunout do cloudu a nahradit tradiční souborové servery sdílenými složkami Azure, můžete chtít, aby se vaše aplikace ověřila pomocí místních přihlašovacích údajů služby AD DS nebo služby Microsoft Entra Domain Services pro přístup k datům souborů. Služba Azure Files podporuje přístup ke sdíleným složkám Azure přes PROTOKOL SMB pomocí místních služeb AD DS nebo Microsoft Entra Domain Services připojených k doméně nebo virtuálním počítačům připojeným k doméně služby Microsoft Entra Domain Services.Vynucení podrobného řízení přístupu u sdílených složek Azure

Oprávnění můžete udělit konkrétní identitě na úrovni sdílené složky, adresáře nebo souboru. Předpokládejme například, že máte několik týmů, které pro spolupráci na projektu používají jednu sdílenou složku Azure. Přístup k necitlivým adresářům můžete udělit všem týmům a zároveň omezit přístup k adresářům obsahujícím citlivá finanční data jenom vašemu finančnímu týmu.Zálohování seznamů ACL systému Windows (označovaných také jako oprávnění NTFS) společně s vašimi daty

Sdílené složky Azure můžete použít k zálohování stávajících místních sdílených složek. Služba Azure Files zachovává seznamy ACL spolu s vašimi daty při zálohování sdílené složky do sdílených složek Azure přes protokol SMB.

Jak to funguje

Sdílené složky Azure používají protokol Kerberos k ověření ve zdroji AD. Když se identita přidružená k uživateli nebo aplikaci spuštěné na klientovi pokusí o přístup k datům ve sdílených složkách Azure, odešle se žádost do zdroje AD, aby se identita ověřila. Pokud je ověření úspěšné, vrátí token Kerberos. Klient odešle požadavek, který zahrnuje token Kerberos a sdílené složky Azure tento token používají k autorizaci požadavku. Sdílené složky Azure přijímají token Kerberos, nikoli přihlašovací údaje pro přístup uživatele.

Ověřování na základě identity můžete povolit u nových a existujících účtů úložiště pomocí jednoho ze tří zdrojů AD: AD DS, Microsoft Entra Domain Services nebo Microsoft Entra Kerberos (pouze hybridní identity). Pro ověřování přístupu k souborům v účtu úložiště lze použít pouze jeden zdroj AD, který platí pro všechny sdílené složky v účtu. Než budete moct povolit ověřování na základě identity ve vašem účtu úložiště, musíte nejprve nastavit prostředí domény.

AD DS

Pro místní ověřování AD DS musíte nastavit řadiče domény AD a připojit se k vašim počítačům nebo virtuálním počítačům. Řadiče domény můžete hostovat na virtuálních počítačích Azure nebo v místním prostředí. Klienti připojení k doméně musí mít bez omezení síťového připojení k řadiči domény, takže musí být v rámci podnikové sítě nebo virtuální sítě vaší doménové služby.

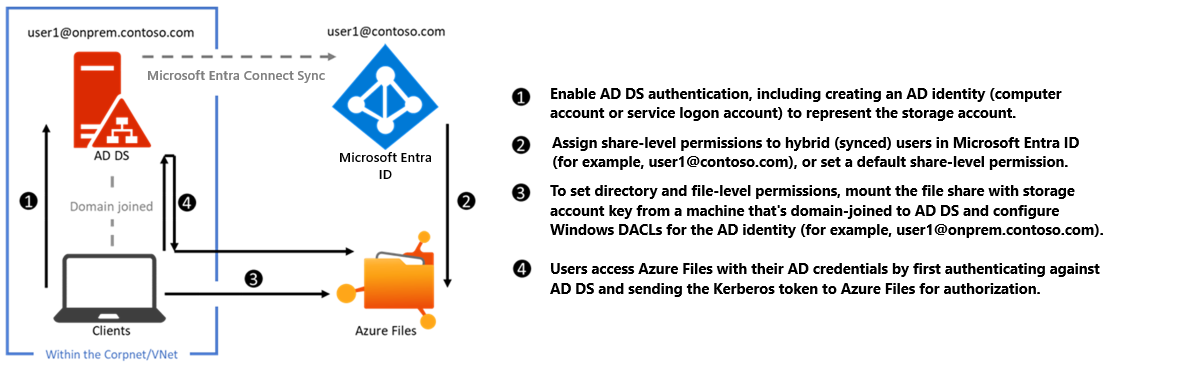

Následující diagram znázorňuje místní ověřování AD DS ke sdíleným složkám Azure přes protokol SMB. Místní služba AD DS se musí synchronizovat s MICROSOFT Entra ID pomocí synchronizace Microsoft Entra Connect nebo cloudové synchronizace Microsoft Entra Connect. Pro přístup ke sdílené složce Azure je možné ověřit a autorizovat pouze hybridní identity uživatelů, které existují v místní službě AD DS i v Microsoft Entra ID. Důvodem je to, že oprávnění na úrovni sdílené složky je nakonfigurované pro identitu reprezentovanou v Microsoft Entra ID, zatímco oprávnění na úrovni adresáře nebo souboru se vynucuje s tímto oprávněním ve službě AD DS. Ujistěte se, že jste správně nakonfigurovali oprávnění pro stejného hybridního uživatele.

Pokud chcete zjistit, jak povolit ověřování AD DS, přečtěte si nejprve přehled – místní Active Directory ověřování domain Services přes protokol SMB pro sdílené složky Azure a potom se podívejte na článek Povolení ověřování AD DS pro sdílené složky Azure.

Microsoft Entra Domain Services

Pro ověřování služby Microsoft Entra Domain Services byste měli povolit službu Microsoft Entra Domain Services a připojit k doméně virtuální počítače, ze které chcete získat přístup k datům souborů. Váš virtuální počítač připojený k doméně se musí nacházet ve stejné virtuální síti jako vaše služba Microsoft Entra Domain Services.

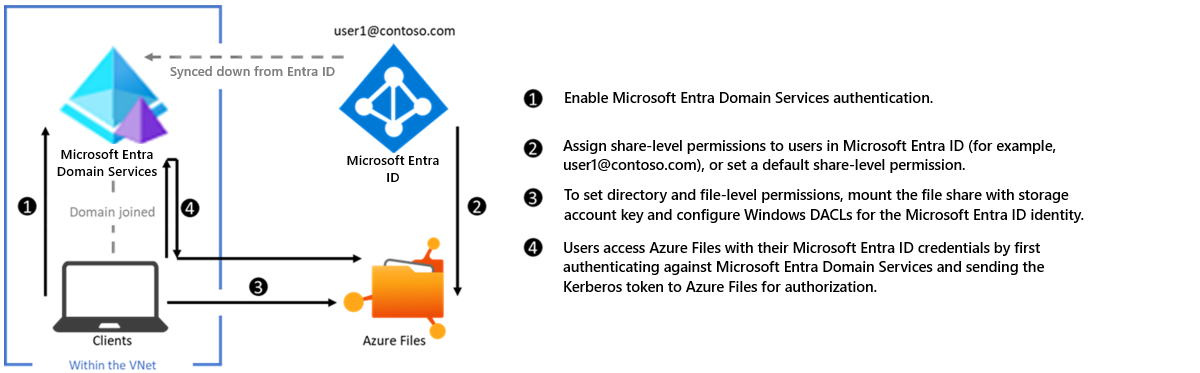

Následující diagram představuje pracovní postup ověřování služby Microsoft Entra Domain Services pro sdílené složky Azure přes protokol SMB. Používá se podobně jako u místního ověřování AD DS, ale existují dva hlavní rozdíly:

Pro reprezentaci účtu úložiště nemusíte vytvářet identitu ve službě Microsoft Entra Domain Services. To provádí proces povolení na pozadí.

Všichni uživatelé, kteří existují v Microsoft Entra ID, je možné ověřit a autorizovat. Uživatel může být jenom v cloudu nebo hybridní. Synchronizace z ID Microsoft Entra do služby Microsoft Entra Domain Services je spravována platformou bez nutnosti jakékoli konfigurace uživatele. Klient se ale musí připojit k hostované doméně služby Microsoft Entra Domain Services. Není možné ho zaregistrovat ani připojit k Microsoft Entra. Služba Microsoft Entra Domain Services nepodporuje klienty mimo Azure (tj. přenosné počítače, pracovní stanice, virtuální počítače v jiných cloudech atd.) připojené k doméně hostované službou Microsoft Entra Domain Services. Sdílenou složku ale můžete připojit z klienta, který není připojený k doméně, zadáním explicitních přihlašovacích údajů, jako je NÁZEV_DOMÉNY\uživatelské_jméno nebo plně kvalifikovaný název domény (username@FQDN).

Informace o povolení ověřování služby Microsoft Entra Domain Services najdete v tématu Povolení ověřování služby Microsoft Entra Domain Services ve službě Azure Files.

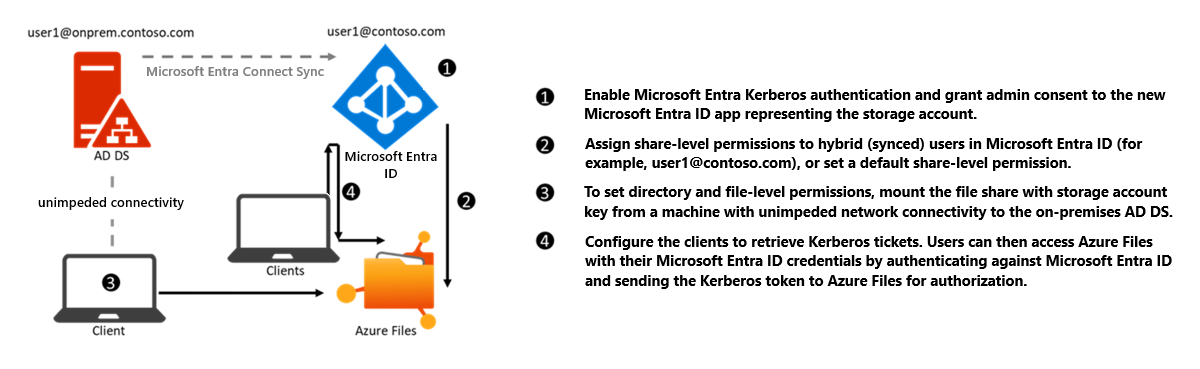

Microsoft Entra Kerberos pro hybridní identity

Povolení a konfigurace ID Microsoft Entra pro ověřování hybridních identit uživatelů umožňuje uživatelům Microsoft Entra přistupovat ke sdíleným složkám Azure pomocí ověřování kerberos. Tato konfigurace používá Microsoft Entra ID k vydání potřebných lístků Protokolu Kerberos pro přístup ke sdílené složce s oborovým standardním protokolem SMB. To znamená, že koncoví uživatelé mají přístup ke sdíleným složkám Azure přes internet bez nutnosti síťového připojení k řadičům domény z hybridního připojení Microsoft Entra a virtuálních počítačů připojených k Microsoft Entra. Konfigurace oprávnění na úrovni adresáře a souborů pro uživatele a skupiny ale vyžaduje bez omezení síťového připojení k místnímu řadiči domény.

Důležité

Ověřování Microsoft Entra Kerberos podporuje pouze hybridní identity uživatelů; nepodporuje pouze cloudové identity. Vyžaduje se tradiční nasazení služby AD DS a musí se synchronizovat s MICROSOFT Entra ID pomocí synchronizace Microsoft Entra Connect nebo cloudové synchronizace Microsoft Entra Connect. Klienti musí být připojení k microsoftu Entra nebo hybridní připojení Microsoft Entra. Protokol Microsoft Entra Kerberos není podporován u klientů připojených k Microsoft Entra Domain Services nebo připojených pouze k AD.

Informace o povolení ověřování protokolem Kerberos microsoft Entra pro hybridní identity najdete v tématu Povolení ověřování protokolem Kerberos microsoft Entra pro hybridní identity ve službě Azure Files.

Tuto funkci můžete použít také k ukládání profilů FSLogix do sdílených složek Azure pro virtuální počítače připojené k Microsoft Entra. Další informace najdete v tématu Vytvoření kontejneru profilu se službou Azure Files a ID Microsoft Entra.

Řízení přístupu

Služba Soubory Azure vynucuje autorizaci pro přístup uživatelů na úrovni sdílené složky i na úrovni adresáře nebo souboru. Přiřazení oprávnění na úrovni sdílené složky se dá provádět u uživatelů nebo skupin Microsoft Entra spravovaných prostřednictvím Azure RBAC. V Azure RBAC by měly být přihlašovací údaje, které používáte pro přístup k souborům, dostupné nebo synchronizované s ID Microsoft Entra. K udělení přístupu ke sdílené složce Azure můžete uživatelům nebo skupinám v ID Microsoft Entra přiřadit předdefinované role Azure, jako je například čtenář smb dat souborů úložiště.

Na úrovni adresáře nebo souboru azure Files podporuje zachování, dědění a vynucování seznamů ACL windows stejně jako jakýkoli souborový server Windows. Při kopírování dat přes protokol SMB mezi existující sdílenou složkou a sdílenými složkami Azure můžete zachovat seznamy ACL windows. Bez ohledu na to, jestli plánujete vynutit autorizaci, můžete pomocí sdílených složek Azure zálohovat seznamy ACL spolu s vašimi daty.

Konfigurace oprávnění na úrovni sdílené složky pro službu Azure Files

Jakmile ve svém účtu úložiště povolíte zdroj AD, musíte pro přístup ke sdílené složce udělat jednu z následujících věcí:

- Nastavení výchozího oprávnění na úrovni sdílené složky, které platí pro všechny ověřené uživatele a skupiny

- Přiřazení předdefinovaných rolí Azure RBAC uživatelům a skupinám nebo

- Nakonfigurujte vlastní role pro identity Microsoft Entra a přiřaďte přístupová práva ke sdíleným složkám ve vašem účtu úložiště.

Přiřazené oprávnění na úrovni sdílené složky umožňuje udělené identitě získat přístup pouze ke sdílené složce, nic jiného, ani ke kořenovému adresáři. Stále potřebujete samostatně konfigurovat oprávnění na úrovni adresáře a souborů.

Konfigurace oprávnění na úrovni adresáře nebo souboru pro službu Azure Files

Sdílené složky Azure vynucuje standardní seznamy ACL windows na úrovni adresáře i souboru, včetně kořenového adresáře. Konfigurace oprávnění na úrovni adresáře nebo souboru se podporuje přes protokol SMB i REST. Připojte cílovou sdílenou složku z virtuálního počítače a nakonfigurujte oprávnění pomocí windows Průzkumník souborů, Windows icacls nebo příkazu Set-ACL.

Použití klíče účtu úložiště pro oprávnění superuživatele

Uživatel s klíčem účtu úložiště má přístup ke sdíleným složkám Azure s oprávněními superuživatele. Oprávnění superuživatele obejdou všechna omezení řízení přístupu.

Důležité

Doporučeným postupem zabezpečení je vyhnout se sdílení klíčů účtu úložiště a využívat ověřování založené na identitě, kdykoli je to možné.

Zachování seznamů ACL adresáře a souborů při importu dat do sdílených složek Azure

Azure Files podporuje zachování seznamů ACL na úrovni adresáře nebo souborů při kopírování dat do sdílených složek Azure. Seznamy ACL v adresáři nebo souboru můžete kopírovat do sdílených složek Azure pomocí Synchronizace souborů Azure nebo běžných sad nástrojů pro přesun souborů. Můžete například použít robocopy s příznakem /copy:s ke kopírování dat a seznamů ACL do sdílené složky Azure. Seznamy ACL se ve výchozím nastavení zachovají, takže pro zachování seznamů ACL nemusíte u účtu úložiště povolovat ověřování založené na identitě.

Ceny

Za povolení ověřování založeného na identitě ve vašem účtu úložiště se neúčtují žádné další poplatky. Další informace o cenách najdete v tématu Ceny služby Soubory Azure a ceny služby Microsoft Entra Domain Services.

Další kroky

Další informace o službě Azure Files a ověřování založeném na identitách přes protokol SMB najdete v těchto zdrojích informací:

- Přehled – ověřování služby místní Active Directory Domain Services přes protokol SMB pro sdílené složky Azure

- Povolení ověřování Microsoft Entra Domain Services ve službě Azure Files

- Povolení ověřování Microsoft Entra Kerberos pro hybridní identity ve službě Azure Files

- Povolení ověřování AD Kerberos pro klienty s Linuxem

- Nejčastější dotazy