Vytvoření pracovního prostoru s povolenou ochranou před exfiltrací dat

Tento článek popisuje, jak vytvořit pracovní prostor s povolenou ochranou exfiltrace dat a jak spravovat schválené tenanty Microsoft Entra pro tento pracovní prostor.

Poznámka:

Po vytvoření pracovního prostoru nelze změnit konfiguraci pracovního prostoru pro spravovanou virtuální síť a ochranu exfiltrace dat.

Předpoklady

- Oprávnění k vytvoření prostředku pracovního prostoru v Azure

- Oprávnění pracovního prostoru Synapse k vytváření spravovaných privátních koncových bodů

- Předplatná zaregistrovaná pro poskytovatele síťových prostředků. Další informace.

Postupujte podle kroků uvedených v rychlém startu: Vytvořte pracovní prostor Synapse, abyste mohli začít s vytvářením pracovního prostoru. Před vytvořením pracovního prostoru přidejte do pracovního prostoru následující informace ochranu před exfiltrací dat.

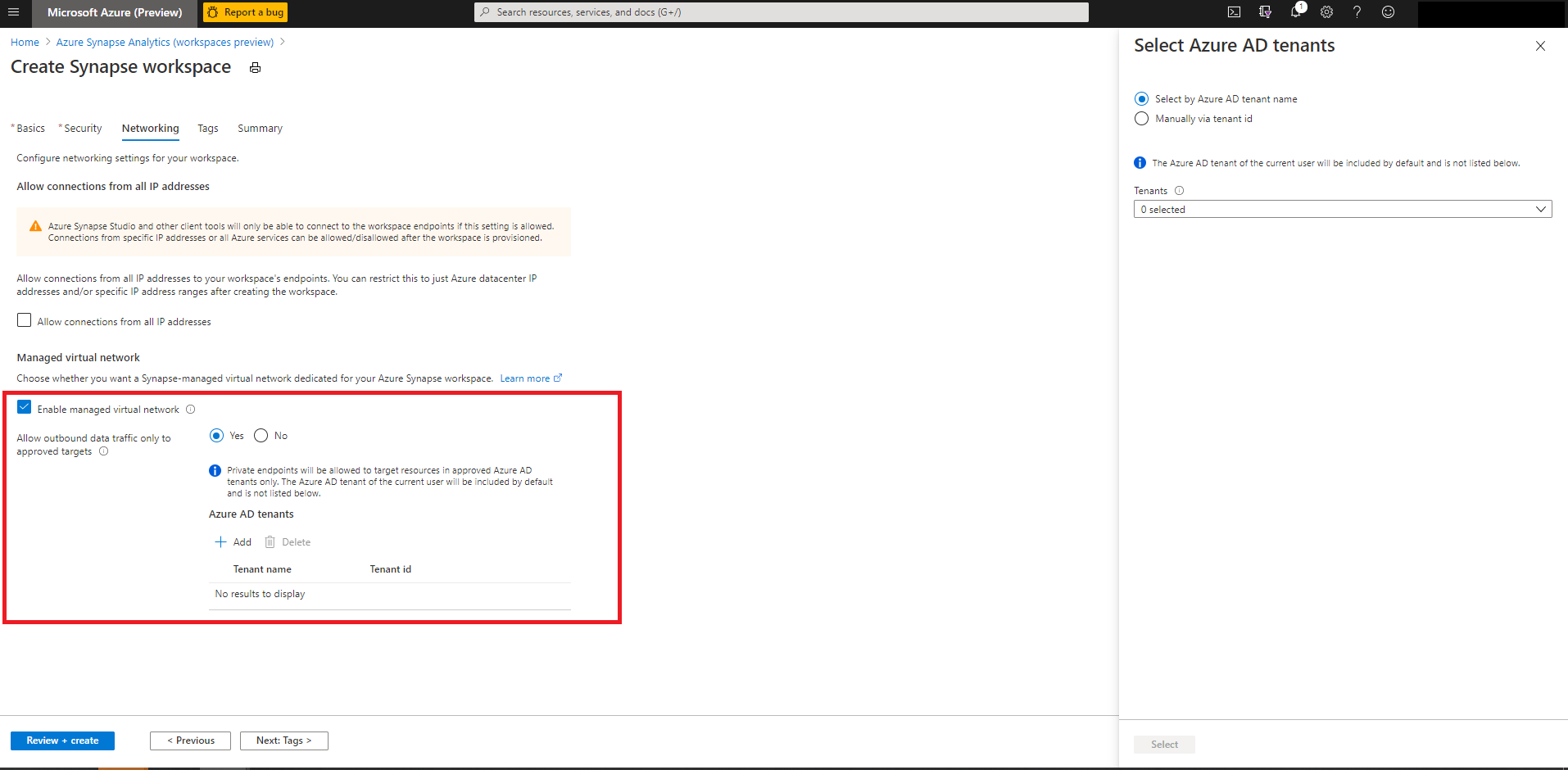

Přidání ochrany před exfiltrací dat při vytváření pracovního prostoru

- Na kartě Sítě zaškrtněte políčko Povolit spravovanou virtuální síť.

- U možnosti Povolit odchozí datový provoz jenom schváleným cílům vyberte Ano.

- Zvolte schválené tenanty Microsoft Entra pro tento pracovní prostor.

- Zkontrolujte konfiguraci a vytvořte pracovní prostor.

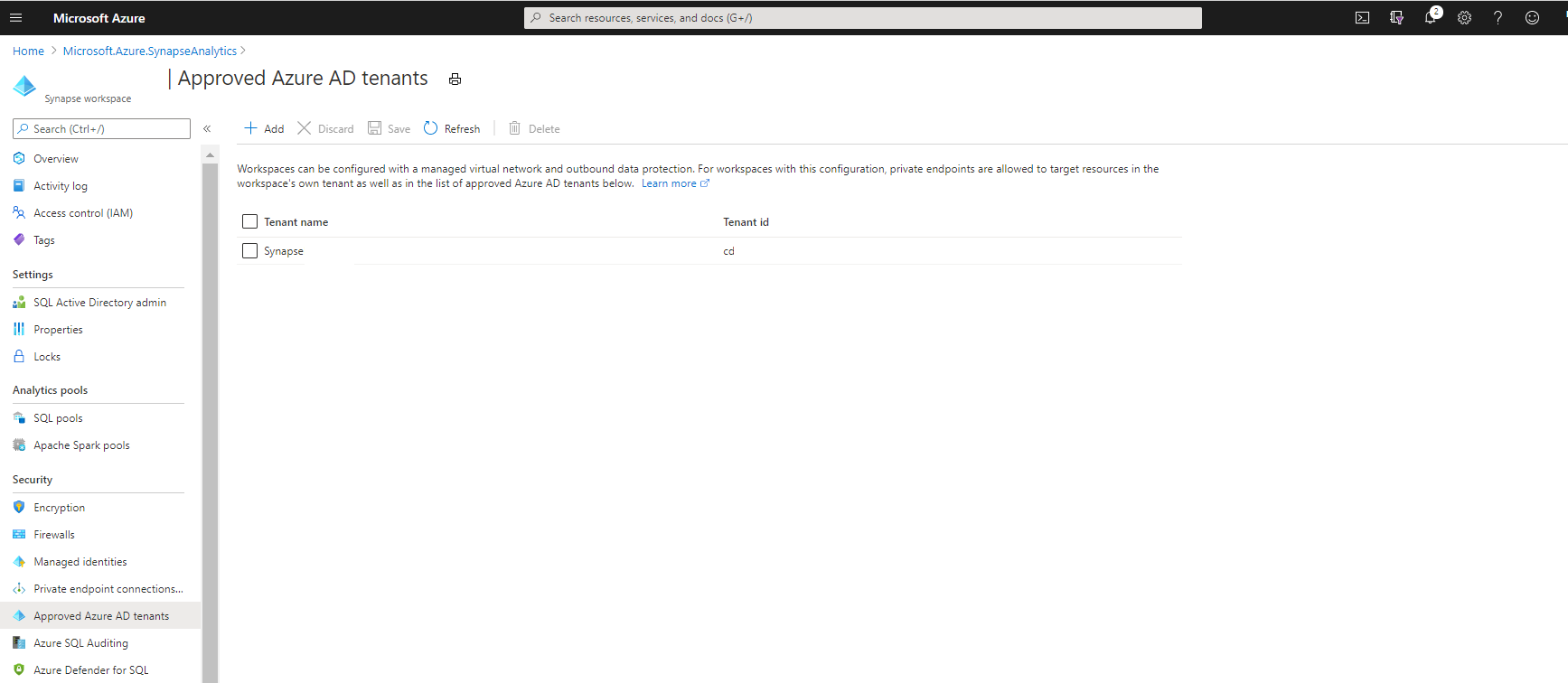

Správa schválených tenantů Microsoft Entra pro pracovní prostor

- Na webu Azure Portal pracovního prostoru přejděte na Schválené tenanty Microsoft Entra. Seznam schválených tenantů Microsoft Entra pro tento pracovní prostor bude uvedený tady. Tenant pracovního prostoru je ve výchozím nastavení zahrnutý a není uvedený.

- K zahrnutí nových tenantů do schváleného seznamu použijte +Přidat.

- Pokud chcete odebrat tenanta Microsoft Entra ze schváleného seznamu, vyberte tenanta a pak vyberte Odstranit a pak Uložit.

Připojení prostředků Azure ve schválených tenantech Microsoft Entra

Můžete vytvořit spravované privátní koncové body pro připojení k prostředkům Azure, které se nacházejí v tenantech Microsoft Entra, které jsou schválené pro pracovní prostor. Postupujte podle kroků uvedených v průvodci pro vytváření spravovaných privátních koncových bodů.

Důležité

Prostředky v jinýchtenantch Prostředky ve spravované virtuální síti pracovního prostoru, například clustery Spark, se mohou k prostředkům chráněným bránou firewall připojovat přes spravovaná privátní propojení.

Známá omezení

Uživatelé můžou poskytnout konfigurační soubor prostředí pro instalaci balíčků Pythonu z veřejných úložišť, jako je PyPI. V pracovníchprostorch V důsledku toho se knihovny Pythonu nainstalované z veřejných úložišť, jako je PyPI, nepodporují.

Alternativně můžou uživatelé nahrávat balíčky pracovních prostorů nebo vytvářet privátní kanál v rámci svého primárního účtu Azure Data Lake Storage. Další informace najdete v tématu Správa balíčků ve službě Azure Synapse Analytics.

Ingestování dat z centra událostí do fondů Průzkumníka dat nebude fungovat, pokud váš pracovní prostor Synapse používá spravovanou virtuální síť s povolenou ochranou před exfiltrací dat.

Další kroky

- Další informace o ochraně před exfiltrací dat v pracovních prostorech Synapse

- Další informace o virtuální síti spravovaného pracovního prostoru

- Další informace o spravovaných privátních koncových bodech

- Vytvoření spravovaných privátních koncových bodů pro zdroje dat