Příprava souboru VHD nebo VHDX Windows pro nahrání do Azure

Platí pro: ✔️ Virtuální počítače s Windows

Než nahrajete virtuální počítač s Windows z místního prostředí do Azure, musíte připravit virtuální pevný disk (VHD nebo VHDX). podpora Azure virtuální počítače generace 1 i generace 2, které jsou ve formátu souboru VHD a mají disk s pevnou velikostí. Maximální povolená velikost virtuálního pevného disku s operačním systémem na virtuálním počítači generace 1 je 2 TB. Soubor VHD nebo VHDX můžete ověřit v této dokumentaci.

Soubor VHDX můžete převést na VHD, převést dynamicky se rozšiřující disk na disk s pevnou velikostí, ale nemůžete změnit generaci virtuálního počítače. Další informace najdete v tématu Vytvoření virtuálního počítače generace 1 nebo 2 v Hyper-V a podpora virtuálních počítačů generace 2 v Azure.

Poznámka:

Pokyny v tomto článku platí pro:

- 64bitová verze operačního systému Windows Server 2008 R2 a novějších operačních systémů Windows Server. Informace o spuštění 32bitového operačního systému v Azure najdete v tématu Podpora 32bitových operačních systémů na virtuálních počítačích Azure.

- Pokud se k migraci úlohy, jako je Azure Site Recovery nebo Azure Migrate, použije nějaký nástroj pro zotavení po havárii, bude tento proces stále potřeba v hostovaném operačním systému, aby se image před migrací připravila.

Kontrola systémových souborů

Před generalizací image operačního systému spusťte nástroj Kontrola systémových souborů systému Windows.

Kontrola systémových souborů (SFC) slouží k ověření a nahrazení systémových souborů systému Windows.

Důležité

Ke spuštění příkladů v tomto článku použijte relaci PowerShellu se zvýšenými oprávněními.

Spusťte příkaz SFC:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

Po dokončení kontroly SFC nainstalujte služba Windows Update a restartujte počítač.

Nastavení konfigurací Windows pro Azure

Poznámka:

Platforma Azure připojí k disku DVD-ROM soubor ISO při vytvoření virtuálního počítače s Windows z generalizované image. Z tohoto důvodu musí být v operačním systému v generalizované imagi povolen disk DVD-ROM. Pokud je zakázaný, virtuální počítač s Windows se zablokuje v předdefinovaných prostředích (OOBE).

Odeberte všechny statické trvalé trasy ve směrovací tabulce:

- Pokud chcete zobrazit směrovací tabulku, spusťte

route.exe printpříkaz . - Zkontrolujte část Trasy trvalosti. Pokud existuje trvalá trasa, pomocí

route.exe deletepříkazu ji odeberte.

- Pokud chcete zobrazit směrovací tabulku, spusťte

Odeberte proxy server WinHTTP:

netsh.exe winhttp reset proxyPokud virtuální počítač potřebuje pracovat s konkrétním proxy serverem, přidejte výjimku proxy serveru pro IP adresu Azure (168.63.129.16), aby se virtuální počítač mohl připojit k Azure:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListOtevřete DiskPart:

diskpart.exeNastavte zásadu sítě SAN disku na

Onlineall:DISKPART> san policy=onlineall DISKPART> exitNastavte čas koordinovaného univerzálního času (UTC) pro Windows. Také nastavte typ spuštění služby Windows time service w32time na Automatic:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType AutomaticNastavte profil napájení na vysoký výkon:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0Ujistěte se, že proměnné prostředí TEMP a TMP jsou nastavené na výchozí hodnoty:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -ForceU virtuálních počítačů se staršími operačními systémy (Windows Server 2012 R2 nebo Windows 8.1 a níže) se ujistěte, že jsou nainstalované nejnovější integrační služby Technologie Hyper-V. Další informace naleznete v tématu Aktualizace komponent integrace Technologie Hyper-V pro virtuální počítač s Windows.

Poznámka:

Ve scénáři, kdy se virtuální počítače mají nastavit s řešením zotavení po havárii mezi místním serverem VMware a Azure, není možné použít integrační služby Technologie Hyper-V. V takovém případě se obraťte na podporu VMware, aby migrovala virtuální počítač do Azure, a nastavte ho společně na serveru VMware.

Kontrola služeb pro Windows

Ujistěte se, že každá z následujících služeb systému Windows je nastavená na výchozí hodnotu Windows. Tyto služby jsou minimální, které je potřeba nakonfigurovat, aby se zajistilo připojení virtuálního počítače. Pokud chcete nastavit nastavení spuštění, spusťte následující příklad:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

Aktualizace nastavení registru vzdálené plochy

Ujistěte se, že jsou pro vzdálený přístup správně nakonfigurovaná následující nastavení:

Poznámka:

Pokud se při spuštění Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>zobrazí chybová zpráva, můžete ji bezpečně ignorovat. To znamená, že doména nenastavuje konfiguraci prostřednictvím objektu zásad skupiny.

Je povolen protokol RDP (Remote Desktop Protocol):

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -ForcePort RDP je správně nastavený pomocí výchozího portu 3389:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -ForceKdyž nasadíte virtuální počítač, vytvoří se výchozí pravidla pro port 3389. Pokud chcete změnit číslo portu, udělejte to po nasazení virtuálního počítače v Azure.

Naslouchací proces naslouchá na každém síťovém rozhraní:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -ForceNakonfigurujte režim ověřování na úrovni sítě (NLA) pro připojení RDP:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -ForceNastavte hodnotu udržování naživu:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -ForceNastavte možnosti opětovného připojení:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -ForceOmezte počet souběžných připojení:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -ForceOdeberte všechny certifikáty podepsané svým držitelem svázané s naslouchacím procesem RDP:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }Tento kód zajistí, že se můžete připojit při nasazení virtuálního počítače. Tato nastavení můžete také zkontrolovat po nasazení virtuálního počítače v Azure.

Pokud je virtuální počítač součástí domény, zkontrolujte následující zásady a ujistěte se, že předchozí nastavení nejsou vrácená.

Goal Zásady Hodnota Je povolený protokol RDP. Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Součásti\Vzdálená plocha\Hostitel relace vzdálené plochy\Připojení Povolení vzdáleného připojení uživatelů pomocí vzdálené plochy Zásady skupiny NLA Nastavení\Šablony pro správu\Součásti\Vzdálená plocha\Hostitel relace vzdálené plochy\Zabezpečení Vyžadování ověřování uživatelů pro vzdálený přístup pomocí NLA Nastavení udržování naživu Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Součásti systému Windows\Vzdálená plocha\Hostitel relace vzdálené plochy\Připojení Konfigurace intervalu připojení pro zachování zachování Znovu připojit nastavení Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Součásti systému Windows\Vzdálená plocha\Hostitel relace vzdálené plochy\Připojení Automatické připojení Omezený počet nastavení připojení Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Součásti systému Windows\Vzdálená plocha\Hostitel relace vzdálené plochy\Připojení Omezení počtu připojení

Konfigurace pravidel brány Windows Firewall

Zapněte bránu Windows Firewall na třech profilech (doména, standardní a veřejná):

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled TrueSpuštěním následujícího příkladu povolte WinRM prostřednictvím tří profilů brány firewall (doména, privátní a veřejná) a povolte vzdálenou službu PowerShellu:

Enable-PSRemoting -Force

Poznámka:

Když se tento příkaz spustí, automaticky povolí příslušná pravidla brány firewall.

Povolením následujících pravidel brány firewall povolte provoz protokolu RDP:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled TruePovolte pravidlo pro sdílení souborů a tiskáren, aby virtuální počítač mohl reagovat na požadavky ping ve virtuální síti:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled TrueVytvořte pravidlo pro síť platformy Azure:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

Důležité

168.63.129.16 je speciální veřejná IP adresa vlastněná Microsoftem pro Azure. Další informace naleznete v tématu Co je IP adresa 168.63.129.16.

Pokud je virtuální počítač součástí domény, zkontrolujte následující zásady Microsoft Entra a ujistěte se, že se předchozí nastavení nevrátí.

Goal Zásady Hodnota Povolení profilů brány Windows Firewall Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Síť\Síťové připojení\Brána Windows Firewall\Profil domény\Brána Windows Firewall Ochrana všech síťových připojení Povolte protokol RDP Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Síť\Síťové připojení\Brána Windows Firewall\Profil domény\Brána Windows Firewall Povolit výjimky příchozí vzdálené plochy Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Síť\Síťové připojení\Brána Windows Firewall\Standardní profil\Brána Windows Firewall Povolit výjimky příchozí vzdálené plochy Povolení ICMP-V4 Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Síť\Síťové připojení\Brána Windows Firewall\Profil domény\Brána Windows Firewall Povolit výjimky PROTOKOLU ICMP Konfigurace počítače\Zásady\Nastavení systému Windows\Šablony pro správu\Síť\Síťové připojení\Brána Windows Firewall\Standardní profil\Brána Windows Firewall Povolit výjimky PROTOKOLU ICMP

Ověření virtuálního počítače

Ujistěte se, že je virtuální počítač v pořádku, zabezpečený a přístupný pomocí protokolu RDP:

Pokud chcete zajistit, aby byl disk v pořádku a konzistentní, zkontrolujte disk při příštím restartování virtuálního počítače:

chkdsk.exe /fUjistěte se, že sestava zobrazuje čistý a v pořádku disk.

Nastavte konfigurační data spouštění (BCD).

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitProtokol výpisu stavu systému může být užitečný při řešení potíží s chybovým ukončením Systému Windows. Povolte shromažďování protokolů výpisu paměti:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType ManualOvěřte, že je úložiště WMI (Windows Management Instrumentation) konzistentní:

winmgmt.exe /verifyrepositoryPokud je úložiště poškozené, přečtěte si téma WMI: Poškození úložiště nebo ne.

Ujistěte se, že žádné jiné aplikace než TermService nepoužívají port 3389. Tento port se používá pro službu RDP v Azure. Pokud chcete zjistit, které porty se na virtuálním počítači používají, spusťte

netstat.exe -anob:netstat.exe -anobNapříklad:

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceNahrání virtuálního pevného disku s Windows, který je řadičem domény:

Při přípravě disku postupujte podle těchto dodatečných kroků .

Ujistěte se, že znáte heslo režimu obnovení adresářových služeb (DSRM) pro případ, že byste někdy museli spustit virtuální počítač v režimu obnovení adresářových služeb. Další informace naleznete v tématu Nastavení hesla DSRM.

Ujistěte se, že znáte předdefinovaný účet správce a heslo. Možná budete chtít resetovat aktuální heslo místního správce a ujistit se, že se můžete pomocí tohoto účtu přihlásit k Windows prostřednictvím připojení RDP. Toto oprávnění přístupu řídí objekt zásad skupiny Povolit přihlášení prostřednictvím služby Vzdálená plocha. Zobrazit tento objekt v Editoru místních zásad skupiny:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Zkontrolujte následující zásady Microsoft Entra a ujistěte se, že neblokují přístup RDP:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

Zkontrolujte následující zásady Microsoft Entra a ujistěte se, že neodebraly žádné z požadovaných přístupových účtů:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

Zásady by měly obsahovat následující skupiny:

Správci

Backup Operators

Všichni

Uživatelé

Restartujte virtuální počítač, abyste měli jistotu, že je Windows stále v pořádku a že je možné ho získat přes připojení RDP. V tuto chvíli zvažte vytvoření virtuálního počítače na místním serveru Hyper-V, abyste měli jistotu, že se virtuální počítač úplně spustí. Pak otestujte, abyste se ujistili, že se k virtuálnímu počítači dostanete přes protokol RDP.

Odeberte všechny extra filtry TDI (Transport Driver Interface). Odeberte například software, který analyzuje pakety TCP nebo další brány firewall.

Odinstalujte jakýkoli jiný software nebo ovladač třetích stran, který souvisí s fyzickými komponentami nebo jakoukoli jinou virtualizační technologií.

Instalace aktualizací Windows

Poznámka:

Pokud se chcete vyhnout náhodnému restartování během zřizování virtuálního počítače, doporučujeme dokončit všechny instalace aktualizací Windows a ujistit se, že nedochází k restartování. Jedním ze způsobů, jak to udělat, je nainstalovat všechny aktualizace Windows a restartovat virtuální počítač před provedením migrace do Azure.

Pokud potřebujete také provést generalizaci operačního systému (sysprep), musíte před spuštěním příkazu Sysprep aktualizovat Windows a restartovat virtuální počítač.

V ideálním případě byste měli udržovat počítač aktualizovaný na úroveň oprav, pokud to není možné, ujistěte se, že jsou nainstalované následující aktualizace. Nejnovější aktualizace získáte na stránkách historie aktualizací Windows: Windows 10 a Windows Server 2019, Windows 8.1 a Windows Server 2012 R2 a Windows 7 SP1 a Windows Server 2008 R2 SP1.

| Komponenta | Binární | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| Úložiště | disk.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| storport.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 – KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 - KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 - KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21006 – KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 - KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 – KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 – KB4345418 | 10.0.15063.850 - KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 - KB3125574 | 6.2.9200.20930 – KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.20930 – KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 – KB4022715 | - | - | - | |

| Síť | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 – KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 – KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| tcpip.sys | 6.1.7601.23761 - KB4022722 | 6.2.9200.22070 – KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 - KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| Základ | ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 - KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| Vzdálená plocha | rdpcorets.dll | 6.2.9200.21506 – KB4022719 | 6.2.9200.22104 - KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.17048 - KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 - KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 - KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| Zabezpečení | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

Poznámka:

Pokud se chcete vyhnout náhodnému restartování během zřizování virtuálního počítače, doporučujeme zajistit dokončení všech instalací služba Windows Update a nevyřízené žádné aktualizace. Jedním zezpůsobůch sysprep.exe

Určení, kdy použít nástroj Sysprep

Nástroj pro přípravu systému (sysprep.exe) je proces, který můžete spustit a obnovit instalaci systému Windows.

Nástroj Sysprep poskytuje "předpřipravené" prostředí odebráním všech osobních údajů a resetováním několika komponent.

Obvykle se spustí sysprep.exe vytvoření šablony, ze které můžete nasadit několik dalších virtuálních počítačů s konkrétní konfigurací. Šablona se nazývá generalizovaná image.

Pokud chcete vytvořit jenom jeden virtuální počítač z jednoho disku, nemusíte používat nástroj Sysprep. Místo toho můžete vytvořit virtuální počítač ze specializované image. Informace o tom, jak vytvořit virtuální počítač ze specializovaného disku, najdete v tématu:

- Vytvoření virtuálního počítače ze specializovaného disku

- Vytvoření virtuálního počítače ze specializovaného disku VHD

Pokud chcete vytvořit generalizovanou image, musíte spustit nástroj Sysprep. Další informace naleznete v tématu Použití nástroje Sysprep: Úvod.

Ne každá role nebo aplikace nainstalovaná na počítači s Windows podporuje generalizované image. Před použitím tohoto postupu se ujistěte, že nástroj Sysprep podporuje roli počítače. Další informace najdete v tématu Podpora nástroje Sysprep pro role serveru.

Sysprep zejména vyžaduje, aby jednotky byly před spuštěním plně dešifrovány. Pokud jste na virtuálním počítači povolili šifrování, před spuštěním nástroje Sysprep ho zakažte.

Generalizace virtuálního pevného disku

Poznámka:

Pokud vytváříte generalizovanou image z existujícího virtuálního počítače Azure, doporučujeme před spuštěním nástroje Sysprep odebrat rozšíření virtuálních počítačů.

Poznámka:

Po spuštění sysprep.exe v následujících krocích virtuální počítač vypněte. Nezapínejte ji zpět, dokud z ní v Azure nevytáčíte image.

Přihlaste se k virtuálnímu počítači s Windows.

Spusťte relaci PowerShellu jako správce.

Odstraňte adresář panther (C:\Windows\Panther).

Změňte adresář na

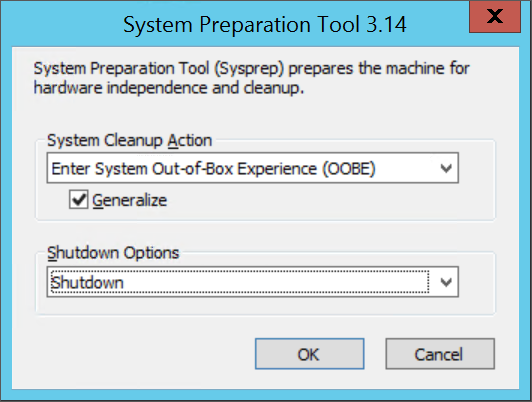

%windir%\system32\sysprep. Potom spusťtesysprep.exe.V dialogovém okně Nástroj pro přípravu systému vyberte Enter System Out-of-Box Experience (OOBE) a ujistěte se, že je zaškrtnuté políčko Generalizovat .

V možnosti vypnutí vyberte Vypnout.

Vyberte OK.

Po dokončení nástroje Sysprep virtuální počítač vypněte. K vypnutí virtuálního počítače nepoužívejte restartování .

Teď je virtuální pevný disk připravený k nahrání. Další informace o tom, jak vytvořit virtuální počítač z generalizovaného disku, najdete v tématu Nahrání generalizovaného virtuálního pevného disku a jeho použití k vytvoření nového virtuálního počítače v Azure.

Poznámka:

Vlastní soubor unattend.xml není podporován. Ačkoli podporujeme další vlastnostUnattendContent, která poskytuje pouze omezenou podporu pro přidání možností nastavení prostředí microsoft-windows-shell do souboru unattend.xml, který používá agent zřizování Azure. Můžete například použít dalšíUnattendContent přidat FirstLogonCommands a LogonCommands. Další informace najdete v příkladu additionalUnattendContent FirstLogonCommands.

Převod virtuálního disku na virtuální pevný disk s pevnou velikostí

Poznámka:

Pokud k nahrání disku do Azure použijete Azure PowerShell a máte povolenou technologii Hyper-V, tento krok je volitelný. Doplněk AzVHD ho za vás provede.

Pomocí jedné z metod v této části můžete virtuální disk převést a změnit jeho velikost na požadovaný formát pro Azure:

Před spuštěním převodu virtuálního disku nebo změny velikosti virtuálního počítače zálohujte virtuální počítač.

Ujistěte se, že virtuální pevný disk s Windows na místním serveru funguje správně. Před pokusem o převod nebo nahrání do Azure vyřešte případné chyby v samotném virtuálním počítači.

Převeďte virtuální disk na pevný typ.

Změňte velikost virtuálního disku tak, aby splňoval požadavky Azure:

Disky v Azure musí mít virtuální velikost zarovnanou na 1 MiB. Pokud je váš virtuální pevný disk zlomek 1 MiB, budete muset změnit velikost disku na násobek 1 MiB. Disky, které jsou zlomky MiB, způsobují chyby při vytváření obrázků z nahraného virtuálního pevného disku. K ověření velikosti můžete použít rutinu Get-VHD PowerShellu k zobrazení velikosti, která musí být v Azure násobkem 1 MiB a FileSize, která se bude rovnat velikosti plus 512 bajtů pro zápatí virtuálního pevného disku.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 512Maximální povolená velikost virtuálního pevného disku s operačním systémem 1. generace je 2 048 GiB (2 TiB),

Maximální velikost datového disku je 32 767 GiB (32 TiB).

Poznámka:

- Pokud připravujete disk s operačním systémem Windows po převodu na pevný disk a v případě potřeby změňte jeho velikost, vytvořte virtuální počítač, který disk používá. Začněte a přihlaste se k virtuálnímu počítači a pokračujte v částech tohoto článku a dokončete přípravu na nahrání.

- Pokud připravujete datový disk, můžete s tímto oddílem přestat a pokračovat v nahrávání disku.

Převod disku pomocí Správce technologie Hyper-V

- Otevřete Správce technologie Hyper-V a vyberte místní počítač na levé straně. V nabídce nad seznamem počítačů vyberte Akce>Upravit disk.

- Na stránce Najít virtuální pevný disk vyberte virtuální disk.

- Na stránce Zvolit akci vyberte Převést>další.

- Pokud chcete převést z VHDX, vyberte VHD>Next.

- Pokud chcete převést z dynamicky se rozšiřujícího disku, vyberte Pevná velikost>Další.

- Vyhledejte a vyberte cestu k uložení nového souboru VHD.

- Vyberte Dokončit.

Převod disku pomocí PowerShellu

Virtuální disk můžete převést pomocí rutiny Convert-VHD v PowerShellu. Pokud potřebujete informace o instalaci této rutiny, přečtěte si téma Instalace role Hyper-V.

Poznámka:

Pokud k nahrání disku do Azure použijete Azure PowerShell a máte povolenou technologii Hyper-V, tento krok je volitelný. Doplněk AzVHD ho za vás provede.

Následující příklad převede disk z VHDX na VHDHD. Převede také disk z dynamicky se rozšiřujícího disku na disk s pevnou velikostí.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

V tomto příkladu nahraďte hodnotu Path cestou k virtuálnímu pevnému disku, který chcete převést. Nahraďte hodnotu DestinationPath novou cestou a názvem převedeného disku.

Změna velikosti disku pomocí Správce technologie Hyper-V

Poznámka:

Pokud k nahrání disku do Azure použijete Azure PowerShell a máte povolenou technologii Hyper-V, tento krok je volitelný. Doplněk AzVHD ho za vás provede.

- Otevřete Správce technologie Hyper-V a vyberte místní počítač na levé straně. V nabídce nad seznamem počítačů vyberte Akce>Upravit disk.

- Na stránce Najít virtuální pevný disk vyberte virtuální disk.

- Na stránce Zvolit akci vyberte Rozbalit>další.

- Na stránce Najít virtuální pevný disk zadejte novou velikost v GiB >Next.

- Vyberte Dokončit.

Změna velikosti disku pomocí PowerShellu

Poznámka:

Pokud k nahrání disku do Azure použijete Azure PowerShell a máte povolenou technologii Hyper-V, tento krok je volitelný. Doplněk AzVHD ho za vás provede.

Velikost virtuálního disku můžete změnit pomocí rutiny Resize-VHD v PowerShellu. Pokud potřebujete informace o instalaci této rutiny, přečtěte si téma Instalace role Hyper-V.

Následující příklad změní velikost disku z 100,5 MiB na 101 MiB tak, aby splňoval požadavek na zarovnání Azure.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

V tomto příkladu nahraďte hodnotu Path cestou k virtuálnímu pevnému disku, u kterého chcete změnit velikost. Nahraďte hodnotu SizeBytes novou velikostí v bajtech disku.

Převod z formátu disku VMware VMDK

Pokud máte image virtuálního počítače s Windows ve formátu souboru VMDK, můžete pomocí služby Azure Migrate převést sadu VMDK a nahrát ji do Azure.

Dokončení doporučených konfigurací

Na nahrávání virtuálního pevného disku nemá vliv následující nastavení. Důrazně však doporučujeme, abyste je nakonfigurovali.

Nainstalujte agenta virtuálního počítače Azure. Potom můžete povolit rozšíření virtuálních počítačů. Rozšíření virtuálních počítačů implementují většinu důležitých funkcí, které můžete chtít použít se svými virtuálními počítači. K resetování hesel nebo konfiguraci protokolu RDP budete potřebovat rozšíření. Další informace najdete v přehledu agenta virtuálního počítače Azure.

Po vytvoření virtuálního počítače v Azure doporučujeme umístit stránkový soubor na dočasný svazek jednotky, aby se zlepšil výkon. Umístění souboru můžete nastavit takto:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -ForcePokud je k virtuálnímu počítači připojený datový disk, písmeno časového svazku jednotky je obvykle D. Toto označení se může lišit v závislosti na nastavení a počtu dostupných jednotek.

- Doporučujeme zakázat blokování skriptů, které mohou být poskytovány antivirovým softwarem. Můžou kolidovat a blokovat skripty agenta zřizování windows, které se spustí při nasazení nového virtuálního počítače z image.

Tip

Volitelné použití nástroje DISM k optimalizaci image a zkrácení doby prvního spuštění virtuálního počítače.

Pokud chcete svoji image optimalizovat, připojte virtuální pevný disk poklikáním v Průzkumníku Windows a spuštěním nástroje DISM s parametrem /optimize-image .

DISM /image:D:\ /optimize-image /boot

Kde D: je cesta připojeného virtuálního pevného disku.

Spuštěním DISM /optimize-image by měla být poslední úprava virtuálního pevného disku, kterou provedete. Pokud před nasazením provedete nějaké změny virtuálního pevného disku, budete muset spustit DISM /optimize-image znovu.