Pravidla správce zabezpečení ve službě Azure Virtual Network Manager

V tomto článku se dozvíte o pravidlech správy zabezpečení ve službě Azure Virtual Network Manager. Pravidla správce zabezpečení slouží k definování globálních pravidel zabezpečení sítě, která se vztahují na všechny virtuální sítě v rámci skupiny sítí. Dozvíte se, co jsou pravidla správce zabezpečení, jak fungují a kdy je používat.

Co je pravidlo správce zabezpečení?

Pravidla správce zabezpečení jsou globální pravidla zabezpečení sítě, která vynucují zásady zabezpečení definované v kolekci pravidel ve virtuálních sítích. Tato pravidla se dají použít k povolení, vždy povolit nebo odepřít provoz mezi virtuálními sítěmi v rámci cílových skupin sítí. Tyto skupiny sítí se můžou skládat jenom z virtuálních sítí v rámci vaší instance správce virtuální sítě. Pravidla správce zabezpečení se nedají použít pro virtuální sítě, které nespravuje správce virtuální sítě.

Tady je několik scénářů, ve kterých se dají použít pravidla správce zabezpečení:

| Scénář | Popis |

|---|---|

| Omezení přístupu k vysoce rizikovým síťovým portům | Pravidla správce zabezpečení se dají použít k blokování provozu na konkrétních portech běžně cílených útočníky, jako je port 3389 pro protokol RDP (Remote Desktop Protocol) nebo port 22 pro Secure Shell (SSH). |

| Vynucení požadavků na dodržování předpisů | Pravidla správce zabezpečení se dají použít k vynucení požadavků na dodržování předpisů. Například blokování provozu do nebo z konkrétních IP adres nebo síťových bloků. |

| Ochrana citlivých dat | Pravidla správce zabezpečení je možné použít k omezení přístupu k citlivým datům blokováním provozu do nebo z konkrétních IP adres nebo podsítí. |

| Vynucení segmentace sítě | Pravidla správce zabezpečení je možné použít k vynucení segmentace sítě blokováním provozu mezi virtuálními sítěmi nebo podsítěmi. |

| Vynucení zabezpečení na úrovni aplikace | Pravidla správce zabezpečení lze použít k vynucení zabezpečení na úrovni aplikace blokováním provozu do nebo z konkrétních aplikací nebo služeb. |

Pomocí Azure Virtual Network Manageru máte centralizované umístění pro správu pravidel zabezpečení. Centralizace umožňuje definovat zásady zabezpečení ve velkém měřítku a aplikovat je na více virtuálních sítí najednou.

Poznámka:

V současné době se pravidla správce zabezpečení nevztahují na privátní koncové body, které spadají do rozsahu spravované virtuální sítě.

Jak fungují pravidla správce zabezpečení?

Pravidla správce zabezpečení povolují nebo zakazují provoz na konkrétních portech, protokolech a předponách zdrojové/cílové IP adresy v zadaném směru. Při definování pravidla správce zabezpečení zadáte následující podmínky:

- Priorita pravidla

- Akce, která se má provést (povolit, odepřít nebo vždy povolit)

- Směr provozu (příchozí nebo odchozí)

- Použitý protokol

Pokud chcete vynutit zásady zabezpečení napříč několika virtuálními sítěmi, vytvoříte a nasadíte konfiguraci správce zabezpečení. Tato konfigurace obsahuje sadu kolekcí pravidel a každá kolekce pravidel obsahuje jedno nebo více pravidel správce zabezpečení. Po vytvoření přidružíte kolekci pravidel ke skupinám sítí vyžadujícím pravidla správce zabezpečení. Pravidla se pak použijí pro všechny virtuální sítě obsažené ve skupinách sítě při nasazení konfigurace. Jedna konfigurace poskytuje centralizované a škálovatelné vynucování zásad zabezpečení napříč několika virtuálními sítěmi.

Důležité

Do oblasti je možné nasadit pouze jednu konfiguraci správce zabezpečení. V oblasti však může existovat více konfigurací připojení. Pokud chcete do oblasti nasadit více konfigurací správce zabezpečení, můžete místo toho vytvořit více kolekcí pravidel v konfiguraci zabezpečení.

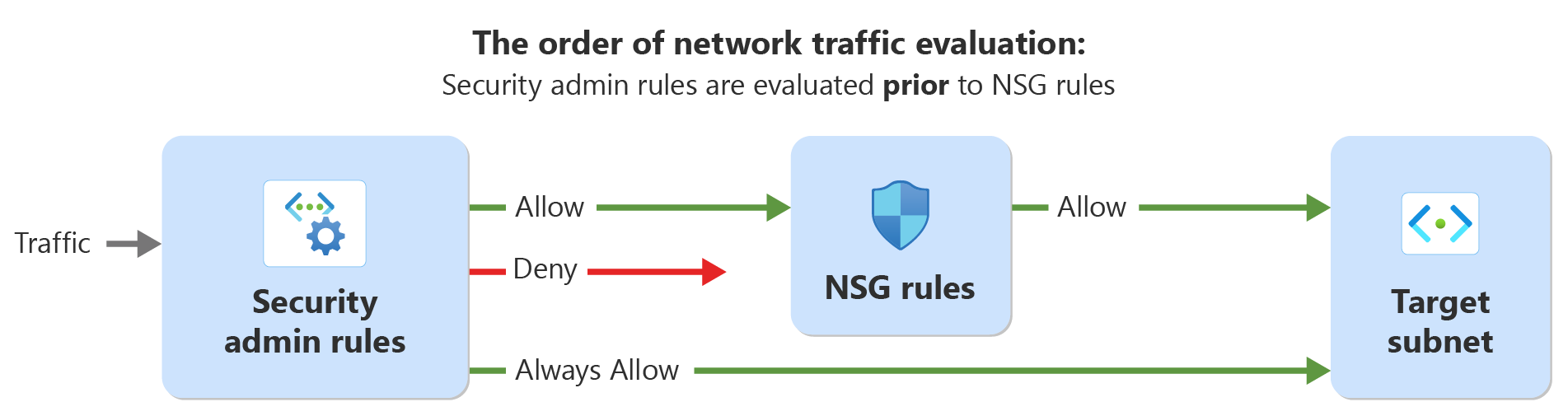

Jak se vyhodnocují pravidla správce zabezpečení a skupiny zabezpečení sítě (NSG)

Pravidla správce zabezpečení a skupiny zabezpečení sítě (NSG) se dají použít k vynucení zásad zabezpečení sítě v Azure. Mají však různé rozsahy a priority. #

Pravidla správce zabezpečení mají používat správci sítě centrálního týmu zásad správného řízení, čímž delegují pravidla NSG jednotlivým týmům aplikací nebo služeb k dalšímu určení zabezpečení podle potřeby. Pravidla správce zabezpečení mají vyšší prioritu než skupiny zabezpečení sítě a vyhodnocují se před pravidly NSG.

Skupiny zabezpečení sítě se naopak používají k filtrování síťového provozu do a z jednotlivých podsítí nebo síťových rozhraní. Jejich účelem je používat jednotlivé aplikační nebo servisní týmy k dalšímu určení zabezpečení podle potřeby. Skupiny zabezpečení sítě mají nižší prioritu než pravidla správce zabezpečení a vyhodnocují se po pravidlech správce zabezpečení.

Pravidla správce zabezpečení se v současné době používají na úrovni virtuální sítě, zatímco skupiny zabezpečení sítě je možné přidružit na úrovni podsítě a síťové karty. Tato tabulka ukazuje tyto rozdíly a podobnosti:

| Typ pravidla | Cílová skupina | Použito dne | Pořadí vyhodnocení | Typy akcí | Parametry |

|---|---|---|---|---|---|

| Pravidla správce zabezpečení | Správci sítě, centrální tým zásad správného řízení | Virtuální sítě | Vyšší priorita | Povolit, Odepřít, Vždy povolit | Priorita, protokol, akce, zdroj, cíl |

| Pravidla skupin zabezpečení sítě | Jednotlivé týmy | Podsítě, síťové karty | Nižší priorita po pravidlech správce zabezpečení | Povolit, Odepřít | Priorita, protokol, akce, zdroj, cíl |

Pravidla správce zabezpečení můžou s provozem provádět tři akce: Povolit, Vždy povolit a Odepřít. Při vytváření se nejprve vyhodnocují pravidla povolit a následně pravidla skupiny zabezpečení sítě. Tato akce umožňuje, aby pravidla skupin zabezpečení sítě v případě potřeby zpracovávala provoz jinak.

Pokud vytvoříte pravidlo Always Allow nebo Odepřít , vyhodnocení provozu se ukončí po vyhodnocení pravidla správce zabezpečení. S pravidlem Always Allow přejde provoz přímo do prostředku a ukončí další (a případně konfliktní) vyhodnocení podle pravidel NSG. Tato akce může být užitečná pro vynucení provozu a zabránění odepření pravidly skupiny zabezpečení sítě. S pravidlem Odepřít se provoz zastaví, aniž by se doručil do cíle. Pravidla správce zabezpečení nezávisí na skupině zabezpečení sítě, takže je můžete použít k vytvoření výchozích pravidel zabezpečení sami.

Pomocí pravidel správce zabezpečení a skupin zabezpečení sítě můžete vynutit zásady zabezpečení sítě na globální i individuální úrovni a zajistit, aby vaše virtuální sítě byly zabezpečené a vyhovující zásadám zabezpečení vaší organizace.

Důležité

Při nasazení pravidel správce zabezpečení se použije model konečné konzistence. To znamená, že pravidla správce zabezpečení se nakonec použijí na prostředky obsažené ve virtuální síti po krátké prodlevě. Prostředky, které jsou přidány do virtuální sítě, které už mají použitá pravidla správce zabezpečení, se nakonec dostanou i tato stejná pravidla správce zabezpečení se zpožděním.

Výhody pravidel správce zabezpečení

Pravidla správy zabezpečení poskytují mnoho výhod zabezpečení prostředků vaší organizace. Pomocí pravidel správce zabezpečení můžete vynutit povolený provoz a zabránit odepření tím, že vynutíte konfliktní pravidla skupiny zabezpečení sítě. Můžete také vytvořit výchozí pravidla správce zabezpečení, která nezávisí na existenci skupin zabezpečení sítě. Tato výchozí pravidla můžou být zvlášť užitečná, když vlastníci aplikací chybně nakonfigurují skupiny zabezpečení sítě nebo zapomenou navázat skupiny zabezpečení sítě. Kromě toho pravidla správce zabezpečení poskytují způsob, jak spravovat zabezpečení ve velkém měřítku, což snižuje provozní režii, která se dodává s rostoucím počtem síťových prostředků.

Ochrana vysoce rizikových portů

Na základě oborové studie a návrhů od Microsoftu doporučujeme zákazníkům omezit provoz mimo provoz pomocí pravidel správce zabezpečení pro tento seznam vysoce rizikových portů. Tyto porty se často používají ke správě prostředků nebo k nezabezpečeným nebo nešifrovaným přenosům dat a neměly by být přístupné na internetu. Existují však situace, kdy určité virtuální sítě a jejich prostředky potřebují povolit provoz pro správu nebo jiné procesy. V případě potřeby můžete vytvářet výjimky. Zjistěte, jak blokovat vysoce rizikové porty s výjimkami pro tyto typy scénářů.

| Port | Protokol | Popis |

|---|---|---|

| 20 | TCP | Nešifrovaný provoz FTP |

| 21 | TCP | Nešifrovaný provoz FTP |

| 22 | TCP | SSH: Potenciální útoky hrubou silou |

| 23 | TCP | TFTP umožňuje neověřené nebo nešifrované přenosy. |

| 69 | UDP | TFTP umožňuje neověřené nebo nešifrované přenosy. |

| 111 | TCP/UDP | RPC. Nešifrované ověřování je povolené |

| 119 | TCP | NNTP pro nešifrované ověřování |

| 135 | TCP/UDP | Mapovač koncových bodů, několik služeb pro vzdálenou správu |

| 161 | TCP | Protokol SNMP pro nezabezpečené ověřování / bez ověřování |

| 162 | TCP/UDP | Depeše SNMP – nezabezpečené / bez ověřování |

| 445 | TCP | SMB – známý vektor útoku |

| 512 | TCP | Rexec v Linuxu – vzdálené příkazy bez ověřování šifrování |

| 514 | TCP | Vzdálené prostředí – vzdálené příkazy bez ověřování nebo šifrování |

| 593 | TCP/UDP | HTTP RPC EPMAP – nešifrované volání vzdálené procedury |

| 873 | TCP | Rsync – nešifrovaný přenos souborů |

| 2049 | TCP/UDP | Systém souborů sítě |

| 3389 | TCP | RDP – Běžný port útoku hrubou silou |

| 5800 | TCP | Vyrovnávací paměť vzdáleného rámce VNC přes HTTP |

| 5900 | TCP | Vyrovnávací paměť vzdáleného rámce VNC přes HTTP |

| 11211 | UDP | Memcached |

Správa ve velkém měřítku

Azure Virtual Network Manager nabízí způsob správy zásad zabezpečení ve velkém měřítku pomocí pravidel správce zabezpečení. Když použijete konfiguraci správce zabezpečení na skupinu sítě, obdrží všechny virtuální sítě a jejich obsažené prostředky v oboru skupin sítě pravidla správce zabezpečení v zásadách.

Nové prostředky jsou chráněné společně s existujícími prostředky. Pokud například do virtuální sítě přidáte nové virtuální počítače v oboru pravidla správce zabezpečení, virtuální počítače se automaticky zabezpečí. Krátce po nasazení těchto virtuálních počítačů se použijí pravidla správce zabezpečení a budou je chránit.

Když zjistíte nová rizika zabezpečení, můžete je nasadit ve velkém měřítku vytvořením pravidla správce zabezpečení, které bude chránit před novým rizikem a jeho použitím ve vašich skupinách sítě. Po nasazení tohoto nového pravidla budou všechny prostředky v oboru skupin sítě chráněné nyní i v budoucnu.

Nepoužování pravidel správce zabezpečení

Ve většině případů se pravidla správce zabezpečení vztahují na všechny virtuální sítě a podsítě v rozsahu použité konfigurace zabezpečení skupiny sítě. Existují ale některé služby, které kvůli síťovým požadavkům služby nepoužívají pravidla správce zabezpečení. Zásady záměru sítě služby vynucují tyto požadavky.

Nepoužování pravidel správce zabezpečení na úrovni virtuální sítě

Ve výchozím nastavení se pravidla správce zabezpečení nepoužijí na virtuální síť obsahující následující služby:

- Spravované instance Azure SQL

- Azure Databricks

Pokud virtuální síť tyto služby obsahuje, pravidla správce zabezpečení tuto virtuální síť přeskočí. Pokud chcete, aby pravidla Allow byla použita pro tuto virtuální síť, vytvoříte konfiguraci zabezpečení s polem AllowRulesOnly nastaveným ve třídě securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET. Při nastavení se na tuto virtuální síť použijí pouze pravidla Povolit v konfiguraci zabezpečení. Pravidla zamítnutí se na tuto virtuální síť nepoužijí. Virtuální sítě bez těchto služeb můžou dál používat pravidla Povolit a Odepřít .

Konfiguraci zabezpečení můžete vytvořit pouze pomocí pravidel Povolit a nasadit ji do virtuálních sítí pomocí Azure PowerShellu a Azure CLI.

Poznámka:

Pokud několik instancí Azure Virtual Network Manageru použije různá nastavení ve securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices třídě na stejnou virtuální síť, použije se nastavení instance správce sítě s nejvyšším oborem.

Řekněme, že máte dva správce virtuálních sítí. První správce sítě je vymezen na kořenovou skupinu pro správu a má konfiguraci zabezpečení s nastavenou na AllowRulesOnly ve securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices třídě. Druhý správce virtuální sítě je vymezený na předplatné v kořenové skupině pro správu a ve své konfiguraci zabezpečení používá výchozí pole Žádné . Pokud obě konfigurace použijí pravidla správce zabezpečení na stejnou virtuální síť, použije se u virtuální sítě nastavení AllowRulesOnly .

Nepoužování pravidel správce zabezpečení na úrovni podsítě

Podobně některé služby nepoužívají pravidla správce zabezpečení na úrovni podsítě, pokud virtuální síť podsítí spadá do rozsahu konfigurace správce zabezpečení. Mezi tyto služby patří:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Server tras Azure

- Službu Azure VPN Gateway

- Azure Virtual WAN

- Brána Azure ExpressRoute

V takovém případě pravidla správce zabezpečení nemají vliv na prostředky v podsíti s těmito službami. Jiné podsítě ve stejné virtuální síti ale mají použitá pravidla správce zabezpečení.

Poznámka:

Pokud chcete použít pravidla správce zabezpečení u podsítí obsahujících bránu Aplikace Azure lication Gateway, zajistěte, aby každá podsíť obsahovala jenom brány, které jsou zřízené s povolenou izolací sítě. Pokud podsíť obsahuje bránu Aplikace Azure lication bez izolace sítě, pravidla správce zabezpečení se na tuto podsíť nepoužijí.

Pole správce zabezpečení

Při definování pravidla správce zabezpečení jsou povinná a volitelná pole.

Povinná pole

Priorita

Priorita pravidla správce zabezpečení je celé číslo mezi 1 a 4096. Čím nižší je hodnota, tím vyšší je priorita pravidla. Například pravidlo zamítnutí s prioritou 10 přepíše pravidlo povolení s prioritou 20.

Akce

Pro pravidlo zabezpečení můžete definovat jednu ze tří akcí:

| Akce | Popis |

|---|---|

| Povolit | Povolí provoz na konkrétním portu, protokolu a předponách IP adresy zdroje/cíle v zadaném směru. |

| Odepřít | Zablokujte provoz na zadaném portu, protokolu a předponách IP adres zdroje/cíle v zadaném směru. |

| Vždy povolit | Bez ohledu na jiná pravidla s nižší prioritou nebo uživatelem definovanými skupinami zabezpečení sítě povolte provoz na zadaném portu, protokolu a předponách ip adres zdroje a cíle v zadaném směru. |

Směr

Můžete určit směr provozu, pro který pravidlo platí. Můžete definovat příchozí nebo odchozí provoz.

Protokol

Protokoly aktuálně podporované pravidly správce zabezpečení jsou:

- TCP

- UDP

- ICMP

- ESP

- AH

- Všechny protokoly

Nepovinná pole

Zdrojové a cílové typy

- IP adresy: V zápisu CIDR můžete zadat adresy IPv4 nebo IPv6 nebo bloky adres. Pokud chcete vypsat více IP adres, oddělte každou IP adresu čárkou.

- Značka služby: Můžete definovat konkrétní značky služeb na základě oblastí nebo celé služby. Seznam podporovaných značek najdete v části Dostupné značky služeb.

Zdrojové a cílové porty

Můžete definovat konkrétní běžné porty, které se mají blokovat ze zdroje nebo do cíle. Tady je seznam běžných portů TCP:

| Porty | Service name |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | Protokol RDP |

| 1433 | SQL |

Další kroky

Zjistěte, jak blokovat síťový provoz pomocí konfigurace správce zabezpečení.