Konfigurace záměru a zásad směrování centra Virtual WAN

Záměr směrování centra Virtual WAN umožňuje nastavit jednoduché a deklarativní zásady směrování, které posílají provoz do řešení zabezpečení typu Brána firewall, síťová virtuální zařízení nebo softwarová řešení jako služba (SaaS) nasazená v centru Virtual WAN.

Pozadí

Zásady směrování a záměru směrování umožňují nakonfigurovat centrum Virtual WAN tak, aby předával internetový a privátní provoz (VPN typu point-to-site, vpn typu site-to-site, ExpressRoute, virtuální síť a síťové virtuální zařízení) do brány Azure Firewall, brány firewall nové generace (NGFW), síťového virtuálního zařízení (NVA) nebo řešení typu software jako služba (SaaS) nasazené ve virtuálním centru.

Existují dva typy zásad směrování: internetový provoz a zásady směrování privátního provozu. Každé centrum Virtual WAN může mít maximálně jednu zásadu směrování internetového provozu a jednu zásadu směrování privátního provozu, z nichž každá má jeden prostředek dalšího směrování. I když privátní provoz zahrnuje předpony adres větví i virtuální sítě, zásady směrování je považují za jednu entitu v rámci konceptů záměru směrování.

Zásady směrování internetového provozu: Pokud je zásada směrování internetového provozu nakonfigurovaná v centru Virtual WAN, všechny větve (VPN vzdáleného uživatele (VPN typu point-to-site), VPN typu site-to-site a ExpressRoute) a připojení virtuální sítě k sadě Virtual WAN do tohoto centra Virtual WAN směrují internetový provoz do brány Azure Firewall, poskytovatele zabezpečení třetích stran, síťového virtuálního zařízení nebo řešení SaaS určeného jako součást zásad směrování.

Jinými slovy, pokud je v centru Virtual WAN nakonfigurovaná zásada směrování internetového provozu, služba Virtual WAN inzeruje výchozí trasu (0.0.0.0/0) do všech paprsků, bran a síťových virtuálních zařízení (nasazených v centru nebo paprsku).

Zásady směrování privátního provozu: Pokud jsou v centru Virtual WAN nakonfigurované zásady směrování privátního provozu, veškerý provoz pobočky a virtuální sítě v centru Virtual WAN a mimo ně, včetně provozu mezi centry, se přesměruje do prostředku řešení Azure Firewall pro další směrování, síťového virtuálního zařízení nebo řešení SaaS.

Jinými slovy, pokud jsou v centru Virtual WAN nakonfigurované zásady směrování privátního provozu, všechny větve k virtuální síti, větev-virtuální síť, virtuální síť-větev a provoz mezi centry se odesílají přes Azure Firewall, síťové virtuální zařízení nebo řešení SaaS nasazené v centru Virtual WAN.

Případy použití

Následující část popisuje dva běžné scénáře, kdy se zásady směrování použijí u zabezpečených center Virtual WAN.

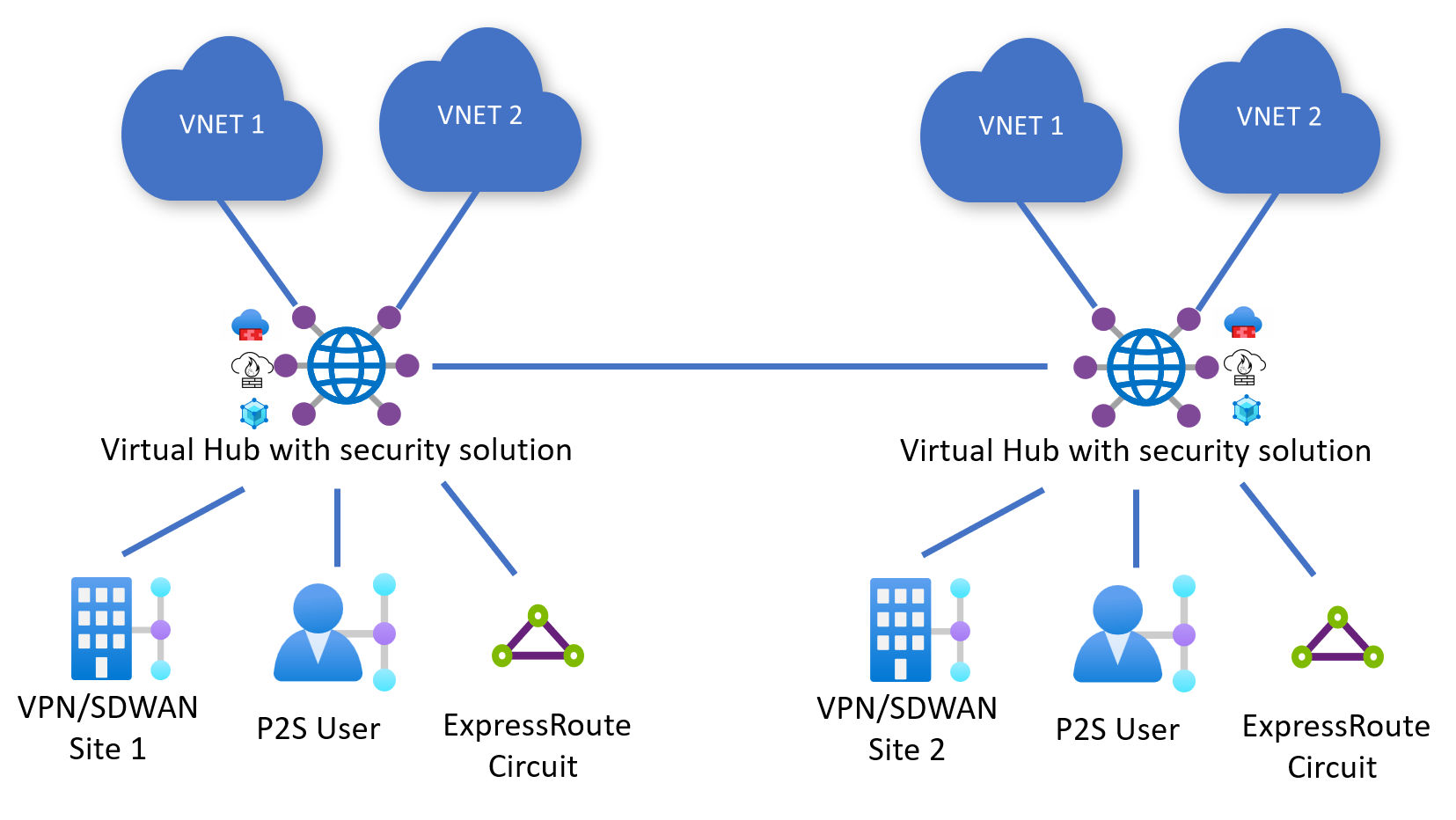

Všechna centra Virtual WAN jsou zabezpečená (nasazená pomocí brány Azure Firewall, síťového virtuálního zařízení nebo řešení SaaS).

V tomto scénáři jsou všechna centra Virtual WAN nasazená s řešením Azure Firewall, síťové virtuální zařízení nebo SaaS. V tomto scénáři můžete nakonfigurovat zásady směrování internetového provozu, zásady směrování privátního provozu nebo obojí v každém centru Virtual WAN.

Zvažte následující konfiguraci, ve které centrum 1 a Centrum 2 mají zásady směrování pro privátní i internetový provoz.

Konfigurace centra 1:

- Zásady privátního provozu s využitím služby Azure Firewall, síťového virtuálního zařízení nebo řešení SaaS centra dalšího segmentu směrování 1

- Zásady internetového provozu s využitím řešení Azure Firewall, síťové virtuální zařízení nebo řešení SaaS centra dalšího segmentu směrování 1

Konfigurace centra 2:

- Zásady privátního provozu s využitím služby Azure Firewall, síťového virtuálního zařízení nebo řešení SaaS centra dalšího segmentu směrování 2

- Zásady internetového provozu s využitím služby Azure Firewall, síťového virtuálního zařízení nebo řešení SaaS centra dalšího segmentu směrování 2

Následují toky provozu, které jsou výsledkem takové konfigurace.

Poznámka:

Internetový provoz se musí směrovat přes místní řešení zabezpečení v centru, protože výchozí trasa (0.0.0.0.0/0) se mezi rozbočovače nerozšířuje .

| Z | Záměr | Virtuální sítě centra 1 | Větve centra 1 | Virtuální sítě centra 2 | Větve centra 2 | Internet |

|---|---|---|---|---|---|---|

| Virtuální sítě centra 1 | → | Centrum 1 – AzFW nebo síťové virtuální zařízení | Centrum 1 – AzFW nebo síťové virtuální zařízení | Hub 1 a 2 AzFW, NVA nebo SaaS | Hub 1 a 2 AzFW, NVA nebo SaaS | Centrum 1 – AzFW, síťové virtuální zařízení nebo SaaS |

| Větve centra 1 | → | Centrum 1 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 1 – AzFW, síťové virtuální zařízení nebo SaaS | Hub 1 a 2 AzFW, NVA nebo SaaS | Hub 1 a 2 AzFW, NVA nebo SaaS | Centrum 1 – AzFW, síťové virtuální zařízení nebo SaaS |

| Virtuální sítě centra 2 | → | Hub 1 a 2 AzFW, NVA nebo SaaS | Hub 1 a 2 AzFW, NVA nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS |

| Větve centra 2 | → | Hub 1 a 2 AzFW, NVA nebo SaaS | Hub 1 a 2 AzFW, NVA nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Hub 2AzFW, NVA nebo SaaS |

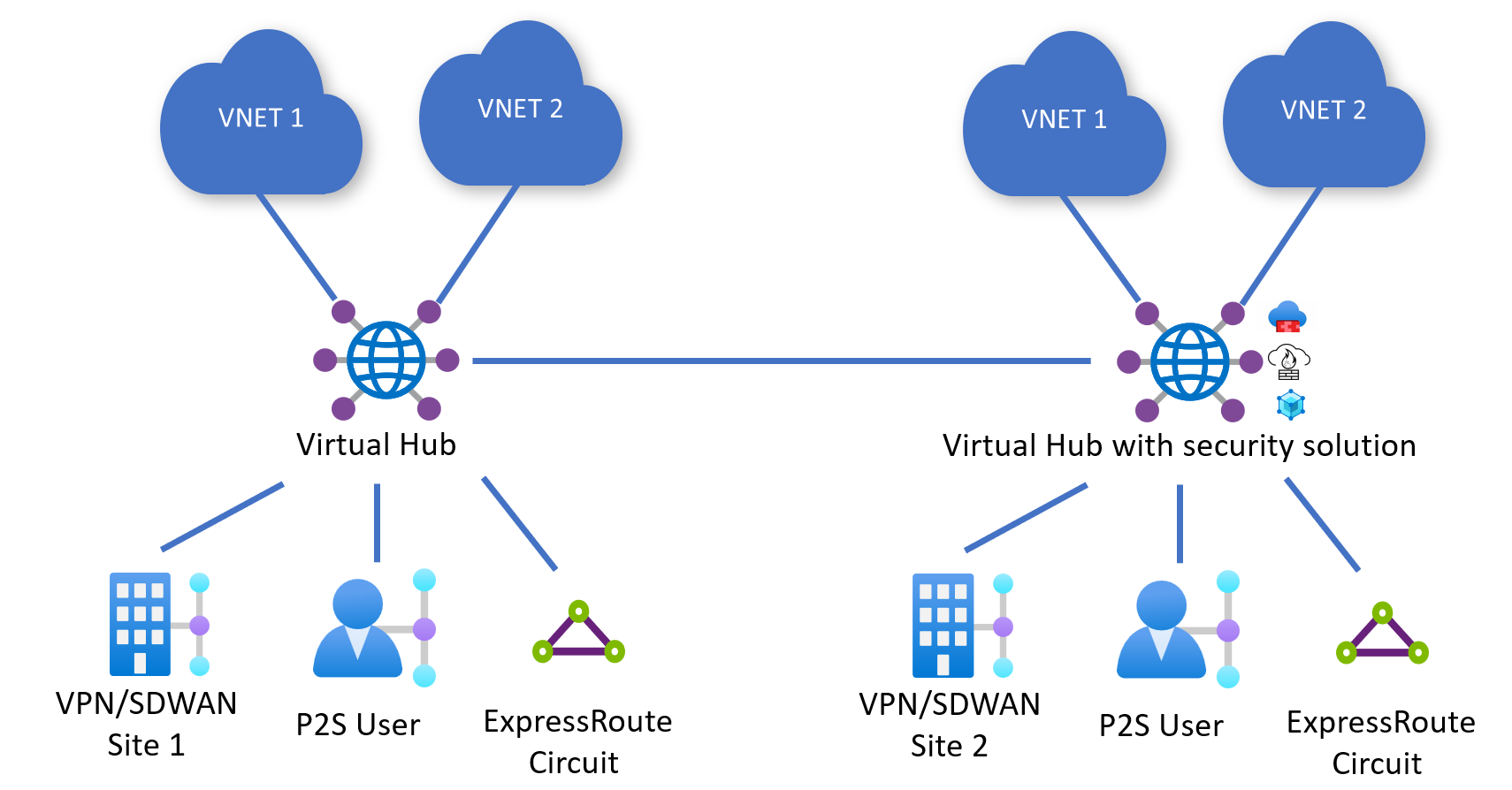

Nasazení zabezpečených i běžných center Virtual WAN

V tomto scénáři nejsou všechna centra v síti WAN zabezpečená centra Virtual WAN (rozbočovače, které mají nasazené řešení zabezpečení).

Zvažte následující konfiguraci, ve které se ve službě Virtual WAN nasadí Centrum 1 (normální) a Centrum 2 (zabezpečené). Centrum 2 má zásady směrování pro privátní i internetový provoz.

Konfigurace centra 1:

- Není k dispozici (nejde nakonfigurovat zásady směrování, pokud není centrum nasazené s využitím služby Azure Firewall, síťového virtuálního zařízení nebo řešení SaaS)

Konfigurace centra 2:

- Zásady privátního provozu s řešením Azure Firewall, síťové virtuální zařízení nebo řešení SaaS v centru dalšího segmentu směrování 2.

- Zásady internetového provozu s řešením Azure Firewall, síťové virtuální zařízení nebo řešení SaaS centra dalšího segmentu směrování 2.

Následují toky provozu, které jsou výsledkem takové konfigurace. Větve a virtuální sítě připojené k Centru 1 nemají přístup k internetu přes řešení zabezpečení nasazené v centru, protože výchozí trasa (0.0.0.0.0/0) se mezi rozbočovače nešíruje .

| Z | Záměr | Virtuální sítě centra 1 | Větve centra 1 | Virtuální sítě centra 2 | Větve centra 2 | Internet |

|---|---|---|---|---|---|---|

| Virtuální sítě centra 1 | → | Přímo | Přímo | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | - |

| Větve centra 1 | → | Přímo | Přímo | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | - |

| Virtuální sítě centra 2 | → | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS |

| Větve centra 2 | → | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS | Centrum 2 – AzFW, síťové virtuální zařízení nebo SaaS |

Známá omezení

- Následující tabulka popisuje avaiablility záměru směrování v různých prostředích Azure.

- Záměr směrování není v Mirosoft Azure provozovaný společností 21 Vianet k dispozici.

- Palo Alto Cloud NGFW je k dispozici pouze ve veřejné službě Azure. Spojte se s Palo Alto Networks ohledně avaialbility cloudových NGFW ve službě Azure Government a Microsoft Azure provozovaných společností Viacom.

- Síťová virtuální zařízení nejsou dostupná ve všech oblastech Azure Government. Ohledně dostupnosti ve službě Azure Government se obraťte na partnera síťového virtuálního zařízení.

| Cloudové prostředí | Azure Firewall | Síťové virtuální zařízení | Řešení SaaS |

|---|---|---|---|

| Azure Public | Ano | Ano | Yes |

| Azure Government | Ano | Omezená | No |

| Microsoft Azure provozovaný společností 21 Vianet | No | No | Ne |

- Směrovací záměr zjednodušuje směrování tím, že spravuje přidružení a šíření směrovacích tabulek pro všechna připojení (virtuální síť, síť VPN typu site-to-site, síť VPN typu point-to-site a ExpressRoute). Virtuální sítě WAN s vlastními směrovacími tabulkami a přizpůsobenými zásadami se proto nedají použít s konstrukty záměru směrování.

- Šifrované expressRoute (tunely VPN typu site-to-site spuštěné přes okruhy ExpressRoute) jsou podporovány v centrech, kde se konfiguruje záměr směrování, pokud je nakonfigurovaná služba Azure Firewall tak, aby umožňovala provoz mezi koncovými body tunelu VPN (privátní IP adresa brány VPN Typu site-to-site a privátní IP adresa místního zařízení VPN). Další informace o požadovaných konfiguracích najdete v tématu Šifrované ExpressRoute se záměrem směrování.

- U záměru směrování se nepodporují následující případy použití připojení:

- Statické trasy ve výchozí tabulceRoute, které odkazují na připojení k virtuální síti, nelze použít ve spojení se záměrem směrování. Můžete ale použít funkci partnerského vztahu protokolu BGP.

- Statické trasy v připojení k virtuální síti s "šířením statických tras" se nepoužijí u prostředku dalšího směrování zadaného v zásadách privátního směrování. Podpora použití statických tras na připojeních virtuální sítě k zásadám privátního směrování, které se týkají dalšího směrování, je v plánu.

- Možnost nasazení síťového virtuálního zařízení s připojením SD-WAN i samostatného síťového virtuálního zařízení brány firewall nebo řešení SaaS ve stejném centru Virtual WAN je aktuálně na roadmapě. Jakmile je záměr směrování nakonfigurovaný s řešením SaaS dalšího segmentu směrování nebo síťovým virtuálním zařízením brány firewall, ovlivní to připojení mezi síťovým virtuálním zařízením SD-WAN a Azure. Místo toho nasaďte síťové virtuální zařízení SD-WAN a síťové virtuální zařízení brány firewall nebo řešení SaaS v různých virtuálních centrech. Alternativně můžete síťové virtuální zařízení SD-WAN nasadit také v paprskové virtuální síti připojené k centru a využít možnosti partnerského vztahu protokolu BGP virtuálního centra.

- Síťová virtuální zařízení (NVA) je možné zadat pouze jako prostředek dalšího směrování pro směrování, pokud se jedná o bránu firewall nové generace nebo bránu firewall nové generace s duální rolí a síťová virtuální zařízení SD-WAN. Kontrolní bod, fortinet-ngfw a fortinet-ngfw-and-sdwan jsou v současné době jedinými síťovými virtuálními virtuálními zařízeními, které mají nárok na konfiguraci dalšího segmentu směrování pro záměr směrování. Pokud se pokusíte zadat jiné síťové virtuální zařízení, vytvoření záměru směrování selže. Typ síťového virtuálního zařízení můžete zkontrolovat tak, že přejdete do svého virtuálního centra –> síťová virtuální zařízení a pak se podíváte na pole Dodavatel . Palo Alto Networks Cloud NGFW se také podporuje jako další segment směrování záměru směrování, ale považuje se za další segment směrování typu řešení SaaS.

- Uživatelé záměru směrování, kteří chtějí připojit více okruhů ExpressRoute k virtuální síti WAN a chtějí mezi nimi odesílat provoz prostřednictvím řešení zabezpečení nasazeného v rozbočovači, mohou otevřít případ podpory, který tento případ použití umožní. Další informace najdete v referenčních informacích k povolení připojení napříč okruhy ExpressRoute.

Omezení adresního prostoru virtuální sítě

Poznámka:

Maximální počet adresních prostorů virtuální sítě, které se můžete připojit k jednomu centru Virtual WAN, je možné upravit. Otevřete případ podpora Azure a požádejte o navýšení limitu. Limity platí na úrovni centra Virtual WAN. Pokud máte více center Virtual WAN, které vyžadují zvýšení limitu, požádejte o navýšení limitu pro všechna centra Virtual WAN ve vašem nasazení virtual WAN.

Pro zákazníky používající záměr směrování je maximální počet adresních prostorů ve všech virtuálních sítích přímo připojených k jednomu centru virtuální sítě WAN 400. Tento limit se použije jednotlivě pro každé centrum Virtual WAN v nasazení služby Virtual WAN. K tomuto limitu se nezapočítávají adresní prostory virtuální sítě připojené ke vzdáleným (jiným rozbočovačům Virtual WAN ve stejných centrech Virtual WAN).

Pokud počet adresních prostorů virtuální sítě připojených přímo k centru překročí limit, povolení nebo aktualizace záměru směrování ve virtuálním centru selže. U center, které jsou už nakonfigurované se záměrem směrování, kde adresní prostory virtuální sítě překročí limit v důsledku operace, jako je aktualizace adresního prostoru virtuální sítě, nemusí být nově připojený adresní prostor směrovatelný.

Proaktivně požádejte o navýšení limitu, pokud celkový počet adresních prostorů ve všech místně propojených virtuálních sítích překročí 90 % zdokumentovaného limitu nebo pokud máte nějaké plánované rozšíření sítě nebo operace nasazení, které zvýší počet adresních prostorů virtuální sítě za limit.

Následující tabulka obsahuje příklad výpočtů adresního prostoru virtuální sítě.

| Virtuální centrum | Počet virtuálních sítí | Adresní prostory na virtuální síť | Celkový počet adresních prostorů virtuální sítě připojených k virtuálnímu centru | Navrhovaná akce |

|---|---|---|---|---|

| Centrum č. 1 | 200 | 0 | 200 | Nevyžaduje se žádná akce, monitorujte počet adresního prostoru. |

| Centrum č. 2 | 150 | 3 | 450 | Zvýšení limitu požadavků na použití záměru směrování |

| Centrum č. 3 | 370 | 0 | 370 | Zvýšení limitu požadavků |

Pomocí následujícího skriptu PowerShellu můžete odhadnout počet adresních prostorů ve virtuálních sítích připojených k jednomu centru Virtual WAN. Spusťte tento skript pro všechna centra Virtual WAN ve vaší službě Virtual WAN. V plánu je metrika služby Azure Monitor, která umožňuje sledovat a konfigurovat upozornění na adresní prostory připojených virtuálních sítí.

Nezapomeňte upravit ID prostředku centra Virtual WAN ve skriptu tak, aby odpovídalo vašemu prostředí. Pokud máte připojení virtuální sítě mezi tenanty, ujistěte se, že máte dostatečná oprávnění ke čtení objektu připojení virtuální sítě Virtual WAN a připojeného prostředku virtuální sítě.

$hubVNETconnections = Get-AzVirtualHubVnetConnection -ParentResourceId "/subscriptions/<subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualHubs/<virtual hub name>"

$addressSpaceCount = 0

foreach($connection in $hubVNETconnections) {

try{

$resourceURI = $connection.RemoteVirtualNetwork.Id

$RG = ($resourceURI -split "/")[4]

$name = ($resourceURI -split "/")[8]

$VNET = Get-AzVirtualNetwork -Name $name -ResourceGroupName $RG -ErrorAction "Stop"

$addressSpaceCount += $VNET.AddressSpace.AddressPrefixes.Count

}

catch{

Write-Host "An error ocurred while processing VNET connected to Virtual WAN hub with resource URI: " -NoNewline

Write-Host $resourceURI

Write-Host "Error Message: " -ForegroundColor Red

Write-Host $_.Exception.Message -ForegroundColor Red

}

finally{

}

}

Write-Host "Total Address Spaces in VNETs connected to this Virtual WAN Hub: " -ForegroundColor Green -NoNewline

Write-Host $addressSpaceCount -ForegroundColor Green

Důležité informace

Zákazníci, kteří aktuálně používají Azure Firewall v centru Virtual WAN bez záměru směrování, můžou povolit směrovací záměr pomocí Azure Firewall Manageru, portálu směrování centra Virtual WAN nebo prostřednictvím jiných nástrojů pro správu Azure (PowerShell, rozhraní příkazového řádku, rozhraní REST API).

Před povolením záměru směrování zvažte následující:

- Záměr směrování je možné nakonfigurovat pouze v centrech, kde nejsou žádné vlastní směrovací tabulky a ve výchozí tabulceRouteTable nejsou žádné statické trasy s připojením k virtuální síti dalšího segmentu směrování. Další informace najdete v požadavcích.

- Před povolením záměru směrování uložte kopii bran, připojení a směrovacích tabulek. Systém automaticky neuloží a nepoužije předchozí konfigurace. Další informace najdete v tématu Strategie vrácení zpět.

- Záměr směrování změní statické trasy ve výchozí tabulceRouteTable. Kvůli optimalizaci webu Azure Portal se stav výchozí tabulkyRouteTable po nakonfigurování záměru směrování může lišit, pokud konfigurujete záměr směrování pomocí rest, rozhraní příkazového řádku nebo PowerShellu. Další informace najdete ve statických trasách.

- Povolení záměru směrování ovlivňuje inzerování předpon do místního prostředí. Další informace najdete v oznámeních o inzerování předpon.

- Můžete otevřít případ podpory pro povolení připojení mezi okruhy ExpressRoute přes zařízení brány firewall v centru. Povolením tohoto vzoru připojení upravíte předpony inzerované do okruhů ExpressRoute. Další informace najdete v tématu o ExpressRoute .

- Záměr směrování je jediným mechanismem ve službě Virtual WAN, který umožňuje kontrolu provozu mezi rozbočovači prostřednictvím bezpečnostních zařízení nasazených v centru. Kontrola provozu mezi centry také vyžaduje povolení záměru směrování ve všech centrech, aby se zajistilo, že se provoz směruje symetricky mezi zařízeními zabezpečení nasazenými v centrech Virtual WAN.

- Záměr směrování odesílá virtuální síť a místní provoz do prostředku dalšího segmentu směrování zadaného v zásadách směrování. Virtual WAN naprogramuje základní platformu Azure pro směrování provozu místní sítě a virtuální sítě v souladu s nakonfigurovanými zásadami směrování a nezpracuje provoz přes směrovač virtuálního centra. Vzhledem k tomu, že směrovač nezpracovává pakety směrované prostřednictvím záměru směrování, nemusíte přidělovat další jednotky infrastruktury směrování pro předávání paketů roviny dat v centrech nakonfigurovaných záměrem směrování. Možná ale budete muset přidělit další jednotky infrastruktury směrování na základě počtu virtuálních počítačů ve virtuálních sítích připojených k centru Virtual WAN.

- Záměr směrování umožňuje nakonfigurovat různé prostředky dalšího směrování pro zásady privátního a internetového směrování. Můžete například nastavit další segment směrování pro zásady privátního směrování do služby Azure Firewall v centru a další segment směrování zásad internetového směrování na síťové virtuální zařízení nebo řešení SaaS v centru. Vzhledem k tomu, že se řešení SaaS a síťová virtuální zařízení brány firewall nasazují ve stejné podsíti v centru Virtual WAN, může nasazení řešení SaaS se síťovým virtuálním zařízením brány firewall ve stejném centru ovlivnit horizontální škálovatelnost řešení SaaS, protože pro horizontální horizontální horizontální navýšení kapacity je k dispozici méně IP adres. Kromě toho můžete mít v každém centru Virtual WAN nasazené maximálně jedno řešení SaaS.

Požadavky

Pokud chcete povolit záměr a zásady směrování, musí vaše virtuální centrum splňovat následující požadavky:

- Ve virtuálním centru nejsou nasazené žádné vlastní směrovací tabulky. Jedinými směrovacími tabulkami, které existují, jsou noneRouteTable a výchozí tabulkaRouteTable.

- S připojením k virtuální síti dalšího segmentu směrování nemůžete mít statické trasy. Ve výchozí tabulceRouteTable můžete mít statické trasy dalšího segmentu směrování služby Azure Firewall.

Možnost konfigurace záměru směrování je pro centra, která nesplňují výše uvedené požadavky, neaktivní.

Použití záměru směrování (povolení možnosti mezi rozbočovači) ve Službě Azure Firewall Manager má další požadavek:

- Trasy vytvořené Azure Firewall Managerem se řídí konvencí vytváření názvů private_traffic, internet_traffic nebo all_traffic. Proto musí všechny trasy ve výchozí tabulceRouteTable dodržovat tuto konvenci.

Strategie vrácení zpět

Poznámka:

Při úplném odebrání konfigurace záměru směrování z centra se všechna připojení k centru nastaví tak, aby se šířila na výchozí popisek (který platí pro všechny výchozí tabulkyRouteTables ve službě Virtual WAN). Pokud tedy uvažujete o implementaci záměru směrování ve službě Virtual WAN, měli byste uložit kopii existujících konfigurací (brány, připojení, směrovací tabulky), které se použijí, pokud se chcete vrátit k původní konfiguraci. Systém automaticky neobnoví vaši předchozí konfiguraci.

Záměr směrování zjednodušuje směrování a konfiguraci tím, že spravuje přidružení tras a šíření všech připojení v centru.

Následující tabulka popisuje přidruženou směrovací tabulku a šíření směrovacích tabulek všech připojení po nakonfigurování záměru směrování.

| Konfigurace záměru směrování | Přidružená směrovací tabulka | Šířené směrovací tabulky |

|---|---|---|

| Internet | defaultRouteTable | výchozí popisek (defaultRouteTable všech center ve službě Virtual WAN) |

| Privátní | defaultRouteTable | noneRouteTable |

| Internet a soukromý | defaultRouteTable | noneRouteTable |

Statické trasy ve výchozí tabulceRouteTable

Následující část popisuje, jak záměr směrování spravuje statické trasy ve výchozí tabulceRouteTable při povolení záměru směrování v centru. Změny, které záměr směrování provede ve výchozí tabulceRouteTable, jsou nevratné.

Pokud odeberete záměr směrování, budete muset předchozí konfiguraci obnovit ručně. Proto doporučujeme uložit snímek konfigurace před povolením záměru směrování.

Azure Firewall Manager a portál centra Virtual WAN

Pokud je v centru povolený záměr směrování, vytvoří se ve výchozí tabulceRouteTable automaticky statické trasy odpovídající nakonfigurovaným zásadám směrování. Tyto trasy jsou:

| Název trasy | Předpony | Prostředek dalšího segmentu směrování |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

Poznámka:

Všechny statické trasy ve výchozí tabulceRouteTable obsahující předpony, které přesně odpovídají 0.0.0.0/0 nebo RFC1918 super-nets (10.0.0.0/8, 192.168.0.0/16 a 172.16.0.0/12) se automaticky konsolidují do jedné statické trasy s názvem private_traffic. Předpony ve výchozí tabulceRouteTable, které odpovídají RFC1918 supernety nebo 0.0.0.0/0, se po nakonfigurování záměru směrování vždy automaticky odeberou bez ohledu na typ zásady.

Představte si například scénář, ve kterém má výchozí tabulkaRouteTable před konfigurací záměru směrování následující trasy:

| Název trasy | Předpony | Prostředek dalšího segmentu směrování |

|---|---|---|

| private_traffic | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

| additional_private | 10.0.0.0/8, 50.0.0.0/24 | Azure Firewall |

Povolení záměru směrování v tomto centru by vedlo k následujícímu stavu výchozí tabulkyRouteTable. Všechny předpony, které nejsou RFC1918 nebo 0.0.0.0/0, jsou sloučeny do jedné trasy s názvem private_traffic.

| Název trasy | Předpony | Prostředek dalšího segmentu směrování |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| private_traffic | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Firewall |

Jiné metody (PowerShell, REST, CLI)

Vytvoření záměru směrování pomocí metod bez portálu automaticky vytvoří odpovídající trasy zásad ve výchozí tabulceRouteTable a odebere také všechny předpony ve statických trasách, které přesně odpovídají 0.0.0.0/0 nebo RFC1918 supernety (10.0.0.0/8, 192.168.0.0/16 nebo 172.16.0.0/12). Jiné statické trasy se ale automaticky nekonsolidují .

Představte si například scénář, ve kterém má výchozí tabulkaRouteTable před konfigurací záměru směrování následující trasy:

| Název trasy | Předpony | Prostředek dalšího segmentu směrování |

|---|---|---|

| firewall_route_ 1 | 10.0.0.0/8 | Azure Firewall |

| firewall_route_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

Následující tabulka představuje konečný stav výchozí tabulkyRouteTable po úspěšném vytvoření záměru směrování. Všimněte si, že firewall_route_1 a to_internet byly automaticky odebrány, protože jediná předpona v těchto trasách byla 10.0.0.0/8 a 0.0.0/0. firewall_route_2 byl upraven tak, aby odebral 192.168.0.0/16, protože tato předpona je RFC1918 agregační předpona.

| Název trasy | Předpony | Prostředek dalšího segmentu směrování |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| firewall_route_2 | 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

Inzerovat předponu místnímu prostředí

Následující část popisuje, jak Virtual WAN inzeruje trasy do místního prostředí po nakonfigurování záměru směrování ve virtuálním centru.

Zásady směrování do internetu

Poznámka:

Výchozí trasa 0.0.0.0/0 se neinzeruje napříč virtuálními rozbočovači.

Pokud ve virtuálním centru povolíte zásady směrování internetu, výchozí trasa 0.0.0.0/0 se inzeruje všem připojením k rozbočovači (Virtual Network ExpressRoute, VPN typu Site-to-Site, VPN typu point-to-site, síťové virtuální zařízení v centru a připojení BGP), kde je nastavena výchozí trasa šíření nebo povolení příznaku zabezpečení internetu na hodnotu true. Tento příznak můžete nastavit na false pro všechna připojení, která by se neměla naučit výchozí trasu.

Zásady privátního směrování

Pokud je virtuální centrum nakonfigurované pomocí zásady privátního směrování, Virtual WAN inzeruje trasy do místních místních připojení následujícím způsobem:

- Směruje trasy odpovídající předponám z virtuálních sítí místního centra, ExpressRoute, VPN typu Site-to-Site, VPN typu Point-to-Site, nvA-in-the-hub nebo připojení BGP připojených k aktuálnímu rozbočovači.

- Trasy odpovídající předponám z virtuálních sítí vzdáleného centra, ExpressRoute, VPN typu Site-to-Site, VPN typu point-to-site, síťového virtuálního zařízení v centru nebo připojení BGP, kde jsou nakonfigurované zásady privátního směrování.

- Směruje trasy odpovídající předponám z virtuálních sítí vzdáleného centra, ExpressRoute, VPN typu Site-to-Site, VPN typu point-to-site, síťového virtuálního zařízení a připojení BGP, kde není nakonfigurovaný záměr směrování a vzdálená připojení se rozšíří do výchozí tabulkyRouteTable místního centra.

- Předpony získané z jednoho okruhu ExpressRoute se neinzerují do jiných okruhů ExpressRoute, pokud není povolená služba Global Reach. Pokud chcete povolit průchod ExpressRoute do ExpressRoute prostřednictvím řešení zabezpečení nasazeného v centru, otevřete případ podpory. Další informace najdete v tématu Povolení připojení napříč okruhy ExpressRoute.

Klíčové scénáře směrování

Následující část popisuje několik klíčových scénářů směrování a chování směrování při konfiguraci záměru směrování v centru Virtual WAN.

Tranzitní připojení mezi okruhy ExpressRoute se záměrem směrování

Tranzitní připojení mezi okruhy ExpressRoute v rámci služby Virtual WAN je poskytováno prostřednictvím dvou různých konfigurací. Vzhledem k tomu, že tyto dvě konfigurace nejsou kompatibilní, měli by zákazníci zvolit jednu možnost konfigurace, která podporuje tranzitní připojení mezi dvěma okruhy ExpressRoute.

Poznámka:

Pokud chcete povolit připojení ExpressRoute k průchodu ExpressRoute přes zařízení brány firewall v centru se zásadami privátního směrování, otevřete případ podpory s podpora Microsoftu. Tato možnost není kompatibilní se službou Global Reach a vyžaduje, aby byla zakázaná služba Global Reach, aby se zajistilo správné směrování přenosu mezi všemi okruhy ExpressRoute připojenými ke službě Virtual WAN.

- ExpressRoute Global Reach: ExpressRoute Global Reach umožňuje dvěma okruhům s podporou global Reach odesílat provoz mezi sebou přímo bez průchodu virtuálním centrem.

- Zásady privátního směrování záměru směrování: Konfigurace zásad privátního směrování umožňuje dvěma okruhům ExpressRoute odesílat provoz mezi sebou prostřednictvím řešení zabezpečení nasazeného v centru.

Připojení mezi okruhy ExpressRoute prostřednictvím zařízení brány firewall v centru s využitím zásad privátního směrování záměru směrování je k dispozici v následujících konfiguracích:

- Oba okruhy ExpressRoute jsou připojené ke stejnému centru a v daném centru jsou nakonfigurované zásady privátního směrování.

- Okruhy ExpressRoute jsou připojené k různým rozbočovačům a v obou centrech se konfigurují zásady privátního směrování. Obě centra proto musí mít nasazené řešení zabezpečení.

Aspekty směrování s Využitím ExpressRoute

Poznámka:

Následující aspekty směrování platí pro všechna virtuální centra v předplatných, která jsou povolená podpora Microsoftu povolit připojení ExpressRoute k ExpressRoute přes bezpečnostní zařízení v centru.

Po povolení průchodu přes okruhy ExpressRoute pomocí zařízení brány firewall nasazeného ve virtuálním centru můžete očekávat následující změny chování způsobu inzerování tras do místního prostředí ExpressRoute:

- Virtual WAN automaticky inzeruje RFC1918 agregační předpony (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) do místního prostředí připojeného k ExpressRoute. Tyto agregované trasy se inzerují kromě tras popsaných v předchozí části.

- Virtual WAN automaticky inzeruje všechny statické trasy ve výchozí tabulceRoute do místního okruhu ExpressRoute připojeného. To znamená, že Virtual WAN inzeruje trasy zadané v textovém poli předpony privátního provozu do místního prostředí.

Kvůli těmto změnám inzerování tras to znamená, že místní připojení ExpressRoute nemůže inzerovat přesné rozsahy adres pro RFC1918 agregované rozsahy adres (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Ujistěte se, že inzerujete konkrétnější podsítě (v rámci rozsahů RFC1918) a ne agregujete super-nety a všechny předpony v textovém poli Privátní provoz.

Pokud váš okruh ExpressRoute inzeruje předponu mimo RFC1918 Do Azure, ujistěte se, že rozsahy adres, které zadáte do textového pole Předpony privátního provozu, jsou méně specifické než inzerované trasy ExpressRoute. Pokud například okruh ExpressRoute inzeruje 40.0.0.0/24 z místního prostředí, vložte rozsah CIDR /23 nebo větší do textového pole předpony privátního provozu (například 40.0.0.0/23).

Na inzerování tras do jiných místních sítí (VPN typu Site-to-Site, VPN typu point-so-site, NVA) nemá vliv povolením připojení ExpressRoute k přenosu přes ExpressRoute přes bezpečnostní zařízení nasazené v centru.

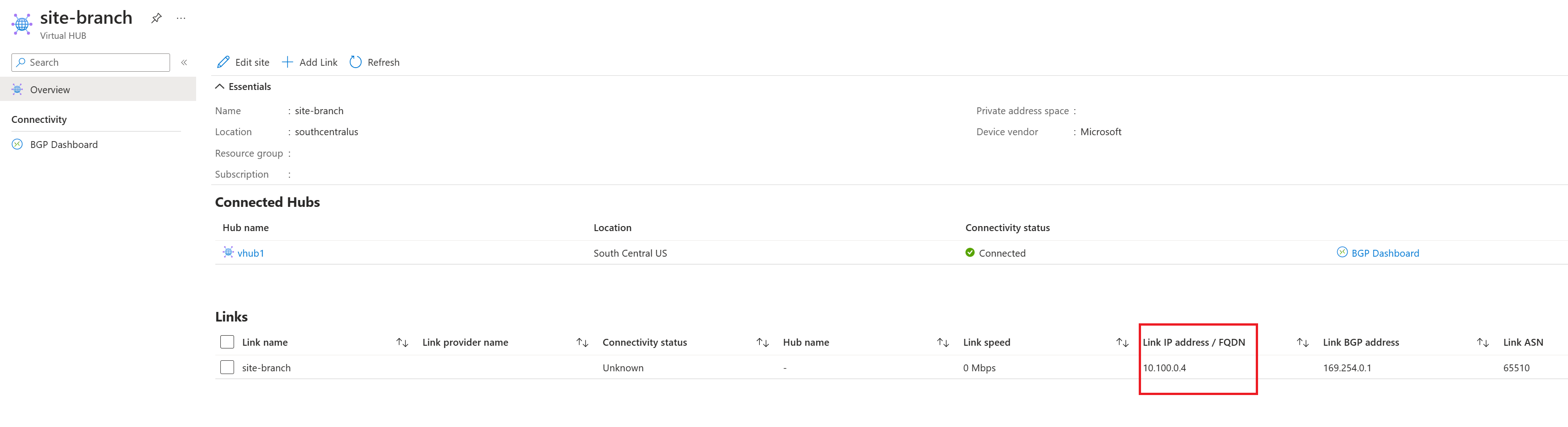

Šifrované ExpressRoute

Pokud chcete použít šifrované ExpressRoute (tunel VPN typu Site-to-Site spuštěný přes okruh ExpressRoute) se zásadami privátního směrování záměru směrování, nakonfigurujte pravidlo brány firewall, které povoluje provoz mezi privátními IP adresami tunelu brány VPN typu Site-to-Site služby Virtual WAN (zdroj) a místním zařízením VPN (cíl). Zákazníkům, kteří na zařízení brány firewall používají hloubkovou kontrolu paketů, se doporučuje vyloučit provoz mezi těmito privátními IP adresami z hloubkové kontroly paketů.

Privátní IP adresy tunelu služby Virtual WAN Site-to-Site VPN Gateway můžete získat stažením konfigurace SÍTĚ VPN a zobrazením vpnSiteConnections –> gatewayConfiguration –> IPAddresses. IP adresy uvedené v poli IPAddresses jsou privátní IP adresy přiřazené ke každé instanci brány VPN Typu site-to-site, která se používá k ukončení tunelů VPN přes ExpressRoute. V následujícím příkladu jsou IP adresy tunelu v bráně 192.168.1.4 a 192.168.1.5.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

Privátní IP adresy, které místní zařízení používají k ukončení sítě VPN, jsou IP adresy, které jsou zadané jako součást připojení k síti VPN.

Pomocí ukázkové konfigurace SÍTĚ VPN a lokality VPN z výše uvedeného vytvořte pravidla brány firewall, která povolí následující provoz. IP adresy brány VPN musí být zdrojovou IP adresou a místní zařízení VPN musí být cílovou IP adresou v nakonfigurovaných pravidlech.

| Parametr pravidla | Hodnota |

|---|---|

| Zdrojová IP adresa | 192.168.1.4 a 192.168.1.5 |

| Zdrojový port | * |

| Cílová IP adresa | 10.100.0.4 |

| Cílový port | * |

| Protokol | LIBOVOLNÉ |

Výkon pro šifrované ExpressRoute

Konfigurace zásad privátního směrování pomocí šifrovaných expressRoute směruje pakety VPN ESP prostřednictvím zařízení zabezpečení dalšího segmentu směrování nasazeného v centru. V důsledku toho můžete očekávat maximální propustnost tunelu VPN s 1 Gb/s šifrovaným ExpressRoute v obou směrech (příchozí z místního prostředí i odchozího z Azure). Pokud chcete dosáhnout maximální propustnosti tunelového propojení VPN, zvažte následující optimalizace nasazení:

- Nasaďte Azure Firewall Premium místo služby Azure Firewall Standard nebo Azure Firewall Basic.

- Ujistěte se, že Azure Firewall zpracuje pravidlo, které povoluje provoz mezi koncovými body tunelu VPN (192.168.1.4 a 192.168.1.5 v předchozím příkladu) tím, že v zásadách služby Azure Firewall použije nejvyšší prioritu. Další informace o logice zpracování pravidel služby Azure Firewall najdete v tématu Logika zpracování pravidel služby Azure Firewall.

- Vypněte hluboké pakety pro provoz mezi koncovými body tunelu VPN. Informace o tom, jak nakonfigurovat bránu Azure Firewall tak, aby vyloučila provoz z kontroly hlubokého paketu, najdete v dokumentaci k seznamu obejití IDPS.

- Nakonfigurujte zařízení VPN tak, aby používala GCMAES256 pro šifrování IPSEC i integritu, aby maximalizovala výkon.

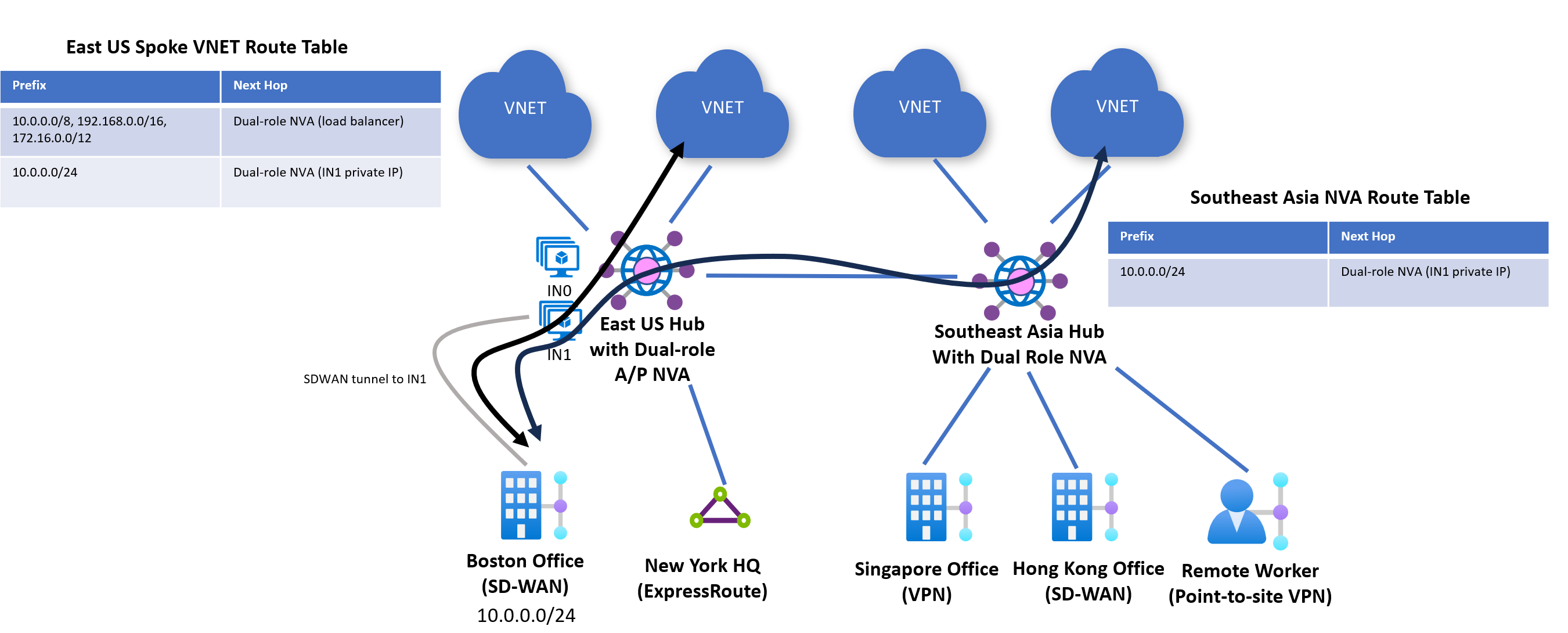

Přímé směrování do instancí síťového virtuálního zařízení pro připojení s duální rolí a síťové virtuální zařízení brány firewall

Poznámka:

Přímé směrování na síťové virtuální zařízení se dvěma rolemi používanými se zásadami privátního směrování ve službě Virtual WAN se vztahuje pouze na provoz mezi virtuálními sítěmi a trasami, které se učí přes protokol BGP z síťového virtuálního zařízení nasazeného v centru Virtual WAN. Připojení expressRoute a přenosu VPN k místnímu síťovému virtuálnímu zařízení není směrováno přímo do instancí síťového virtuálního zařízení a místo toho se směruje přes nástroj pro vyrovnávání zatížení síťového virtuálního zařízení s duální rolí.

Některá síťová virtuální zařízení můžou mít na stejném zařízení možnosti připojení (SD-WAN) i zabezpečení (NGFW). Tato síťová virtuální zařízení jsou považována za síťová virtuální zařízení s duální rolí. Zkontrolujte, jestli je síťové virtuální zařízení v rámci partnerů síťového virtuálního zařízení s duální rolí nebo ne.

Když jsou zásady privátního směrování nakonfigurované pro síťová virtuální zařízení se dvěma rolemi, Virtual WAN automaticky inzeruje trasy, které se z daného síťového virtuálního zařízení centra Virtual WAN učí, do přímo připojených (místních) virtuálních sítí a k dalším virtuálním rozbočovačům ve službě Virtual WAN s dalším segmentem směrování jako instancí síťového virtuálního zařízení na rozdíl od interního nástroje pro vyrovnávání zatížení síťových virtuálních zařízení.

Pro konfigurace síťového virtuálního zařízení typu aktivní-pasivní, kde pouze jedna instance síťových virtuálních zařízení inzeruje trasu pro konkrétní předponu služby Virtual WAN (nebo délka tras AS-PATH z jedné z instancí je vždy nejkratší), virtual WAN zajišťuje, aby odchozí provoz z virtuální sítě Azure byl vždy směrován na aktivní (nebo upřednostňovanou) instanci síťového virtuálního zařízení.

V případě konfigurací síťového virtuálního zařízení typu aktivní-aktivní (více instancí síťového virtuálního zařízení inzeruje stejnou předponu se stejnou délkou AS-PATH) Azure automaticky směruje provoz z Azure do místního prostředí. Softwarově definovaná síťová platforma Azure nezaručuje symetrii na úrovni toku, což znamená, že příchozí tok do Azure a odchozí tok z Azure může přicházet na různých instancích síťového virtuálního zařízení. Výsledkem je asymetrického směrování, které se přeruší kontrolou stavové brány firewall. Proto se nedoporučuje používat vzory připojení aktivní-aktivní, kde se síťové virtuální zařízení chová jako síťové virtuální zařízení se dvěma rolemi, pokud síťové virtuální zařízení nepodporuje asymetrické předávání nebo podporuje sdílení a synchronizaci relací. Další informace o tom, jestli vaše síťové virtuální zařízení podporuje asymetrické předávání nebo sdílení stavu relace nebo synchronizaci, se obraťte na svého poskytovatele síťového virtuálního zařízení.

Konfigurace záměru směrování prostřednictvím webu Azure Portal

Pomocí portálu Azure Firewall Manager nebo portálu Virtual WAN je možné nakonfigurovat záměr směrování a zásady směrování. Portál Azure Firewall Manager umožňuje konfigurovat zásady směrování s prostředkem dalšího směrování a službou Azure Firewall. Portál Virtual WAN umožňuje nakonfigurovat zásady směrování s prostředkem dalšího segmentu směrování služby Azure Firewall, síťovými virtuálními zařízeními nasazenými v rámci virtuálního centra nebo řešení SaaS.

Zákazníci, kteří používají bránu Azure Firewall v zabezpečeném centru Virtual WAN, můžou buď nastavit nastavení Povolit mezi rozbočovači na Povoleno, pokud chcete použít záměr směrování, nebo použít portál Virtual WAN k přímé konfiguraci služby Azure Firewall jako prostředku dalšího směrování pro záměr směrování a zásady. Konfigurace v obou prostředích portálu jsou ekvivalentní a změny ve Správci brány Azure Firewall se automaticky projeví na portálu Virtual WAN a naopak.

Konfigurace záměru směrování a zásad prostřednictvím Azure Firewall Manageru

Následující kroky popisují, jak nakonfigurovat záměr směrování a zásady směrování ve virtuálním centru pomocí Azure Firewall Manageru. Azure Firewall Manager podporuje pouze prostředky dalšího směrování typu Azure Firewall.

Přejděte do centra Virtual WAN, ve které chcete nakonfigurovat zásady směrování.

V části Zabezpečení vyberte Nastavení zabezpečeného virtuálního centra a pak v Azure Firewall Manageru spravujte nastavení zprostředkovatele zabezpečení a trasy pro toto zabezpečené virtuální centrum.

V nabídce vyberte centrum, ve které chcete nakonfigurovat zásady směrování.

V části Nastavení vyberte konfiguraci zabezpečení.

Pokud chcete nakonfigurovat zásady směrování internetového provozu, vyberte v rozevíracím seznamu pro internetový provoz službu Azure Firewall nebo příslušného poskytovatele zabezpečení internetu. Pokud ne, vyberte Žádné.

Pokud chcete nakonfigurovat zásady směrování privátního provozu (pro provoz větví a virtuální sítě) prostřednictvím služby Azure Firewall, vyberte v rozevíracím seznamu pro privátní provoz službu Azure Firewall. Pokud ne, vyberte Obejít bránu Azure Firewall.

Pokud chcete nakonfigurovat zásady směrování privátního provozu a mít větve nebo virtuální sítě inzerované jiné než IANA RFC1918 předpony, vyberte předpony privátního provozu a zadejte rozsahy předpon RFC1918 jiné než IANA do textového pole, které se zobrazí. Vyberte Hotovo.

Vyberte Možnost Inter-Hub , která se má povolit. Povolením této možnosti zajistíte, že se zásady směrování použijí na záměr směrování tohoto centra Virtual WAN.

Zvolte Uložit.

Opakujte kroky 2 až 8 pro ostatní zabezpečená centra Virtual WAN, pro která chcete nakonfigurovat zásady směrování.

V tuto chvíli jste připraveni odeslat testovací provoz. Ujistěte se, že jsou zásady brány firewall správně nakonfigurované tak, aby povolovaly nebo odepíraly provoz na základě požadovaných konfigurací zabezpečení.

Konfigurace záměru směrování a zásad prostřednictvím portálu Virtual WAN

Následující kroky popisují, jak nakonfigurovat záměr směrování a zásady směrování ve virtuálním centru pomocí portálu Virtual WAN.

Z odkazu na vlastní portál uvedený v potvrzovacím e-mailu z kroku 3 v části Požadavky přejděte do centra Virtual WAN, ve které chcete nakonfigurovat zásady směrování.

V části Směrování vyberte Zásady směrování.

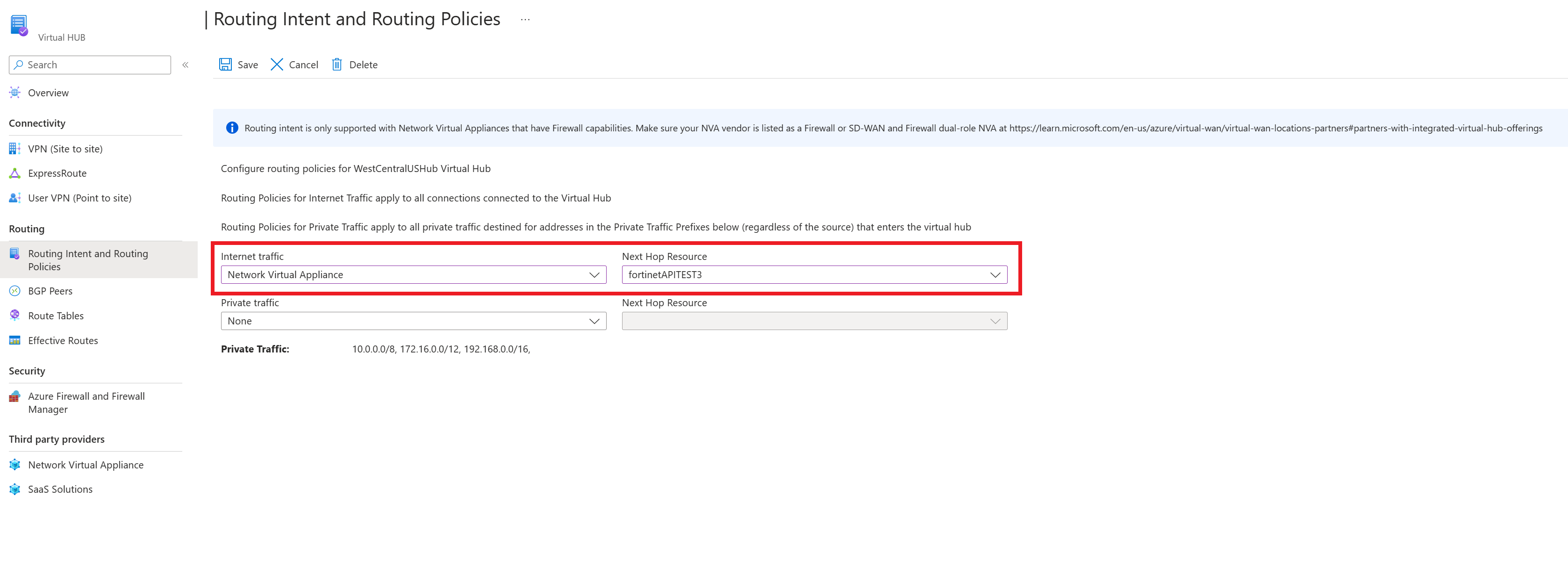

Pokud chcete nakonfigurovat zásady směrování privátního provozu (pro větev a provoz virtuální sítě), vyberte v části Privátní provoz řešení Azure Firewall, síťové virtuální zařízení nebo SaaS. V části Prostředek dalšího segmentu směrování vyberte příslušný prostředek dalšího segmentu směrování.

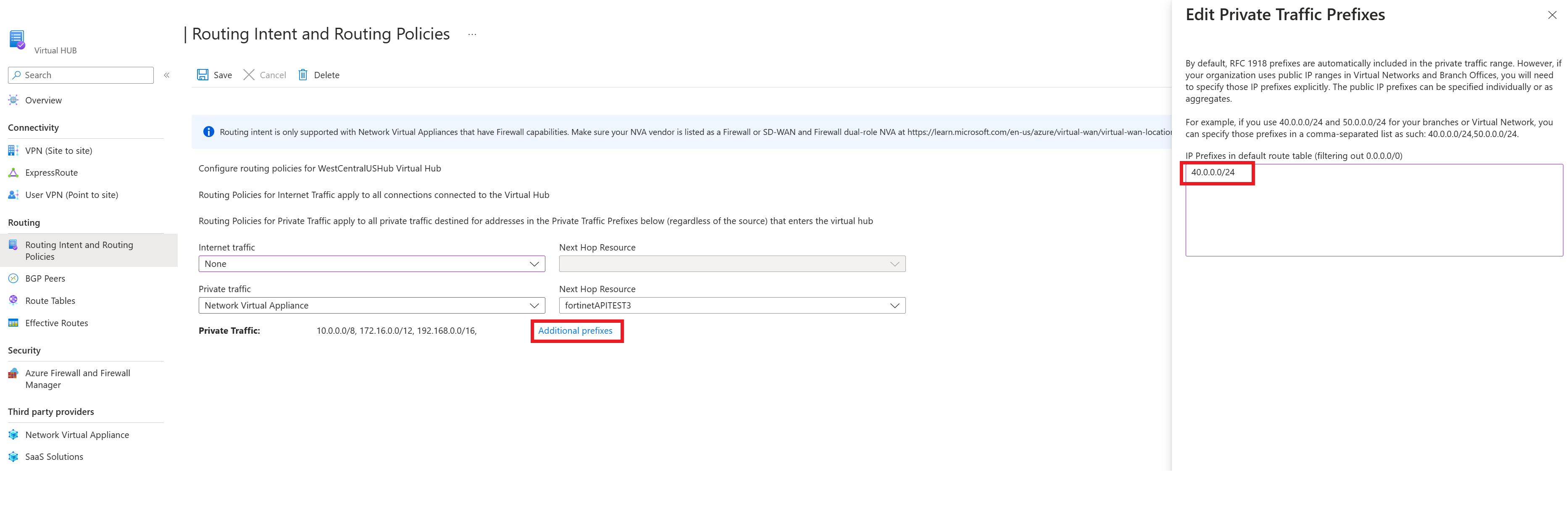

Pokud chcete nakonfigurovat zásady směrování privátního provozu a mít větve nebo virtuální sítě používající jiné než IANA RFC1918 Předpony, vyberte Další předpony a zadejte rozsahy předpon RFC1918 jiné než IANA do textového pole, které se zobrazí. Vyberte Hotovo. Přidejte stejnou předponu do textového pole Předpona soukromého provozu ve všech virtuálních rozbočovačích nakonfigurovaných se zásadami soukromého směrování, abyste zajistili inzerování správných tras do všech rozbočovačů.

Pokud chcete nakonfigurovat zásady směrování internetového provozu, vyberte Azure Firewall, síťové virtuální zařízení nebo řešení SaaS. V části Prostředek dalšího segmentu směrování vyberte příslušný prostředek dalšího segmentu směrování.

Chcete-li použít záměr směrování a konfiguraci zásad směrování, klikněte na uložit.

Opakujte pro všechna centra, pro která chcete nakonfigurovat zásady směrování.

V tuto chvíli jste připraveni odeslat testovací provoz. Ujistěte se, že jsou zásady brány firewall správně nakonfigurované tak, aby povolovaly nebo odepíraly provoz na základě požadovaných konfigurací zabezpečení.

Konfigurace záměru směrování pomocí šablony BICEP

Informace o šabloně a krocích najdete v šabloně BICEP.

Řešení problému

Následující část popisuje běžné způsoby řešení potíží při konfiguraci záměru směrování a zásad ve službě Virtual WAN Hub.

Efektivní trasy

Poznámka:

Získání efektivních tras použitých u prostředků dalšího směrování záměru směrování virtual WAN se podporuje pouze pro prostředek dalšího směrování zadaný v zásadách privátního směrování. Pokud používáte zásady směrování privátního i internetového směrování, zkontrolujte efektivní trasy u prostředku dalšího směrování určeného v zásadách privátního směrování pro efektivní trasy programů Virtual WAN v prostředku dalšího směrování zásad internetového směrování. Pokud používáte jenom zásady internetového směrování, zkontrolujte efektivní trasy ve výchozí tabulceRouteTable a zobrazte trasy naprogramované v prostředku dalšího směrování zásad internetového směrování.

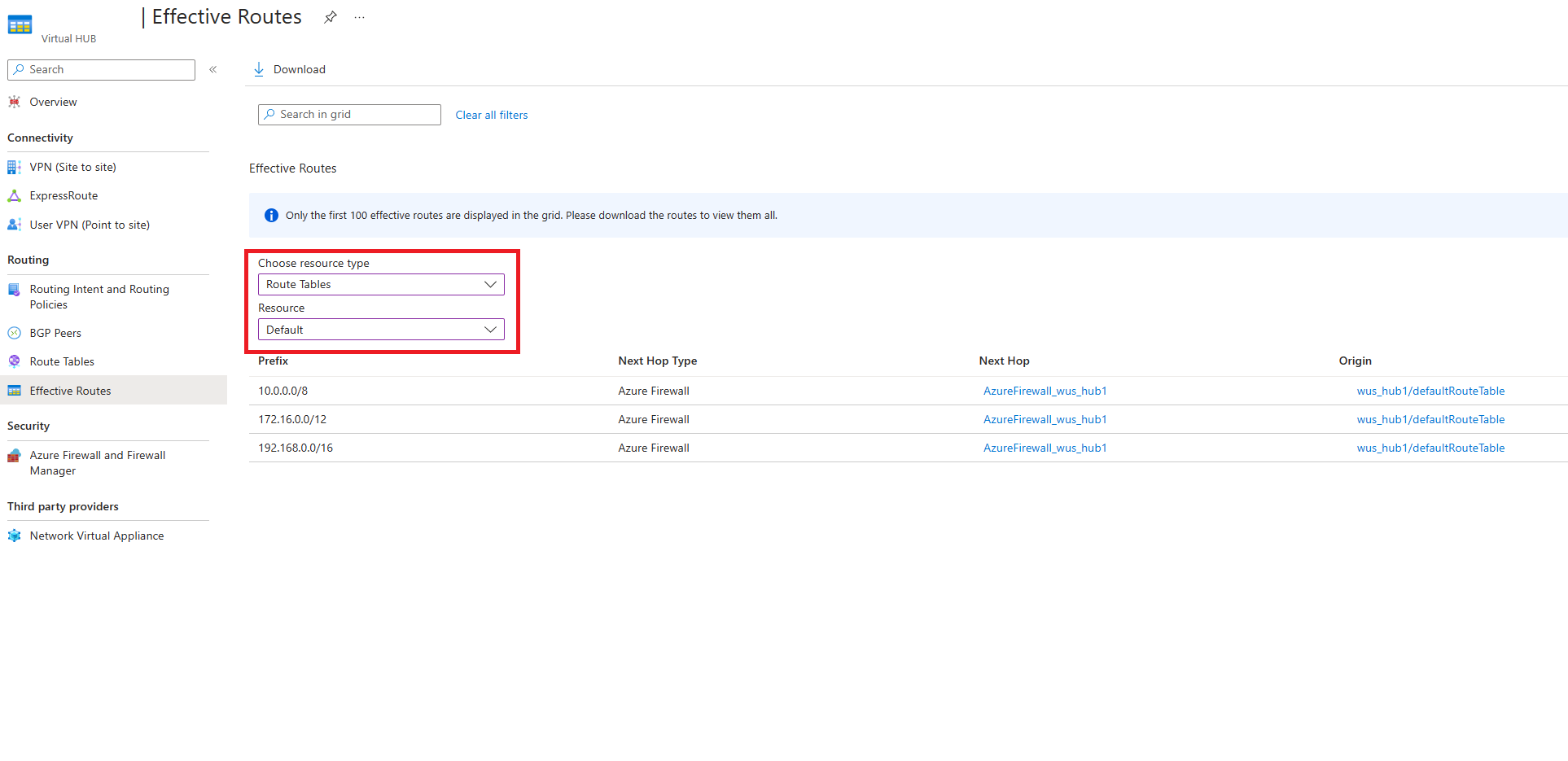

Při konfiguraci zásad privátního směrování ve virtuálním centru se veškerý provoz mezi místními a virtuálními sítěmi kontroluje služba Azure Firewall, síťové virtuální zařízení nebo řešení SaaS ve virtuálním centru.

Efektivní trasy výchozí tabulkyRouteTable proto zobrazují RFC1918 agregační předpony (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) s dalším segmentem směrování služby Azure Firewall nebo síťovým virtuálním zařízením. To odráží, že veškerý provoz mezi virtuálními sítěmi a větvemi se směruje do služby Azure Firewall, síťového virtuálního zařízení nebo řešení SaaS v centru pro kontrolu.

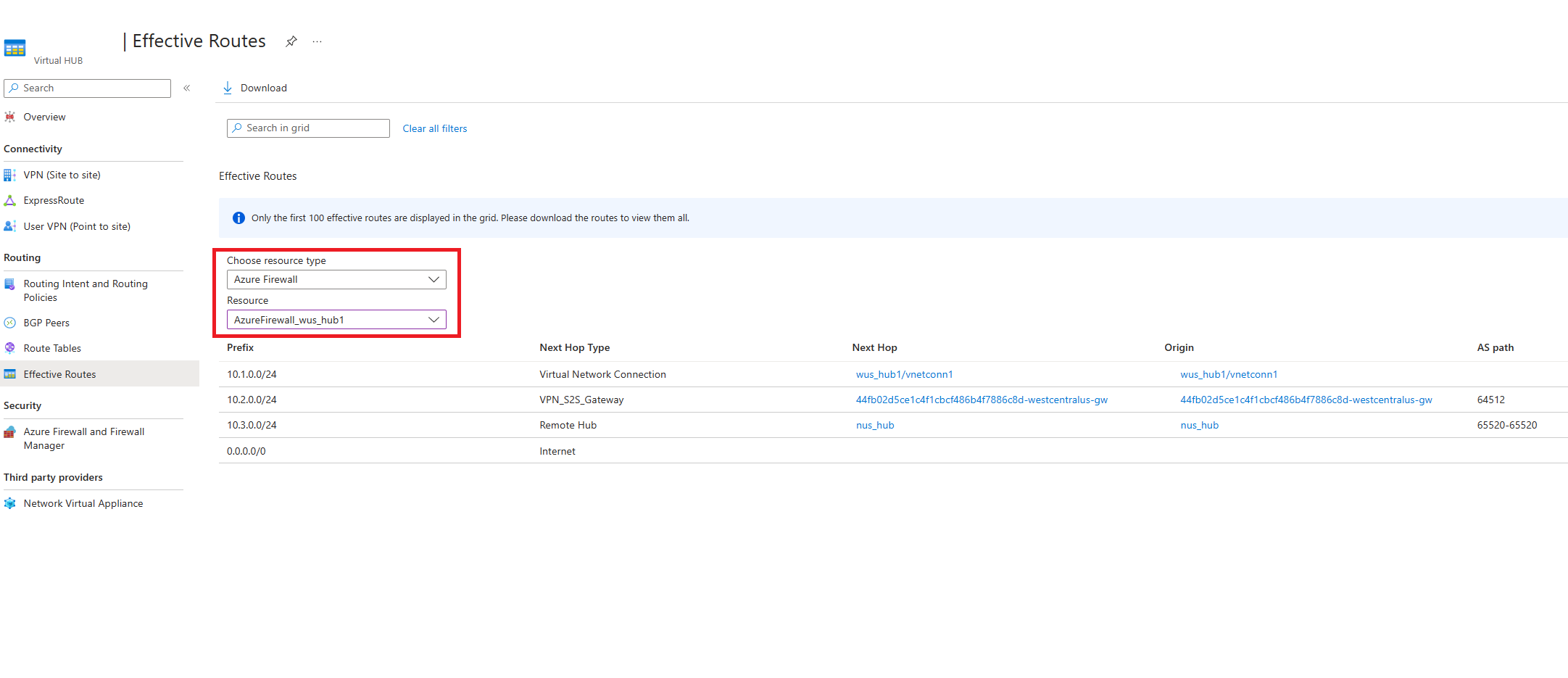

Jakmile brána firewall zkontroluje paket (a paket je povolený podle konfigurace pravidla brány firewall), služba Virtual WAN přesměruje paket do konečného cíle. Pokud chcete zjistit, které trasy Virtual WAN používá k předávání kontrolovaných paketů, podívejte se na efektivní směrovací tabulku brány firewall nebo síťového virtuálního zařízení.

Efektivní směrovací tabulka brány firewall pomáhá zúžit a izolovat problémy ve vaší síti, jako jsou chybné konfigurace nebo problémy s určitými větvemi a virtuálními sítěmi.

Řešení potíží s konfigurací

Pokud řešíte problémy s konfigurací, zvažte následující:

- Ujistěte se, že ve výchozí tabulceRouteTable s připojením k virtuální síti dalšího segmentu směrování nemáte vlastní směrovací tabulky ani statické trasy.

- Možnost konfigurace záměru směrování se na webu Azure Portal zobrazí šedě, pokud vaše nasazení nesplňuje výše uvedené požadavky.

- Pokud používáte rozhraní příkazového řádku, PowerShell nebo REST, operace vytvoření záměru směrování selže. Odstraňte záměr neúspěšného směrování, odeberte vlastní směrovací tabulky a statické trasy a zkuste to znovu vytvořit.

- Pokud používáte Azure Firewall Manager, ujistěte se, že existující trasy ve výchozí tabulceRoute mají název private_traffic, internet_traffic nebo all_traffic. Možnost konfigurace záměru směrování (povolení mezicentry) je neaktivní, pokud jsou trasy pojmenované jinak.

- Po konfiguraci záměru směrování v centru se ujistěte, že se všechny aktualizace existujících připojení nebo nových připojení k centru vytvoří s volitelnými přidruženými a šířenými poli směrovací tabulky nastavenými na prázdné. Nastavení volitelnýchpřidruženích

Řešení potíží s cestou k datům

Za předpokladu , že už jste si prošli část Známá omezení , tady jsou některé způsoby řešení potíží s cestami k datům a připojením:

- Řešení potíží s efektivními trasami:

- Pokud jsou nakonfigurované zásady privátního směrování, měli byste v efektivních trasách výchozí tabulkyRouteTable pro RFC1918 agregace (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) a také všechny předpony zadané v textovém poli privátního provozu. Ujistěte se, že všechny předpony virtuální sítě a místní předpony jsou podsítěmi ve statických trasách ve výchozí tabulceRouteTable. Pokud místní nebo virtuální síť používá adresní prostor, který není podsítí v efektivních trasách ve výchozí tabulceRouteTable, přidejte předponu do textového pole privátního provozu.

- Pokud jsou nakonfigurované zásady směrování internetového provozu, měla by se v efektivních trasách výchozí směrovací tabulky (0.0.0.0/0) zobrazit výchozí trasa (0.0.0.0/0).

- Jakmile ověříte, že efektivní trasy výchozí tabulkyRouteTable mají správné předpony, prohlédněte si efektivní trasy síťového virtuálního zařízení nebo brány Azure Firewall. Efektivní trasy v bráně firewall ukazují, které trasy virtual WAN vybraly, a určují, do kterých cílů může brána firewall směrovat pakety. Zjištění chybějících předpon nebo nesprávného stavu pomáhá zúžit problémy s cestou k datům a odkazovat na správné připojení VPN, ExpressRoute, NVA nebo BGP k řešení potíží.

- Řešení potíží pro konkrétní scénář:

- Pokud máte ve službě Virtual WAN nebezpečené centrum (centrum bez služby Azure Firewall nebo síťové virtuální zařízení), ujistěte se, že se připojení k nezabezpečenému centru šíří do výchozí tabulkyRouteTable center s nakonfigurovaným záměrem směrování. Pokud šíření není nastavené na výchozírouteTable, nebudou připojení k zabezpečenému centru moct odesílat pakety do nezabezpečeného centra.

- Pokud máte nakonfigurované zásady směrování na internetu, ujistěte se, že je pro všechna připojení nastavená možnost "Rozšířit výchozí trasu" nebo "Povolit zabezpečení internetu", která by měla zjistit výchozí trasu 0.0.0.0/0. Připojení, kde je toto nastavení nastavené na false, se nenaučí trasu 0.0.0.0/0, i když jsou nakonfigurované zásady směrování internetu.

- Pokud používáte privátní koncové body nasazené ve virtuálních sítích připojené k virtuálnímu centru, provoz z místního prostředí určeného pro privátní koncové body nasazené ve virtuálních sítích připojených k centru Virtual WAN ve výchozím nastavení obchází záměr směrování dalšího směrování služby Azure Firewall, síťové virtuální zařízení nebo SaaS. Výsledkem je ale asymetrické směrování (což může vést ke ztrátě připojení mezi místními a privátními koncovými body) jako privátní koncové body v paprskových virtuálních sítích přesměrovávat místní provoz do brány firewall. Pokud chcete zajistit symetrii směrování, povolte zásady sítě směrovací tabulky pro privátní koncové body v podsítích, kde jsou nasazené privátní koncové body. Konfigurace tras /32 odpovídající privátním IP adresám privátního koncového bodu v textovém poli Privátní provoz nezajistí symetrii provozu při konfiguraci zásad privátního směrování v centru.

- Pokud používáte Šifrované ExpressRoute se zásadami privátního směrování, ujistěte se, že vaše zařízení brány firewall má nakonfigurované pravidlo, které povoluje provoz mezi koncovým bodem privátního tunelového tunelu VPN brány VPN Typu site-to-site služby Virtual WAN a místním zařízením VPN. Pakety ESP (šifrované vnější) by se měly protokolovat v protokolech brány Azure Firewall. Další informace o šifrované službě ExpressRoute se záměrem směrování najdete v dokumentaci k Šifrované službě ExpressRoute.

Řešení potíží se směrováním služby Azure Firewall

- Než se pokusíte nakonfigurovat záměr směrování, ujistěte se, že je stav zřizování služby Azure Firewall úspěšný .

- Pokud ve větvích nebo virtuálních sítích používáte předpony jiné než IANA RFC1918 , ujistěte se, že jste tyto předpony zadali do textového pole Soukromé předpony. Nakonfigurované privátní předpony se automaticky nešírují do jiných center ve službě Virtual WAN nakonfigurované záměrem směrování. Pokud chcete zajistit připojení, přidejte tyto předpony do textového pole Privátní předpony v každém centru, které má záměr směrování.

- Pokud jste jako součást textového pole předpon privátního provozu ve Správci brány firewall zadali jiné než RFC1918 adresy, možná budete muset ve službě Firewall nakonfigurovat zásady SNAT tak, aby zakázaly SNAT pro jiné než RFC1918 privátní provoz. Další informace najdete v tématu Rozsahy SNAT služby Azure Firewall.

- Nakonfigurujte a zobrazte protokoly služby Azure Firewall, které vám pomůžou s řešením potíží a analýzou síťového provozu. Další informace o tom, jak nastavit monitorování služby Azure Firewall, najdete v tématu Diagnostika brány Azure Firewall. Přehled různých typů protokolů brány firewall najdete v protokolech a metrikách služby Azure Firewall.

- Další informace o službě Azure Firewall najdete v dokumentaci ke službě Azure Firewall.

Řešení potíží se síťovými virtuálními zařízeními

- Než se pokusíte nakonfigurovat záměr směrování, ujistěte se, že stav zřizování síťového virtuálního zařízení proběhl úspěšně .

- Pokud používáte předpony jiné než IANA RFC1918 v připojených místních sítích nebo virtuálních sítích, ujistěte se, že jste tyto předpony zadali do textového pole Soukromé předpony. Nakonfigurované privátní předpony se automaticky nešírují do jiných center ve službě Virtual WAN nakonfigurované záměrem směrování. Pokud chcete zajistit připojení, přidejte tyto předpony do textového pole Privátní předpony v každém centru, které má záměr směrování.

- Pokud jste jako součást textového pole předpon privátního provozu zadali jiné než RFC1918 adresy, možná budete muset nakonfigurovat zásady SNAT ve vašem síťovém virtuálním zařízení tak, aby zakázaly SNAT pro určité privátní přenosy , které nejsou RFC1918.

- Zkontrolujte protokoly brány firewall síťového virtuálního zařízení a zjistěte, jestli se provoz zahazuje nebo zakazuje vašimi pravidly brány firewall.

- Pokud potřebujete další podporu a pokyny k řešení potíží, obraťte se na svého poskytovatele síťového virtuálního zařízení.

Řešení potíží se softwarem jako službou

- Než se pokusíte nakonfigurovat záměr směrování, ujistěte se, že stav zřizování řešení SaaS proběhl úspěšně .

- Další tipy pro řešení potíží najdete v části věnované řešení potíží v dokumentaci ke službě Virtual WAN nebo najdete v dokumentaci k nástroji Palo Alto Networks Cloud NGFW.

Další kroky

Další informace o směrování virtuálního rozbočovače naleznete v tématu O směrování virtuálního rozbočovače. Další informace o službě Virtual WAN najdete v nejčastějších dotazech.