Konfigurace Klient Azure VPN – Ověřování Microsoft Entra ID – Linux (Preview)

Tento článek vám pomůže nakonfigurovat Klient Azure VPN na počítači s Linuxem (Ubuntu) pro připojení k virtuální síti pomocí sítě VPN Gateway typu point-to-site (P2S) a ověřování Microsoft Entra ID. Další informace o připojeních typu point-to-site naleznete v tématu o připojeních typu Point-to-Site.

Postup v tomto článku se týká ověřování Microsoft Entra ID pomocí aplikace zaregistrované microsoftem Klient Azure VPN s přidruženými HODNOTAMI ID aplikace a cílové skupiny. Tento článek se nevztahuje na starší, ručně zaregistrovanou Klient Azure VPN aplikaci pro vašeho tenanta. Další informace naleznete v tématu O připojení VPN typu point-to-site - Microsoft Entra ID ověřování.

I když je možné, že Klient Azure VPN pro Linux může fungovat v jiných distribucích a verzích Linuxu, Klient Azure VPN pro Linux se podporuje jenom v následujících verzích:

- Ubuntu 20.04

- Ubuntu 22.04

Požadavky

Dokončete kroky pro konfiguraci serveru typu point-to-site. Viz Konfigurace brány VPN typu point-to-site pro ověřování Microsoft Entra ID.

Workflow

Po dokončení konfigurace serveru P2S služby Azure VPN Gateway postupujte následovně:

- Stáhněte a nainstalujte Klient Azure VPN pro Linux.

- Importujte nastavení profilu klienta do klienta VPN.

- Vytvořit připojení.

Stažení a instalace Klient Azure VPN

Pomocí následujícího postupu stáhněte a nainstalujte nejnovější verzi Klient Azure VPN pro Linux.

Poznámka:

Přidejte pouze seznam úložišť ubuntu verze 20.04 nebo 22.04. Další informace najdete v úložišti softwaru pro Linux pro produkty Společnosti Microsoft.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Extrahování konfiguračního balíčku profilu klienta VPN

Ke konfiguraci Klient Azure VPN profilu si stáhnete konfigurační balíček profilu klienta VPN z brány Azure P2S. Tento balíček obsahuje potřebná nastavení pro konfiguraci klienta VPN.

Pokud jste použili kroky konfigurace serveru P2S, jak je uvedeno v části Požadavky , už jste vygenerovali a stáhli konfigurační balíček profilu klienta VPN, který obsahuje konfigurační soubory profilu SÍTĚ VPN, které budete potřebovat. Pokud potřebujete vygenerovat konfigurační soubory, přečtěte si téma Stažení konfiguračního balíčku profilu klienta VPN.

Pokud jste dříve nakonfigurovali konfiguraci brány P2S tak, aby používala starší, ručně zaregistrované verze ID aplikace, konfigurace P2S nepodporuje klienta VPN s Linuxem. Viz Informace o ID aplikace zaregistrované Microsoftem pro Klient Azure VPN.

Vyhledejte a extrahujte soubor ZIP, který obsahuje konfigurační balíček profilu klienta VPN. Soubor ZIP obsahuje složku AzureVPN . Ve složce AzureVPN uvidíte soubor azurevpnconfig_aad.xml nebo soubor azurevpnconfig.xml v závislosti na tom, jestli konfigurace P2S zahrnuje více typů ověřování. Soubor .xml obsahuje nastavení, která používáte ke konfiguraci profilu klienta VPN.

Úprava konfiguračních souborů profilu

Pokud konfigurace P2S používá vlastní cílovou skupinu s ID vaší aplikace zaregistrované Microsoftem, může se při pokusu o připojení zobrazit chybová zpráva AADSTS650057 . Problém obvykle vyřešíte opakovaným pokusem o ověření. K tomu dochází, protože profil klienta VPN potřebuje jak vlastní ID cílové skupiny, tak ID aplikace Microsoftu. Pokud tomu chcete zabránit, upravte konfigurační .xml soubor profilu tak, aby zahrnoval ID vlastní aplikace i ID aplikace Microsoftu.

Poznámka:

Tento krok je nezbytný pro konfigurace brány P2S, které používají vlastní hodnotu cílové skupiny a vaše registrovaná aplikace je přidružená k ID aplikace zaregistrované Microsoftem Klient Azure VPN. Pokud se to netýká konfigurace brány P2S, můžete tento krok přeskočit.

Pokud chcete upravit Klient Azure VPN konfigurační .xml soubor, otevřete ho pomocí textového editoru, jako je Poznámkový blok.

Dále přidejte hodnotu applicationid a uložte změny. Následující příklad ukazuje hodnotu ID aplikace pro

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Příklad

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Import nastavení konfigurace profilu klienta

V této části nakonfigurujete klienta Azure VPN pro Linux.

Na stránce Klient Azure VPN vyberte Importovat.

Vyberte Importovat profil a vyhledejte soubor XML profilu. Vyberte soubor. Vyberte soubor OK.

Zobrazte informace o profilu připojení. Změňte hodnotu Informace o certifikátu tak, aby zobrazovala výchozí DigiCert_Global_Root G2.pem nebo DigiCert_Global_Root_CA.pem. Nenechejte prázdné.

Pokud váš profil klienta VPN obsahuje více ověřování klientů, v případě ověřování klienta vyberte typ ověřování možnost pro Microsoft Entra ID.

Do pole Tenant zadejte adresu URL vašeho tenanta Microsoft Entra. Ujistěte se, že adresa URL tenanta nemá

\na konci (zpětné lomítko). Lomítko je přípustné.ID tenanta má následující strukturu:

https://login.microsoftonline.com/{Entra TenantID}Jako pole Cílová skupina zadejte ID aplikace (ID aplikace).

ID aplikace pro veřejný Azure je:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Podporujeme také vlastní ID aplikace pro toto pole.Do pole Vystavitel zadejte adresu URL služby zabezpečeného tokenu. Na konci hodnoty Vystavitel zahrňte koncové lomítko. Jinak může připojení selhat.

Příklad:

https://sts.windows.net/{AzureAD TenantID}/Po vyplnění polí klikněte na Uložit.

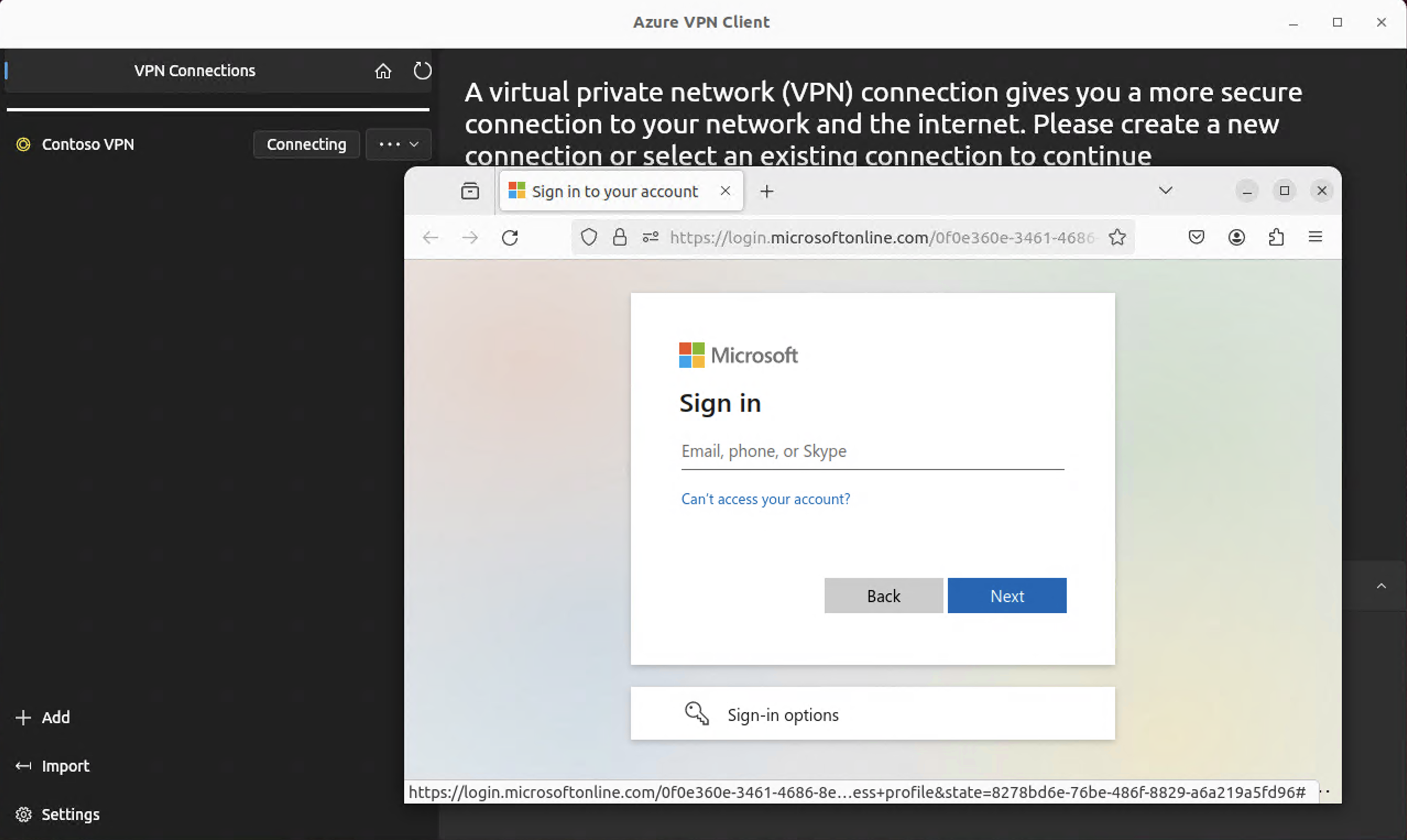

V podokně Připojení VPN vyberte profil připojení, který jste uložili. Potom v rozevíracím seznamu klikněte na Připojit.

Automaticky se zobrazí webový prohlížeč. Vyplňte přihlašovací údaje uživatelského jména a hesla pro ověřování ID Microsoft Entra a připojte se.

Pokud se připojení úspěšně dokončilo, zobrazí se v klientovi zelená ikona a v okně Protokoly stavu se zobrazí stav = Připojeno.

Po připojení se stav změní na Připojeno. Pokud se chcete odpojit od relace, v rozevíracím seznamu vyberte Odpojit.

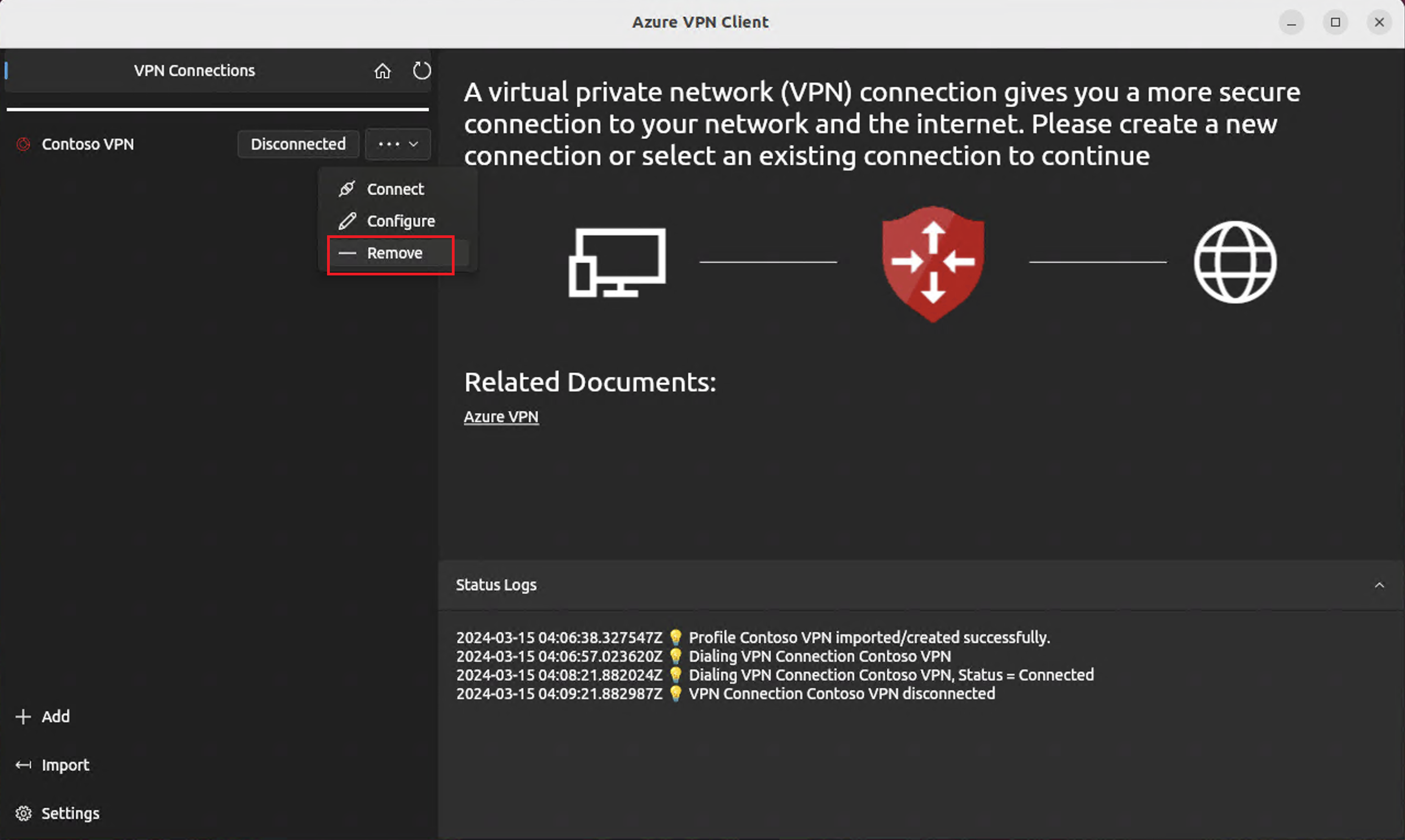

Odstranění profilu klienta VPN

V klientovi Azure VPN vyberte připojení, které chcete odebrat. Potom v rozevíracím seznamu vyberte Odebrat.

V části Odebrat připojení VPN vyberte OK.

Kontrola protokolů

K diagnostice problémů můžete použít protokoly Klient Azure VPN.

V Klient Azure VPN přejděte na Nastavení. V pravém podokně vyberte Zobrazit adresář protokolů.

Pokud chcete získat přístup k souboru protokolu, přejděte do složky /var/log/azurevpnclient a vyhledejte soubor AzureVPNClient.log .

Další kroky

Další informace o službě VPN Gateway najdete v nejčastějších dotazech ke službě VPN Gateway.

Další informace o připojeních typu point-to-site naleznete v tématu o připojeních typu Point-to-Site.