Ochrana Azure OpenAI pomocí služby Azure Web Application Firewall ve službě Azure Front Door

Existuje rostoucí počet podniků využívajících rozhraní API Azure OpenAI a neustále se vyvíjí počet a složitost útoků na zabezpečení proti webovým aplikacím. Silná strategie zabezpečení je nezbytná k ochraně rozhraní API Azure OpenAI před různými útoky webových aplikací.

Azure Web Application Firewall (WAF) je síťový produkt Azure, který chrání webové aplikace a rozhraní API před různými webovými útoky OWASP top 10, běžnými ohroženími zabezpečení a expozicemi (CVE) a škodlivými útoky robotů.

Tento článek popisuje, jak pomocí služby Azure Web Application Firewall (WAF) ve službě Azure Front Door chránit koncové body Azure OpenAI.

Požadavky

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Vytvoření instance Azure OpenAI pomocí modelu gpt-35-turbo

Nejprve vytvořte instanci OpenAI.

Vytvořte instanci Azure OpenAI a nasaďte model gpt-35-turbo pomocí příkazu Vytvořit a nasadit prostředek služby Azure OpenAI.

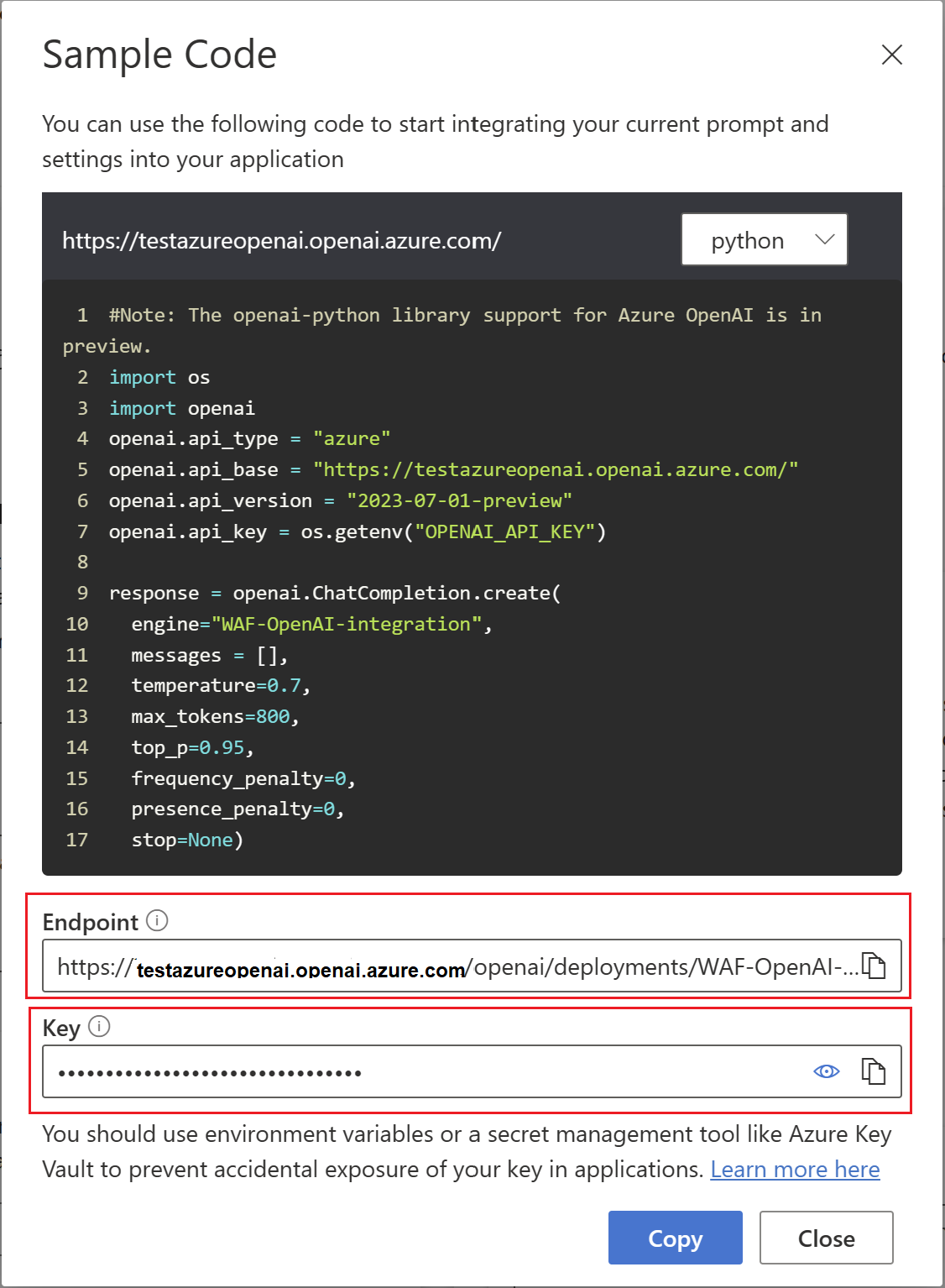

Identifikujte koncový bod Azure OpenAI a klíč rozhraní API.

Otevřete Studio Azure OpenAI a otevřete možnost Chat v části Dětské hřiště. Pomocí možnosti Zobrazit kód zobrazte koncový bod a klíč rozhraní API.

Ověřte volání Azure OpenAI pomocí oblíbené testovací metody rozhraní API, například sady Visual Studio nebo režimu spánku. Použijte koncový bod Azure OpenAPI a hodnoty klíče api-key nalezené v předchozích krocích. V textu POST použijte tyto řádky kódu:

{ "model":"gpt-35-turbo", "messages": [ { "role": "user", "content": "What is Azure OpenAI?" } ] }V reakci na POST byste měli obdržet 200 OK:

Azure OpenAI také vygeneruje odpověď pomocí modelu GPT.

Vytvoření instance Služby Azure Front Door pomocí Azure WAF

Teď pomocí webu Azure Portal vytvořte instanci Služby Azure Front Door s Azure WAF.

Vytvořte úroveň optimalizovanou pro Azure Front Door Premium s přidruženými zásadami zabezpečení WAF ve stejné skupině prostředků. Použijte možnost Vlastní vytvoření.

Přidejte koncové body a trasy.

Přidejte název hostitele původu: Název hostitele původu je

testazureopenai.openai.azure.com.Přidejte zásadu WAF.

Konfigurace zásad WAF pro ochranu před ohroženími zabezpečení webových aplikací a rozhraní API

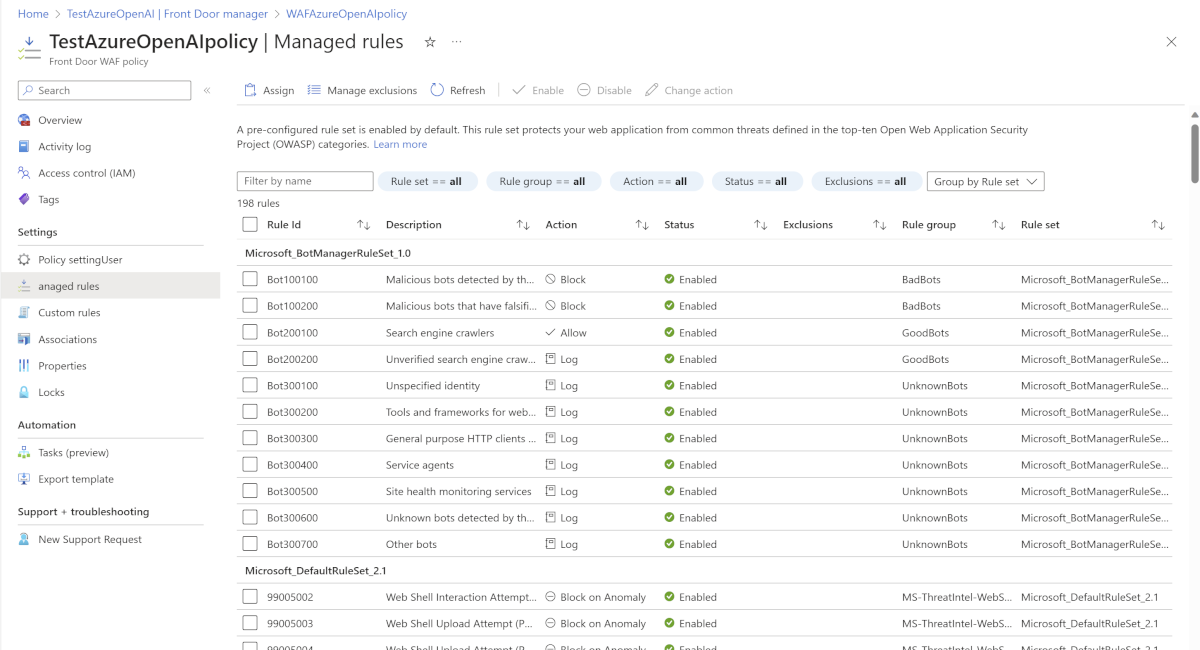

Povolte zásady WAF v režimu prevence a ujistěte se, že jsou povolené Microsoft_DefaultRuleSet_2.1 a Microsoft_BotManagerRuleSet_1.0 .

Ověření přístupu k Azure OpenAI přes koncový bod služby Azure Front Door

Teď ověřte koncový bod služby Azure Front Door.

Načtěte koncový bod Služby Azure Front Door ze správce služby Front Door.

K odeslání požadavku POST do koncového bodu služby Azure Front Door použijte oblíbenou testovací metodu rozhraní API, například Visual Studio nebo Režimu spánku .

Azure OpenAI také generuje odpověď pomocí modelu GPT.

Ověření firewallu WAF blokuje útok OWASP

Odešlete požadavek POST simulující útok OWASP na koncový bod Azure OpenAI. WAF blokuje volání kódem odpovědi 403 Zakázáno.

Konfigurace pravidel omezení IP adres pomocí WAF

Pokud chcete omezit přístup ke koncovému bodu Azure OpenAI na požadované IP adresy, přečtěte si téma Konfigurace pravidla omezení IP adres pomocí WAF pro Azure Front Door.

Běžné problémy

Následující položky jsou běžné problémy, se kterými se můžete setkat při používání Azure OpenAI se službou Azure Front Door a Azure WAF.

Při odeslání požadavku POST do koncového bodu Azure OpenAI se zobrazí zpráva 401: Přístup odepřen .

Pokud se pokusíte odeslat požadavek POST do koncového bodu Azure OpenAI hned po jeho vytvoření, může se zobrazit zpráva 401: Přístup odepřen , i když máte v požadavku správný klíč rozhraní API. Tento problém se obvykle vyřeší po nějaké době bez přímého zásahu.

Při odesílání požadavku POST do koncového bodu Azure OpenAI se zobrazí zpráva typu nepodporovaného média .

Pokud se pokusíte odeslat požadavek POST do koncového bodu Azure OpenAI s hlavičkou

text/plainContent-Type , zobrazí se tato zpráva. Nezapomeňte v oddílu záhlaví v testu aktualizovat hlavičkuapplication/jsonContent-Type.